こんにちは、Habr! Huawei Blogが連絡を取りました!

「エンジニアのためのヒント」の次の号は放送中です。

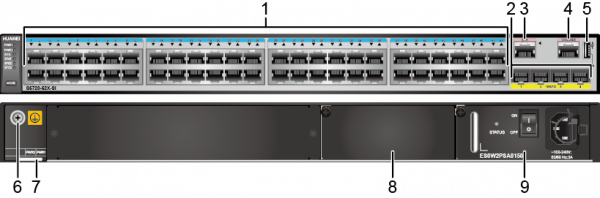

そして今日、私たちのゲストは名誉称号「Cisco 2960S-24-PWRモデルの適切な代替品」の所有者であり、「価格/性能」比のHuaweiラインのリーダーであるHuawei S5720-52X-PWR-SI V2R9SPC500スイッチです。

私たちのヒーローに関する短い関係書類:

48GE PoE +、4 * 10GEポート。

SIバージョンは、RIPやOSPFなどのL3ルーティングをサポートしています。

ソフトウェアバージョンV200R009C00SPC500。

電源500W、PoEで利用可能な370。

1 / 10GEアップリンクを介してスタッキングが可能です。

10GEインターフェイスは、SNRを含むほぼすべてのトランシーバーをサポートします。

WebインターフェイスとCLI(telnet、ssh v2)、SNMP v2c / v3、eSightを介した集中管理がサポートされています。

また、本日は、ワークステーションとIP電話を接続するためのアクセススイッチとしてS5720を使用した経験に焦点を当てます。

最初に、特定の冗長性を設定しました。 このタスクには、S5700-LIスイッチの安価なラインで十分ですが、将来の使用を考慮して、このモデルが採用され、正当化されました-テストの終わりまでに、予想外のルーティングが必要でした。

しかし、ポイントに移りましょう-S5720について何を知り、実際に検証しましたか?

最初の経験。 VLAN

オフィスネットワークおよび電話用に作成されたVLAN。 構成されたトランクとユーザーポート。 LLDPが有効になりました。

音声VLANの操作では、ポートは「ハイブリッド」モードで構成されます。 Yealink IP Phoneには、LLDP設定を取得する機能があり、これを使用しました。

構成後、ユーザートラフィックはオフィスネットワークに残り、音声トラフィックは音声VLANに移動しました。 同時に、電話やワークステーションの追加の構成は不要であり、移行中に非常に便利です。

LLDPを有効にすると、接続されたデバイスの要件に従ってPoEを割り当てることができ、スイッチの電力バジェットを経済的に消費します。

ルーティングを設定するときに質問はありませんでした-すべてが動作します。 基本的なルーティング設定:

router id 192.168.30.4

#

ospf 1

area 0.0.0.0

network 10.0.50.0 0.0.0.255

#

interface Vlanif50

mtu 9198

ospf timer hello 1

ospf timer dead 3

ピア認証は検証されていません。 収束を加速するために、非標準のタイミング(いわゆる「LANベースの設計」)が構成されました。 ASA5512は「隣接」として正常に使用されます-動作します。

ニュアンスがないわけではありません。SIシリーズが動的ルーティングをサポートしているという事実にもかかわらず、Vlan(Vlanif)インターフェイス間でのみ可能です。 すなわち ポートをL3モードにしてIPアドレスを割り当てることはできません。 これは、EI、HIシリーズでのみ可能です。

2番目の経験。 安全性

最も一般的なタイプの脅威に対する保護として、DHCPスヌーピング、IPソースガード、ARPセキュリティを設定します。これらすべてを組み合わせることで、意図しないものを含め、オフィスネットワークで最も一般的ないくつかのタイプの攻撃を回避できます。

管理者にとって、ネットワーク上の違法なDHCPサーバーの出現が頭痛の種になることは周知の事実です。 DHCPスヌーピングは、この問題を解決するように設計されています。 この場合のアドレスの配布は、信頼できるポートからのみ可能ですが、他のポートではブロックされます。

DHCPスヌーピングに基づいて、IPソースガードおよびARPセキュリティ機能は、IPおよびMACアドレスの偽造から保護します。 ここで一番下の行は、DHCPによって取得されたアドレスでのみ作業が可能であり、「port — IP — MAC」の束が自動的に作成され、チェックされるということです。

この設定は、誰かが他の誰かのIP-MACを使用したい場合、またはMITM攻撃(「中間者」)のような攻撃を組織したい場合に役立ちます。

考えられる3番目の脅威はSTP攻撃です。 ここでは、ユーザーポートの保護としてBPDUフィルタリングが有効になっています(つまり、STPフレームはユーザーとの間で送受信されません)。

さらに、外部のBPDU stp bpdu-protectionの出現が監視されます。これは、別のスイッチに接続するとき、またはstpルートを攻撃するときに可能です。

アクティブ化されたオプション「stp edge-port enable」は、STP計算からポートを除外し、収束時間とスイッチの負荷を軽減します。

stp bpdu-protectionとstp edge-port enableの組み合わせは、シスコのスパニングツリーportfastに似ています。

実際には、構成例:

dhcp enable

#

dhcp snooping enable

dhcp snooping alarm dhcp-rate enable

dhcp snooping user-bind autosave flash:/dhcp-bind.tbl write-delay 6000

arp dhcp-snooping-detect enable

dhcp server detect

vlan 2

name office

dhcp snooping enable

dhcp snooping check dhcp-request enable

dhcp snooping check dhcp-rate enable

arp anti-attack check user-bind enable

ip source check user-bind enable

vlan 3

name guest

dhcp snooping enable

dhcp snooping check dhcp-request enable

dhcp snooping check dhcp-rate enable

arp anti-attack check user-bind enable

ip source check user-bind enable

vlan 4

name voice

dhcp snooping enable

dhcp snooping check dhcp-request enable

dhcp snooping check dhcp-rate enable

arp anti-attack check user-bind enable

ip source check user-bind enable

interface GigabitEthernet0/0/1

port link-type hybrid

voice-vlan 4 enable

port hybrid pvid vlan 2

port hybrid tagged vlan 4

port hybrid untagged vlan 2

stp root-protection

stp bpdu-filter enable

stp edged-port enable

trust dscp

stp instance 0 root primary

stp bpdu-protection

3番目の経験。 運営

NTP、SNMP、AAA、Radiusを含む管理部分が設定されました。

デフォルトでは5だけですが、最大16のVTY回線をアクティブにできることが判明しました。

そして、実際には、いくつかの管理の利便性。

user-interface maximum-vty 15

user-interface con 0

authentication-mode aaa

history-command max-size 20

screen-length 40

user-interface vty 0 14

authentication-mode aaa

history-command max-size 20

idle-timeout 30 0

screen-length 40

もっと注意することが重要なのは何ですか?

SSH経由でアクセスするには、AAAセクションのユーザーを除き、SSHユーザーを正確に追加する必要があります。

RSAキーはすでに生成されていますが、スイッチの名前とドメインを変更した場合は、キーを再度生成することをお勧めします。

デフォルトでは、ssh v1は無効になっていますが、必要に応じて有効にすることができます(ただし、これはお勧めしません)。

stelnet server enable

[HUAWEI] aaa

[HUAWEI-aaa] local-user admin123 password irreversible-cipher Huawei@123

[HUAWEI-aaa] local-user admin123 service-type ssh

[HUAWEI-aaa] local-user admin123 privilege level 15

[HUAWEI-aaa] quit

[HUAWEI] ssh user admin123 authentication-type password

また、Radiusを介して管理者認証を構成することもできました。

ドメインdefault_adminと呼ばれるスキームが管理者に使用されることに注意してください!

domain default_admin

authentication-scheme default

accounting-scheme Radius

service-scheme Admin

radius-server Radius

4番目の経験。 デバイス証明書を有効なものに置き換える

「ヒープへ」私たちは、工場で作成した自己署名証明書を有効な証明書に置き換えることにしました(署名に有効な証明書があるため)。

証明書のインポートはCLIからのみ可能です。

「pfx」形式では秘密鍵を証明書の一部としてエクスポートできるという事実にもかかわらず、鍵と証明書は別個でなければならないことに直面しました。

さらに、証明書のチェーンをインポートしようとする場合、デバイス証明書を最初に記述し、次に他のすべて(中間CAなど)を記述する必要があります。

pemへの標準エクスポートでは、CA証明書は最初にファイルに移動し、デバイス証明書のみが最後になります。

インポートを機能させるには、デバイス上の証明書ファイルをフラッシュ上のセキュリティフォルダーに配置する必要があります。 このフォルダーはデフォルトでは欠落しているため、作成する必要があります。

ステップごとのアルゴリズムをご紹介します。

1.外部CAで証明書を生成します。

2.証明書またはチェーンと秘密鍵を個別にエクスポートします。

3.これがチェーンの場合-証明書ファイルをメモ帳で開き、最後のブロック(デバイス証明書)をファイルの先頭に転送して保存します。

4.スイッチで、 mkdir flash:/ securityフォルダーを作成します

5.証明書ファイルとキーtftp 192.168.0.1 chain-servercert.pem /security/chain-servercert.pemをフォルダーに配置します

その後、指示に従って、ポリシーを作成してインポートします。

システムビュー

[HUAWEI] SSLポリシーhttp_server

[HUAWEI-ssl-policy-http_server] 証明書ロードpfx-cert servercert.pfxキーペアrsaキーファイルserverkey.pfx auth-code暗号123456

#SSLポリシーのPEM証明書チェーンをロードします。

システムビュー

[HUAWEI] SSLポリシーhttp_server

[HUAWEI-ssl-policy-http_server] 証明書ロードpem-chain chain-servercert.pemキーペアrsaキーファイルchain-servercertkey.pem auth-code cipher 123456

ポリシーを適用するには、httpsサーバーを再起動する必要がありますが、個別には再起動しません。 したがって、Webサービス全体を再起動する必要があります。

HTTPサーバーの無効化

HTTPサーバーの有効化

その結果、エクスポートは成功し、Webインターフェイスは信頼できる証明書を使用します。

まとめると

その結果、いくつかの図と結論:

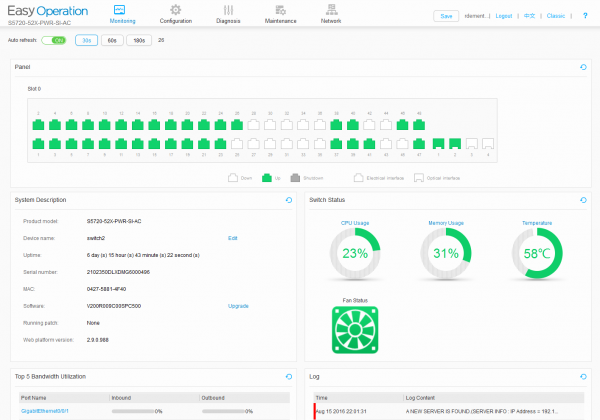

- スイッチのCPU負荷は、アイドル状態でも約20%であり、定期的に30%に増加します。 トラフィックへの影響は認められませんでした。

5秒間のCPU使用率:25%:1分:25%:5分:24%

TaskName CPU Runtime(CPU Tick High / Tick Low)タスク説明

VIDL 75%2 / 187119ffドプラアイドル

OS 12%0 / 55d4a7feオペレーションシステム

POE 4%0 / 204e4380 POE Power over Ethernet

- 接続されたESX間で仮想マシンを移行する場合、インターフェイスの負荷は804 Mbit / sおよび999 Mbit / sであり、パケット損失はありませんでした。

入力ピークレート804556024ビット/秒、記録時間:2016-08-15 15:09:17

出力ピークレート999957528ビット/秒、記録時間:2016-08-12 12:20:09

- 電話の1つは、1000 Mbit / sの速度で、100 Mbit / sのみで接続を完全に拒否しました。 両側の自動設定。 スイッチの1mパッチコードへの直接接続、スイッチのポートの変更は役に立ちませんでした。 同時に、電話機は1GのCisco 2960に安定して接続しました。 これは、20台の同様の電話の1つです。 問題は解決されていません。

- 非常に控えめなWebインターフェース、最も基本的な機能が利用可能です。

PS次の号でお会いしましょう、紳士、エンジニア!