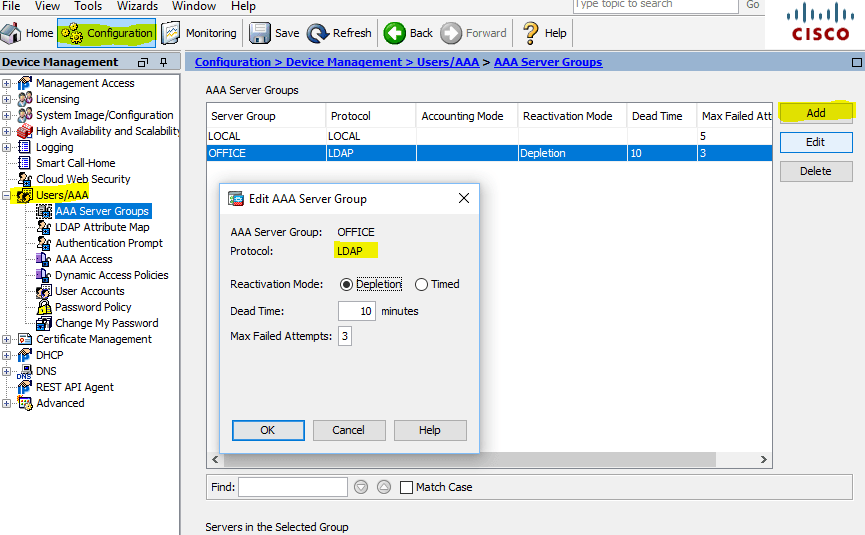

それでは始めましょう。 LDAPサーバー(この場合はDC ActiveDirectory)を構成することから始めましょう。このために、 Configuration> DeviceManagement> Users / AAA> AAA Server Groupsに移動してグループを作成し、 OFFICEと呼びます。プロトコルはLDAPを指定します。

設定Cisco ASA AAAサーバグループ

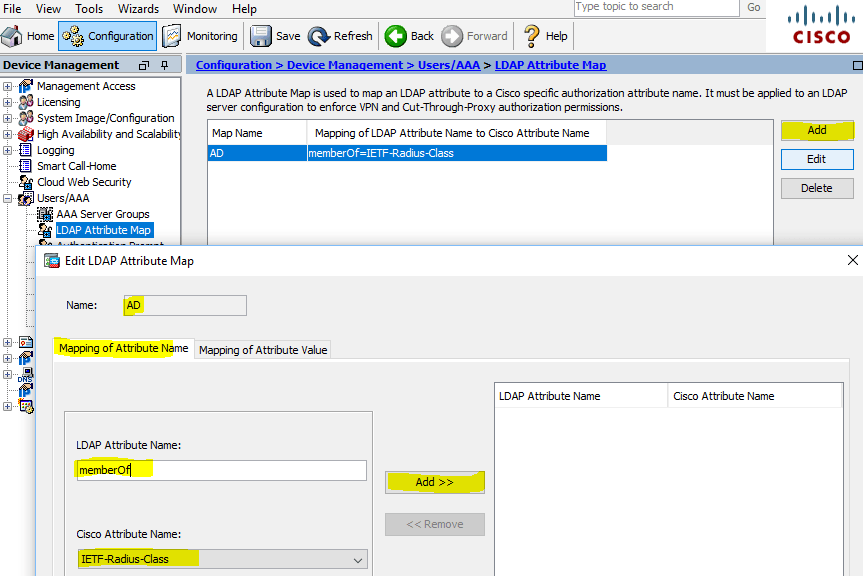

作成したグループにサーバーを追加するには、最初にLDAP Atribute Mapを作成する必要があります 。 これを行うには、適切なセクションに移動します: Configuration> DeviceManagement> Users / AAA> LDAP Attribute Map :新しいマップを作成します:この場合、マップ名: AD 、属性名のマッピング> LDAP属性名: memberOf 、Cisco属性名: IETF-Radius -クラス

LDAP属性マップ

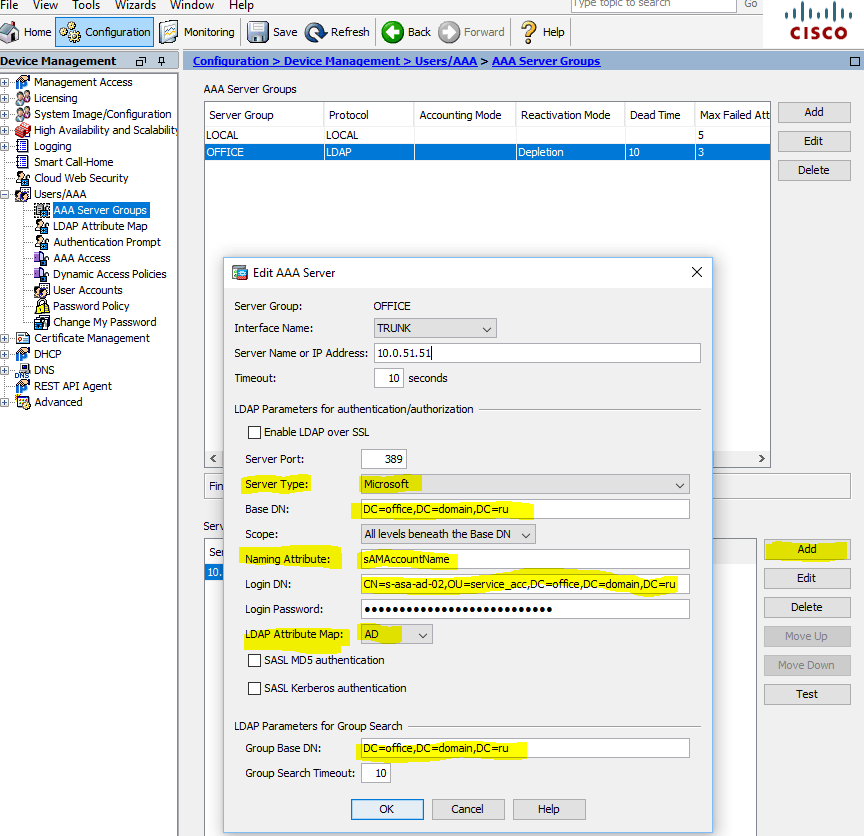

これで、サーバーを追加し(ドメインコントローラーへの接続を構成する)、接続するインターフェイス、DC IPアドレス、サーバータイプ:Microsoft、ベースDN、命名属性:sAMAccountName、ログインDN、ログインパスワード、新しく作成されたLDAP属性マップを指定できます:AD、グループベースDN:

AAAサーバー-Microsoft DC

AAAサーバーを追加

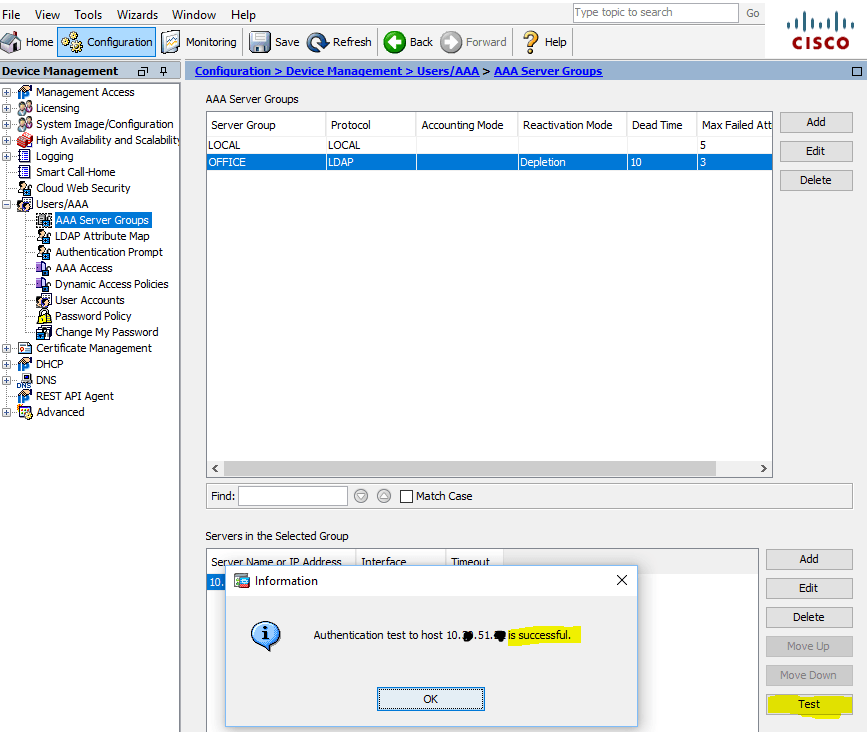

サーバーを追加した後、チェックを行い、ADアカウントで認証を行います。

テストAAAサーバー-認証

証明機関の証明書を追加できるようになりました(Microsoft CAが使用されていますが、記事の構成については説明しませんが、唯一注意してください: Cisco ASAは 、Microsoftがデフォルトで使用することを推奨する署名アルゴリズム RSASSA-PSSの 証明書を受け入れません 。 sha512RSA ):

ID証明書署名アルゴリズムRSASSA-PSS-sha512

[設定]> [デバイス管理]> [証明書管理]> [ID証明書]に移動し、PKCS12形式(* .pfx証明書+秘密キー)でインポートします。

ID証明書署名アルゴリズムsha512RSA(ECDSA 521ビット)

準備手順が完了したら、AnyConnect VPNのプロファイルの設定に進むことができます。 たとえば、異なるIPアドレスプールとそれぞれを持つ2つのプロファイルを使用します。 ACL、ダイナミックアクセスポリシー、グループポリシー、それに応じて2つのActiveDirectoryグループ。 VPNを介してユーザーを接続する場合、「指定されたネットワークのみをトンネリングする」ポリシー、いわゆるスプリットトンネリングを使用して、VPNを介してすべてのユーザートラフィックを駆動しないようにします。 しかし、これは「ファン上」であり、多分誰かがこれを必要とするでしょう-最近、それは非常に重要です;)

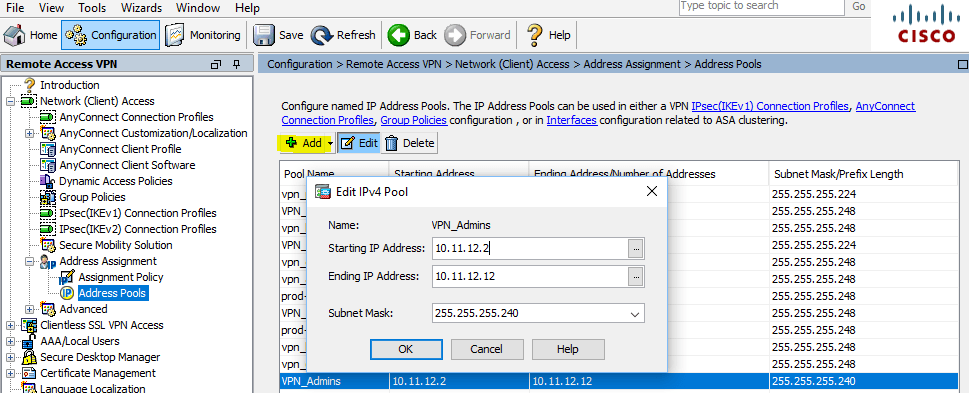

IPアドレスプールから始めましょう。このために、 [構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [アドレスの割り当て]> [アドレスプール]に移動します。

管理者のアドレスプール(セグメント)を作成します(たとえば、VPN_Adminsなどの名前を付けます)。

アドレスの割り当て-アドレスプール

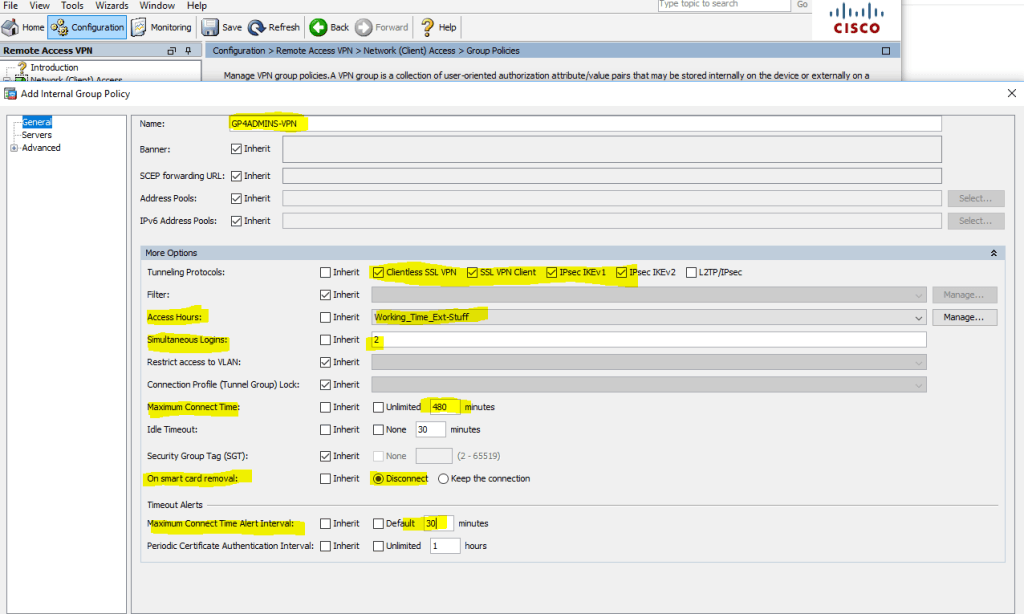

次に、ポリシーを作成します(これは設定可能なプロファイル設定の主要部分です:トンネルに使用されるプロトコル、アクセス時間、同時ログイン数、特定のVLANへのアクセスを閉じる、タイムアウトを設定する、DNSサーバーを設定する、 スプリットトンネリングを構成する、クライアントファイアウォール、など)-一般に、この設定には特別な注意を払う必要があります! 構成>リモートアクセスVPN>ネットワーク(クライアント)アクセス>グループポリシー、内部グループポリシーの追加

設定されているすべてのパラメータは純粋に個別です-私たちの場合、少し偏執的です。トンネルを作成できるプロトコル(トンネリングプロトコル)、VPN経由のアクセス期間(アクセス時間)、1つのアカウントとの同時接続数(同時ログイン)、最大時間セッションなど:

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [グループポリシー]> [内部グループポリシーの追加]

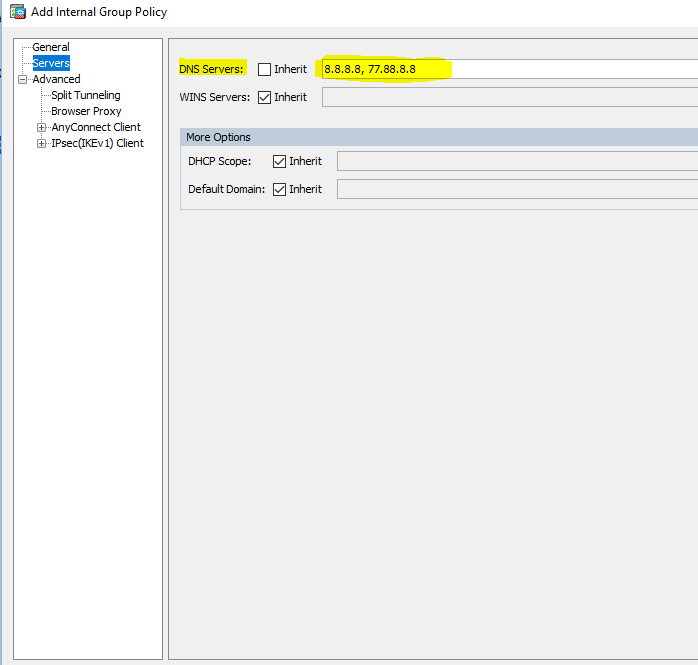

次に役立つ設定は、[サーバー]タブです。このタブでは、内部を指定できます。 AnyConnectのVPNユーザー用のDNSサーバー。名前で内部リソースにアクセスできます。

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [グループポリシー]> [内部グループポリシーの編集-サーバー]

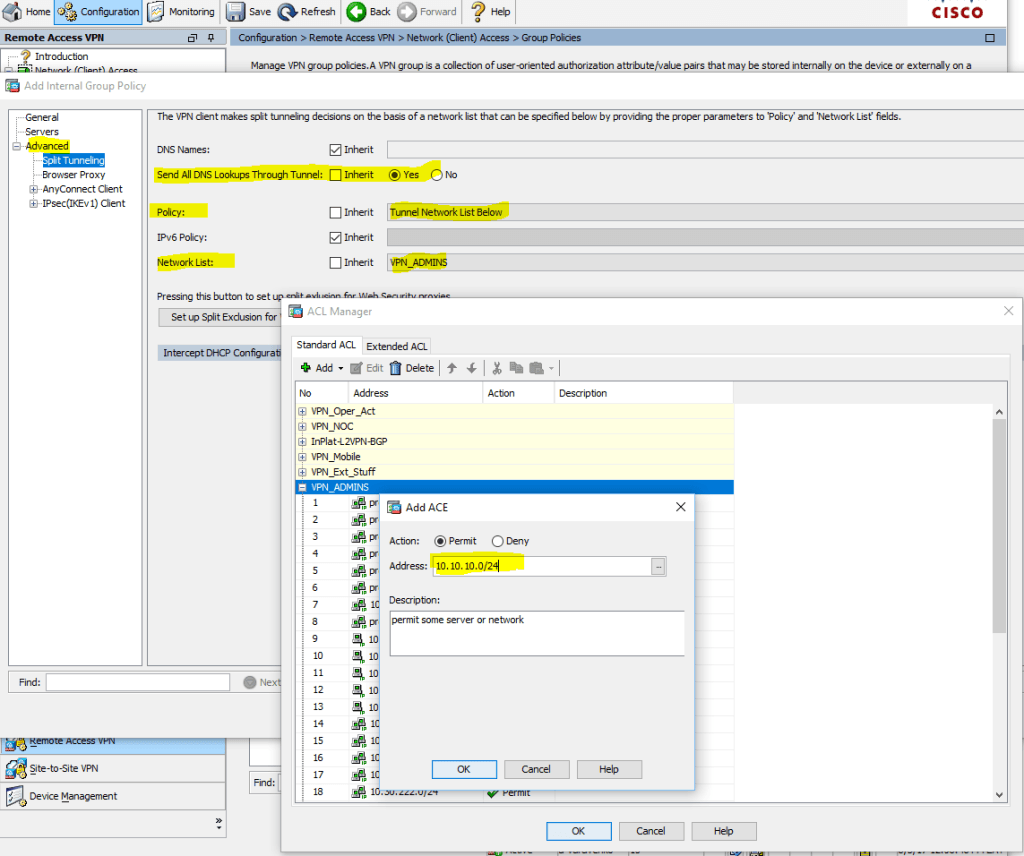

次に、別の興味深いオプション-Split Tunnelingのセットアップに進みましょう。 前に書いたように、「指定されたネットワークのみをトンネリングする」ポリシーを使用します(トンネル内のすべてのユーザートラフィックをラップせず、ローカルリソースへのアクセスを許可します。オプション「 Local Lan Access 」については以下で個別に説明します):

設定>リモートアクセスVPN>ネットワーク(クライアント)アクセス>グループポリシー>内部グループポリシーの編集>詳細>スプリットトンネリング>

以前、アクセスを許可したネットワーク/ホストを示しましたが、プロトコル/ポート(別のACL )を介してアクセスを制限します。

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [グループポリシー]> [内部グループポリシーの編集]> [詳細]> [AnyConnectクライアント]> [クライアントファイアウォール]> [プライベートネットワークルール]

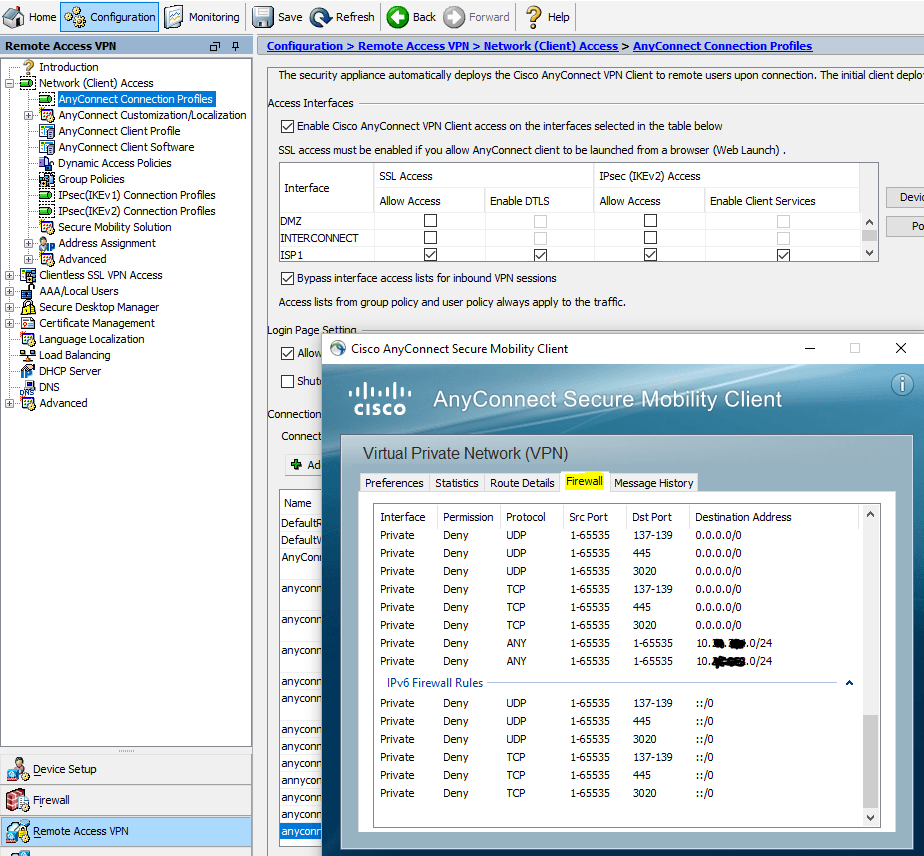

その結果、AnyConnect VPNクライアントに接続した後、トンネルに向かうルートとファイアウォールのルールを確認できます。

AnyConnectクライアント>ルートの詳細

AnyConnectクライアント>ファイアウォール

これで、AnyConnectプロファイルの作成に直接移動でき、 [構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [AnyConnect接続プロファイル]> [AnyConnect接続プロファイルの追加]に移動できます。

名前 、 エイリアス 、 認証方法(AAAおよび証明書) 、 AAAサーバーグループ 、 クライアントアドレスプール 、 グループポリシー -先ほど作成したものすべてを指定します。

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [AnyConnect接続プロファイル]> [AnyConnect接続プロファイルの追加]> [基本]

そして今、小さな「ライフハック」-ユーザー証明書から電子メール値を抽出し、規則

(.*)@

を使用します

@domain.ru

(.*)@

遮断します

( 電子メールの値は

%AD username%@somedomain.ru

必要があり

%AD username%@somedomain.ru

)、接続時に[ユーザー

%AD username%@somedomain.ru

]フィールドでそれを置き換えます。

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [AnyConnect接続プロファイル]> [AnyConnect接続プロファイルの追加]> [詳細]> [認証]> [証明書からのユーザー名マッピング]

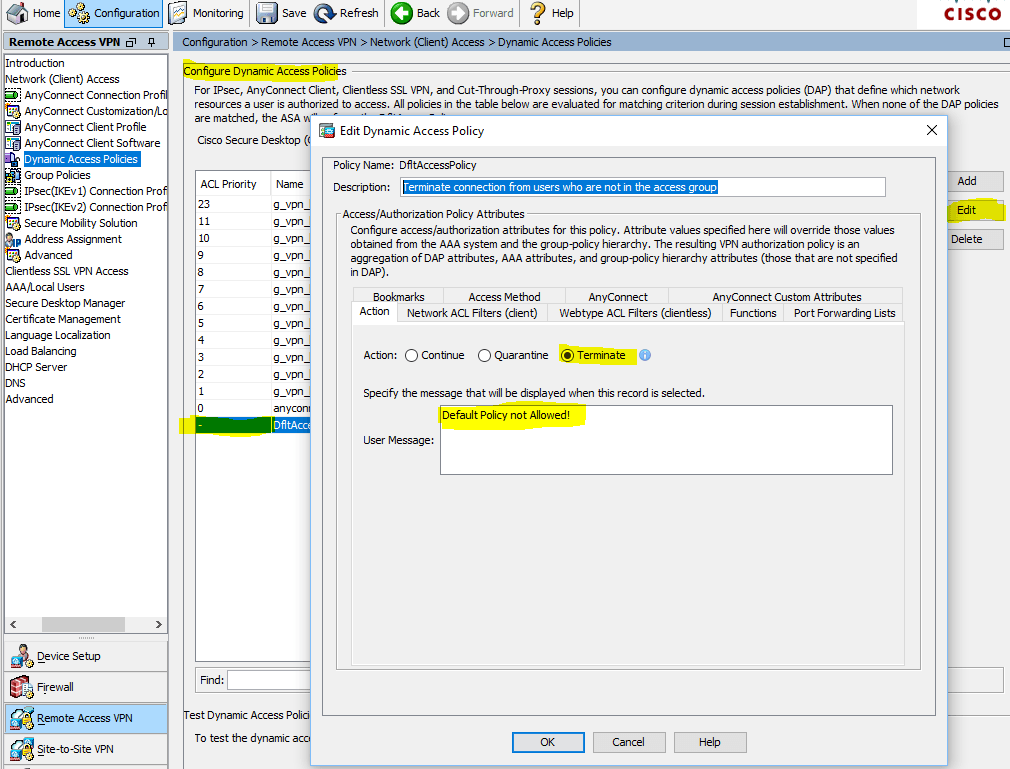

プロファイルが設定されると、認証済みのすべてのユーザーのデフォルトポリシーDfltAccessPolicyが機能するため(優先順位が最も高い)、既に接続できます。 さまざまなActiveDirectoryグループが独自のプロファイルを使用し、独自のグループポリシー\アクセスポリシーを作成するようにします。 したがって、 設定>リモートアクセスVPN>ネットワーク(クライアント)アクセス>ダイナミックアクセスポリシーに移動し 、 DfltAccessPolicyを無効にします (実際には無効にしませんが、ユーザーへの通知で終了します-適切な診断は、ユーザーがActiveDirectoryグループに含まれていないことです):

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [ダイナミックアクセスポリシー]

アクセスグループにないユーザーからの接続を終了する

デフォルトでポリシーが禁止された後、新しいポリシーを作成します。

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [ダイナミックアクセスポリシー]> [ダイナミックアクセスポリシーの追加]

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [ダイナミックアクセスポリシー]> [AAA属性を持つダイナミックアクセスポリシーの追加]

ここで、 g_vpn_level_01はActiveDirectoryで作成されたセキュリティグループで、 VPN AnyConnectを介してVPN-ADMINSプロファイルに接続するために必要な管理者アカウントが含まれています 。

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [ダイナミックアクセスポリシー]> [AAA属性付きダイナミックアクセスポリシーの追加]> [ADグループの取得]

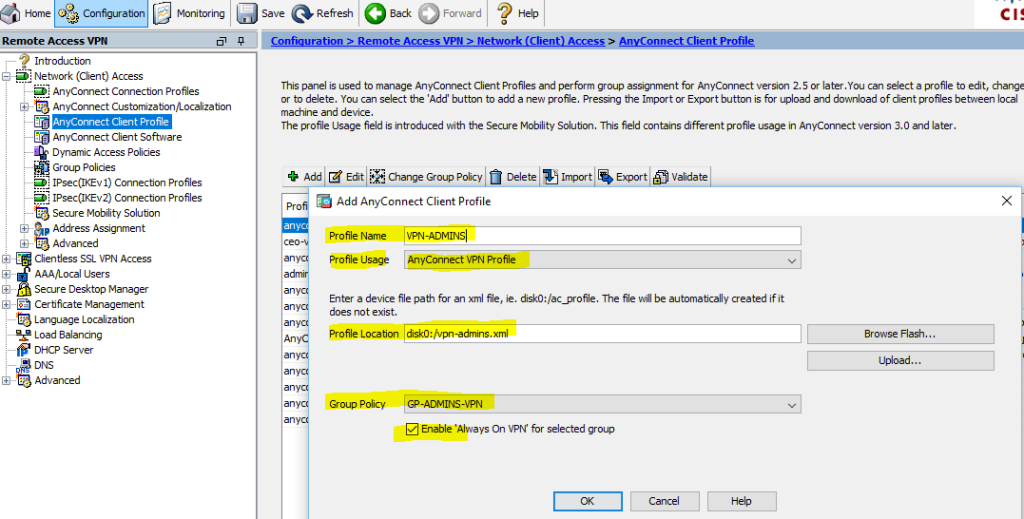

さて、最後の「タッチ」-作成したプロファイルをファイルに保存することをお勧めします(たとえば、フェールオーバー構成中にスタンバイユニットのプロファイルを同期する場合に便利です)。

[構成]> [リモートアクセスVPN]> [ネットワーク(クライアント)アクセス]> [AnyConnectクライアントプロファイル]

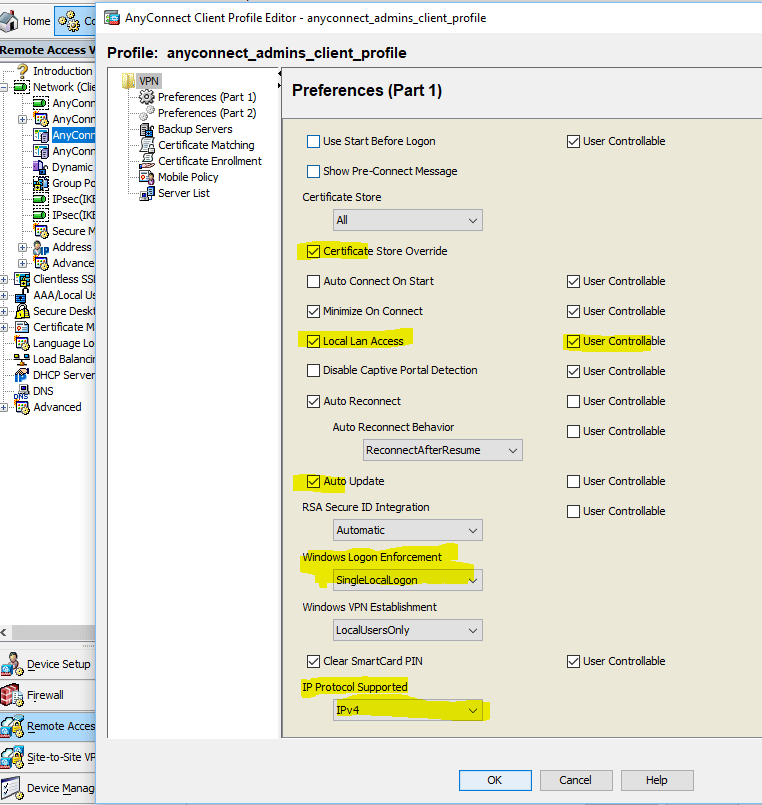

プロファイルを保存した後、少し「チューニング」することができます。オプション「 Local Lan Access 」について話しましたか? 彼女はここに設置しているところです。 また、ここで、証明書ストアの選択を構成することもできます。 AnyConnectクライアントの自動更新 vpnが接続されている場合、rdpを介してコンピューターに接続する機能を有効/無効にします。 プロトコルのバージョンを示します(IPv4またはIPv6または両方)。 証明書とサーバーの設定 モバイルポリシー。 一般的に-あなたのニーズに「微調整」するものがあります!

設定>リモートアクセスVPN>ネットワーク(クライアント)アクセス> AnyConnectクライアントプロファイル>編集

2番目のグループ-「 VPN-USERS 」についても同じことを行います...

PS:コンソールのファン向け-後で構成を投稿します

PPS:広告には数えないでください-私はそれが本当に好きです: Duo Security