このようなセキュリティデバイスが直面する次の大きな問題は、暗号化されたトラフィックの量を増やすときの検査の品質です。 セキュリティデバイスが暗号化されたトラフィックを含むすべてのトラフィックを確実にキャプチャするには、侵入防止タスクを実行するときにプロキシモードで実装する必要があります。 セキュリティのプロキシを実装するには、通常、パフォーマンスの低下と遅延が伴います。

暗号化されたトラフィック検証のセキュリティ効果は否定できません。 ただし、大幅な遅延が発生するインラインセキュリティデバイスは、一定時間後に予約されるか、帯域外に移動されることが歴史的に示されています。 ここでは、プロキシ実装、それらがネットワークに追加するオーバーヘッド、パフォーマンスへの影響を検出するのに役立つテストスクリプト、およびプロキシ実装を改善するためのヒントとテクニックについて説明します。

プロキシとは何ですか?

簡単に言えば、プロキシは、次のような2つのシステム間を仲介するコンピューターまたはデバイスです。

-安全なネットワークとインターネット上のホスト。

-プライベートネットワーク内のインターネットクライアントおよびサーバー。

プロキシは、クライアントによって開始された接続を終了し、プロキシとサーバー間の新しい接続を開きます。 これにより、プロキシは、クライアント認証、複数サーバー間の負荷分散、キャッシングメカニズムによる応答の高速化、最も重要なこととして、トラフィック検証によるセキュリティなど、仲介者としてのいくつかの目標を達成するのに役立ちます。

ここでは、セキュリティデバイスと、プロキシモードを有効にした場合の影響に焦点を当てます。

セキュリティのための作業プロキシ

セキュリティ目標を達成するには、セキュリティデバイスがすべてのセッションを監視し、ダウンロードした各ファイルを分析し、悪意のあるアクションを検出し、脅威が保護されたターゲットに侵入するのを防ぐ必要があります。 インターネットトラフィックのほとんどが暗号化されたため、セキュリティデバイスをプロキシモードで展開して、このすべての暗号化されたトラフィックを効果的に検査する必要があります。 パフォーマンスに応じて料金を支払う必要があります。以下は、プロキシモードのセキュリティデバイスのパフォーマンスに影響するいくつかの操作ですが、セキュリティタスクには必要です。

-着信接続ごとに2つの個別の接続を開きます。1つはプロキシへの接続のイニシエーターから、もう1つはプロキシから宛先へ。

-暗号化されたSSLトラフィックをインターセプトし、すべてのペイロードを復号化し、すべてのトラフィックをチェックし、再び暗号化して宛先に送信します。

-検証に基づいて-疑わしいトラフィックをブロック/報告すると同時に、正当なトラフィックの妨げられない通過を保証します。

プロキシのパフォーマンスへの影響

詳細検査機能により、プロキシセキュリティデバイスが主なボトルネック(いわゆるボトルネック)になり、ネットワークパフォーマンスの低下につながる可能性があります。

強力なSSL暗号と大きなキーサイズにより、ネットワークが最大容量の10%で動作している場合でも、プロキシはパフォーマンスに影響を与える可能性があります。

ほとんどの場合、パフォーマンスの低下には、パケットのリセット、セッションの遅延(セッション遅延)、セッションの失敗(TCPの再試行とタイムアウト)、およびトランザクションエラー(パケットドロップ)によるエラーが伴います。

プロキシの有効化のパフォーマンスへの影響を示すテスト

これらのボトルネックを処理する際にプロキシファイアウォール(FW)の信頼性と効率性を高めるには、展開前にテストと検証を行う必要があります。 以下は、セキュリティデバイスでプロキシモードが有効になっている場合に発生する深刻な遅延です。

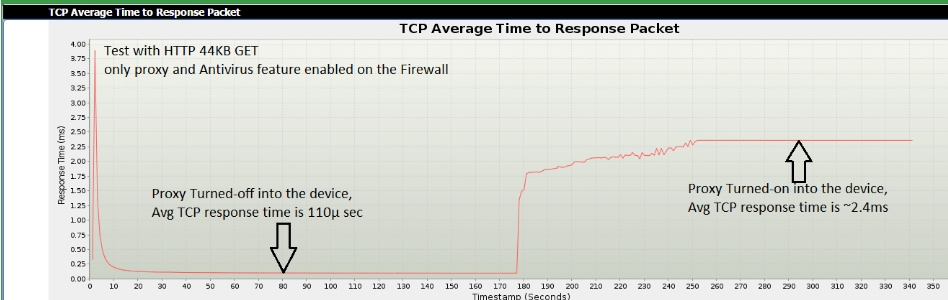

シナリオ1 :SSLを使用しないプロキシ。 44Kページサイズの200OK応答を使用するHTTP GET。 テストでは、IXIA BreakingPointを使用して、中央にセキュリティデバイスがあるHTTPクライアントとサーバーをシミュレートします。 テストの目標は、1秒あたりの一意のTCP / HTTPセッションの最大数を達成することです。 プロキシのパフォーマンスの影響を理解するために、テスト中のプロキシモードと検査が含まれました。

観察1 :デバイスがプロキシモードなしとプロキシモードで動作する場合、平均TCP応答時間は22倍以上異なります。

観察2 :デバイスの動作モードをプロキシなしとプロキシ付きで比較すると、TCPセッションの平均期間は225倍に増加します。

シナリオ2 :HTTP-GET 44KBページがTLS1.1セッションで暗号化されることを除いて、上記のシナリオと同様です。

観察1 :暗号化されたトラフィックでは、プロキシモードでは、TCP応答時間が20倍に増加します。 [注。 一般に、プロキシが導入する遅延により、暗号化されたトラフィックのTCP応答時間は長くなり、このトラフィックを処理するためにより多くのリソースが費やされます。

観察2 :TCPセッションの平均所要時間は、400倍も増加しています。

効果的なプロキシ実装のヒント

1.適切なメーカーの選択

ハードウェアとソフトウェアは、より良いプロキシ処理のために常に最適化されています。 いわゆる「オフロード」および割り当てられたリソースを割り当てる方法により、セキュリティデバイスのプロキシモードの効率が向上します。 クライアントは、これを認識し、メーカーを選択するための基準の1つとして、プロキシモードのセキュリティデバイスの特性を比較する必要があります。

2.可能な場合は正しい暗号と暗号化方法を選択する

クライアントまたはサーバーが使用する暗号の選択は、セキュリティの専門家が常に制御できるわけではありませんが、可能であれば、暗号化されたトラフィックがセキュリティを損なうことなくパフォーマンスを向上させる最も効率的な暗号を使用することを保証する必要があります(たとえば、ECDHE-ECDSA 256 -公開鍵を交換するためのビット)。

3.安全な側と安全でない側で異なるレベルの暗号化を使用します。

設計によれば、プロキシは2つの個別の接続で動作するはずです。 通常、プロキシサーバーとエンドホストの間で開かれる安全な側の接続は、デバイス/セキュリティ境界の背後にあるため、TLS暗号化を低くすることができます。 ユーザーは、安全な側でより低い暗号化または暗号化なしを選択できます。 これにより、2つの接続のいずれかの効率が向上し、プロキシモードでのセキュリティデバイスの全体的なパフォーマンスが向上します。

結論

ここで説明する2つのテストは、セキュリティデバイスに対するプロキシモードの極端な影響を示しています。 一方、プロキシモードのインラインデバイスのセキュリティ効率の向上により、セキュリティリスクが軽減されます。 組織は、パフォーマンスの向上を意味する場合でも、セキュリティリスクを増加させたくないため、セキュリティデバイスに多くのプロキシモードを実装しています。 セキュリティインフラストラクチャにプロキシを実装すると、効率的で合理的な展開とセキュリティデバイスの最適な機能により、ネットワークパフォーマンス、したがってビジネスパフォーマンスに対するプロキシの影響が軽減されます。

この研究は、アムリタムプタタンダとラケシュクマールに基づいています。

追加のリソース:

https://www.ixiacom.com/

https://www.ixiacom.com/products/breakingpoint

https://www.ixiacom.com/products/breakingpoint-ve

https://www.ixiacom.com/products/breakingpoint-aws