はじめに

ClockTower(日本ではClocktower-The First Fearとして知られています)は、スーパー任天堂向けにヒューマンエンターテイメントが最初にリリースしたゲームです。

これは、ポイントアンドクリックアドベンチャージャンルのゲームの1つですが、サバイバルホラージャンルの創設者の1人にもなっています。 陰謀は、シェルターの閉鎖後の4人の孤児が邸宅に行き着き、一人ずつ彼らが消え始めたということです。 プレイヤーは孤児の一人であるジェニファーを操作し、逃げ道や友人を探し、邸宅で何が起こっているのかを見つけようとします。

ゲームの雰囲気は厳しく、家の中の出来事は偶然に起こりますが、明らかな理由もなく(言い換えれば、家は魔力に満ちています)、時には何かがあなたを殺すことができます、クリッパーのサイコパスが家中を追いかけています(バイオハザード3ネメシスは最初のそのような文字ではありません):

ゲームでは、迅速な思考を必要とする危険な状況がしばしば発生し、唯一の救いは生き残り、逃げ、隠れることです。しかし、ジェニファーの心を保つことも重要です。そうしないと、ジェニファーは心臓発作で倒れて死ぬかもしれません(ゲームIllbleedのスタイルで)。

このゲームは1994年にSNESでリリースされ、1997年にPSXで強化されたコンテンツで再リリースされ、Wonderswanコンソールでリリースされました(しかし、Wonderswanを気にする人はいませんでした)。

はい、SNES ROMについては、Aeon Genesisが英語の翻訳をリリースしました(そうだったようです)が、SNESのバージョンはPCのバージョンよりも劣っており、PCのバージョンの方がはるかに優れたサウンドでした。FMVの紹介ビデオなどがあります。 おそらく、より多くのコンテンツを含む唯一のバージョンはPSXバージョンですが、それについては後で説明します。

最初に、CDからゲームを「離乳」しましょう。

パート1-研究

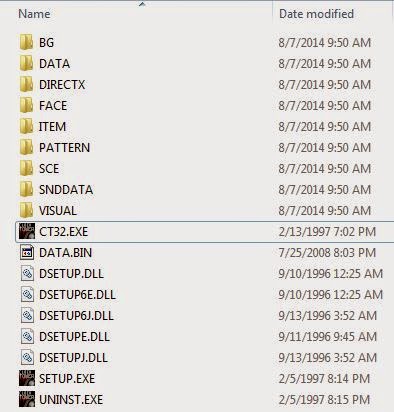

次のようなゲームフォルダーがあります。

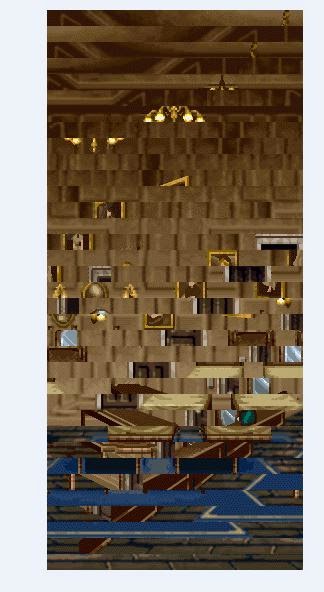

BGフォルダーがあり、その中には、分割形式の部屋の背景に似たものがあり、それに付随する.MAPファイルがあります。

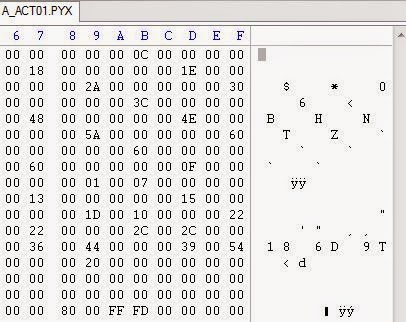

PTNファイルとPYXファイルを含むDATAフォルダーがあります...それが何なのかわかりません...レベル画面をロジックなどに関連付けているのかもしれません。

ダイアログで使用される人々の顔を持つbmpを含むFACEフォルダーもあります。

ジェニファーが使用できるアイテムを含むフォルダーもあります。

PATTERNフォルダーにはABMファイルが含まれています。 スプライトアニメーションに使用されると思いますが、間違っている可能性があります。

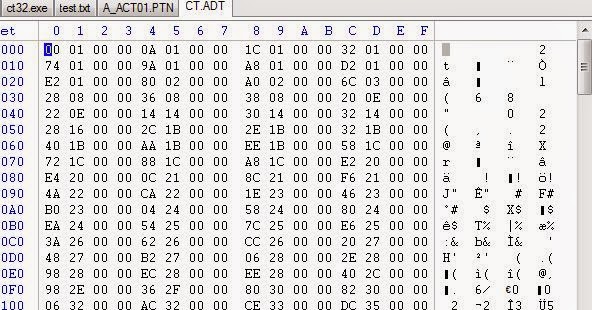

SCEフォルダーには、CT.ADOとCT.ADTの2つのファイルが含まれています。 それらを考慮します-これらは、ゲーム全体で発生する論理アクションスクリプトであり、独自のバイナリスクリプト言語で記述されています...そして、ほとんどの時間をそれらに費やします。

SNDDATAフォルダーには、音楽と効果音のMIDIファイルとWAVファイルが含まれています。

VISUALフォルダーには、すべての高解像度レンダリング、メニューオプションなどが含まれています。 BMP形式。 紹介ビデオもここに保存されています。

最後に、DATA.BINファイルがあります。それが何をするのかまだわかりません。 さらに、ゲームct32.exeの実行可能ファイルがあります。

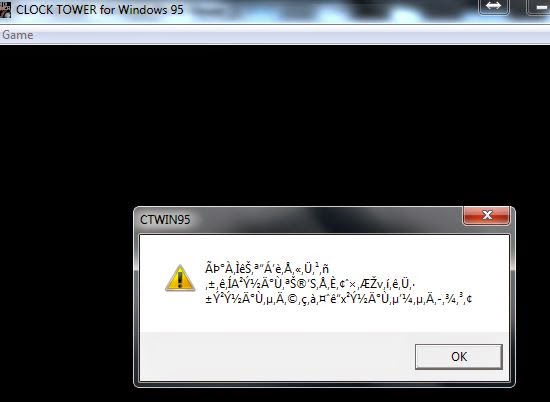

CDなしでゲームを実行すると、次のメッセージが表示されます。

デバッガでゲームを実行して、この行を見つけます。 彼女は、ゲームがゲームデータの場所を知らない(つまり、CDが挿入されていない)ことを報告するだけであることがわかります。

パート2-NoCDの作成

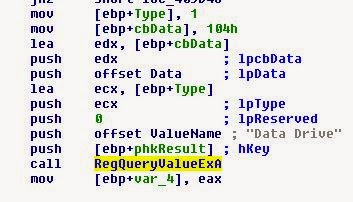

IDAを見ると、RegQueryValueExが使用されていることがわかります。つまり、レジストリ値が読み取られています。 ゲームはそこから何を得ますか?

まあ...私はそれが答えだと思います。

また停止します。

何が原因であるかを確認しましょう。コード内でこれをハードコーディングできます。

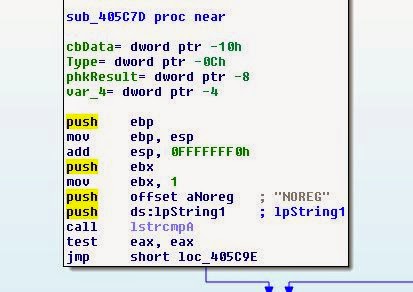

余分な作業は無駄ではなかったようです! ゲームはNOREG引数を探しています。 見つからない場合、レジストリ値をチェックし、スキャンをスキップして、親ディレクトリにあると想定してゲームを起動します。 ここでは、簡単なパッチが役立ちます。これにより、ゲームは常にNOREG引数で始まると考えるようになります。 これを行うには、jzを0xEB(または無条件のJMP)に置き換えます。

実行して取得:

はい!

パート3-ゲーム内テキストの検索

少し考えてみましょう-すべてのテキストが実行可能ファイルにあると期待できますか? それは可能です、多くのゲームで起こります。 バイナリファイルには静的な行もあります(たとえば、CDがないことで見つかったエラー)が、テキストは他の場所(データファイルにあるのかもしれません)に隠されていると感じています。 見てみましょう:

SHIFT-JIS形式(非常に一般的)を使用する日本語のテキストは、通常0x80-0x8Fの範囲の制御文字で始まります...実行可能ファイルで類似したものを探すことから始めるのがいいでしょう。

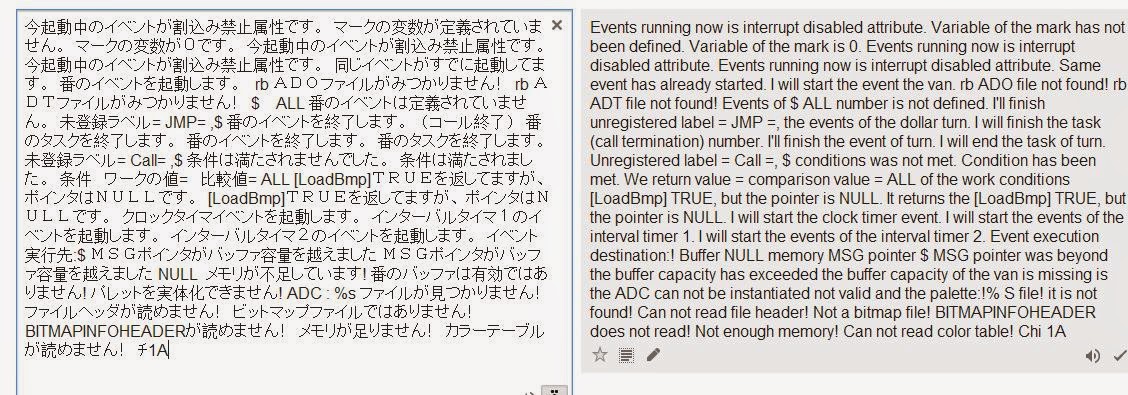

次に、これらの行を新しいファイルにコピーしてメモ帳++で開き、Google翻訳に貼り付けます。

そのため、ゲームダイアログではなくエラーメッセージに似ています。 他のファイルを探す時間です!

うーん、理解できる-PTNおよびPYXファイルにはテキストがありません。 SCEフォルダーを確認しましょう。

CT.ADTファイルには4バイトのオフセットが含まれているようです(ファイルの最後までは0x100までカウントし、一度に4バイト)。

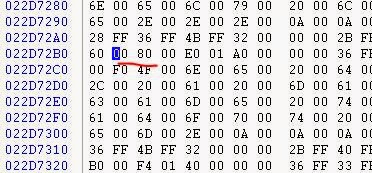

しかし、CT.ADOファイルでは...

ここで、ファイルパスに類似したASCII文字列だけでなく、SHIFT-JIS形式のテキスト文字列も見つかりました。 このファイル内のデータは奇妙に見えます...それをよりよく理解できるかどうかを見てみましょう。 それらを解析したい場合は、そうする必要があります。

パート4-ADO / ADTの詳細

ADTがどのように機能するかについてはすでに少しわかっているので、ADOがどのように見えるかを見てみましょう。

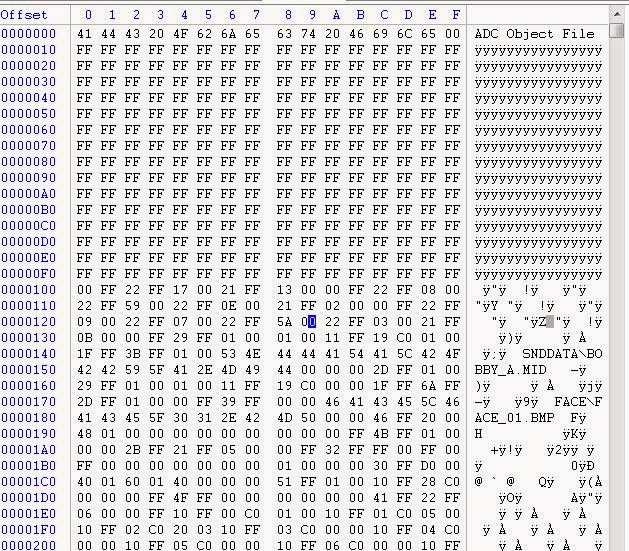

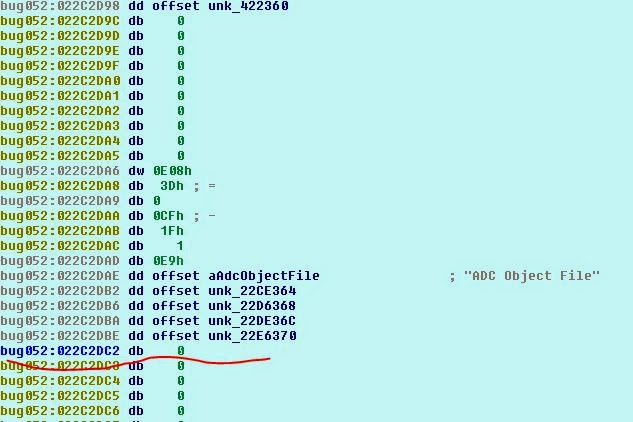

最上部でマジック(ADCオブジェクトファイル)が開始されるため、0xFFの束が256ずつオフセットされ、データが開始されるようです。 本物のコンピューター科学者のように考える時です!

これらの行はすべて、明白な検索のないバイナリ形式で、おそらくADTファイルを除きます。 内部には、解析時にゲームに表示される内容をゲームに理解させる制御コードとデータが混在している必要があります。これらはすべて何らかの構造を持っています。

.BMPで文字列を調べると、同じパターンがあることに気付くでしょう。

39FFの後にはゼロの2バイト値(ほとんどの場合、しかし0x0100であるため、これはWORDの値だと思います)、ゼロ値で終わるASCII行、およびインデントが続きます。 実際、FACEのBMPをロードするたびに、値は0xFF39になります!

実行可能ファイルを確認しましょう。

わあ! これだけでなく、他の意味もあります。 Shift-JISの数行をチェックして、パターンが見つかるかどうかを確認しましょう。

いいね! すべての行は0xFF33で始まり、2つの16ビット値(0x0F00)があり、その後にShift-JISの行が続きます。

注: SHIFT-JISがヌル値で終了しないことに気付く場合がありますが、これは不可能です。 一部のプログラムはシングルバイトとマルチバイトの両方の文字値を処理できますが、古いプログラムではこれは深刻な問題でした。 その結果、ご覧のとおり、すべての改行(0x0a)の後に0x00が続きます。 実際、ALL ALL ASCII文字の後には0x00(両方の数字または英字)が続きます。 したがって、テキストレンダリングは、ASCII文字(0-127)のマルチバイト解釈をサポートでき、制御バイトでデータバイトを読み取るときに混乱せず、逆もまた同様です。

したがって、ゲームのロジックは、何らかの方法で終了を見つけるまで(おそらく新しいオペコード(通常は0x28FF)を見つけることによって)文字列を解析する必要があると結論付けています。

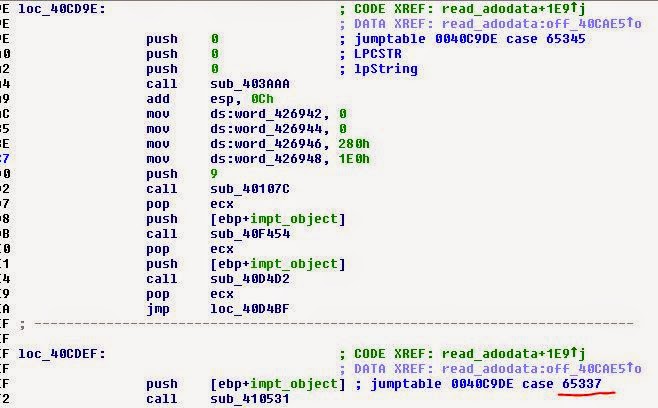

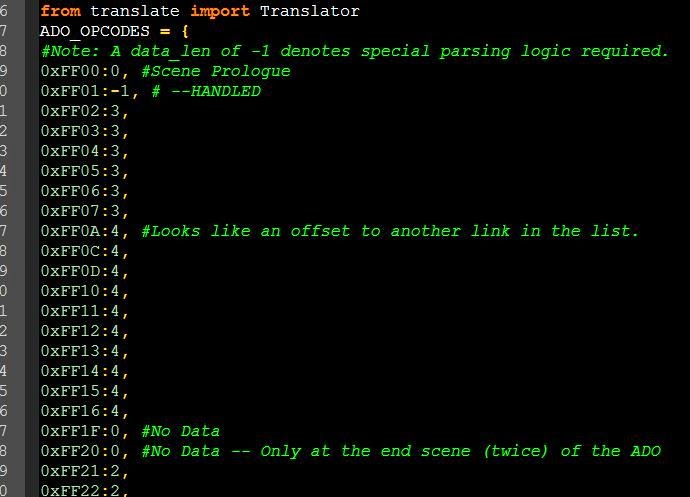

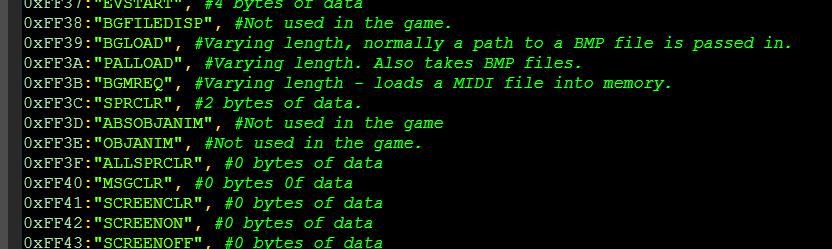

したがって、ADOファイルには、スクリプト化された「オペコード」とそれに続くデータが詰め込まれています。 理論的には、ゲームがそれらを読み取り、以前のオペコードに基づいて、どのデータが予期されるかを知っていると想定できます。 これで、(すべてのケースで)上記で見つけた実行可能ファイルのスイッチコンストラクトを見て、ゲームで使用されるすべてのオペコードを強調表示できます(形式をより完全に理解するため)。

値(0xFF20、0xFF87)に注目し、ADOファイルでそれらを探し、次のオペコードの前に同じ数のデータバイトがあるかどうかを判断します。 それらが2バイト値、文字列などであるかどうかを調べてみましょう。

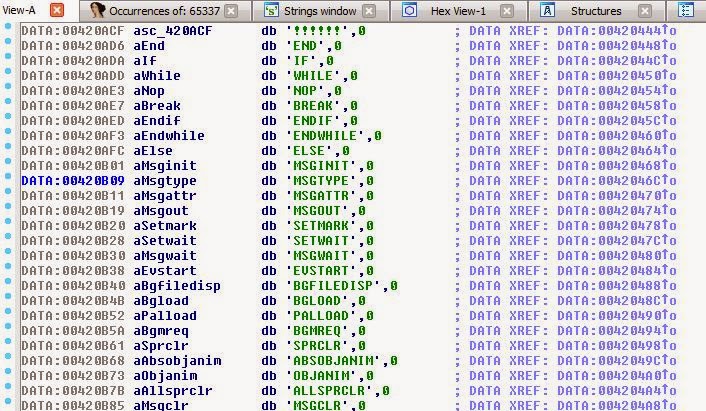

さらに、実行可能ファイルには非常に興味深いテキストが含まれていることに気付くでしょう。

これは実際にはリストであり、オペコードの名前のように疑わしく見えます。 幸いなことに、そうです! これで、オペコードの名前がわかりました。

この段階で、デバッガーを使用してゲームを開始し、構成の実行を中断して、異なるオペコードのアクションを観察できます。 私たちの興味の1つはJMPです...

実際、最初のJMP(0xFF22)の後には2バイト値0x17があります。

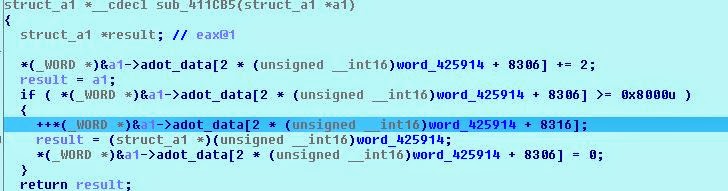

ゲームでそれを観察し、ADO_offsetをIDAで観察される変数として設定すると、ゲームはこの値から0x1B32に移行することがわかります。 彼女はこれを行う必要があることをどのように知っていますか? これは要因ではありません...おそらく:

うん!

0x17 * 4 = 0x5C、つまり、ADTはさまざまなシーンの遷移テーブルです。 CALL(0xFF23)関数も同様に機能しますが、しばらくするとこのオフセットに戻ります...最初のいくつかのADTオフセットは0xFF00を指します。 これはゲームでは非常に重要であると思われ、トランジションは実際にそれらをスキップします(トランジション後にオフセットに+2を追加します)。 これはRETNオペコードのようなものですか? そう思う。

ただし、ADTファイルの最後には異なる値が含まれており、ADOファイルのサイズを大きく超えていることに気付くでしょう。 彼らは何を与えますか? それを理解しますが、まず、これらの遷移がどのように機能するかを理解するために、ゲームの実行プロセスを詳しく見てみましょう(特別な注意を払います)。

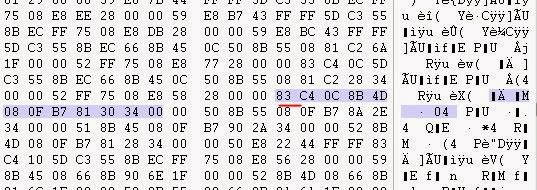

メモリダンプを作成すると、メモリ内のADCオブジェクトファイル(CT.ADO)の値が0x8000 int16であり、0x8000または32 KBごとに書き込まれていることがわかります。 また、ADOは変更されていません。 また、実行可能ファイルで、関数が値を解析し、この値が見つかった場合(NOPなど)、2バイトをスキップすることもわかります。

ゲームはデータを32 KBのフラグメントに分割するため(ほとんどの場合、より多くのセグメントにメモリにアクセスするため、2バイト値に遭遇することが多い-これは重要です)、ADTには何らかの種類のアドレス変換が必要です(ADTはアドレスのオフセットを使用するため) 4バイト)。

ここに多くの数学があります。デバッガで観察した場合、これは次のようになります。

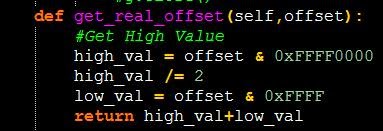

最初に関数が見つからず、ADOファイルの最後へのポインターがあると仮定して、ADTファイルの最後に到達しました(最後のRETNのオフセットは0x253F4です)。 ADTリストでは、0x453F4としてリストされています。 他のさまざまなアドレスを探した後、変換に2つの有効なバイトが使用され、それらを半分に分割して最後に挿入していることに気付きました。

悪くはありませんが、ADTファイルを生成できるようになりました(逆の操作:通過した0x8000の間隔に応じて、最も重要なものを乗算することにより)。 また、一般的なオペコードスキームがあり、行の場所がわかっています。 分解する前に、賞を見て最善を尽くしましょう(翻訳が最初)。

パート4:CTTDTIの番

格納されているフォーマット文字列と、ADOファイルからそれらを読み取る方法を知っています。 もちろん、それらを挿入し直すには、ADTオフセットを変更する必要があります。これは、文字列のサイズがはるかに大きくなる場合と小さくなる場合があるためです。 まず、ADO行をテキストファイルにカットし、非常に簡単に編集できるものにすることを検討してください。これは別のプログラムと見なすことができます。 新しいADOファイルに行を簡単に挿入し、オフセットを簡単に変更できる形式を作成しましょう。 これには何が必要ですか?

そのため、行の開始位置のオフセット、元の行のサイズ(バイト単位)、次に行自体、次のようなものです。

0xE92 25 blahblahblah

cttd.pyを作成します。

''' CTD - Clocktower Text Dumper by rFx ''' import os,sys,struct,binascii f = open("CT_J.ADO","rb") data = f.read() f.close() g = open("ct_txt.txt","wb") for i in range(0,len(data)-1): if(data[i] == '\x33' and data[i+1] == '\xff'): # 6 - , . i+=6 str_offset = i str_end = data[i:].index('\xff') -1 newstr = data[i:i+str_end] strlen = len(newstr) newstr = newstr.replace("\x0a\x00","[NEWLINE]") # ASCII, . newstr = newstr.replace("\x00","") g.write("%#x\t%d\t" % (str_offset,strlen)) g.write(newstr) g.write("\n") g.close()

後で新しいファイルを生成するために、CT.ADOをCT_J.ADOに名前変更しました。

このプログラムは、ADOファイルを読み取り、0xFF33を見つけて6バイトをスキップし(オペコードと2つの2バイト値をバイパスするため)、最初の行オフセット、行の長さ、および行自体をタブ区切り形式で書き込み、新しいファイルで新しい行で終わります。

すべての値0x0a(改行)を[NEWLINE]に置き換えていることに気づくでしょう。 これは、行全体を1行で処理し、テキストファイルの形式を変更せずに新しい行を必要な場所に定義できるためです。

楽しみのために、バカなことをしましょう。このテキストを翻訳者で解析します。 これは、Google翻訳にデータをロードし、言語を自動的に認識し、翻訳して目的の言語のテキストを返すPythonモジュールです。

cttt.py:

#!/usr/bin/env python # -*- encoding: utf-8 -*- ''' Clocktower Auto Translator by rFx ''' import os,sys,binascii,struct from translate import Translator translator = Translator(to_lang="en") #Set to English by Default f = open("ct_txt.txt","rb") g = open("ct_txt_proc2.txt","wb") proc_str = [] for line in f.readlines(): proc_str.append(line.rstrip()) for x in range(0,len(proc_str)): line = proc_str[x] o,l,instr = line.split("\t") ts = translator.translate(instr.decode("SHIFT-JIS").encode("UTF-8")) ts = ts.encode("SHIFT-JIS","replace") proc_str[x] = "%s\t%s\t%s" % (o,l,ts) g.write(proc_str[x]+"\n") #for pc in proc_str: # g.write(pc) g.close()

インジェクターで数行試してみましょう-このパッケージの最後のプログラムは、テキストファイルを解析し、行のすべてのASCII文字にゼロを追加し、辞書に行を読み込んで、どのオフセットが含まれているかを確認します。 さらに、ADOをゼロから再作成し(ADTを読み取り、すべての「シーン」をオフセットとともに配列にロードし、行間およびその後のすべてのデータをコピーします)、ADOの「シーン」のサイズに基づいてADTを再生成します。

ctti.py:

''' Clocktower Text Injector by rFx ''' import os,sys,struct,binascii def is_ascii(s): return all(ord(c) < 128 for c in s) def get_real_offset(offset): # high_val = offset & 0xFFFF0000 high_val /= 2 low_val = offset & 0xFFFF return high_val+low_val def get_fake_offset(offset): # mult = int(offset / 0x8000) shft_val = 0x8000 * mult low_val = offset & 0xFFFF return offset + shft_val f = open("CT_J.ADO","rb") data = f.read() f.close() offset_vals = [] adt_list = [] newdata = "" f = open("ct_txt_proc.txt","rb") lines = f.readlines() o,l,s = lines[0].split("\t") first_offset = int(o,16) o,l,s = lines[0].split("\t") last_offset_strend = int(o,16) + int(l) newdata = data[:first_offset] for i in range(0,len(lines)): line = lines[i] offset, osl, instr = line.split("\t") offset = int(offset,16) instr = instr.rstrip('\n') instr = instr.replace("[NEWLINE]","\x0a") # ASCII. instr = instr.decode("SHIFT-JIS") newstr = "" for char in instr: if(is_ascii(char)): newstr+=char+'\x00' else: newstr+=char instr = newstr instr = instr.encode("SHIFT-JIS") newstrlen = len(instr) osl = int(osl) strldiff = newstrlen - osl # if(i < len(lines)-1): nextline = lines[i+1] nextoffset,nsl,nstr = nextline.split("\t") offset_vals.append({"offset":offset,"val":strldiff}) nextoffset = int(nextoffset,16) newdata += instr+data[offset+osl:nextoffset] else: offset_vals.append({"offset":offset,"val":strldiff}) newdata += instr + data[offset+osl:] # EOF f.close() # ADO. g = open("CT.ADO","wb") g.write(newdata) g.close() # ADT. f = open("CT_J.ADT","rb") datat = f.read() f.close() g = open("CT.ADT","wb") for i in range(0,len(datat),4): cur_offset = get_real_offset(struct.unpack("<I",datat[i:i+4])[0]) final_adj = 0 for offset in offset_vals: if(cur_offset > offset["offset"]): final_adj += offset["val"] g.write(struct.pack("<I",get_fake_offset(cur_offset + final_adj))) g.close()

仕組みを確認しましょう。

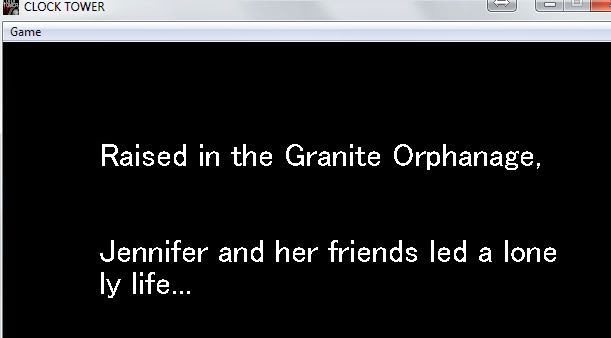

いいね!

幸いなことに、英語はClocktowerファンフォーラムで翻訳されたrtfファイルを見つけ、大まかな翻訳に基づいて行を手動で編集することができました。

すべてが翻訳され、準備完了です! 実行しましょう:

くそー!

何か問題があります。IDAにファイルをドロップして、何が起こるか見てみましょう。

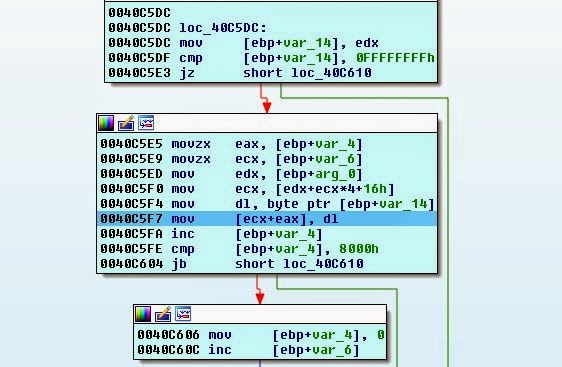

ADOファイルをメモリに読み込んでいるように見えますが、ポインタを使用しようとしていますが、この場所には何もないため使用できません。

おそらく構造体a1とそれが実行するmallocを観察しますが、これはおそらく問題です。 もう少し掘り下げた後、これらのポインターがここで作成されていることがわかります。

つまり、ゲームは(cmp5オペコードに基づいて)ADO 5 * 0x8000のフラグメントに対してのみポインターを作成しますが、EOFの前にADOデータを読み取ります(これは間違いです)。 その結果、0x28000以下のサイズのADOファイルをロードできます。 私たちを止めますか? もちろん違います! メモリ内のSCE構造を詳しく見てみましょう...

ADOポインターを読み込むすべてのケースを5から6に変更して別のポインターを追加できますが、この最後のポインターの後に何が起こるでしょうか? もちろん、ADTシフトが開始されます

オフセットADT 0x00はstruct_head + 0x2Aにあり、0x7D0に移動していることがわかります... 0x7D0へのポインター??? 0x8000のように見えます。

その結果、ADTファイルには0x4800バイトしかありません。 最初のADTインデックスをたとえば0x2Eに下げると、別のADOポインターを書き込むために4倍のバイトが得られ、最後にまだ多くの空きスペースがあると言えます

0x2Aへの構造体リンクを見つけて、0x2Eに変更します

はい! オブジェクト指向のリバースエンジニアリングが大好きです。

素晴らしい、今ゲームは完全に翻訳されています。 次は?

16進エディタを使用してCT32.exeにバイナリ変更を加える必要があります。

529B: 74 EB BC7B: 2A 2E BC8D: D0 CC BD35: 2A 2E BD62: 2A 2E D4DA: 2A 2E D4FC: 2A 2E DA58: 2A 2E DA79: 2A 2E 103DA: 2A 2E 10407: 2A 2E 104F8: 2A 2E 105BB: 2A 2E 105E8: 2A 2E 10703: 2A 2E 10730: 2A 2E 115FA: 2A 2E 116B2: 05 06 116E8: 05 06 11720: 2A 2E 11729: D0 CC 1195D: 05 06 1C50F: 20 00

Work for the Future-パート5-SCEDASM-SCE逆アセンブラー

次の論理ステップは、他のすべてのオペコードを逆アセンブルして、ゲーム/エディターで読み取られるテキストファイルを作成することです。

このようなもの:

''' Clocktower ADC Object File Disassembler by rFx ''' import os,sys,binascii,struct ADO_FILENAME = "CT_J.ADO" ADT_FILENAME = "CT_J.ADT" ADO_OP = { 0xFF00:"RETN", #Scene Prologue - 0 bytes of data. - Also an END value... the game looks to denote endings. 0xFF01:"UNK_01", # varying length data 0xFF02:"UNK_02", # 3 bytes of data 0xFF03:"UNK_03", # 3 bytes of data 0xFF04:"UNK_04", # 3 bytes of data 0xFF05:"UNK_05", # 3 bytes of data 0xFF06:"UNK_06", # 3 bytes of data 0xFF07:"UNK_07", # 3 bytes of data 0xFF0A:"UNK_0A", # 4 bytes of data. Looks like an offset to another link in the list? 0xFF0C:"UNK_0C", # 4 bytes of data 0xFF0D:"UNK_0D", # 4 bytes of data 0xFF10:"UNK_10", # 4 bytes of data 0xFF11:"UNK_11", # 4 bytes of data 0xFF12:"UNK_12", # 4 bytes of data 0xFF13:"UNK_13", # 4 bytes of data 0xFF14:"UNK_14", # 4 bytes of data 0xFF15:"UNK_15", # 4 bytes of data 0xFF16:"UNK_16", # 4 bytes of data 0xFF1F:"UNK_1F", # 0 bytes of data 0xFF20:"ALL", # 0 bytes of data. Only at the end of the ADO (twice) #All opcodes above this are like... prologue opcodes (basically in some other list) 0xFF21:"ALLEND", # 2 bytes of data 0xFF22:"JMP", # 2 bytes of data - I think it uses the value for the int offset in adt as destination +adds 2 0xFF23:"CALL", # 6 bytes of data 0xFF24:"EVDEF", # Not used in the game 0xFF25:"!!!!!!", #Not used in the game 0xFF26:"!!!!!!", #Not used in the game 0xFF27:"!!!!!!", #Not used in the game 0xFF28:"!!!!!!", #0 bytes of data. 0xFF29:"END_IF", # 4 bytes of data 0xFF2A:"WHILE", # 4 bytes of data 0xFF2B:"NOP", # 0 bytes of data 0xFF2C:"BREAK", # Not used in the game 0xFF2D:"ENDIF", # 2 bytes of data 0xFF2E:"ENDWHILE", # 2 bytes of data 0xFF2F:"ELSE", # 2 bytes of data 0xFF30:"MSGINIT", # 10 bytes of data 0xFF31:"MSGTYPE", # Not used in the game 0xFF32:"MSGATTR", # 16 bytes of data 0xFF33:"MSGOUT", # Varying length, our in-game text uses this. :) 0xFF34:"SETMARK", #Varying length 0xFF35:"SETWAIT", #Not used in the game 0xFF36:"MSGWAIT", #0 bytes of data 0xFF37:"EVSTART", #4 bytes of data 0xFF38:"BGFILEDISP", #Not used in the game. 0xFF39:"BGLOAD", #Varying length, normally a path to a BMP file is passed in. 0xFF3A:"PALLOAD", #Varying length. Also takes BMP files. 0xFF3B:"BGMREQ", #Varying length - loads a MIDI file into memory. 0xFF3C:"SPRCLR", #2 bytes of data. 0xFF3D:"ABSOBJANIM", #Not used in the game 0xFF3E:"OBJANIM", #Not used in the game. 0xFF3F:"ALLSPRCLR", #0 bytes of data 0xFF40:"MSGCLR", #0 bytes 0f data 0xFF41:"SCREENCLR", #0 bytes of data 0xFF42:"SCREENON", #0 bytes of data 0xFF43:"SCREENOFF", #0 bytes of data 0xFF44:"SCREENIN", # Not used in the game. 0xFF45:"SCREENOUT", # Not used in the game. 0xFF46:"BGDISP", # Always 12 bytes of data. 0xFF47:"BGANIM", #14 bytes of data. 0xFF48:"BGSCROLL",#10 bytes of data. 0xFF49:"PALSET", #10 bytes of data. 0xFF4A:"BGWAIT", #0 bytes of data. 0xFF4B:"WAIT", #4 bytes of data. 0xFF4C:"BWAIT", #Not used in the game. 0xFF4D:"BOXFILL", #14 bytes of data. 0xFF4E:"BGCLR", # Not used in the game. 0xFF4F:"SETBKCOL", #6 bytes of data. 0xFF50:"MSGCOL", #Not used in the game. 0xFF51:"MSGSPD", #2 bytes of data. 0xFF52:"MAPINIT", #12 bytes of data. 0xFF53:"MAPLOAD", #Two Paths... Sometimes NULL NULL - Loads the background blit bmp and the map file to load it. 0xFF54:"MAPDISP", #Not used in the game. 0xFF55:"SPRENT", #16 bytes of data. 0xFF56:"SETPROC", #2 bytes of data. 0xFF57:"SCEINIT", #0 bytes of data. 0xFF58:"USERCTL", #2 bytes of data. 0xFF59:"MAPATTR", #2 bytes of data. 0xFF5A:"MAPPOS", #6 bytes of data. 0xFF5B:"SPRPOS", #8 bytes of data. 0xFF5C:"SPRANIM", #8 bytes of data. 0xFF5D:"SPRDIR", #10 bytes of data. 0xFF5E:"GAMEINIT", #0 bytes of data. 0xFF5F:"CONTINIT", #0 bytes of data. 0xFF60:"SCEEND", #0 bytes of data. 0xFF61:"MAPSCROLL", #6 bytes of data. 0xFF62:"SPRLMT", #6 bytes of data. 0xFF63:"SPRWALKX", #10 bytes of data. 0xFF64:"ALLSPRDISP", #Not used in the game. 0xFF65:"MAPWRT", #Not used in the game. 0xFF66:"SPRWAIT", #2 bytes of data. 0xFF67:"SEREQ", #Varying length - loads a .WAV file. 0xFF68:"SNDSTOP", #0 bytes of data. 0xFF69:"SESTOP", #Varying length - specifies a .WAV to stop or ALL for all sounds. 0xFF6A:"BGMSTOP", #0 bytes of data. 0xFF6B:"DOORNOSET", #0 bytes of data. 0xFF6C:"RAND", #6 bytes of data. 0xFF6D:"BTWAIT", #2 bytes of data 0xFF6E:"FAWAIT", #0 bytes of data 0xFF6F:"SCLBLOCK", #Varying length - no idea. 0xFF70:"EVSTOP", #Not used in the game. 0xFF71:"SEREQPV", #Varying length - .WAV path input, I think this is to play and repeat. 0xFF72:"SEREQSPR", #Varying length - .WAV path input, I think this is like SEREQPV except different somehow. 0xFF73:"SCERESET", #0 bytes of data. 0xFF74:"BGSPRENT", #12 bytes of data. 0xFF75:"BGSPRPOS", #Not used in the game. 0xFF76:"BGSPRSET", #Not used in the game. 0xFF77:"SLANTSET", #8 bytes of data. 0xFF78:"SLANTCLR", #0 bytes of data. 0xFF79:"DUMMY", #Not used in the game. 0xFF7A:"SPCFUNC", #Varying length - usage uncertain. 0xFF7B:"SEPAN", #Varying length - guessing to set the L/R of Stereo SE. 0xFF7C:"SEVOL", #Varying length - guessing toe set the volume level of SE 0xFF7D:"BGDISPTRN", #14 bytes of data. 0xFF7E:"DEBUG", #Not used in the game. 0xFF7F:"TRACE", #Not used in the game. 0xFF80:"TMWAIT", #4 bytes of data. 0xFF81:"BGSPRANIM", #18 bytes of data. 0xFF82:"ABSSPRENT", #Not used in the game. 0xFF83:"NEXTCOM", #2 bytes of data. 0xFF84:"WORKCLR", #0 bytes of data. 0xFF85:"BGBUFCLR", #4 bytes of data. 0xFF86:"ABSBGSPRENT", #12 bytes of data. 0xFF87:"AVIPLAY", #This one is used only once - to load the intro AVI file. 0xFF88:"AVISTOP", #0 bytes of data. 0xFF89:"SPRMARK", #Only used in PSX Version. 0xFF8A:"BGMATTR",#Only used in PSX Version. #BIG GAP IN OPCODES... maybe not even in existence. 0xFFA0:"UNK_A0", #12 bytes of data. 0xFFB0:"UNK_B0", #12 bytes of data. 0xFFDF:"UNK_DF", #2 bytes of data. 0xFFE0:"UNK_E0", #0 bytes of data. 0xFFEA:"UNK_EA", #0 bytes of data. 0xFFEF:"UNK_EF" #12 bytes of data. } if(__name__=="__main__"): print("#Disassembling ADO/ADT...") #Read ADO/ADT Data to memory. f = open(ADO_FILENAME,"rb") ado_data = f.read() f.close() f = open(ADT_FILENAME,"rb") adt_data = f.read() f.close() scene_count = -1 #Skip ADO Header i = 256 while i < (len(ado_data) -1): cur_val = struct.unpack("<H",ado_data[i:i+2])[0] if(cur_val in ADO_OP.keys()): #0xFF00 if(cur_val == 0xFF00): scene_count +=1 print("#----SCENE %d (Offset %#x)" % (scene_count,i)) print(ADO_OP[cur_val]) i+=2 elif(cur_val == 0xFF1F or cur_val == 0xFF20 or cur_val == 0xFF84 or cur_val == 0xFFEA or cur_val == 0xFFE0 or cur_val == 0xFF88 or cur_val == 0xFF78 or cur_val == 0xFF73 or cur_val == 0xFF6E or cur_val == 0xFF6B or cur_val == 0xFF6A or cur_val == 0xFF68 or cur_val == 0xFF60 or cur_val == 0xFF5F or cur_val == 0xFF5E or cur_val == 0xFF57 or cur_val == 0xFF4A or cur_val == 0xFF43 or cur_val == 0xFF42 or cur_val == 0xFF41 or cur_val == 0xFF40 or cur_val == 0xFF36 or cur_val == 0xFF3F or cur_val == 0xFF36 or cur_val == 0xFF2B or cur_val == 0xFF28): print(ADO_OP[cur_val]) i+=2 #0xFF22 elif(cur_val == 0xFF22 or cur_val == 0xFF51 or cur_val == 0xFF21 or cur_val == 0xFF2D or cur_val == 0xFF2E or cur_val == 0xFF2F or cur_val == 0xFF3C or cur_val == 0xFF56 or cur_val == 0xFF58 or cur_val == 0xFF59 or cur_val == 0xFF66 or cur_val == 0xFF6D or cur_val == 0xFF83 or cur_val == 0xFFDF): i+=2 jmpdata = struct.unpack("<H",ado_data[i:i+2])[0] print("%s %d" % (ADO_OP[cur_val],jmpdata)) i+=2 #0xFF23 elif(cur_val == 0xFF23): i+=2 val_1 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_2 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_3 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 print("%s %#x %#x %#x" % (ADO_OP[cur_val],val_1,val_2,val_3)) elif cur_val == 0xFF29 or cur_val == 0xFF2A or cur_val == 0xFF37: i+=2 val_1 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_2 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 print("%s %d %d" % (ADO_OP[cur_val],val_1,val_2)) elif cur_val in range(0xFF02,0xFF08): i+=2 pri_val = struct.unpack("b",ado_data[i])[0] i+=1 sec_val = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 print("%s %d %d" % (ADO_OP[cur_val],pri_val,sec_val)) elif cur_val in range(0xFF0A,0xFF17): i+=2 pri_val = struct.unpack("<I",ado_data[i:i+4])[0] i+=4 print("%s %#x" % (ADO_OP[cur_val],pri_val)) elif (cur_val == 0xFF30): i+=2 val_1 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_2 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_3 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_4 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_5 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 print("%s %#x %#x %#x %#x %#x" % (ADO_OP[cur_val],val_1,val_2,val_3,val_4,val_5)) elif (cur_val == 0xFF33): i+=2 val_1 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_2 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 endstr_offset = ado_data[i:].index("\xff") endstr_offset -=1 instr = ado_data[i:i+endstr_offset] i+= len(instr) #Decode to UTF-8 instr = instr.replace("\x0a\x00","[NEWLINE]") instr = instr.replace("\x00","[NULL]") instr = instr.decode("SHIFT-JIS") instr = instr.encode("UTF-8") print("%s %#x %#x ``%s``" % (ADO_OP[cur_val],val_1,val_2,instr)) elif (cur_val == 0xFF32): i+=2 val_1 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_2 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_3 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_4 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_5 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_6 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_7 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_8 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 print("%s %#x %#x %#x %#x %#x %#x %#x %#x" % (ADO_OP[cur_val],val_1,val_2,val_3,val_4,val_5,val_6,val_7,val_8)) elif(cur_val == 0xFF34): i+=2 endval_offset = ado_data[i:].index("\xff") - 1 instr = ado_data[i:i+endstr_offset] i+= len(instr) print("%s %s" % (ADO_OP[cur_val],binascii.hexlify(instr))) i+=2 elif(cur_val in range(0xFF39,0xFF3C) or cur_val == 0xFF67): i+=2 val_1 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 endstr_offset = ado_data[i:].index("\xff") - 1 instr = ado_data[i:i+endstr_offset] i+= len(instr) if(instr.find("\x00\x00\x00") != -1): finstr = instr[:instr.index("\x00")] val_2 = struct.unpack("b",instr[instr.index("\x00")+1:instr.index("\x00")+2])[0] val_3 = struct.unpack("b",instr[instr.index("\x00")+2:])[0] print("%s %#x %s %#x %#x" % (ADO_OP[cur_val],val_1,finstr,val_2,val_3)) elif(instr.find("\x00\x00") != -1): finstr = instr[:instr.index("\x00")] val_2 = struct.unpack("b",instr[instr.index("\x00")+1:])[0] print("%s %#x %s %#x" % (ADO_OP[cur_val],val_1,finstr,val_2)) elif(cur_val == 0xFF69): i+=2 endstr_offset = ado_data[i:].index("\xff") - 1 instr = ado_data[i:i+endstr_offset] i+= len(instr) if(instr.find("\x00\x00\x00") != -1): finstr = instr[:instr.index("\x00")] val_2 = struct.unpack("b",instr[instr.index("\x00")+1:instr.index("\x00")+2])[0] val_3 = struct.unpack("b",instr[instr.index("\x00")+2:])[0] print("%s %s %#x %#x" % (ADO_OP[cur_val],finstr,val_2,val_3)) elif(instr.find("\x00\x00") != -1): finstr = instr[:instr.index("\x00")] val_2 = struct.unpack("b",instr[instr.index("\x00")+1:])[0] print("%s %s %#x" % (ADO_OP[cur_val],finstr,val_2)) elif(cur_val == 0xFF71 or cur_val == 0xFF72): i+=2 val_1 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_2 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_3 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 endstr_offset = ado_data[i:].index("\xff") - 1 instr = ado_data[i:i+endstr_offset] i+= len(instr) if(instr.find("\x00\x00\x00") != -1): finstr = instr[:instr.index("\x00")] val_4 = struct.unpack("b",instr[instr.index("\x00")+1:instr.index("\x00")+2])[0] val_5 = struct.unpack("b",instr[instr.index("\x00")+2:])[0] print("%s %#x %#x %#x %s %#x %#x" % (ADO_OP[cur_val],val_1,val_2,val_3,finstr,val_4,val_5)) elif(instr.find("\x00\x00") != -1): finstr = instr[:instr.index("\x00")] val_4 = struct.unpack("b",instr[instr.index("\x00")+1:])[0] print("%s %#x %#x %#x %s %#x" % (ADO_OP[cur_val],val_1,val_2,val_3,finstr,val_4)) elif(cur_val == 0xFF87): i+=2 val_1 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_2 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_3 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_4 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 val_5 = struct.unpack("<H",ado_data[i:i+2])[0] i+=2 endstr_offset = ado_data[i:].index("\xff") - 1 instr = ado_data[i:i+endstr_offset] i+= len(instr) if(instr.find("\x00\x00\x00") != -1): finstr = instr[:instr.index("\x00")] val_6 = struct.unpack("b",instr[instr.index("\x00")+1:instr.index("\x00")+2])[0] val_7 = struct.unpack("b",instr[instr.index("\x00")+2:])[0] print("%s %#x %#x %#x %#x %#x %s %#x %#x" % (ADO_OP[cur_val],val_1,val_2,val_3,val_4,val_5,finstr,val_6,val_7)) elif(instr.find("\x00\x00") != -1): finstr = instr[:instr.index("\x00")] val_6 = struct.unpack("b",instr[instr.index("\x00")+1:])[0] print("%s %#x %#x %#x %#x %#x %s %#x" % (ADO_OP[cur_val],val_1,val_2,val_3,val_4,val_5,finstr,val_6)) #NOT DONE YET else: i+=1 else: i+=1

その後、もちろん、これらすべてをADO / ADTペアに戻す必要があります。

Work for the Future-パート6-PSXバージョン

ゲームのPSXバージョンもADO / ADTを使用します。 リソースを変換し、PSXからPCバージョンに排他的なコンテンツを追加できるようです。