模倣は動物界では非常に一般的です。 捕食者から隠れやすくするため、またはその逆の場合、獲物が検出されず、動物、爬虫類、鳥、昆虫が周囲の領域に似た色を獲得するのを簡単に忍び寄ります。 擬態は、オブジェクトの下で、最後に、他の種の動物の下で発生します-より危険であるか、味が劣ります。

模倣は動物界では非常に一般的です。 捕食者から隠れやすくするため、またはその逆の場合、獲物が検出されず、動物、爬虫類、鳥、昆虫が周囲の領域に似た色を獲得するのを簡単に忍び寄ります。 擬態は、オブジェクトの下で、最後に、他の種の動物の下で発生します-より危険であるか、味が劣ります。

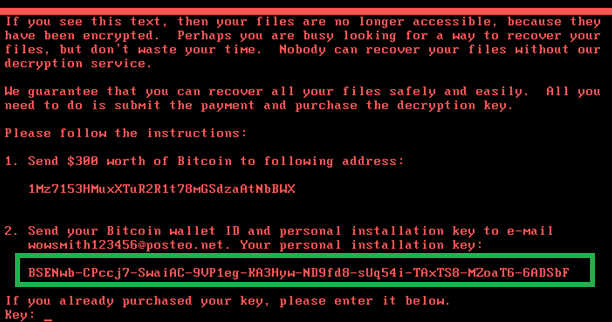

同様に、新しいExPetr ランサムウェアが到着します。これはPetyaのようですが、実際にはそうではありません。 疫病のように広がり、150か国でざわめきを起こしました。 唯一の分布ベクトルではありませんが、分布ベクトルの1つはEternalBlueとDoublePulsarの甘いカップルです。

それが私が意味することです。 よく調べてみると、ExPetrはランサムウェアではなく、最も自然なデータ消去機能であることがわかりました。 暗号化されたデータの回復は提供されず、不可能です。

古き良きPetyaは、被害者ごとに識別子を生成し、身代金を支払った後、ランサムウェアに送信する必要がありました。 詐欺師がキーを計算したのは彼からであり、そのキーは被害者に戻され、ファイルを回復できるようになりました。 そして、ExPetrは被害者に識別子を表示しますが、それは役に立たないだけです-単なるランダムな数字のセットです。 最初は何も解読しませんでした。

これは合理的な疑問を提起します、なぜ身代金の要求で庭を囲み、それ自体を比較的平和なペティアとして偽装する必要があったのですか? おそらくこれは、新しい流行の背後にあるのは、無料のエクスプロイトでお金を稼ごうとしている傷から普通の人ではなく、はるかに邪悪でお金を必要としない人であることを隠すための特にcな試みではありません。 確かに、ExPetrの著者はまだいくらかのお金を稼いでいます。

Windows 10カーネル保護をバイパスする方法を開発しました

ニュース 。 研究 ご存知のように、Windows 10は多くの適切なセキュリティ機能を取得しています。 それらの1つであるこのPatchGuardは、ほぼすべてのルートキットを悩ませました。 しかし、CyberArkのメンバーは、Windows 10のカーネルスペースでコードを何の努力もせずに実行する方法をすでに考案しているため、待ち時間は長くないと主張しています。

問題は、セキュリティ製品がプロセッサによって実行されたコマンドの流れを追跡して、攻撃の可能性を即座に判断できる、注目に値するIntel PTテクノロジ(プロセッサトレース)にあります。 アイデアは素晴らしいですが、CyberArkはPTを使用してカーネルスペースでコードを実行できました。 もちろん、これらすべてをマイクロソフトに報告しましたが、脆弱性を使用するには管理者権限が必要であるため、これはすべてナンセンスであるという回答を受け取りました。 もしそうなら、管理者はマシン上のすべてのものを許可され、攻撃者が攻撃者になった場合、光を消して水を切りますので、これはもはや脆弱ではありません。

問題は、セキュリティ製品がプロセッサによって実行されたコマンドの流れを追跡して、攻撃の可能性を即座に判断できる、注目に値するIntel PTテクノロジ(プロセッサトレース)にあります。 アイデアは素晴らしいですが、CyberArkはPTを使用してカーネルスペースでコードを実行できました。 もちろん、これらすべてをマイクロソフトに報告しましたが、脆弱性を使用するには管理者権限が必要であるため、これはすべてナンセンスであるという回答を受け取りました。 もしそうなら、管理者はマシン上のすべてのものを許可され、攻撃者が攻撃者になった場合、光を消して水を切りますので、これはもはや脆弱ではありません。

しかし、これは完全に真実ではありません。 管理者権限を持つトロイの木馬でさえ、検出して破壊することができます。 しかし、CyberArkのエクスプロイトにより、あらゆるセキュリティシステムに対して完全に目に見えないコードを実行できます。 ある種の悪者がこのようなものを長い間使用している可能性がありますが、これを捕まえることは非常に困難です。

Malware Protection Engineが再びRCEを検出しました

ニュース 。 Google Project Zeroの研究者は、Microsoftの防衛エンジンを解剖することを好んでいるようです。 ここ数ヶ月で3回目に、任意のコードをリモートで実行できる脆弱性が発見されました。

問題は、MsMpEngが信頼できないPEファイルを実行するx86エミュレーターにあります。 マイクロソフトの開発者は、エミュレータAPI呼び出しの1つを誤ってではなく、「いくつかの理由で」突き出したままにしていたことが判明しました。 Project ZeroのcなTevis Ormandiはこれをcなファイルで使用でき、エミュレータをスキャンしてメモリ破損を引き起こしました。Microsoftによると、「コードの実行、プログラムのインストール、データの変更、新しいアカウントの作成」が可能です。

典型的な攻撃シナリオは、以前のMsMpEngの脆弱性とほぼ同じように見えます。被害者は、巧妙なファイルを手に取ったサイトにアクセスするか、メールまたはメッセンジャーでこのファイルを受信します。 MsMpEngは自動的にスキャンし、システムを制御する必要のない人もスキャンします。

漏れやすいMsMpEngは、Microsoft Endpoint Protection、Microsoft Forefront Endpoint Protection、Windows Defender、およびMicrosoft Intune Endpoint Protectionに含まれていますが、この脆弱性は32ビットバージョンのエンジンにのみ存在します。

古物

「アストラ-498、-510、-521」

常駐の非危険ウイルス。 現在のディレクトリのSYSファイルは、DOS FindFirst関数が呼び出されるたびに影響を受けます。 これらは、割り込みルーチン(割り込み)のアドレスのみを変更するファイルの最後に書き込まれます。 TSRコピーは、ベクトルテーブルのアドレス0020:xxxxに書き込まれます。 インターセプトint21h。

テキストには「(5)」と、ウイルスのバージョンに応じて、「©AsTrA、1990、JPN」、「(C)AsTrA、1990」、「©AsTrA、JPN」のいずれかの行が含まれます。 「冷たい風味が好き!」、「花の香りが好き!」、「花の香りが好き!」というフレーズが表示されます。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 26ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。