予防策

Petyaは、その前身であるWannaCryと同様に、EternalBlueの脆弱性を使用していますが、これに限定されないため、Microsoftから適切な更新プログラムをインストールした企業のセキュリティレベルが向上しています。

攻撃と対応

15:00モスクワ時間 。 大規模組織に対する攻撃の最初の報告。 Solar JSOCアナリストは、顧客との状況を分析しながら、詳細を求めて監視を開始します。 最初の行は警戒が強化された状態に置かれ、IPS、WAF、Anti-DDoS、および境界ネットワークデバイスは異常について手動で監視されます。

並行して、パートナーチャネルを通じて、ウイルス対策ベンダーから、悪意のある製品Petyaが実行されているという断片的な情報が到着し始めます。 流通チャネル-おそらくEternalBlue。

作業はいくつかの領域に分けられました。

- 現れた仕事と出来事の最初の指標についてクライアントに警告する。

- ウイルス解析に関する最初の結果を共有するために、技術および技術パートナーとの集中的なコミュニケーション。

- そして-やや非定型的-追加情報と指標を検索するために、メディアとベンダーとCERTフォーラムを積極的に監視します。 作業のこの部分は、感染に関する情報で「爆発」したFacebookフィードを監視したマーケティングによっても引き付けられました。

15:30モスクワ時間 。 最初の指標が得られました-組織の主な感染はメールフィッシングを通過し、ネットワーク指標とMD5ウイルス本体があります。 この情報は、30分以内にすべての顧客ですばやく確認されます。 並行して、サービスマネージャーは顧客の責任あるスペシャリストに電話をかけます。

すべての顧客に対する遡及的な検証では、肯定的な反応は得られませんでした。 また、アクティブなルールとシートにすべてのインジケータが追加され、特定された悪意のあるドメインへの接続(失敗を含む)の試みをさらに監視し、感染したマシンを迅速に特定しました。 侵害のすべてのネットワークインジケータは、ファイアウォールおよびプロキシを介したアクセスを制御するように設定され、DNSクエリが監視されます。

クライアントは、ネットワーク機器で指定されたアドレスをブロックする必要があるという通知を受け取りました。

15:50モスクワ時間 。 Petyaのspread延に伴うリスクを最小限に抑えるための手順が作成されています。 指示には主な対策が示されています。

- Windows OSおよびABCデータベースの更新。

- 可能な場合はTCPポート445を閉じ、サービスの通常の機能を中断しません。

- 場合によっては、MBRが上書きされないように保護することが有効な場合があります。

クライアントへの配布が完了しました。

BASHKOMSNABBANK(PJSC)情報セキュリティ部長Gizar Shakirov:

15:40に、アナリストから最初の電話を受け、エネルギー部門、石油とガス、金融部門、小売の大企業のインフラストラクチャに大規模な感染があったという通知を受け取りました。 流行はWannaCryと非常に似ていますが、新しい流通チャネルが可能です。 最初の仮定によれば、ヒットチャネルはメールです。 サービスマネージャーは、更新されたEternalBlueを使用するだけでインフラストラクチャのさらなる配布が発生しない可能性があると警告しました。

また、10分以内に、Solar JSOCから、境界セキュリティ機器でブラックリストに登録する必要がある遡及的分析とネットワークインジケーターの結果を含むニュースレターを受け取りました。 銀行の担当スペシャリストに事前に警告したため、通知が届くとすぐに、外部アドレスが5分間ブロックされました。

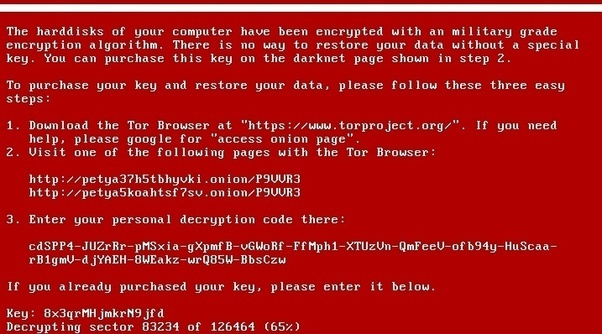

16:30モスクワ時間 。 マルウェアの動作に関する最初の結論。

ホストは最初、いくつかのコンポーネントで構成されるドロッパーを取得します。

- 暗号ロッカーのミシャとペティアの修正版。

- EternalBlueに対して潜在的に脆弱なホストを識別するスキャナーモジュール。

- PsExec + Mimikatzバンドルを使用して配布するモジュール(パスワードをダンプし、開いている445ポートを必要とする標準のMicrosoftリモート管理ユーティリティを介してネットワーク上のWindowsマシンに配布します)。

ホストに到達すると、ウイルスは特権をシステムに昇格しようとします。 成功した場合は、再起動してMFT暗号化を行います。 失敗した場合-ファイルの暗号化(標準暗号化など)。

しばらくして、インフラストラクチャの2番目の流通チャネルであるPsExec + Mimikatzが明らかになりました。 少し後、別の-WMIコンソール(Windows Management Instrumentation)へのリモートアクセス。

この指示には、次の情報が補足されています。

- 潜在的に脆弱なマシンでPSEXEC.EXEソフトウェアの起動をブロックします。

- 一時的な対策として、WMIへのリモートアクセスを無効にします。

BASHKOMSNABBANK(PJSC)情報セキュリティ部長Gizar Shakirov:

追加の配信方法に関する情報を受け取った後、重要なセグメントとホストは一時的に135、445、1024-1035ポートで隔離されるか、特別な制御下に置かれました。 Solar JSOCは、そのソリューションが銀行で使用されているウイルス対策ベンダーが、有名なPetyaサンプルを検出するためのシグネチャをリリースしたことを発表しました。 保護されたマシンのフリート全体で強制更新が迅速に実行され、重要なホストでフルスキャンが開始されました。

今後数時間にわたって、他のマルウェアのビルドの機能に関する情報を受け取りました。 改ざんの新しい指標を振り返ってテストし、積極的に管理しました。 勤務中のアナリストは、夜を含め、顧客の技術専門家と迅速にやり取りしました。 疑わしいメールの添付ファイルはすべて、特別な注意を払ってチェックされました。

BASHKOMSNABBANK(PJSC)情報セキュリティ部長Gizar Shakirov:

夜、JSOCの同僚と異常な動作モードについて合意しました。異常なネットワークまたはホストアクティビティとウイルス感染に関連するインシデントについては、銀行の担当スペシャリストへの定期的な通知に加えて、すぐに運用対応を組織し、事実確認を行うための電話を受けます事件。

WannaCryの流行後も、有名なハッカーグループによって公開された(および公開予定の)脆弱性の使用は、近い将来の傾向であり、監視、カスタム署名、およびウイルス対策の操作に関するすべての対策は、補償としてのみ考慮されるべきであることが明らかになりました。 そのため、Solar JSOC Exploitation Serviceは、顧客のインフラストラクチャに最新のパッチが存在するレガシーを含む更新システムでさらに集中的に機能し続けました。

上記のすべての対策と、カスタマースペシャリストとSolar JSOCチームの活発な相互作用のおかげで、1か月前のWannaCry流行であるPetya流行による積極的な感染を回避することができました。