ウクライナ、ロシア、および国際企業、特にNovaya Poshta、Zaporizhiaoblenergo、Dneproenergo、Oschadbank、TRK Luxを保有するメディア、MondelēzInternational、TESA、Nivea、Mars、LifeCell、UkrTeleCom、Kyivstarおよびその他の多くの組織は、すでにランサムウェアの被害者となっています。 キエフでは、店舗の一部のATMとレジが感染していることが判明しました。 最初の攻撃が記録されたのはウクライナでした。

専門家によるランサムウェアサンプルの分析により、Petyaの動作原理は、ディスクのブートセクターのマスターブートレコード(MBR)を暗号化し、それを独自のものに置き換えることに基づいていることが示されました。 このレコードは、ハードディスクの最初のセクタであり、パーティションテーブルと、このテーブルからハードディスクのどのパーティションがシステムを起動するかに関する情報を読み取るローダープログラムが含まれています。 元のMBRはディスクの0x22ndセクターに保存され、0x07からのXORバイト操作を使用して暗号化されます。

悪意のあるファイルを起動した後、コンピューターを再起動するタスクが作成され、1〜2時間遅延します。bootrec/ fixMbrコマンドを実行して 、MBRを復元し、OSを復元できます。 したがって、システムが侵害された後でもシステムを起動することは可能ですが、ファイルを復号化することはできません。 各ディスクは、暗号化が完了するまでメモリに存在する独自のAESキーを生成します。 RSA公開鍵で暗号化され、削除されます。 完了後にコンテンツを復元するには、秘密キーを知っている必要があるため、キーを知らないとデータを復元できません。 おそらく、マルウェアはファイルを最大15個のディレクトリに暗号化します。 つまり、非常に深いところに添付されたファイルは安全です(少なくともこのバージョンの暗号化装置では)。

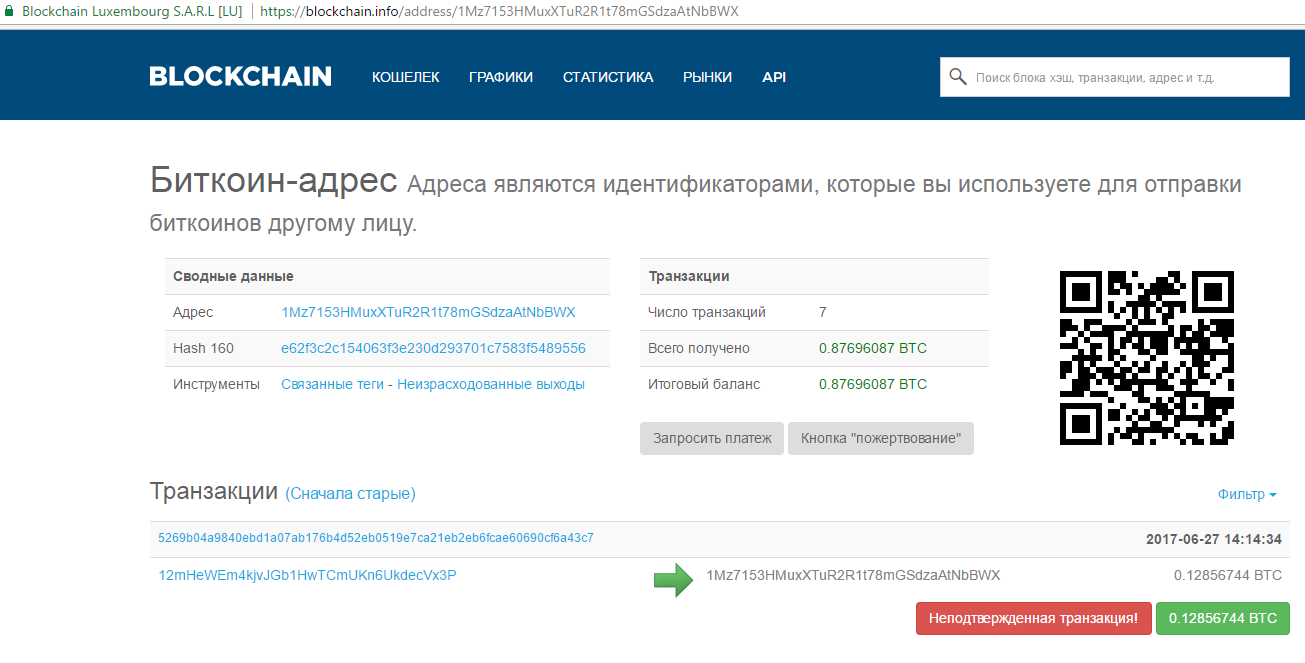

再起動後にディスクが正常に暗号化された場合、ファイルロック解除キーを取得するために300ドルの身代金(2017年6月27日-約0.123ビットコイン)を支払う必要があるというメッセージがウィンドウに表示されます。 送金には、 ビットコインウォレット1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWXが表示されます 。 ウォレットに対する攻撃が開始されてから数時間後、トランザクションはすでに要求された金額の倍数になっています。一部の被害者は、研究者がマルウェアを調査してファイル回復ツールを見つけるのを待たずに身代金を支払うことを選択しました。

現在、トランザクションの数は45に増加しています。

Petyaは、配信に135、139、445 TCPポートを使用します(SMBおよびWMIサービスを使用)。 ネットワーク内の他のノードへの伝播は、Windows Management Instrumentation(WMI)とPsExecの使用、 およびMS17-010 ( EternalBlue )脆弱性を使用するエクスプロイトの使用など、いくつかの方法で発生します。 WMIは、Windowsプラットフォームを実行しているコンピューターインフラストラクチャのさまざまな部分を集中管理および監視するためのテクノロジです。 PsExecはWindowsの管理に広く使用されており、リモートシステムでプロセスを実行できます。 ただし、これらのユーティリティを使用するには、被害者のコンピューターのローカル管理者権限が必要です。つまり、暗号化プログラムは、ユーザーが最大のOS権限を持つデバイスからのみ配布を継続できます。 EternalBlueエクスプロイトを使用すると、脆弱なシステムで最大限の権限を取得できます。 暗号化プログラムは、公開されているMimikatzユーティリティを使用して、ローカル管理者やドメインユーザーを含むすべてのWindowsユーザーのオープンな資格情報を取得します。 このようなツールセットにより、WannaCryのレッスンが考慮され、対応するセキュリティ更新プログラムがインストールされているインフラストラクチャでもPetyaが動作し続けることができます。これが、暗号化が非常に効率的である理由です。

ポジティブテクノロジーの専門家は、最新の企業インフラストラクチャの侵入テストの一環として、EternalBlueエクスプロイトを使用する可能性(2017年の作品の44%)を定期的に実証し、Mimikatzユーティリティを使用してドメインを完全に制御するまで攻撃ベクトルを開発することを実証しました(各プロジェクト)。

したがって、Petyaには他のコンピューターに拡散する機能があり、このプロセスは雪崩に似ています。 これにより、ランサムウェアはドメインコントローラーを含めて侵害され、すべてのドメインノードを制御する前に攻撃を展開できます。これは、インフラストラクチャの完全な侵害に相当します。

1か月以上前に、 WannaCry攻撃に関するアラートで既存の侵害の脅威について報告し、脆弱なシステムを特定する方法、それらを保護する方法、および攻撃が既に発生した場合の対処方法に関する推奨事項を示しました。 この記事では追加の推奨事項を示します。 さらに、当社は、インフラストラクチャの脆弱性を自動検出するための無料のユーティリティWannaCry_Petya_FastDetectを開発しました。 MaxPatrolは、監査モードとペンテストモードの両方でこの脆弱性を検出します。 詳細な手順は、推奨事項に記載されています 。 さらに、MaxPatrol SIEMは、Petya攻撃を検出するための対応する相関ルールを確立しています。

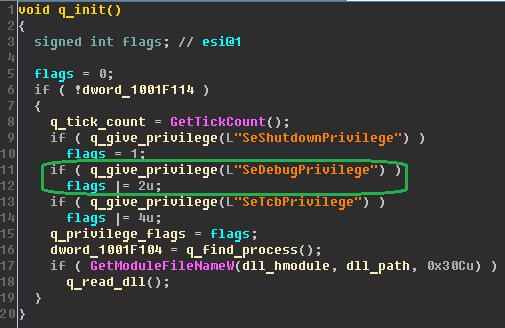

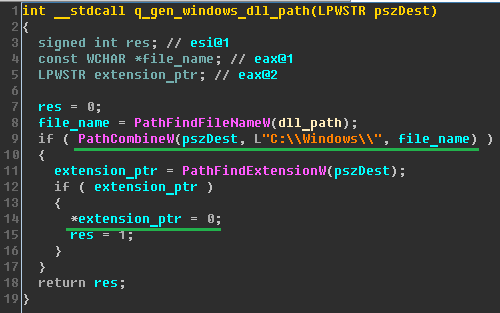

Positive Technologiesの専門家は、 「キルスイッチ」 -暗号化をローカルで無効にする機能を明らかにしました。 プロセスがOSの管理者特権を持っている場合、MBRを置き換える前に、暗号化プログラムはC:\ Windows \ディレクトリに拡張子のない perfcファイル(または別の名前の別の空のファイル )の存在を確認します(ディレクトリはコードにハードコーディングされています)。 このファイルには、この暗号化プログラムのdllライブラリと同じ名前が付けられます(ただし、拡張子は付きません)。

指定されたディレクトリにそのようなファイルが存在することは、侵害の指標の1つである可能性があります。 ファイルがこのディレクトリに存在する場合、マルウェアの実行プロセスは完了しているため、正しい名前でファイルを作成すると、MBRのなりすましやさらなる暗号化を防ぐことができます。

検証中に暗号化プログラムがそのようなファイルを検出しない場合、ファイルが作成され、マルウェア実行プロセスが開始されます。 おそらく、これはMBRスプーフィングプロセスの再起動を防ぐためです。

一方、プロセスに最初に管理者権限がない場合、暗号化プログラムはC:\ Windows \ディレクトリ内の空のファイルをチェックできず、ファイル暗号化プロセスは開始されますが、MBRを置き換えてコンピューターを再起動することはありません。

このような攻撃の被害者にならないためには、まず、使用するソフトウェアを最新バージョンに更新する必要があります。特に、最新のMS Windows更新プログラムをすべてインストールする必要があります。 さらに、ワークステーションのユーザー特権を最小限に抑える必要があります。

すでに感染が発生している場合、攻撃者にお金を払うことはお勧めしません 。 違反者のメールアドレスwowsmith123456@posteo.netはブロックされ、身代金が支払われても、ファイルを復号化するためのキーはおそらく受信されません。 暗号化プログラムがネットワーク上で拡散するのを防ぐため、感染していない他のコンピューターの電源を切り、感染したノードをネットワークから切断し、感染したシステムの画像を撮影することをお勧めします。 研究者がファイルを解読する方法を見つけた場合、ロックされたデータは将来復元できます。 さらに、この画像は暗号分析を行うために使用でき、研究者の研究に役立ちます。

長期的には、ソーシャルエンジニアリング手法を使用した会社のインフラストラクチャへの潜在的な攻撃の実例の実証に基づいて、情報セキュリティの問題に対する意識を高めるために、従業員向けの定期的なトレーニングシステムを開発することをお勧めします。 そのようなトレーニングの効果を定期的に確認する必要があります。 また、設定を無効化または変更するための特別なパスワードの入力を可能にする自己防衛機能を備えたすべてのコンピューターに、ウイルス対策ソフトウェアをインストールする必要があります。 さらに、企業インフラストラクチャのすべてのノードでソフトウェアとOSを定期的に更新し、脆弱性と更新を管理するための効果的なプロセスを確保する必要があります。 IS監査と侵入テストを定期的に実施することで、既存のセキュリティの弱点とシステムの脆弱性をタイムリーに特定できます。 企業ネットワークの境界の定期的な監視により、インターネットから利用可能なネットワークサービスのインターフェイスを監視し、ファイアウォールの構成をタイムリーに調整できます。 すでに発生した攻撃をタイムリーに検出して抑制するには、内部ネットワークインフラストラクチャを監視する必要があります。そのため、クラスSIEMシステムを使用することをお勧めします。

次のインジケータを使用して、インフラストラクチャでのPetya攻撃を特定できます。

- C:\ Windows \ perfc

- 名前とアクションが空白のWindowsスケジューラのタスク(再起動)

- 「%WINDIR%\ system32 \ shutdown.exe / r / f」

IDS / IPSルールのトリガー:

- msg: "[PT Open]未実装のTrans2サブコマンドコード。可能なETERNALBLUE(WannaCry、Petya)ツール"; sid:10001254; rev:2;

- msg: "[PT Open] ETERNALBLUE(WannaCry、Petya)SMB MS Windows RCE"; sid:10001255; rev:3;

- msg: "[PT Open] Trans2サブコマンド0x0E。可能性のあるETERNALBLUE(WannaCry、Petya)ツール"; sid:10001256; rev:2;

- msg: "[PT Open] Petyaランサムウェアperfc.datコンポーネント"; sid:10001443; 回転:1

- msg: "[PT Open] SMB2 Create PSEXESVC.EXE"; sid:10001444; 回転:1

署名: