今週の火曜日のパッチは、ある種の休日です! マイクロソフトは管理者を喜ばせることを決定し、Office、Skype、Internet Explorer、EdgeのすべてのサポートされているバージョンのWindows用の95の修正をリリースしました 。 それらのうち18は、3つのRCEを含む重大な脆弱性のためのものです。 誰も知らない、これらは認証なしでリモートでコードを実行することを可能にする穴、つまり、最も危険なものです。 Microsoftによると、最初の2つはすでに攻撃を受けている。

今週の火曜日のパッチは、ある種の休日です! マイクロソフトは管理者を喜ばせることを決定し、Office、Skype、Internet Explorer、EdgeのすべてのサポートされているバージョンのWindows用の95の修正をリリースしました 。 それらのうち18は、3つのRCEを含む重大な脆弱性のためのものです。 誰も知らない、これらは認証なしでリモートでコードを実行することを可能にする穴、つまり、最も危険なものです。 Microsoftによると、最初の2つはすでに攻撃を受けている。

CVE-2017-8543は 、Windows Search Service(WSS)検索エンジンに含まれています。 このサービスは便利ですが、結局のところ、穴が開いています。 SMBを介して接続するハッカーは、たとえば、ファイルの変更、削除、新しいアカウントの作成など、システムを完全にスレーブ化できます。 この問題は、Windowsの現在のバージョンとWindows XPおよびServer 2003の両方に存在します。それを解決するために、Microsoftはサポートされていないシステム用の個別のパッチを再度リリースしました。 これは会社の習慣になりつつあるようです。 ベンダーはこれですべてです!

CVE-2017-8464は、いわばトリッキーなショートカットを使用してコードを実行できる美しいホールです。 ユーザーがExplorerで悪意のあるショートカットを表示するだけで、ユーザーのマシンがいくつかの不正なコードを実行します。 Windows 7 SP1以降のオペレーティングシステムには問題があります 。バージョンの正確なリストは、 こちらをご覧ください 。 ところで、同じタイプの脆弱性は、偉大で恐ろしいStuxnetによって使用されていました。

CVE-2017-8527は、埋め込みフォントを処理する方法で、フォントライブラリにあります。 再び完全な奴隷化、今度はWebサイトまたはドキュメントのフォントを使用します。 つまり、ハッカーがシステムで文字通り何でもできるように特別に設計されたフォントで書かれていれば、テキストでウェブサイトに行くだけで十分です。 もちろん、あなたの権限レベルで-管理者の下ではなく、通常のユーザーの下に座る正当な理由です。 脆弱な製品のリストは長く 、Windowsだけでなくパッチを適用する必要があります。

研究者は、LEDを点滅させることでルーターにデータを送信させる

ニュース 。 研究 研究者が何もすることがないとき、彼らはあらゆる種類の安全なシステムに侵入する奇妙な方法を発明します。 これらの暗い天才の曲技飛行は、インターネットに接続されていないコンピューターを破壊することです。 これは非常に実現可能です。2本足の感染キャリアがフラッシュドライブを任意の場所にポップするためですが、トロイの木馬をシステムに導入することは戦いの半分にすぎません。 また、盗まれたデータを何らかの方法で抽出する必要があります。ここでは、警備員は想像力を妨げません。

ニュース 。 研究 研究者が何もすることがないとき、彼らはあらゆる種類の安全なシステムに侵入する奇妙な方法を発明します。 これらの暗い天才の曲技飛行は、インターネットに接続されていないコンピューターを破壊することです。 これは非常に実現可能です。2本足の感染キャリアがフラッシュドライブを任意の場所にポップするためですが、トロイの木馬をシステムに導入することは戦いの半分にすぎません。 また、盗まれたデータを何らかの方法で抽出する必要があります。ここでは、警備員は想像力を妨げません。

ネゲブにあるベングリオン大学の仲間が、家庭用ルーターとスイッチの新しいアプリケーションを思いつきました。 デバイスに特別なマルウェアを実装する場合(実験のために、DD-WRTファームウェアを搭載したルーターを使用し、自家製のスクリプトをロードしました)、インジケーターで点滅し、LEDごとに最大1000ビット/秒の速度でバイナリ表現でデータを送信します。 このデータを受信するには、当然のことながら、高いフレームレートでデバイスとカメラを直接見る必要があります。

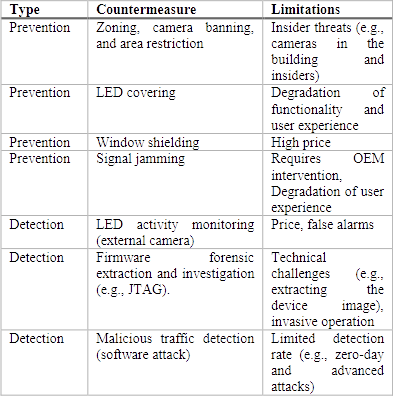

特別な言及は、そのようなデータ漏洩に対する保護のために研究者によって開発された方法のリストに値します。 被害者になる可能性のある人は、修正されたファームウェアを使用してインジケータを接着し、ランダムに点滅させることをお勧めします。また、ウィンドウをカーテンで覆ったり、ティントフィルムで貼り付けることもできます。 ばかげているように聞こえますが、外国のintelligence報機関にとって興味深い情報を扱う機関はそれについて考えるべきです。

このようなデータ抽出方法は、境界をより健全な方法で克服できない密にフェンスされたネットワークに適しています。 このようなネットワークのホームクラスのルーターは何の関係もありません。また、ほとんどの場合、窓から直接見通し線に置かれることはありませんが、たとえば、WiFiアクセスポイントはデータ漏洩チャネルになる可能性があります。

MacOS用のランサムウェアトロイの木馬がダークネットに登場

ニュース 。 ランサムウェアのトロイの木馬市場は発展と拡大を続けており、肉眼で認識できます。 また、すでに非常に拡大しているため、ポピーでも新しいRaaSサービスが登場しています。 これは新しい種類のクラウドサービスではなく、Ransomware as a Serviceです。

この場合、正確な名前ではありませんが、どのように堅実に聞こえますか! そして、これはその背後にあるダークネットサイトであり、その作成者は、与えられたパラメーターでMacOSの交渉を誰にでも提供します。 このサービスを発見したフォーティネットの研究者は著者に連絡を取り、YahooやFacebookの元デベロッパーとして自身を宣伝しました。 同時に、彼らはサービスにお金をかけませんでした-彼らは単にトロイの木馬を作り、それを顧客に送りました。 同様に、彼らの関心は情報の収集のみです。 ただし、サイトにあるFAQから判断すると、ラノムウェアは作成者のビットコインウォレットにお金を送る必要があり、ディストリビューターに収集した金額の70%を送ることを約束しています。

この手紙には、非常に簡単なランサムウェアトロイの木馬が含まれていました。 穀物生産者はいません-攻撃の開発と実施は完全にお客様の責任です。 ポピーエクスプロイトキットが手元にない場合は、被害者に疑わしいプログラムをインストールするように説得することができます。 ところで、これは完全に機能する方法です。

MacRansomと呼ばれるこのトロイの木馬は、対称アルゴリズムで128個のユーザーファイルを暗号化します。 キーはコードに設定されますが、コードの分析時に判明したように、暗号化時には8バイトの乱数が代わりに使用され、どこにも送信されません。 言い換えれば、誰もファイルを解読しません。 ただし、暗号化されていないバージョンのファイルがある場合に64ビットキーを強制することは、技術的に現実的です。

古物

「魚#6」

暗号化された常駐の危険なウイルスは、COMおよびEXEファイルが実行され、閉じられると、それらに標準的に感染します。 感染したファイルの場合、最後のファイル変更の年の値が100増加します。

ステルスウイルスのほぼすべての機能をサポートしています(V-4096ウイルスの説明を参照)。 ファイルだけでなく、TSRコピーでも本体を暗号化します(int 21hチェーンを介してウイルスに入ると、ウイルスは自身を復号化し、終了すると暗号化します)。

1991年以降、システムは「ハングアップ」し、以前に「魚ウイルス#6-各DIFF-BONN 2/90」と報告されていました。 これに加えて、「COD」、「SHARK」、「CARP」、「BASS」、「TROUT」、「MUSKYZ」、「SOLE」、「PILE」、「MACKEREL」、「FISH」、「TUNA」、「FISH」の行が含まれます。 FI "。 int 13とint 21hをフックします。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 67ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。