最初の記事で、私はこの問題の理論について話しましたが、今は理論から実践に移ります。 これで、システムを正常にインストールして構成し、従業員の「フィッシング」を開始する準備ができました。

計画

私たちの計画は非常に単純です。 最初の段階では、すべての従業員にいくつかの異なる手紙を送ります。 パーソナライズされたメール(スパイフィッシング)を選択します。 ニュースレターのリンクは、空白ページ(遷移の分析に必要)を介してサービスの元のページに移動します。 最初の段階は、本質的に問題の全体の深さを決定するための純粋な実験です。 最初の手紙の後、正式にすべての従業員に手紙を送り、フィッシング対策トレーニングのあるページに全員を送ります。

1週間後、第1段階(新しいコンテンツの文字)と同様に第2段階を実行しますが、文字内のリンクは既にトレーニングページに直接つながっています。 3番目の段階はコントロールです。 結果に基づいて、クリックスルーとIT部門への呼び出しのダイナミクスを比較して確認します。 「出くわし続ける」人々と共に、私たちは個々の仕事を遂行します。 計画は全体として実行され、成功したと認識されましたが、人生はそれを調整しました。

ズベルバンク

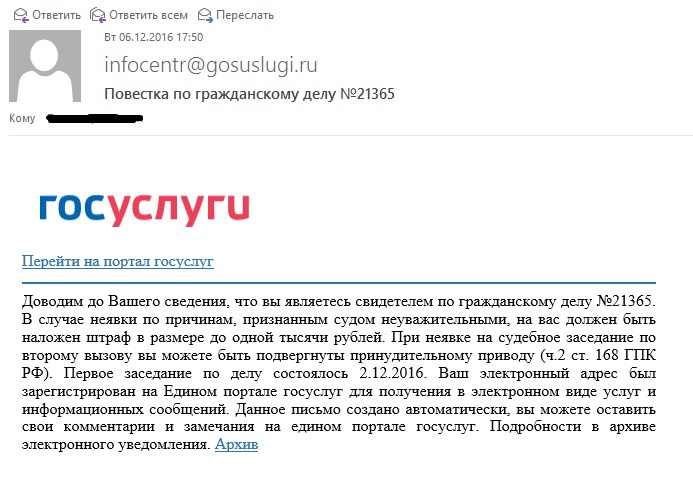

当社では、多くの場合と同様に、給与はカードに振り替えられます。 ズベルバンクのカードは主要な位置を占めています。 Sberbankによるチェックでフィッシングを開始してみて、最初のレターテンプレートを考えて作成しました(このように見えます) そして、「X」の日が来て、従業員は同様の手紙を受け取りました。

リンクを使用して、非常にシンプルなページを作成しました。

<!DOCTYPE html> <html> <head> <meta http-equiv="refresh" content="0; url=https://online.sberbank.ru"/> </head> <body> </body> </html>

ページコードからわかるように、Sberbankの実際のサイトへのリダイレクトがあります。 移行の事実のみが重要でした。

政府サービス

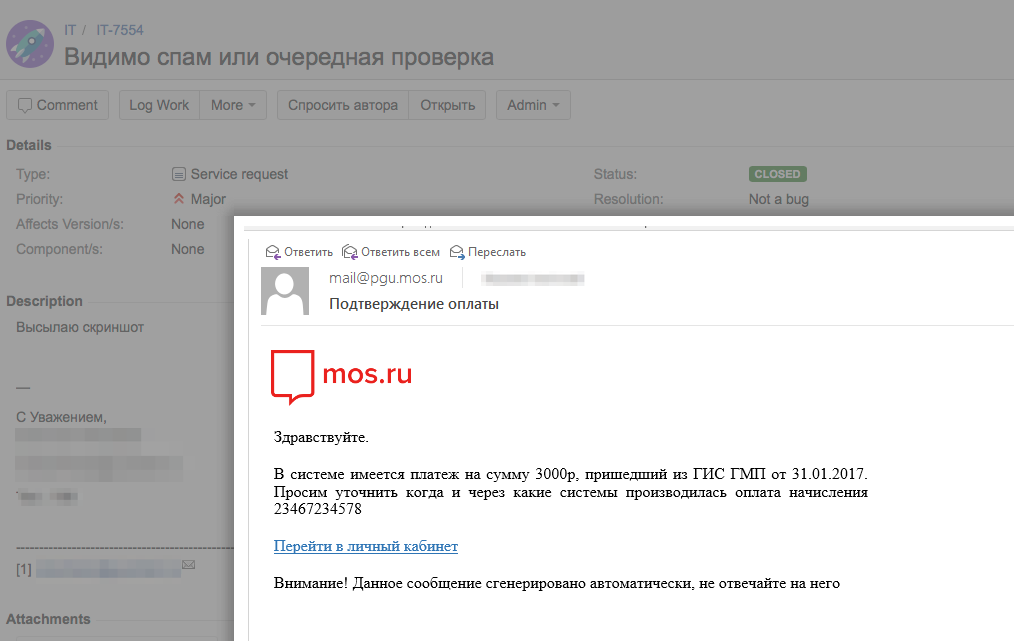

Sberbankは優れていますが、最初の郵送には十分ではないと思われました。 会社のすべての従業員にとって、すぐに興味深いものは何でしょうか? 政府のサービス。 彼らはますます私たちの生活に入ってきており、多くの人々がそれぞれそれらを使用しています。これは郵送のための非常に価値のあるオブジェクトです。 ネットワークの広がりをさまよい、面白いスパムテンプレートを見つけました。

リンクは再び空で、ページはSberbankとほぼ同じでしたが、別のリソースにリンクしています。

<!DOCTYPE html> <html> <head> <meta http-equiv="refresh" content="0; url=https://www.gosuslugi.ru"/> </head> <body> </body> </html>

ステージ1の結果

そこで、ニュースレターを始めました。 最初の1〜2時間は沈黙でした。誰かがリンクをたどりましたが、だれもしませんでした。 その後、IT部門が鳴り始めました。 当社の従業員は非常に高度であることを説明する価値があります。 私たちと一緒にいる平均的なマネージャーは、PKIが何であり、何を食べているのかを知っている必要があります。 したがって、電話またはjiraで受信した最もソフトなものは、「ある種の奇妙なスパムがやってきた。 スパムフィルターをツイストします。」 夕食に近づくと、プログラマーが働きに来て、彼らは私たちの手紙に興味を持つようになりました。 配信サーバーはすぐに発見され、ここで小さなパニックが始まりました-ハッキングされましたか? 何人かの指導者と少し説明をして、パニックを解消する必要がありましたが、口コミは止められませんでした。 この段階で、1つの間違いを犯したことに気付きました。

イントラネットリソースを使用してシステムをホストしないでください。 DNSを管理している場合でも、ドメインにpingを実行するだけで、ネットワーク内にあることを理解できます。 仮想マシンをオフラインでレンタルしてDNSを構成するか、いくつかのドメインを購入して完全な実験を行います。

第二段階から始めて、すでに修正済みです。 同様の問題はもうありません。

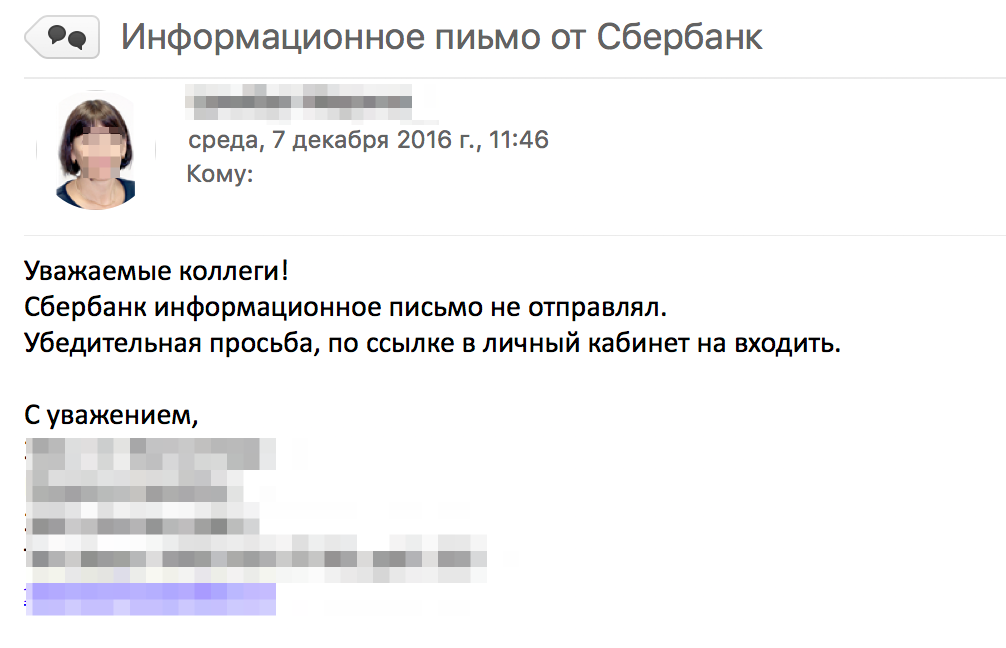

簿記

別の話は、会計の反応に値します。 会計は従業員への給与の支払いに参加しており、「Sberbankから幸福の手紙」を受け取ったので、私はそれに応じざるを得ませんでした。 彼女はそれを激しく美しくしました。 本物の「フィッシング」に対する最良の反応は想像できません! 簿記は3つのことを行いました。 最初に、彼らはSberbankに電話して、手紙の信authentic性を検証しました。 Sberbankは、これはフィッシングであり、ダウンロードしてリンクをたどる必要はないと説明しました。 第二に、経理スタッフはスパムメールの事件についてIT部門に報告しました。 そして、最も価値のある会計は、会社のすべての従業員に、受け取った手紙の危険性について警告しました。

これはステージングではなく、会社の従業員の本当の反応だったことをもう一度思い出します。 会社の経営に加えて、計画された手紙について誰も知らなかった。 最初の段階では、会社がフィッシング攻撃でどのように振る舞うかを理解することが重要でした。 その後の分析と状況の分析を行った後、2回目のミスによって部分的に同様の暴力的な反応が引き起こされたことがわかりました。

ニュースレターを全員に一度に送信する必要はありません。 このような郵送は口コミ効果をすばやく引き起こし、最初の段階では実際の問題を歪める可能性があります。 同じニュースレターを持っている従業員が遠く離れており、疑念をすばやく交換できないように、従業員をグループに分ける必要があります。 郵送は定量化され、一度に大量の郵送を避ける必要があります。

ソーシャルネットワーク

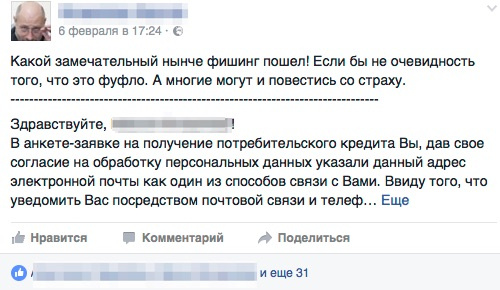

従業員はソーシャルネットワークを使用しており、これらのリソースに対する彼らの反応を同時に監視しました。

投稿は興味深い議論を引き起こしました(従業員の「たまり場」は非常に「ibeshny」であることに注意してください)。

郵送先住所データベースを取得する興味深い理論が議論されました。

トレーニング

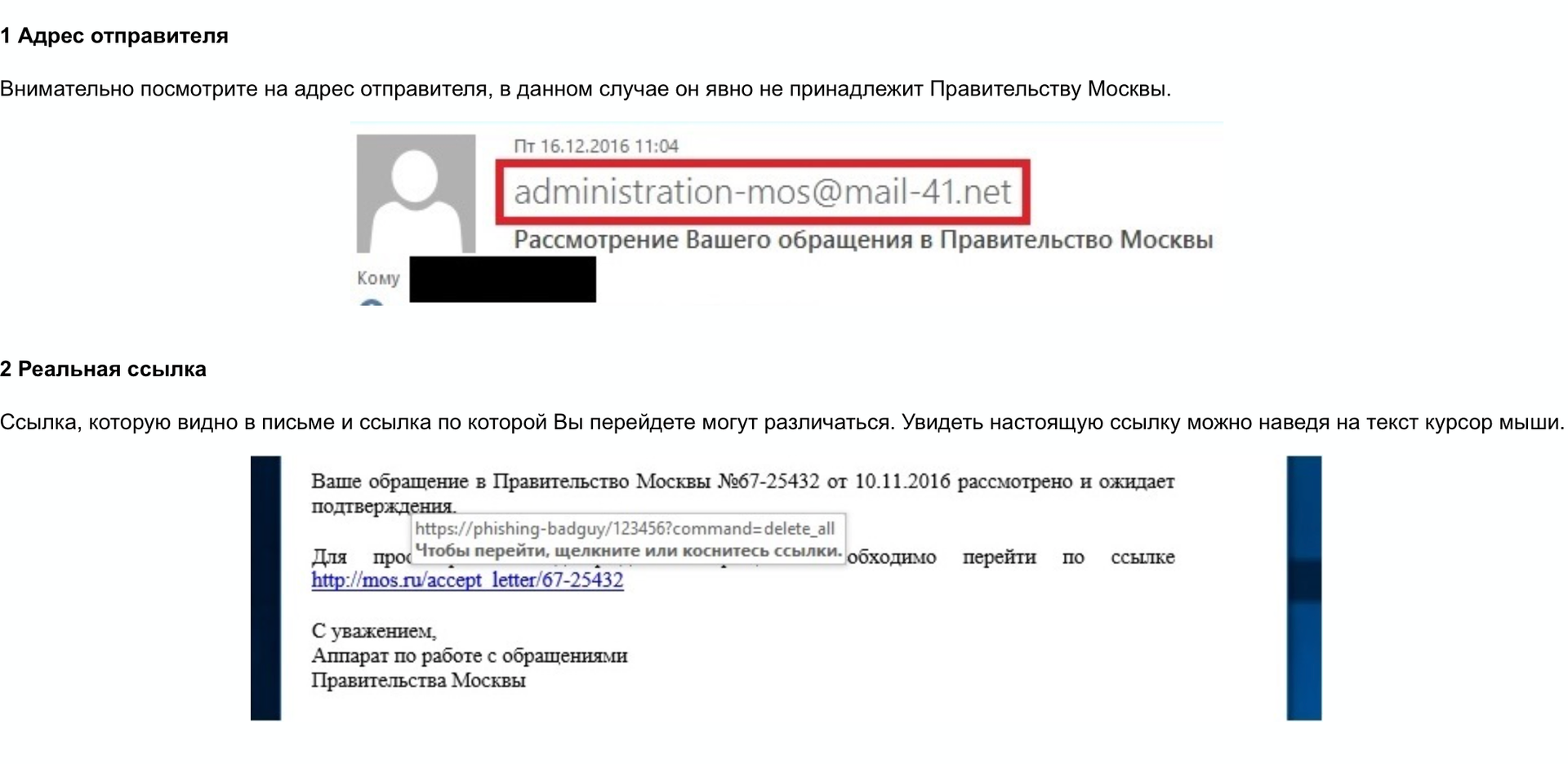

従業員のトレーニング用に特別なページが作成されました。このページでは、手紙がフィッシングであると理解する方法を簡単な例で説明しました。 ここからページの小さな例を挙げ、アーカイブの記事の最後にフルバージョンを添付します。

マイルストーン

第二段階はすでにかなり落ち着いていました。 激しい議論や陰謀論はありませんでした。 リンクをクリックした人はトレーニングページにアクセスし、それが「IT部門が再度チェックを開始した」ことを理解しました。 さらに興味深いのは、トレーニングページを使用しないテストの制御段階への反応です。 次のチケットで特徴付けられます。

必要に応じて、より多くの従業員が反応しました。

まとめ

最終的に達成したこと:

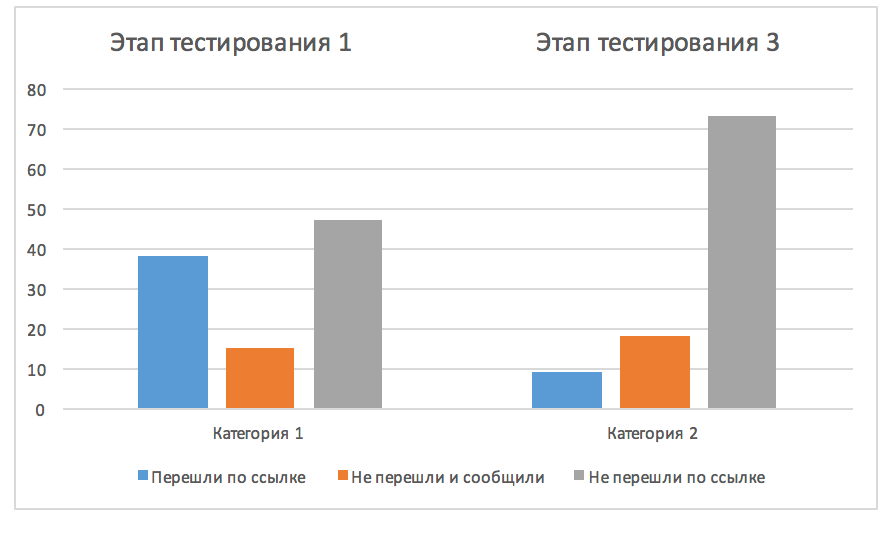

最も重要なことは、従業員に疑わしいリンクをクリックしないことを教えました。 第一段階の39%から、9%に切り替えた人の数を減らすことができました。 つまり 攻撃の可能性のある境界は4倍減少しました。 フィッシングメールを無視し始めただけでなく、フィッシングメールについて報告し始めた人々の数は増加しました。 システムが特定の個人をキャプチャすることは別に注意する価値があり、残りの9%ですでに個人的に作業することはすでに可能です。

結論の代わりに、

フィッシングメールのサンプルとトレーニングページを使用して、アーカイブにリンクを追加し、リンクを追加したいと思います。

この手紙には、管理段階で特定の「成功」がありました。

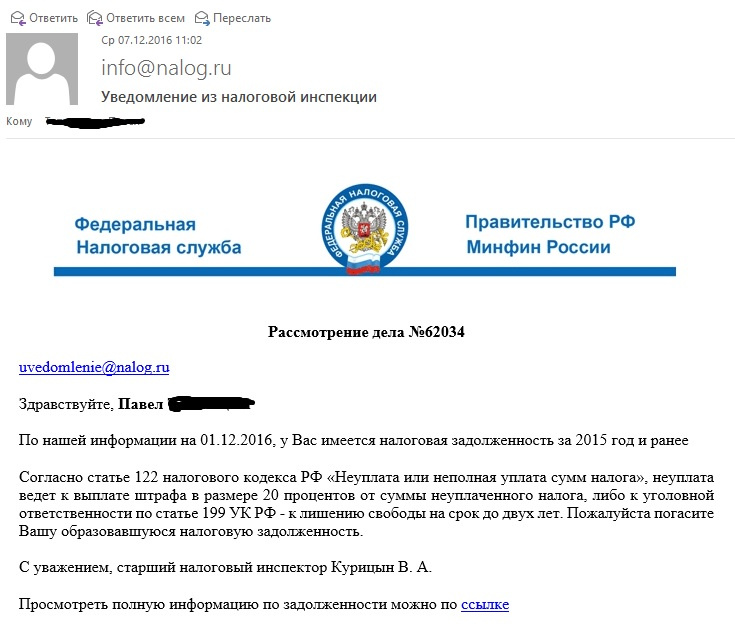

報告シーズンでは、税務からの手紙は非常に重要です。

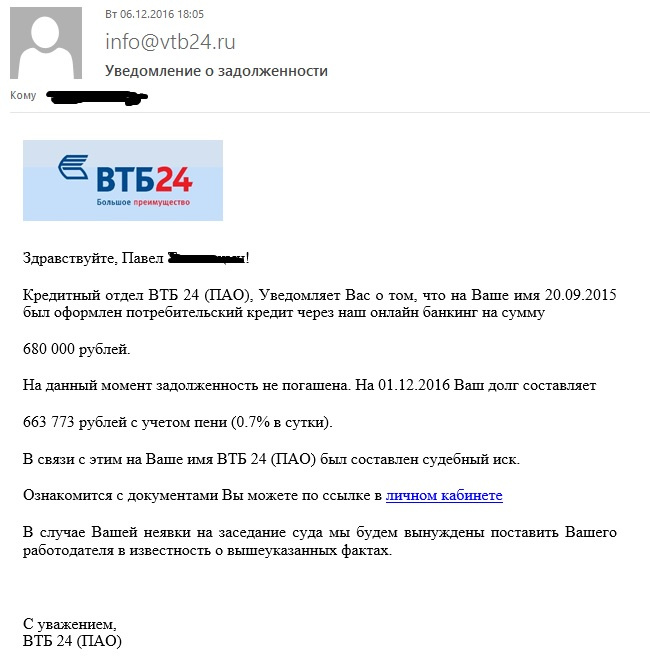

フィッシング詐欺の銀行は、関連性を失うことはありません。

約束どおり、2つのアーカイブを添付します。

会社の従業員を訓練します。 さまざまなチェックを手配します。 そして、一度だけではなく、定期的にチェックを整理します。 ひとたび足りないかもしれません。 そうしないと、攻撃者がそれを行い、攻撃が成功する可能性があります。