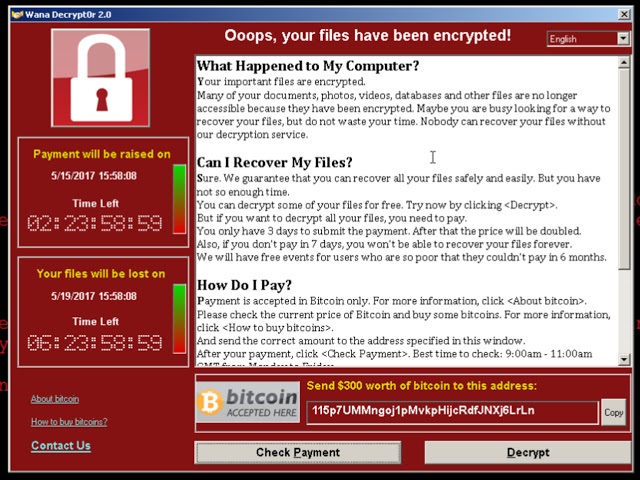

WannyCryは暗号化ワームであり、その特徴的な機能は自己増殖機能です。これは通常、古典的な暗号作成者には存在しません。 つまり、感染した場合、どこでもクリックする必要はなく、クリックして開く必要はありません 。 WannaCryの被害者になるには、単純に脆弱で、パッチが適用されておらず、インターネットに接続されている(たとえば、ローカルネットワーク上の他のコンピューターを含む)Windowsベースのコンピューターがあれば十分です。 コンピュータが感染した後、被害者はファイルへのアクセスを返すために一定の金額(WannaCryのさまざまなバリエーションが異なる金額-300〜600ドルを必要とする)を支払う申し出を見る。 オファーは、ロシア語を含むさまざまな言語で表示されます。 興味深い点は、身代金メッセージは、暗号化プログラムの場合のように、単なるテキストファイル、画像、またはHTAファイルではなく、実行可能ファイルであるということです。

この点に注意してください- ユーザーからの応答は必要ありません ! 何がこれを可能にしたのですか? ここではすべてが単純です-WannaCryの作成者はShadowBrokersからのリークを利用し、その結果、世界は以前に未知の多くの脆弱性と攻撃の実行方法を認識しました。 その中にはETERNALBLUE脆弱性とそれに関連するDOUBLEPULSARバックドアがありました。 最初の脆弱性は、脆弱なSMBを介してコンピューターにリモートアクセスし、コンピューターに静かにインストールすることを許可しました。 そして、WannyCryランサムウェアがインストールされます。 マイクロソフトは3月にこの脆弱性に対応するパッチをリリースしましたが、経験が示すように、さまざまな理由で多くの管理者がコンピューターにインストールすることを気にしませんでした。 ETERNALBLUEの脆弱性は、Windows 10を除くすべてのバージョンのWindowsに存在します。多数のWindowsファミリオペレーティングシステム(Windows XP、Windows 8、Windows Server 2003)が既にサポートされておらず、攻撃の規模が大きいため、Microsoftは前例のない措置を講じ、パッチをリリースしましたこれらのOS。

適切なパッチがインストールされているか、IPSなどを使用してこの脆弱性の使用をブロックしている場合、WannaCryの対象ではないことに注意してください。 この場合、ランサムウェアは起動できますが、これには、従来のランサムウェアロッカーの動作に慣れているユーザーの反応が必要になります。 Microsoftパッチをインストールすると、リモート感染と悪意のあるコードの拡散のみがブロックされます。

悪意のあるプログラムWannaCryは、開いているTCPポート445(サーバーメッセージブロック/ SMB)をスキャンして脆弱なコンピューターを検索します。 したがって、(プロセスで許可されている場合)良いアイデアは、ファイアウォールまたはルーターでインターネットからこのポート(および139番目)へのアクセスをブロックすることです。 Ciscoルーターの場合、適切なACLは次のようになります。

access-list 110はtcp any any eq 445を拒否します

アクセスリスト110はtcp any any eq 139を拒否します

ただし、これらのポートを外部からブロックしても、内部感染から完全に保護されるわけではありません。 ユーザーのいずれかがWannaCryを含む自宅のラップトップを持ち込んで内部LANに接続した場合(そして週末に感染したコンピューターでCEOが到着した顧客からのリクエストを既に受信している場合、カーペット」とITスタッフ)、WannaCryは組織内の新しい被害者の検索を開始します。

ETERNALBLUEの脆弱性とともに、ShadowBrokersリークからのDOUBLEPULSARバックドアも機能し、以前に侵害されたマシンでのリモートアクセスと任意のコード実行が可能になることが分析で示されています。 通常、ETERNALBLUE脆弱性の悪用に成功すると、DOUBLEPULSARバックドアがインストールされ、暗号化機能がインストールされます。 ETERNALBLUEを正常に悪用できないが、攻撃されたノードにDOUBLEPULSARのコピーが存在する場合、暗号化コードがインストールされます。

ファイルを正常にインストールして暗号化した後、WannaCryはTorネットワークのノードとの接続を確立してトラフィックを転送し、真の「所有者」を隠そうとします。 次のTorホストIPアドレスはCisco Talosによって発見されましたが、これは最終リストではありません。 他社の同僚には、異なるアドレスを持つ使用済みTorノードのリストがあります。 さらに、彼らの分析は、それらのほとんどが古い歴史を持ち、特定の悪意のある活動ですでに使用されていることを示しています。 さらに、示されたアドレスは常に使用されるわけではないことを覚えておく価値があります。WannaCryの現在のバージョンの寿命は数週間になります。 したがって、この脅威に関する情報を定期的に監視し、関連する侵害の指標を更新する必要があります。

流行の発生から数日しか経っておらず、数十万台のコンピューターがすでに破損しているという事実にもかかわらず、攻撃者は主にランサムウェアの一部で、悪意のある作品のいくつかの新しいバージョンをリリースすることに成功しました。 WannaCryの現在のバージョンには、「キルスイッチ」機能が含まれています。つまり、被害者のコンピューターにインストールされていない悪意のあるコードを検出すると、インターネット上の特定のドメインの存在を確認します。 このドメイン-iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [。] Com(新しいWannaCryの修正では他のドメインも可能)は、研究者の1人によって特定され、マルウェア制御を「傍受する」ために彼によって登録されました。 Cisco OpenDNS Investigateサービスを使用したこのドメインへの呼び出しの分析が示すように、過去2日間で約20万台のコンピューターが感染から救われました。

これまでのところ、キルスイッチ機能なしではWannaCryの変更は発見されていません(試みは行われましたが、今のところ成功していません)が、これは不可能ではないという意味ではありません。 いずれにせよ、話はまだ終わっていません。 月曜日には、多くの人が休日や週末を過ぎてコンピューターの電源を入れます。このマルウェアの被害者はさらに増える可能性があります。 さらに、分析により、WannaCryのアーキテクチャはモジュール式であり、他の悪意のあるモジュールの配信および使用に使用できることが示されています。

このメモを書いている時点では、暗号化されたファイルを復号化する方法をまだ見つけることができなかったことは注目に値します。 これは、ユーザーが感染し、データのバックアップコピーを持っていない場合、ファイルへのアクセスを返す可能性は高くないことを意味します(身代金の支払いの場合でも、復号化キーを受け取ることを保証しません)。 暗号化には、2048ビットRSAキーが使用され、次の拡張子を持つファイルは「配布」に分類されます。

.der、.pfx、.key、.crt、.csr、.p12、.pem、.odt、.sxw、.stw、.3ds、.max、.3dm、.ods、.sxc、.stc、.dif .slk、.wb2、.odp、.sxd、.std、.sxm、.sqlite3、.sqlitedb、.sql、.accdb、.mdb、.dbf、.odb、.mdf、.ldf、.cpp 、. pas、.asm、.cmd、.bat、.vbs、.sch、.jsp、.php、.asp、.java、.jar、.class、.mp3、.wav、.swf、.fla、.wmv、 .mpg、.vob、.mpeg、.asf、.avi、.mov、.mp4、.mkv、.flv、.wma、.mid、.m3u、.m4u、.svg、.psd、.tiff、.tif .raw、.gif、.png、.bmp、.jpg、.jpeg、.iso、.backup、.zip、.rar、.tgz、.tar、.bak、.arc、.vmdk、.vdi 、. sldm、.sldx、.sti、.sxi、.dwg、.pdf、.wk1、.wks、.rtf、.csv、.txt、.msg、.pst、.ppsx、.ppsm、.pps、.pot、 .pptm、.pptx、.ppt、.xltm、.xltx、.xlc、.xlm、.xlt、.xlw、.xlsb、.xlsm、.xlsx、.xls、.dotm、.dot、.docm、.docx .doc

ご覧のとおり、オフィスファイルExcel、Word、PowerPoint、Open Office、音楽およびビデオファイル、アーカイブ、電子メールメッセージおよびメールアーカイブ/データベース、MS SQL、MS Accessデータベースファイル、MS Visio、Photoshopグラフィックファイルは暗号化されています。仮想マシンなども同様です。

WannaCryでストーリーを終わらせるのは時期尚早であり、この悪意のあるプログラムのより詳細な分析が待っています。 それまでの間、それに対する保護のためのいくつかの推奨事項を提供できます。

- 少なくともパッチMS17-010をインストールします。これはSMBのETERNALBLUEの脆弱性をカバーします。 すべてのWindowsコンピューターをアップグレードすることをお勧めします。 パッチのインストールには独自の特性がある産業用ネットワークでは、このパッチのインストールがシステムおよび技術プロセスの機能に影響するかどうかを自動プロセス制御システムのメーカーに確認する価値があります。 また、SMBプロトコルのサポートが特定のネットワークおよび特定のITプロセスおよびアプリケーションで許容される場合、SMBプロトコルのサポートを完全にブロックすることもできます。

- SMB / NetBIOSプロトコルを使用してインターネットからの外部接続をブロックします-これを行うには、137番目、139番目、445番目のTCPポート、および137番目と138番目のUDPポートを閉じます。

- バックアップシステムを有効にします(重要なファイルを通常のUSBフラッシュドライブまたは外部ハードドライブに手動モードでコピーすることも不要です)。

- セキュリティ更新プログラムがリリースされている現在サポートされているOSバージョンを使用します。

- 定期的に更新されるシグネチャデータベースを備えた従来のアンチウイルスから次世代の保護ツール(EDR、STAP、BDSなどの名前)まで、パーソナルコンピューター保護ツールを使用します。

- Torネットワークのノードへのトラフィックを監視およびブロックします。これは、暗号化プログラムやその他の悪意のあるプログラムによってよく使用されます。

- 脅威インテリジェンスサービスを使用すると、動的に変化する脅威の状況に遅れずについていくことができ、侵害の新しい指標で防御を常に更新できます。

シスコのサイバーセキュリティソリューションを使用するユーザーにとって、すべてのソリューションがこの脅威に対処できると言えます。

- Advanced Malware Protection(AMP)、特にAMP for Endpointsは、このマルウェアの検出と防止に最適です。

- クラウドWebセキュリティ(CWS)およびWebセキュリティアプライアンス(WSA)は、悪意のあるキルスイッチドメインへのアクセスを検出します。

- Cisco Firepower NGIPSには、この脅威を検出してブロックするための最新のシグネチャがあります。

- Cisco Firepower NGFW(およびCisco ASA)は、139番目と445番目のTCPポートへのアクセスをブロックできます。また、このネットワークとの相互作用を追跡し、発信接続をブロックするTorホストのリストを定期的に更新します。

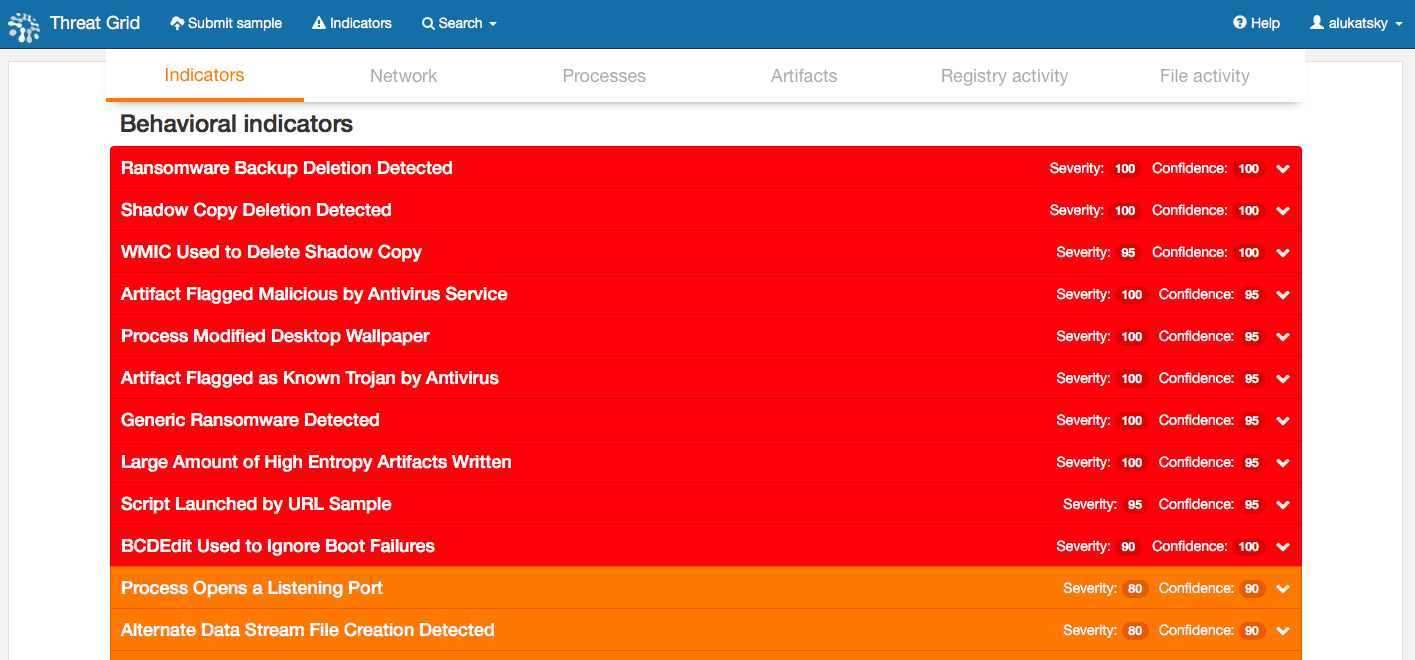

- AMP Threat Gridは、WannaCryの悪意のある動作の分析に役立ち、この悪意のあるプログラムの新しいバージョンに対してもこれを実行できます。

- OpenDNS Umbrellaは、この脅威に関連するドメインとの相互作用を識別するのに役立ちます。 OpenDNS Homeの無料版を利用して、ホームユーザーの保護レベルを高めることができます。

- Stealthwatchは、脆弱なノードのスキャン、ネットワーク上の悪意のあるコードの拡散、およびTorネットワークを含むコマンドサーバー(C2またはCnC)とのやり取りに関連するネットワークアクティビティを検出します。

- Identity Service Engine(ISE)は、ローカルネットワーク上のパッチが適用されていないホストを監視し、検疫サブネットにリダイレクトすることでアクセスをブロックまたはローカライズできます。 ISEとQualys Security Scanner(TC-NAC)の統合により、ETERNALBLUEに対して脆弱なノードを識別し、それらを検疫に入れることができます。

Snortユーザーは、Snort.orgのアップデートパッケージの一部として利用可能なルール42329-42332、42340、および41978がこの脅威に対抗するのに役立つことに注意する必要があります。 Cisco Legacy IPSのユーザー向けに、IPS Signature Pack S982が用意されています。このパッケージでは、7958-0および7958-1がWannaCryと戦っています。

さらに、分析の一部として特定したWannaCryの侵害の指標を示したいと思います。

ファイル名 :

d5e0e8694ddc0548d8e6b87c83d50f4ab85c1debadb106d6a6a794c3e746f4fa b.wnry

055c7760512c98c8d51e4427227fe2a7ea3b34ee63178fe78631fa8aa6d15622 c.wnry

402751fa49e0cb68fe052cb3db87b05e71c1d950984d339940cf6b29409f2a7c r.wnry

e18fdd912dfe5b45776e68d578c3af3547886cf1353d7086c8bee037436dff4b s.wnry

4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79 taskdl.exe

2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d taskse.exe

97ebce49b14c46bebc9ec2448d00e1e397123b256e2be9eba5140688e7bc0ae6 t.wnry

b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25 u.wnry

見られたIP :

188 [。] 166 [。] 23 [。] 127:443-Tor出口ノード

193 [。] 23 [。] 244 [。] 244:443-Tor出口ノード

2 [。] 3 [。] 69 [。] 209:9001-Tor出口ノード

146 [。] 0 [。] 32 [。] 144:9001-Tor出口ノード

50 [。] 7 [。] 161 [。] 218:9001-Tor出口ノード

128.31.0 [。] 39-Tor出口ノード

213.61.66 [。] 116-Tor出口ノード

212.47.232 [。] 237-Tor出口ノード

81.30.158 [。] 223-Tor出口ノード

79.172.193 [。] 32-Tor出口ノード

Tor C2 :

xxlvbrloxvriy2c5.onion

cwwnhwhlz52maqm7.onion

gx7ekbenv2riucmf.onion

57g7spgrzlojinas.onion

76jdd2ir2embyv47.onion

WannaCryアクティビティ内で観察されたハッシュのリスト :

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

0a73291ab5607aef7db23863cf8e72f55bcb3c273bb47f00edf011515aeb5894

428f22a9afd2797ede7c0583d34a052c32693cbb55f567a60298587b6e675c6f

5c1f4f69c45cff9725d9969f9ffcf79d07bd0f624e06cfa5bcbacd2211046ed6

62d828ee000e44f670ba322644c2351fe31af5b88a98f2b2ce27e423dcf1d1b1

72af12d8139a80f317e851a60027fdf208871ed334c12637f49d819ab4b033dd

85ce324b8f78021ecfc9b811c748f19b82e61bb093ff64f2eab457f9ef19b186

a1d9cd6f189beff28a0a49b10f8fe4510128471f004b3e4283ddc7f78594906b

a93ee7ea13238bd038bcbec635f39619db566145498fe6e0ea60e6e76d614bd3

b43b234012b8233b3df6adb7c0a3b2b13cc2354dd6de27e092873bf58af2693c

eb47cd6a937221411bb8daf35900a9897fb234160087089a064066a65f42bcd4

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2c2d8bc91564050cf073745f1b117f4ffdd6470e87166abdfcd10ecdff040a2e

7a828afd2abf153d840938090d498072b7e507c7021e4cdd8c6baf727cafc545

a897345b68191fd36f8cefb52e6a77acb2367432abb648b9ae0a9d708406de5b

fb0b6044347e972e21b6c376e37e1115dab494a2c6b9fb28b92b1e45b45d0ebc

9588f2ef06b7e1c8509f32d8eddfa18041a9cc15b1c90d6da484a39f8dcdf967

b43b234012b8233b3df6adb7c0a3b2b13cc2354dd6de27e092873bf58af2693c

4186675cb6706f9d51167fb0f14cd3f8fcfb0065093f62b10a15f7d9a6c8d982

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

追加情報:

- Cisco TalosブログでWannaCryのより完全な分析(英語)。

- Cisco Webサイトの ETERNALBLUE脆弱性の説明。

- シスコ製品に対する WannaCry の影響 。

更新:このマルウェアに関する新しい情報が表示されたら、このテキストに変更を加えます。