友人、ウイルス対策アナリストは他の何よりも大好きだということを知っていますか? お互いに怖い話をしてください。 アナリストのファビオ・アスソリーニとドミトリー・ベストゥージェフの年次総会では 、本物の暗号を準備しました。 25ヤードの非ルーブルと500の支店の資本が上から下に侵害された、評判の良い古い銀行を想像できますか? 36のドメインすべてと、さらにメールサーバーが感染し、マルウェアをすべてのユーザーでvi濫させました。

友人、ウイルス対策アナリストは他の何よりも大好きだということを知っていますか? お互いに怖い話をしてください。 アナリストのファビオ・アスソリーニとドミトリー・ベストゥージェフの年次総会では 、本物の暗号を準備しました。 25ヤードの非ルーブルと500の支店の資本が上から下に侵害された、評判の良い古い銀行を想像できますか? 36のドメインすべてと、さらにメールサーバーが感染し、マルウェアをすべてのユーザーでvi濫させました。

最初は、普通のハッキングサイトのように見えました。 たとえば、デポジット率を確認するためにやって来て、その過程でマルウェアのホストにつながるフレームを開きます。 しかし、アナリストが掘り始めたとき、銀行は文字通りすべてのリソース(インターネットバンク、投資ポータル、モバイルサイトなど)で、そのような驚きをどこにでも持っていることが判明しました。 さらに、それは単なる感染ではなく、対話型の攻撃でした-彼らの活動が検出されたことに気づき、ハッカーは銀行のメールサーバーを削減しました。 どうやら、銀行、そのドメインレジストラ、およびDNSプロバイダーの顧客への通知を困難にするためです。

キャプチャされたマルウェアには、更新モジュール、Exchange資格情報とアドレス帳を盗むためのツール、インターネットバンキングを管理するためのモジュールなど、8つのモジュールが含まれていました。 すべてのコンポーネントは、カナダにあるコマンドサーバーをノックしました。 ところで、モジュールの1つはもともとシステムからルートキットを削除するための正当なユーティリティでした。ハッカーはこのモジュールを使用して、侵害されたマシンからウイルス対策ソフトウェアを削除しました。

出力は二重利益でした。ハッキングされた銀行のクライアントの操作に干渉するだけでなく、これらの顧客のマシンにも感染し、他の銀行の口座にアクセスできました。 また、カードの支払いデータを盗みました。たとえば、銀行のサイトの一部は、カード番号やその他の支払い情報を入力するためのフォームを含むフィッシングページに置き換えられました。 フィッシングページ用のSSL証明書がLet's Encryptによって発行されました。 すべてがそうあるべきです:高速、無料、自動。 そして、証明書に組織の所有者に関する情報が含まれていないという事実-まあ、ブラジルでそのような詳細を気にしているのは誰ですか?

最後に、悪役は銀行が使用するDNSを制御することができました。これは、いくつかのフィッシングメールに十分でした。 診断は明らかです。最新のマルチレベルの情報セキュリティシステムがないため、銀行とその顧客は搾取されました。

ファイルレスマルウェアがATMを破壊して消滅

ニュース 。 研究 タイトルは完全に正確ではありません。このストーリーのATMは、多かれ少なかれ伝統的なトロイの木馬によって破壊されましたが、銀行のネットワークに組み込まれたファイルレスマルウェアの助けを借りて感染が行われました。 ファイルレス攻撃の検出と調査は困難です。 しかし、専門家はまだ何かを発見することができました。

ADコントローラーの1つのメモリに、MetasploitのモジュールであるMeterpeterが見つかりました。 おそらく、サイバー犯罪者は、感染したマシンのファイルに保存されていないPowerShellスクリプト、NETSH、およびMimikatzを使用し、ハッカーは他のトレースをクリーンアップしました。

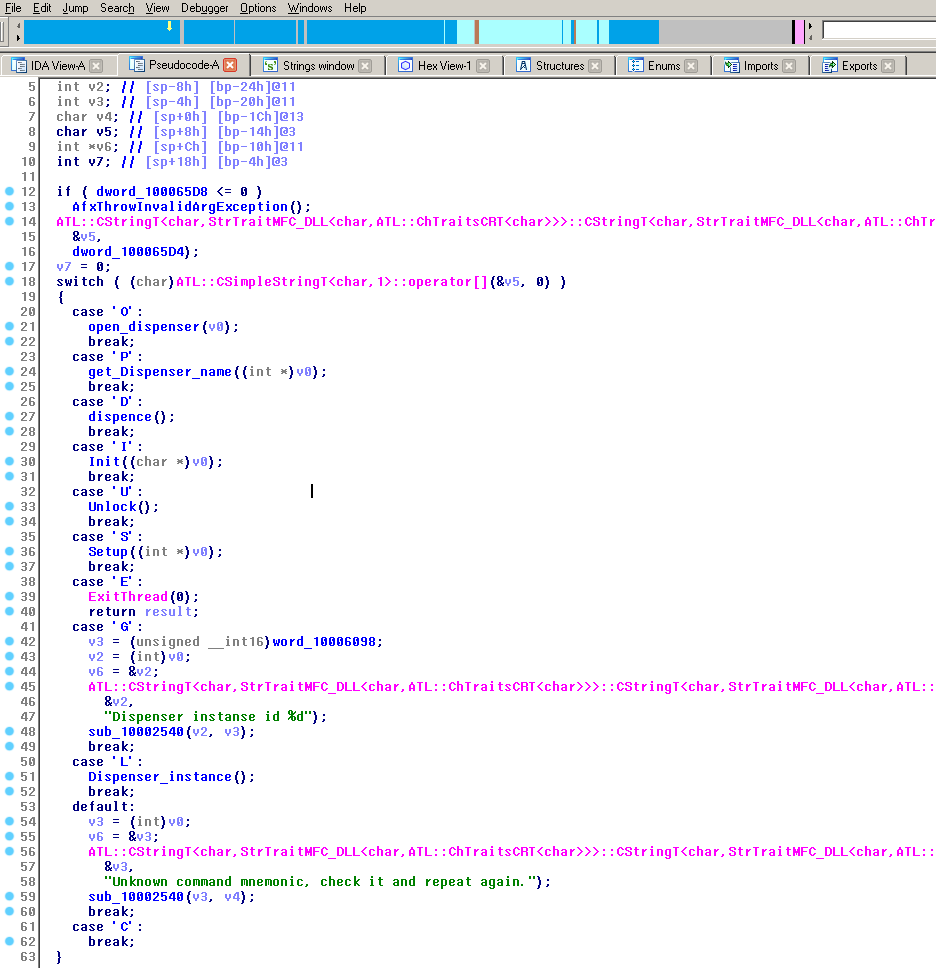

攻撃者は銀行内のコンピューターを検出して感染させ、ATMへのRDP接続を開き、ATMitchトロイの木馬を導入しました。 ATMで起動した後、ATMitchは単一の文字を含むcommand.txtコマンドファイルを読み取り、対応するコマンドを実行しました。

'O'-ディスペンサーを開きます(マネーディスペンサー)

'D'-お金を配る

'I'-XFSライブラリを初期化します

'U'-XFSのロックを解除

'S'-インストール

「E」-終了

'G'-ディスペンサーIDを取得

'L'-ディスペンサーIDの設定

'C'-キャンセル

コマンドを実行した後、トロイの木馬は結果を記録し、command.txtを削除しました。

彼のコンピューターは「ブラックハット」によってよく研究されている標準のXFSプログラミングインターフェイスを介して周辺機器とやり取りするため、問題のないこのような小さな男はATMマネーで何もしません。 この場合、トロイの木馬はカセットからすべてのお金を発行し、デバイスから自分自身を削除しました。 その瞬間にATMの近くにいた人はとてもラッキーでした。 もちろん、これは偶然の通行人ではなく、一種の雌犬であり、ログから判断すると、マルウェアはそれに転向していました。

[Date — Time] [%d %m %Y — %H : %M : %S] > Entering process dispense. [%d %m %Y — %H : %M : %S] > Items from parameters converted successfully. 4 40 [%d %m %Y — %H : %M : %S] > Unlocking dispenser, result is 0 [%d %m %Y — %H : %M : %S] > Catch some money, bitch! 4000000 [%d %m %Y — %H : %M : %S] > Dispense success, code is 0

奇妙な間違いにより、ATMitchはログを削除できず、研究者に手がかりを与えました。 ログデータの分析に基づいて、Yaraのルールを作成し、サンプルを見つけました。

ATMが依然として古いWindows XPでほとんど動作することはまったくニュースではありません。ATMの穴は、サイズと使用頻度の点でチャネルトンネルと比較できます。 それでも、少なくとも同じホワイトリストを適用すると、malvariが起動しなくなります。

Mirai-botnetは54時間のDDoS攻撃を行いました

ニュース 。 研究 Mirai Witness Sectは飛躍的に成長を続けています。 今回、物事のインターネットの愛好家の中には、監視システムの9793 IPカメラ、ルーター、ビデオレコーダーのボットネットを収集しました。 どうやら、これらは退屈した学生であり、54時間以上連続してボットネットを見つけられなかったため、特定のアメリカの大学のサイトを平坦化できませんでした。 うわー、誰かの両親は3日後に赤ちゃんの控除について知った!

主催者は洗練されず、HTTPを介した攻撃を選択しました。ボットは1秒間に3万回、Webサーバーを使用しましたが、もちろん大学には耐えられませんでした。 若い才能は、彼らのバージョンでハードコードされたユーザーエージェントを作り直すのに十分なスキルを持っていました。 しかし、すべての兆候によって、それは同じ古き良き未来でした。

古物

「RedX-796」

非居住の非危険なウイルス。 現在のディレクトリおよびデフォルトでPATHでマークされたディレクトリの.COMファイルに感染します。 影響を受けるファイルの数に応じて、それはかなり面白いビデオ効果として現れます-画像は画面を左から右へサイレンの音に通過します:

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 81ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。