最近、当社は未知の脅威、APT、ランサムウェア、標的型攻撃、その他のゼロデイ脅威から企業ネットワークを高度に保護できる「次世代」セキュリティソリューションについてますます話題になっています。 このような保護はどれほど複雑で、なぜ必要なのですか? Adaptive Defense 360の例を考えてみましょう。

弊社の記事の1つで、次世代の情報セキュリティソリューションの有効性について既に取り上げています。 実際、マルウェアを使用しないことが多い高度な脅威と攻撃の時代には、人工知能と、アクティブなプロセスそのものだけでなく、それらの間の相互接続の詳細な監視に基づいた新しい分析機能が必要です。 これにより、攻撃プロセス全体のコンテキストを考慮して、より詳細で徹底的な分析が可能になります。 このようなコンテキスト分析は、とりわけ、私たちが理解することを可能にします。この操作はユーザーによって実行されるか、それともユーザーを装って何らかのプロセスによって開始されます。

したがって、Panda Securityでは、マルウェアと攻撃の開発における現在の傾向には、従来の保護技術だけでなく、未知の脅威/攻撃を検出して対応する新しい高度な保護技術も組み合わせた企業ネットワークでの新しいソリューションの使用が必要であると考えています。 このため、最初で唯一のクラウドベースのAdaptive Defense 360 EPP + EDR SaaSソリューションが1.5年前に市場に投入されました。

それでは、なぜこの高度な保護はどのように構成されているのでしょうか?

会社のIT構造のセキュリティレベルに関する推奨事項

サブネットやリモートオフィスのサーバーやコンピューターなど、ITインフラストラクチャのすべてのデバイスで高度な保護が必要かどうか、ユーザーからよく聞かれます。 あらゆる種類、規模、活動分野の組織に対する多数の実際の攻撃の経験と分析に基づいて、明確に答えることができます。はい、これは必要であるだけでなく、必要でもあります。

企業ネットワークまたはサブネット内のすべてのエンドポイントとサーバー、およびモバイルデバイスは、サイバー犯罪者の標的となります。サイバー犯罪者はそれらを目標とし、攻撃された企業の他の目標を達成する手段と見なします。 企業は、すべてのサブネットやリモートオフィスを含む企業ネットワーク上の各エンドポイント(PC、ラップトップ、またはサーバー)に対して最大限の保護を適用することを強くお勧めします。 これは、深刻な金銭的および評判の損害を防ぎ、システムのハッキングを避け、会社の業務に悪影響を与える可能性のある他のインシデントから会社を保護するための最良の方法です。

この推奨事項は、サイバー犯罪者の動機に関する経験と知識に基づいています。サイバー犯罪者の最初のタスクは、他のコンピューターやサーバーへのアクセスに使用できる最も脆弱なデバイスを見つけることです。 ネットワークへのインストール後、彼らの「作成物」は、ワークステーションやサーバーにアクセスするための会社の弱いリンクを密かに検索し始めます-多くの攻撃の本当の目標。 これを行うために、彼らは悪意のあるアクションを実行し、必要なサーバーを危険にさらすために、無数の反復と隠密アクションを実行できます。

すべてのデバイスを保護する唯一の方法は、すべてのワークステーションおよびサーバーで実行されるすべてのアクションを注意深く監視および制御し、実行中の各プロセスを分類し、ハッカーが企業のアプリケーション、システムを解読して盗むのを助けることができる正当なプロセスを含む他のプロセスとのすべての関係を識別することです/ネタバレ情報。

以下は、サーバー、オフィス、リモートワークステーションを含むすべてのネットワークリソースの直接保護がサイバー攻撃、そして最も重要な未知の脅威に対する唯一の効果的な保護である理由を明確に示す実際の攻撃の例です 。

企業サーバーへの攻撃

企業ネットワーク内の各サーバーは、さまざまな理由ですべてのサイバー犯罪者にとって望ましい目標です。

•ポートが開いており、接続を確立します。

•多くの場合、サーバーのアクティビティを常時監視することはありません。 つまり 原則として、そのパフォーマンスのみが制御されます。

•サーバーには必ずしもすべてのパッチがインストールされているわけではなく、パフォーマンスの問題、ダウンタイムなどに起因する問題を排除することにより、必ずしも完全に保護されているわけではありません。

•実行中のプロセスが非常に多いため、ハッカーが悪用できる既存の脆弱性に対してより敏感です。

高度な保護機能であるAdaptive Defenseファミリは、インターネットを「閲覧」しないさまざまな種類の内部サーバーを侵害するためにサイバー犯罪者が使用する技術を直接監視します。

ハッカーは通常、標的に直接攻撃を仕掛けるのではなく、徐々に微妙に近づいていくことに留意することが重要です。 これが、マルウェアを使用しない攻撃の数が増加している理由です。 ハッカーが行うことは、疑念を引き起こさずにターゲットに近づこうとすることであり、さまざまな注意をそらす操作や横移動を行います。 ほとんどの場合、目標はサーバーです。 通常、これらは最も機密情報を含むIT資産であり、犯罪者がネットワーク内またはネットワーク外の他のコンピューターに攻撃を仕掛けるために使用できます。

以下では、最近PandaLabsラボで確認されたサーバーでの最も一般的な攻撃について説明します。これらの攻撃は、Adaptive Defenseソリューションによってブロックされました。

SQL / MySQLデータベースサーバーへの攻撃

一般的に、このタイプの攻撃で最初に気付くのは、データベースを持つサーバーへの着信トラフィックの異常です。 ハッカーがデータベースサーバー上の脆弱性を検索して悪用するために使用します(ダウンタイムなどの懸念により、常に「パッチ」が適用されるとは限りません)。 必要な脆弱性が見つかると、ハッカーはサーバーにハードドライブ上に悪意のあるファイルを生成させ、それらを実行してシステムを完全に制御します。 Adaptive Defenseの高度な保護のおかげで、ハッカーがサーバーへのリモートアクセス用の特定のプロファイルを持つユーザーを作成し、後者を他のネットワークリソースに対するサイバー攻撃の起動サイトとして使用する方法がわかります。

リモートデスクトップ接続攻撃(RDP)

これは、企業サーバーを攻撃する一般的な方法であり、暗号化ツールを配布するために過去1年で非常に人気が高まっています。 インターネット経由でターゲットコンピュータにアクセスし、リモートで制御できるようにします。 サイバー犯罪者は、リモートデスクトッププロトコルが有効になっているサーバーを見つけるとすぐに、ブルートフォース攻撃を開始して登録データ(ユーザー名とパスワード)を取得します。 PandaLabsアンチウイルスラボは、ここ数か月でこのような攻撃の多くの例を発見しました。たとえば:

• リモートデスクトップを通じて世界中で「Crysis」

• これはランサムウェアではありませんが、いずれにしてもサーバーを「キャプチャ」できます

• RDPPatcherはコンピューターへのアクセスを低価格で販売します

ドメインおよびファイルサーバーへの攻撃

ハッカーが企業ネットワークに侵入する方法に関係なく、侵入の主な目標の1つは、IT構造内で特定のアクションを実行するために使用できるユーザーを獲得することです。 これにより、ドメイン管理サーバーがハッカーの主な標的になります。 このようなサーバーは、ドメイン管理者アカウント(これらの非常に「特定の」アクションを実行するために必要)を保存し、ドメイン内のすべてのコンピューターにアクセスします。

PandaLabsの永続的な高度な脅威(APT)の分析により、ドメイン管理サーバーを使用することは、ネットワーク上で攻撃を開始するための一般的なプラクティスであることが示されました。 たとえば、Adaptive Defenseクライアントの1つは、サーバーで従来のウイルス対策保護(Pandaではありません)を使用しましたが、ドメイン内のワークステーションでは、この保護の上に高度な保護が設定されていました。 ある時点で、ワークステーションで高度な保護が機能し始めました。 彼女はそれらに対する攻撃を特定し、ブロックし始めました。 調査の結果、これらの攻撃は企業サーバーから実行されたことがわかりました。実際、ハッキングされました。

マップされたネットワークドライブの不明な暗号化プログラムによる感染のリスク

ネットワークドライブは多くの場合、さまざまなコンピューターからの情報を共有するために使用されますが、感染の深刻なリスクももたらします。

マップされたネットワークドライブを持つコンピューターが暗号化プログラムに感染した場合、この悪意のあるプログラムの動作は感染したコンピューターだけに限定されず、ネットワークドライブの共有リソースにも配信されます。 このリスクを軽減するために、組織は、可能な限りネットワーク上の書き込み権限を削除することにより、制限付きアクセス制御手段を実装することをお勧めします。

ネットワーク上の各コンピューターが適切に保護されるようにするには、Adaptive DefenseまたはAdaptive Defense 360の高度な保護ソリューションを各コンピューターにインストールすることをお勧めします。

最も一般的なエラーの1つは、拡張保護は共有リソースを含むコンピューターのみを保護するのに十分であり、残りのコンピューターを拡張保護なしで残すことです。 ただし、このシナリオでは、保護されていないコンピューターがエンクリプターに感染している場合、このマルウェアはネットワークドライブを含むシステム内のアクセス可能なディスクで検出したすべてのドキュメントを暗号化しようとします。

ネットワークドライブのコンテンツをリモートで暗号化するために、暗号化プログラムはリモートプロシージャコール(RPC)を使用します。 これらのネットワークドライブが物理的に配置されているコンピューターの観点から、オペレーティングシステムの正当なプロセス(データファイルのアクセスと変更)によって実行される完全に正当な操作について話しています。 つまり 正当な行動は悪意のある活動に関連付けられません。

ただし、実際には悪意のあるプロセスは攻撃元のコンピューターで開始されます。 したがって、それを特定してそこで停止する必要があります。 そのため、すべてのコンピューターに高度な保護を実装する必要があります。

Adaptive Defense 360の高度な防御セットアップの例

すでに述べたように、Adaptive Defense 360は高度なセキュリティ機能を備えたクラウドベースのSaaS情報セキュリティソリューションです。 先に、この製品とは何か、迅速に実装する方法、独自のまたはサードパーティの SIEMシステムと統合する方法について説明しました。 また、この記事では、この製品を例に使用して、未知の脅威に対する高度な保護を設定するのがいかに面倒か見てみましょう。

すぐに言いましょう、なぜなら 高度な保護機能は最大限に自動化されているため、セットアップにはかなり時間がかかります。

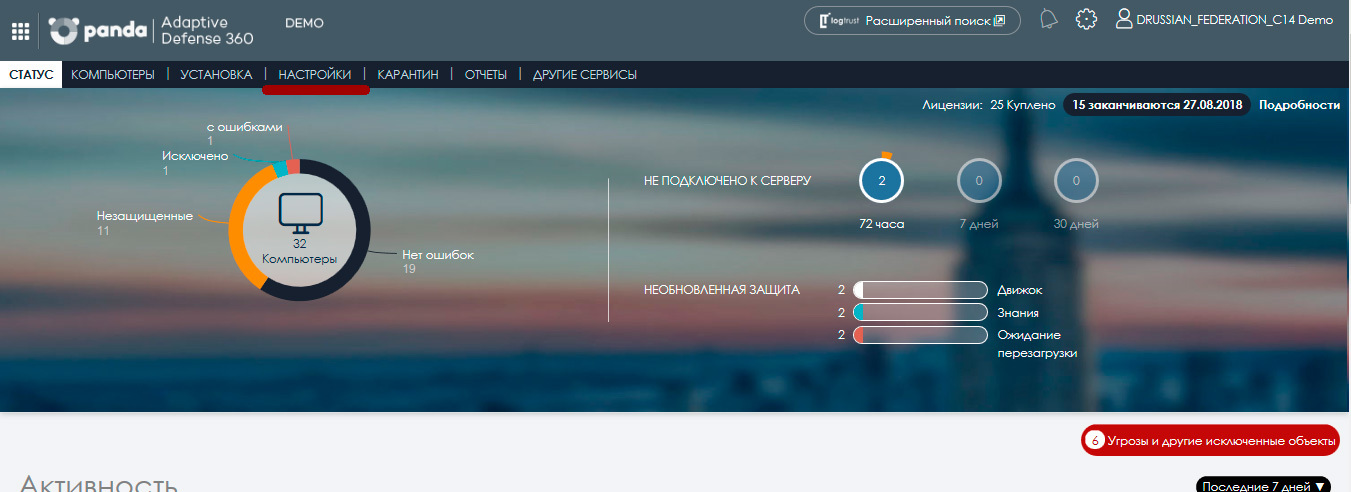

Panda Adaptive Defense 360デモコンソールで同じことを並行して行うことができます(動作するのはブラウザーのみです。できればChromeまたはFirefoxで、インストールする必要はありません)。

コンソール: demologin.pandasecurity.com

ログイン: DRUSSIAN_FEDERATION_C14@panda.com

パスワード: DRUSSIAN#123

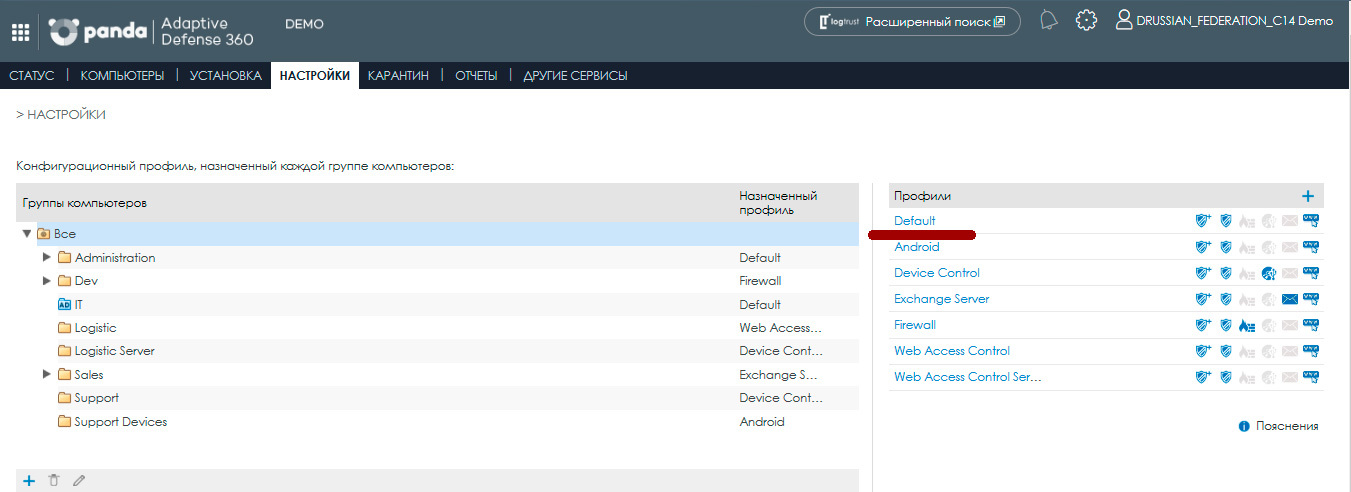

Panda Cloudコンソールに入ったら、Panda Adaptive Defense 360製品のボタンをクリックして管理コンソールに移動し、メインメニューの[設定]セクションを選択します。

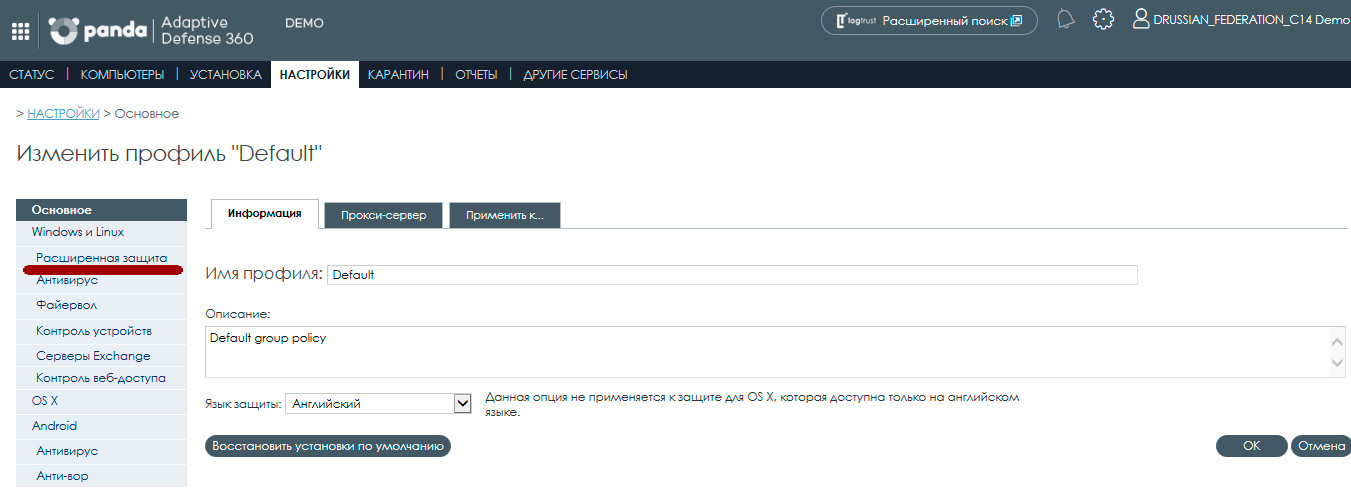

このセクションには、左側にコンピューターのグループ、右側にセキュリティプロファイルが含まれています。 高度な保護管理はプロファイルに基づいています。 したがって、構成するプロファイルを選択する必要があります。 たとえば、 デフォルトプロファイルを取得します。

開いたプロファイルの左側のメニューで、[ 高度な保護]セクションを選択します。

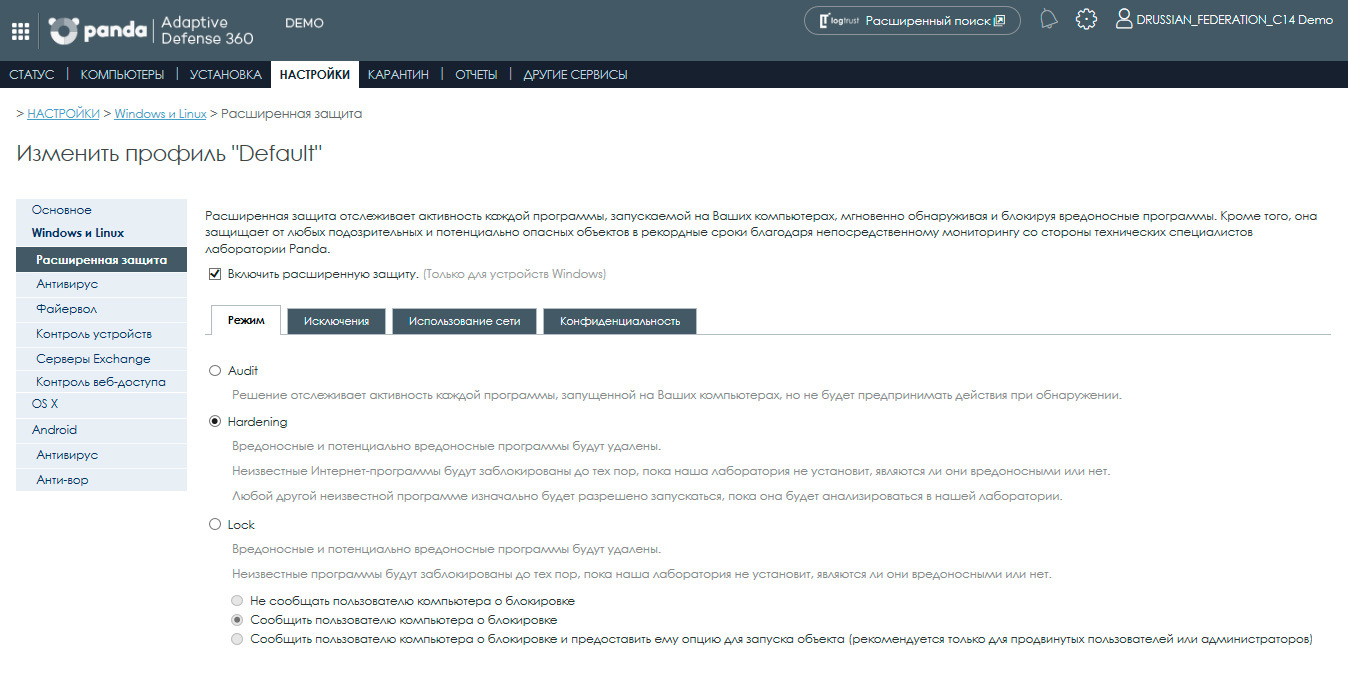

この結果、高度な保護設定のあるページが開きます。

このプロファイルの高度な保護を有効にするには、[高度な保護を有効にする]オプションをオンにします。 現時点では、この機能はWindowsを搭載したデバイスでのみ提供されているという事実に注目してください。

その後、設定オプションにアクセスできます。設定オプションは、モード、除外、ネットワーク使用状況、プライバシーの4つのタブに分かれています。 それらをより詳細に検討しましょう。

モード

高度な保護により、さまざまなセキュリティモードを設定して未知のマルウェアをブロックし、現代の脅威や複雑さを増す絶え間ない脅威からコンピューターを保護できます。

監査

このモードは、未知の脅威の監視のみを目的としています。 この動作モードでは、ソリューションは何もブロックせず、実行中のすべてのプロセスとそれらの間の関係のみを監視し、専門家情報の形式で監視結果を提供します。 ところで、ソリューションが企業で使用されているソフトウェアを「知り」、その仕様に適応できるように、Adaptive Defense実装の瞬間から最初の2〜3週間にこのモードを使用することをお勧めします。

硬化

このモードでは、ソリューションにより、ユーザーのコンピューターに既にインストールされている未分類のプログラムを起動できます。 同時に、ソリューションはそのようなプログラムによって生成されたすべてのプロセスを監視して、悪意のあるものや疑わしいものを防ぎ、これらの各プログラムは約1日間の分類のためにPandaLabsアンチウイルス研究所で分析されます。

また、このモードでは、ソリューションは、分類されるまで外部ソース(インターネット、電子メール、フラッシュドライブなど)からコンピューターに入る未知のプログラムをすべてブロックします。 同様に、悪意があると分類されたプログラムは、集中隔離に移動されます。

ロックする

このモードでは、すべての未知の(PandaLabsでは分類されていない)プログラムの起動を、分類されるまでブロックできます。 このモードには、不明なソフトウェアの使用に関してかなり深刻な制限がありますが、ほとんどの場合、そのような不明なプログラムは1日以内に分類されます。 さらに、管理者は常に、特定の不明なプログラムごとにロックから例外を作成する機会があります。

このモードを選択すると、次のオプションを構成できます。

• コンピューターユーザーにロックについて通知しないでください -不明なプログラムがブロックされた場合、ローカルエージェントは通知を表示しません。

• コンピューターユーザーにロックについて通知する -この場合、不明なプログラムがブロックされるたびに、エンドユーザーにはロックの理由を説明するメッセージが表示されます。

• コンピューターユーザーにロックについて通知し、オブジェクトを起動するオプションを提供します。この場合、エンドユーザーには1分以内にメッセージが表示され、ブロックされたプログラムを自分の責任で起動するオプションを選択できます。 このような例外は、管理者が管理コンソールで構成を変更するまで持続します。

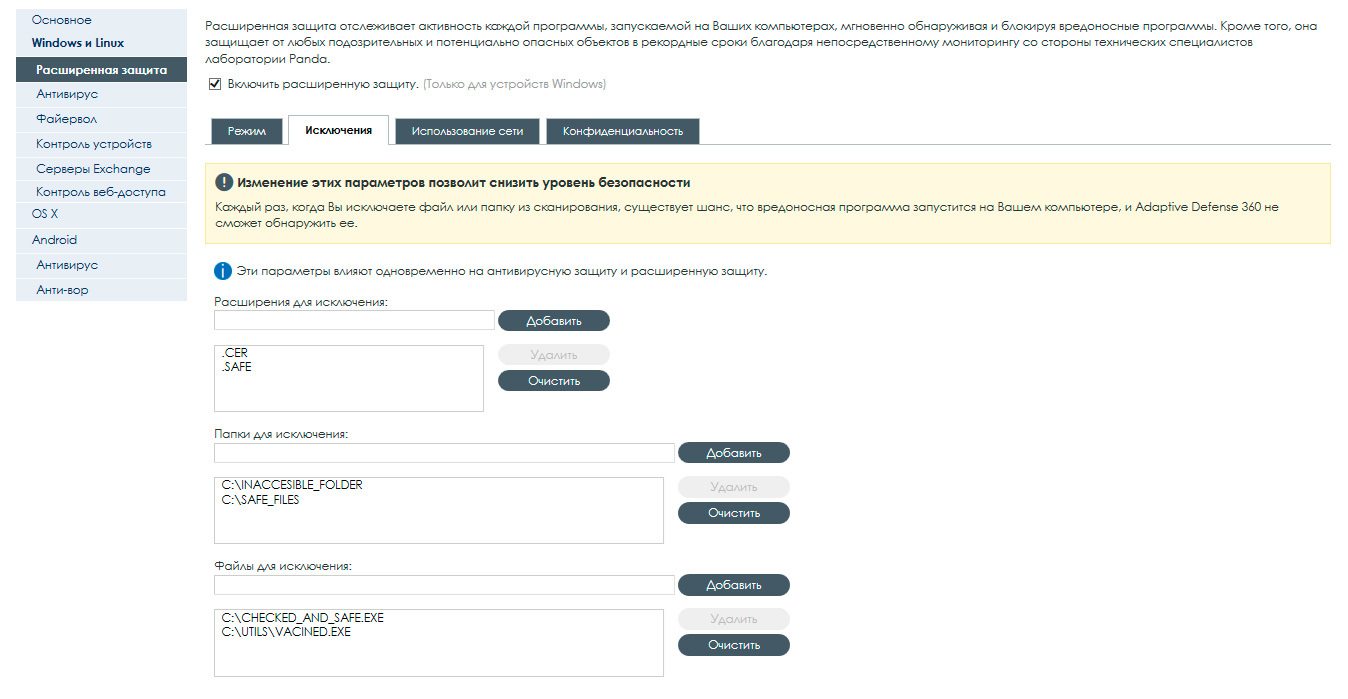

例外

このタブでは、Adaptive Defenseによってスキャンされないコンピューター上のオブジェクトを構成できます。 これらの設定は、高度な保護とウイルス対策保護の両方に関連することに注意してください。

このタブでは、制御から除外する必要がある拡張子、フォルダー、またはファイルを指定できます。

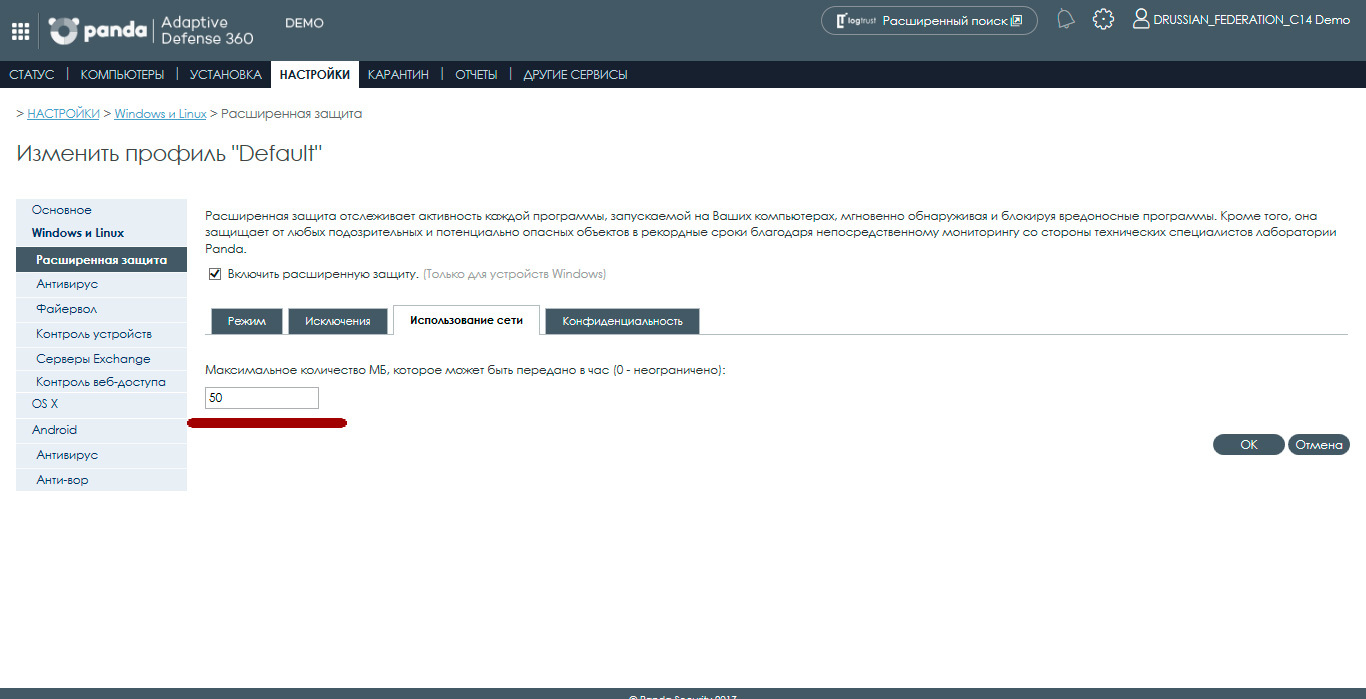

ネットワーク使用

ユーザーのコンピューターで実行しようとするPandaLabsに分類されていない各実行可能ファイルは、徹底的な分析のためにエージェントによってサーバーに送信されます。 この機能は、コンピューターネットワークのパフォーマンスに影響を与えないように構成されています。 この点に関して、デフォルトでは、 1時間あたりに転送できるMBの最大数オプションは50 MBに設定されています。

このオプションに必要な値をMB単位で指定するか、転送するファイルの量を制限しない場合は値を0に設定できます。

未知のファイルは、Adaptive Defenseを使用して世界中のすべてのユーザー間で1回だけ送信されるため、この未知のファイルがユーザーのエージェントによって既に送信されている場合、別のユーザーのコンピューターから送信されることはありません。 さらに、このソリューションでは、ネットワークリソースの使用を最適化し、企業ネットワークの負荷を最小限に抑える特別なメカニズムを使用しています。

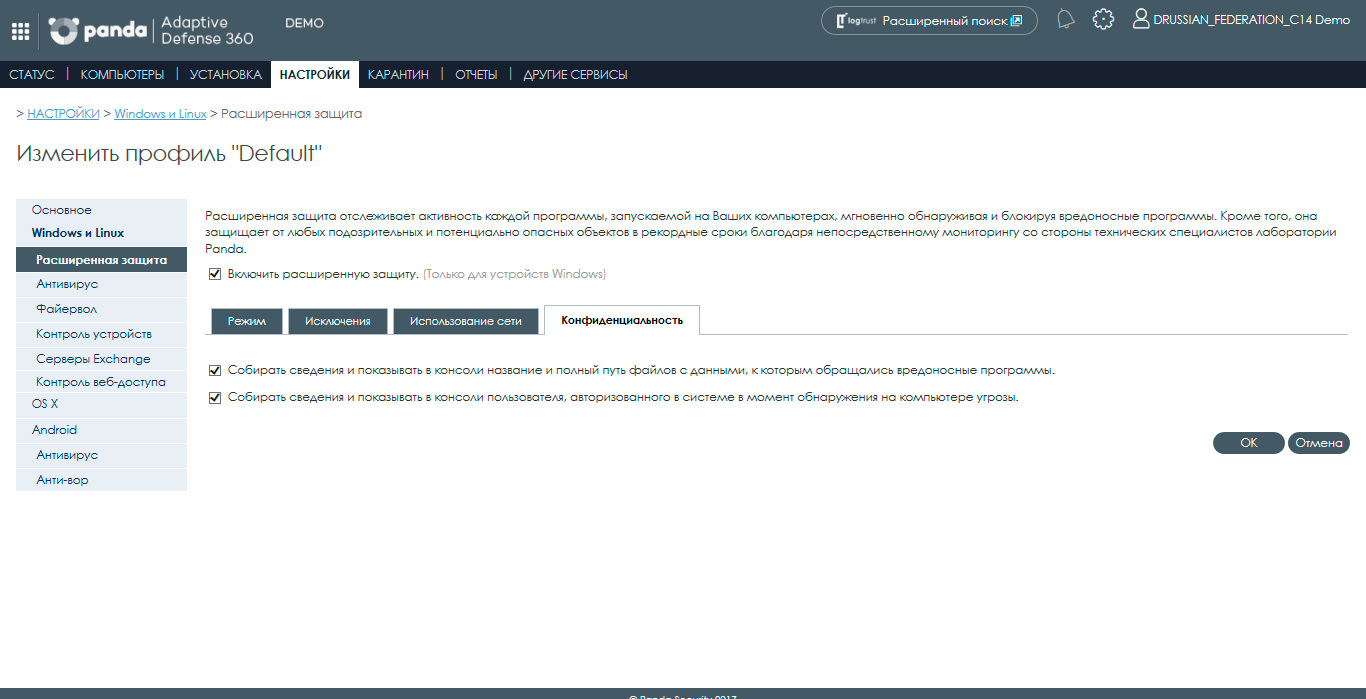

守秘義務

このタブでは、いくつかのプライバシーオプションを構成できます。

•最初のオプションを選択すると、ソリューションは管理コンソールで管理者に収集して表示し(およびレポート)、マルウェア/プロセスがアクセスしたデータファイルの名前とフルパスを表示します。

•2番目のオプションを選択すると、管理者は、コンピューターで脅威が検出されたときにシステムにログインしたユーザーのデータを管理コンソール(およびレポート)で見ることができます。

必要なすべての高度な保護設定を構成したら、[ OK ]をクリックします。

これで、このプロファイルの高度な保護設定が完了しました。 約15分後、すべての設定が同期され、有効になります。 この時点から、このプロファイルに属するコンピューターで、設定に従って高度な保護が機能します。

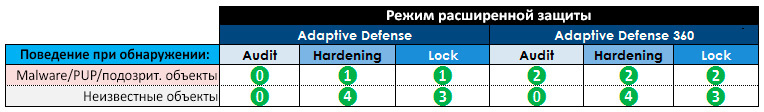

悪意のあるオブジェクトや未知のオブジェクトに対する拡張された保護動作

高度な保護オプションを構成したら、シナリオに応じてソリューションがどのように動作するかを見てみましょう。 次の表に、検出されたオブジェクトの動作モードと特性に応じて、Adaptive DefenseとAdaptive Defense 360のシナリオ番号を示します。各シナリオの詳細な説明は、表の下に既に示されています。

Adaptive Defenseは、永続的な保護のない製品の簡易バージョンです。 高度な保護モジュールのみが含まれています。 このバージョンは、現在の企業のウイルス対策と並行して動作し、未知の脅威に対する追加の保護レベルを提供します。

Adaptive Defense 360は製品のフルバージョンであり、高度な保護に加えて、すべての永続的な保護モジュール(ウイルス対策、ファイアウォール、デバイス制御、URLフィルタリング、Exchange保護など)も含まれています。

スクリプト0

アクション:

•アクションは実行されません(処理、削除、ブロックなど)

通知:

•エンドユーザーのコンピューターにポップアップが表示されない

•悪意のあるプログラムとPUPのアクティビティが記録され、管理コンソールに表示されます([ マルウェア]および[ 潜在的に望ましくないプログラム]パネル)

•疑わしいオブジェクトや不明なオブジェクトのアクティビティは記録されず、管理コンソールに表示されません( ブロックされた未分類オブジェクトパネル)

•メール通知が有効になっており、 [設定]セクションで構成されている場合、マルウェアが検出されると送信されます

シナリオ1

アクション:

•ロック

通知:

•エンドユーザーのコンピューターにメッセージボックスが表示されます

•悪意のあるプログラムとPUPのアクティビティが記録され、管理コンソールに表示されます([ マルウェア]および[ 潜在的に望ましくないプログラム]パネル)

•疑わしいオブジェクトや不明なオブジェクトのアクティビティが記録され、管理コンソール([ ブロックされた未分類オブジェクト ]パネル)に表示されます 。

これらのオブジェクトが分類されると、これらのオブジェクトが最終的に悪意のないプログラム(グッドウェア)として分類されない限り、それらは登録され、対応するパネル( 悪意のあるプログラムまたは潜在的に望ましくないプログラム )に表示されます。 その後、これらのオブジェクトは「 ブロックされた未分類オブジェクト」パネルに登録されなくなります

•メール通知が有効になっており、 [設定]セクションで構成されている場合、マルウェアと疑わしいオブジェクトが検出された場合に送信されます。 ただし、PUPの場合は送信されません。

シナリオ2

アクション:

•ブロックと検疫、処理、または削除

通知:

•エンドユーザーのコンピューターにメッセージボックスが表示されます

•悪意のあるプログラムとPUPのアクティビティが記録され、管理コンソールに表示されます([ マルウェア]および[ 潜在的に望ましくないプログラム]パネル)

•疑わしいオブジェクトや不明なオブジェクトのアクティビティが記録され、管理コンソール([ ブロックされた未分類オブジェクト ]パネル)に表示されます 。

これらのオブジェクトが分類されると、これらのオブジェクトが最終的に悪意のないプログラム(グッドウェア)として分類されない限り、それらは登録され、対応するパネル( 悪意のあるプログラムまたは潜在的に望ましくないプログラム )に表示されます。 その後、これらのオブジェクトは「 ブロックされた未分類オブジェクト」パネルに登録されなくなります

•メール通知が有効になっており、 [設定]セクションで構成されている場合、マルウェアと疑わしいオブジェクトが検出された場合に送信されます。 ただし、PUPの場合は送信されません。

シナリオ3

アクション:

•不明なオブジェクトをすべてロックする

通知:

•エンドユーザーのコンピューターにメッセージボックスが表示されます

•ブロックされた不明なオブジェクトは、管理コンソールに登録および表示されます( ブロックされた未分類オブジェクトパネル)。 これらのオブジェクトが分類されると、これらのオブジェクトが最終的に悪意のないプログラム(グッドウェア)として分類されない限り、それらは登録され、対応するパネル( 悪意のあるプログラムまたは潜在的に望ましくないプログラム )に表示されます。 その後、これらのオブジェクトは「 ブロックされた未分類オブジェクト」パネルに登録されなくなります

•不明なオブジェクトが検出された場合、電子メール通知は送信されません。

シナリオ4

アクション:

•高度な保護モードの動作を強化するために設定されたルールのロジックに一致するすべての不明なオブジェクトのブロック

通知:

•エンドユーザーのコンピューターにメッセージボックスが表示されます

•ブロックされた不明なオブジェクトは、管理コンソールに登録および表示されます( ブロックされた未分類オブジェクトパネル)。 これらのオブジェクトが分類されると、これらのオブジェクトが最終的に悪意のないプログラム(グッドウェア)として分類されない限り、それらは登録され、対応するパネル( 悪意のあるプログラムまたは潜在的に望ましくないプログラム )に表示されます。 その後、これらのオブジェクトは「 ブロックされた未分類オブジェクト」パネルに登録されなくなります

•不明なオブジェクトが検出された場合、電子メール通知は送信されません。

おわりに

Adaptive Defense 360は、未知の脅威、APT、標的型攻撃、ランサムウェア、およびその他のゼロデイ脅威に対する自動化された高度な保護を提供します。 クラウドビッグデータと人工知能のフルパワーを使用したこの保護により、「ビッグプロセス」全体のコンテキストで各プロセスを直接分析できるため、その性質と最終目標をより正確に理解できます。 これにより、各アプリケーションとプロセスをより正確に分類できるようになり、未知の脅威に対する高レベルの保護が提供されます。

ご覧のように、高度な保護は非常に迅速かつ簡単に設定され、特別な知識は必要ありません。

Adaptive Defense 360デモコンソール

管理コンソールに慣れるには、通常のブラウザ(ChromeまたはFirefoxを推奨)と少しの空き時間があれば十分です。

コンソール: demologin.pandasecurity.com

ログイン: DRUSSIAN_FEDERATION_C14@panda.com

パスワード: DRUSSIAN#123

Adaptive Defense 360トライアルライセンス

1か月間、無料のフル機能ライセンスに登録できます