他のメーカーのファイアウォールの使用経験がある場合、ドキュメントはHuawei USGを起動して使用するのに十分なはずですが、経験から、すべてのオプションが既に試されているときにマニュアルにアクセスできることを知っています。 したがって、この記事の目標の1つは、この比較的新しい機器の初期試運転中の時間を節約することです。 もちろん、1つの記事ではすべての機能をカバーすることはできませんが、ここで設定する主な初期ケースが考慮されます。 ここで説明する基本設定は原則としてすべてのインストールで行う必要があるため、エンジニアはこの記事をネットワーク機器のインストールのチートシートとして使用できます。

出所

この記事は競合他社と比較することはなく、一般的に最低限のマーケティングではなく、管理に関する話になります。 Huawei USGの主な競合相手はCisco ASA、CheckPoint、FortiNetなどです。おそらく、最近の中国の機器、特に情報保護機器への関心の高まりは、上記のアメリカのベンダーの「輸入代替」のトピックに関連しています。

Huawei USG定規と簡単な仕様

Huawei USGは、新世代の情報保護デバイス、またはいわゆるNGFW(次世代ファイアウォール)です。 NGFWは、前世代の保護ツールとは異なり、詳細なパケット分析(L7まで)を実行し、アプリケーションレベルでトラフィックを検査し、IPSを統合し、他の同様のデバイスと相互作用し、方向からの潜在的な攻撃に関する情報を受信できます。 また、シンプルなDLP(情報漏えい検出)メカニズムも備えています。

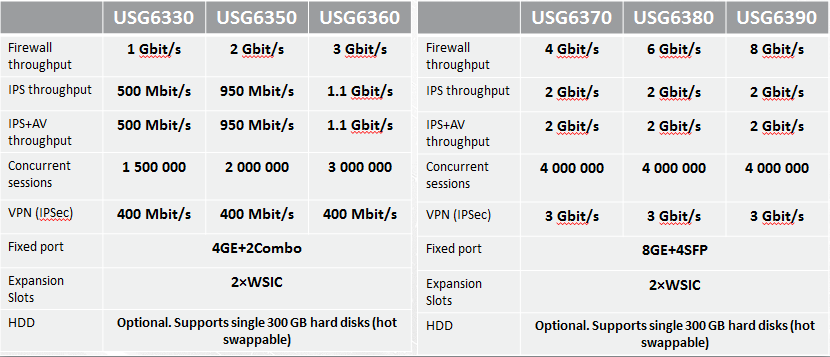

USG 6300シリーズは、中小企業を対象とした最新のデバイスシリーズです。 以下の表に簡単な仕様を示します。

表にリストされている6300シリーズデバイスは、19インチラックマウント用に設計されています。 この記事を書いているとき、デバイスはデスクトップバージョンで作成されたHuawei USG 6320を使用していました。

その簡単な特徴は次のとおりです。

インターフェース:8GE

電源:ACアダプター

ファイアウォールスループット:2ギガビット/秒

IPSスループット:700 Mbit / s

IPS + AVスループット:700 Mbit / s

同時セッション:500,000

VPNスループット(IPSec):400Mbit / s

Huawei USG6320とこのシリーズのラックバージョンの主な違いは、ハードドライブをその中に配置できないことです。これは、主にWEBインターフェイスからのデバイスに基づいたログの記録と生成に使用されます。 それ以外の場合、シリーズ(および古い6600シリーズも)のすべてのデバイスは同じVRPオペレーティングシステムで動作します。 つまり、少なくとも執筆時点では、6300シリーズと6600シリーズの「ファームウェア」ファイルは同じです。

デバイスを初めてオンにする

コンソールポートを介して標準パラメーター(パリティなしの9600ボー)で接続し、電源をオンにしてダウンロードが開始されます。

*********************************************************** * * * NGFW * * * *********************************************************** Base Bootrom Ver : 060 Dec 4 2015 06:55:42 Extended Bootrom Ver : 060 Dec 4 2015 07:00:34 CPLD BigVer : 02 CPLD SmlVer : 00 2015-03-19 PCB Ver : SUE1MPUB REV A BOM Ver : 000 CPU L2 Cache : 2048 KB CPU Core Frequency : 1000 MHz BUS Frequency : 600 MHz Mem Size : 2048 MB Press Ctrl+B to enter main menu...

ダウンロードの最初に、念のため、デバイスを工場出荷時の設定にリセットします。 また、この手順は、既に構成されている新しいデバイス以外を扱っており、コンソールのパスワードがわからない場合に役立ちます。

BootRomメニューに入るには、ロードの初期段階でCtrl + Bを押す必要があります。 ほとんどのHuaweiネットワークデバイスでBootRomにログインするためのデフォルトのパスワードはO&m15213です(最初の文字は0ではなくOです)。 これがメインのBootRomメニューの外観です。

====================< Extend Main Menu >==================== | <1> Boot System | | <2> Set Startup Application Software and Configuration | | <3> File Management Menu... | | <4> Load and Upgrade Menu... | | <5> Modify Bootrom Password | | <6> Reset Factory Configuration | | <0> Reboot | | ---------------------------------------------------------| | Press Ctrl+T to Enter Manufacture Test Menu... | | Press Ctrl+Z to Enter Diagnose Menu... | ============================================================ Enter your choice(0-6):

メニュー項目6を選択して工場出荷時設定にリセットし、メニュー項目0を選択してリセットします。

ダウンロードが完了すると、デバイスはコンソールポートを介して管理用のログインとパスワードを入力するように求めます。 工場出荷時の設定に戻ったため、コンソールへのデフォルトのログインとパスワードは次のようになります。

Login: admin Password: Admin@123

Huawei USGコマンドライン

Huawei USGコマンドラインは、わずかなニュアンスを除き、Ciscoコマンドラインに非常に似ています。 シスコには3つのCLIコマンドモードがあります。

- ユーザーモード(アイコン>);

- 特権モード(アイコン#、enableコマンドによる入力);

- グローバルコンフィギュレーションモード(特権モードからconfigure terminalコマンドから入力)。

シスコとは異なり、Huaweiネットワーク機器のコマンドライン(USGだけでなく、スイッチとルーター)は2つのモードで構成されています。

- ユーザーモード(アイコン>);

- システムビューモード(アイコン#、ユーザーモードからのsystem-viewコマンドによる入力)。

システムビューは、特権モードとグローバルコンフィギュレーションモードを組み合わせたものです。

さらにいくつかの違い:

- Ciscoのshowコマンドは、HuaweiのVRP表示コマンドに似ています。

- Ciscoのnoコマンドは、Huaweiのアンドゥに似ています。

したがって、Huaweiでの現在の作業構成(Ciscoの場合はshow runn)の表示は次のようになります。

display current-configuration

CLIと同じように、シスコはコマンド全体を入力する必要はありません。 コマンドの一部が認識に十分である場合、コマンドは受け入れられるか、TABを使用して追加できます。

まず、デバイスを現在制御しているVRP OSのバージョンを確認する必要があります。これが最新バージョンでない場合は、最新バージョンをインストールする必要があります。 次のコマンドでVRP OSバージョンを確認できます

display version

シスコでは、同様のコマンドが見えます

show version

私たちはチェックします:

<USG6300>display version 17:02:50 2017/03/27 Huawei Versatile Security Platform Software Software Version: USG6300 V100R001C30SPC600PWE (VRP (R) Software, Version 5.30) Copyright (C) 2014-2016 Huawei Technologies Co., Ltd.. USG6320 uptime is 0 week, 0 day, 0 hour, 2 minutes Engine Version : V200R001C10 AV Signature Database Version : IPS Signature Database Version : IPS Engine Version : V200R001C10SPC352 SA Signature Database Version : 2015121601 Location Signature Database Version : 2015020515 RPU's Version Information: 2048M bytes SDRAM 16M bytes FLASH 1024M bytes CFCARD 1024K bytes SRAM PCB Version : VER.A CPLD Version : 200 Base Bootrom Version : 060 Dec 4 2015 06:55:42 Extended Bootrom Version : 060 Dec 4 2015 07:00:34

この場合、VRP OSバージョン:V100R001C30SPC600PWE。 つまり、バージョン100、リリース001、サブリリース30、サービスパック600です。PWEサフィックスにも注意を払う価値があります。これは、暗号化なしのペイロード、つまり 私たちのバージョンのソフトウェアは、非常に古いことに加えて、まだ強力な暗号化をサポートしていません。

デバイスソフトウェアの更新

現在のソフトウェアバージョン(2017年3月現在)はv500r001c30spc100です。

古いバージョンのソフトウェアでこのデバイスの構成を開始しても意味がありません。 まず、現在のV500のCLI部分が変更されても、セキュリティポリシーに関連するコマンドを含むいくつかのコマンドの構文が変更されています。

第二に、強力な暗号化の欠如(つまり、このようなバージョンのソフトウェアでは、輸入を簡単にするためにデバイスがロシアに届けられます)は、多くの人には向かないと思います。

そのため、まず、Huawei USG VRPソフトウェアを現在の最新バージョンに更新する必要があります。 ログインに適切な権限がある場合は、メーカーのWebサイトからダウンロードできます(原則として、Huaweiパートナーに付与されます)。 ソフトウェアの最新バージョンが利用できない場合(いずれにしてもWebサイトに表示されますが、ダウンロードすることはできません)、機器の納入先の会社またはHuaweiのロシア語サポートに連絡する必要があります。

サイトからファイルUSG6000V500R001C30SPC100.bin VRPソフトウェアをダウンロードし、アドレス172.31.31.250のTFTPサーバーのフォルダーに配置しました。

Huawei USGのジュニアポートをローカルネットワーク172.31.31.0 / 24に接続して、TFTPプロトコル経由で新しいファイルをダウンロードしました。 ただし、このためには、ネットワークからIPアドレスを登録する必要があります。 次のようにやってみましょう:

<USG6300>system-view [USG6300]interface GigabitEthernet0/0/0 [USG6300-GigabitEthernet0/0/0] ip address 172.31.31.86 255.255.255.0 [USG6300-GigabitEthernet0/0/0]quit [USG6300]

アドレスが綴られています。 しかし、tftpサーバーはUSGで応答しないことがわかりました。 これはすべて、デフォルトでUSGセキュリティポリシーが有効になっており、デフォルトアクションが拒否されているためです。 禁止する。 初期設定を高速化するために、デフォルトのルールを許可することを提案します。デバイスがインターネットでリリースされるまで、これは脅威になりません。 同時に、初期セットアップが大幅に簡素化されます。

[USG6300] security-policy [USG6300-policy-security] default action permit Warning:Setting the default packet filtering to permit poses security risks. You are advised to configure the security policy based on the actual data flows. Are you sure you want to continue?[Y/N]Y [USG6300-policy-security] quit [USG6300]Ctrl+Z

TFTPサーバーの到達可能性を確認します。

<USG6300>ping 172.31.31.250 17:46:58 2017/03/27 PING 172.31.31.250: 56 data bytes, press CTRL_C to break Reply from 172.31.31.250: bytes=56 Sequence=1 ttl=128 time=1 ms Reply from 172.31.31.250: bytes=56 Sequence=2 ttl=128 time=1 ms

次に、次のコマンドを使用して、TFTPサーバーからフラッシュメモリにソフトウェアの新しいバージョンをロードします。

<USG6300>tftp 172.31.31.250 get USG6000V500R001C30SPC100.bin

次に、ブートローダーに、再起動後に、現在ロードしたものからではなく、このイメージからソフトウェアをダウンロードする必要があることを伝える必要があります。

<USG6300>startup system-software USG6000V500R001C30SPC100.bin Info:System software for the next startup:hda1:/usg6000v500r001c30spc100.bin, start read file.... Succeeded in setting the software for booting system. <USG6300>

次にデバイスが起動するときに、必要なソフトウェアのバージョンで起動することを確認します。

<USG6300>display startup 17:50:53 2017/03/27 MainBoard: Configed startup system software: hda1:/suempua15v1r1c30spc600pwe.bin Startup system software: hda1:/suempua15v1r1c30spc600pwe.bin Next startup system software: hda1:/usg6000v500r001c30spc100.bin Startup saved-configuration file: NULL Next startup saved-configuration file: NULL

次に、構成を保存してデバイスを再起動します。

<USG6300>save all <USG6300>reboot 17:52:31 2017/03/27 System will reboot! Do you want to save the running configuration? [Y/N]:Y 2017-03-27 17:52:33 USG6300 %%01CFM/4/SAVE(l): When deciding whether to save configuration to the device, the user admin chose Y. Next config file name is NULL,set to Default... Next config file is hda1:/vrpcfg.zip Now saving the current configuration to the device.... Info:The current configuration was saved to the device successfully.. System will reboot! Continue? [Y/N]:Y

再起動後、ソフトウェアの現在のバージョンを確認します。

<USG6300>display version 2017-03-27 18:37:42.590 Huawei Versatile Routing Platform Software VRP (R) Software, Version 5.160 (USG6300 V500R001C30SPC100) Copyright (C) 2014-2016 Huawei Technologies Co., Ltd USG6320 uptime is 0 week, 0 day, 0 hour, 37 minutes

ご覧のとおり、私たちのバージョンは現在最新です。 この瞬間から、機器の構成を開始できます。

リモート管理用のインターフェイスとSSHの構成

次に、リモート管理用にSSHを構成します。 HTTPSのみがデフォルトで有効になっています。

参加するすべてのインターフェイスでsshサービスを介して管理できるようにします。 GigabitEthernet0 / 0/7をパブリックIPのWANインターフェイスとし、GigabitEthernet0 / 0/1をネットワーク192.168.200.0 / 24のLANインターフェイスとします。

<USG6300> system-view [USG6300] interface GigabitEthernet 0/0/7 [USG6300-GigabitEthernet0/0/7] service-manage enable [USG6300-GigabitEthernet0/0/7] service-manage ssh permit [USG6300-GigabitEthernet0/0/7] ip address 195.26.xxx.xxx 255.255.255.224 [USG6300-GigabitEthernet0/0/7] service-manage http permit [USG6300-GigabitEthernet0/0/7] service-manage https permit [USG6300-GigabitEthernet0/0/7] service-manage ping permit [USG6300-GigabitEthernet0/0/7] quit [USG6300] interface GigabitEthernet0/0/1 [USG6300-GigabitEthernet0/0/1] undo shutdown [USG6300-GigabitEthernet0/0/1] ip address 192.168.200.100 255.255.255.0 [USG6300-GigabitEthernet0/0/1] service-manage http permit [USG6300-GigabitEthernet0/0/1] service-manage https permit [USG6300-GigabitEthernet0/0/1] service-manage ping permit [USG6300-GigabitEthernet0/0/1] service-manage ssh permit

デフォルトで、Huawei USGには、割り当てられた優先度(括弧内)を持つ4つのファイアウォールゾーンがあります:ローカル(100)、dmz(50)、信頼(85)、非信頼(5)。 すべてがCisco ASAで行われる方法と非常によく似ています。同じゾーンのユーザーは同じセキュリティ属性を持っています。 セキュリティゾーンの動作メカニズムについては、以下で詳しく説明しますが、ここでは、対応するゾーンで構成されたばかりのインターフェイスを定義するだけです。

[USG6300] firewall zone trust [USG6300-zone-trust] add interface GigabitEthernet0/0/1 [USG6300-zone-trust] quit [USG6300] firewall zone untrust [USG6300-zone-untrust] add interface GigabitEthernet0/0/7 [USG6300-zone-untrust] quit

次に、デフォルトゲートウェイを構成します。

[USG6300] ip route-static 0.0.0.0 0.0.0.0 195.26.xxx.1

AAAをサポートするようにVTYインターフェイスを構成します。

[USG6300] user-interface vty 0 4 [USG6300-vty0-4] authentication-mode aaa [USG6300-vty0-4] protocol inbound ssh [USG6300-vty0-4] user privilege level 15 [USG6300-vty0-4] quit

SSH経由でデバイスを制御できるusersshユーザーを作成します。

[USG6300] aaa [USG6300-aaa] manager-user userssh [USG6300-aaa-manager-user-userssh] password Enter Password: Confirm Password: [USG6300-aaa-manager-user-userssh] service-type ssh [USG6300-aaa-manager-user-userssh] quit [USG6300-aaa] bind manager-user userssh role system-admin [USG6300-aaa] quit

ローカルのrsaキーペアを生成します。

[USG6300] rsa local-key-pair create

Secure Telnet(SSH)サービスを有効にします。

[USG6300] stelnet server enable

usersshをSSH管理者として構成します。

[USG6300] ssh user userssh [USG6300] ssh user userssh authentication-type password [USG6300] ssh user userssh service-type stelnet

これで、初期設定が完了したとみなし、外部インターネットとローカルネットワークのケーブルを対応する設定済みインターフェースに接続できます。

WEBインターフェースを使用したセットアップ

他のほとんどの構成と同様に、基本的な設定を行い、コマンドラインからオペレーティングシステムをアップグレードすることを好みます。 それでも、Webインターフェイスを介して多くの(すべてではない)を行うことができます。Webインターフェイスは、Javaまたはクライアントプログラム(Cisco ASAのASDMなど)を必要としない、非常に適切に実装されています。 はい、セキュリティポリシーは、Webインターフェイスを使用して作成する方がはるかに視覚的で簡単です。

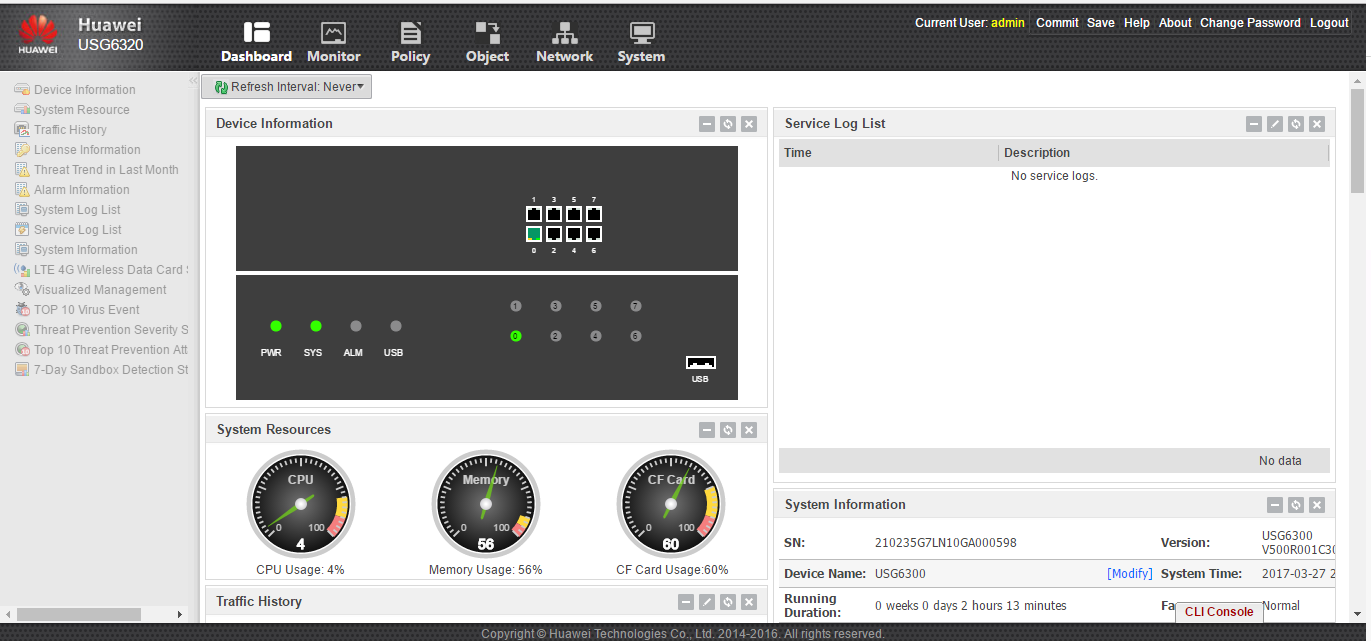

デフォルトでは、デバイスのWebインターフェースは管理ポートで有効化および有効化されます。ラックデバイスでは、このポートは別個です。USG6320の場合、デフォルトでは、このポートはボード上で最も若い、ソフトウェアの更新に使用したポートです。 デフォルトでは、IP 192.168.0.1 / 24が管理ポートに登録され、すべての種類のサービスが許可され、DHCPが有効になっています。したがって、コマンドラインの相手に対しては、デフォルトでこれらのパラメーターを知っている最初からWEBインターフェースを使用できます。 次のようになります。

interface GigabitEthernet0/0/0 undo shutdown ip address 192.168.0.1 255.255.255.0 anti-ddos flow-statistic enable anti-ddos syn-flood source-detect alert-rate 100 service-manage http permit service-manage https permit service-manage ping permit service-manage ssh permit service-manage snmp permit service-manage telnet permit dhcp select interface dhcp server ip-range 192.168.0.1 192.168.0.254

httpsの制御ポートは8443です。ポートのアドレスを少し前に172.31.31.86に変更したため、次のように任意のブラウザーからデバイスにアクセスします。

https://172.31.31.86:8443

Huawei USGダッシュボードタブ

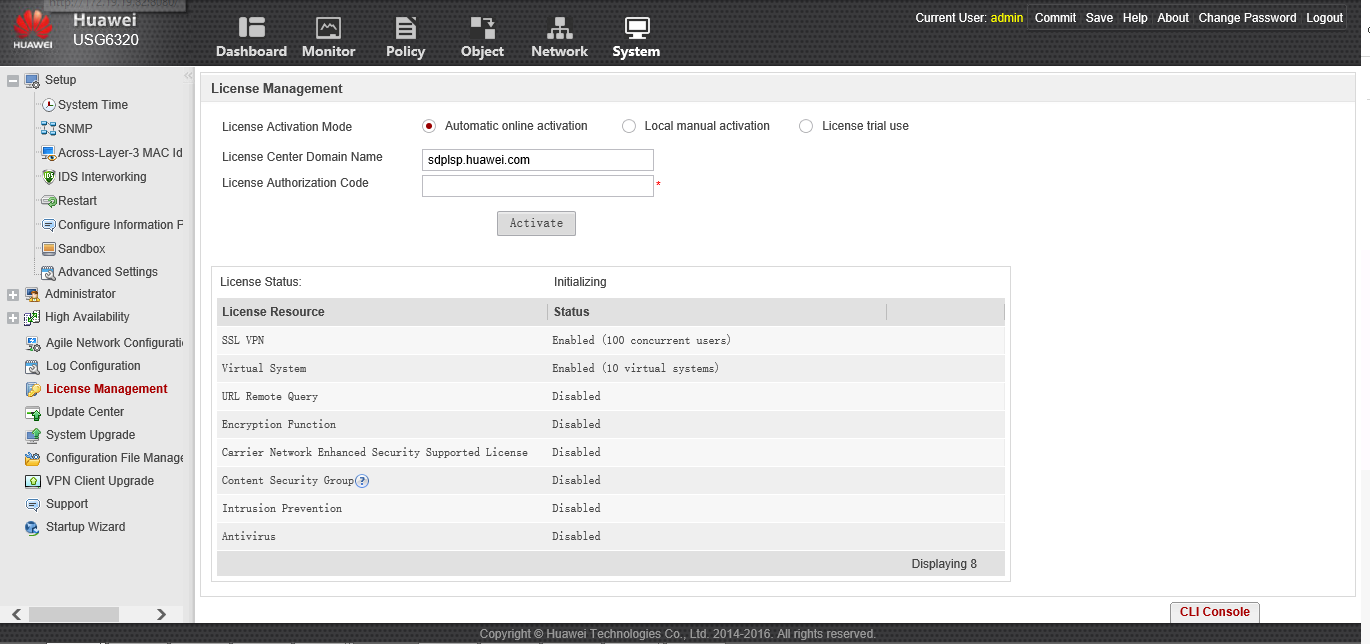

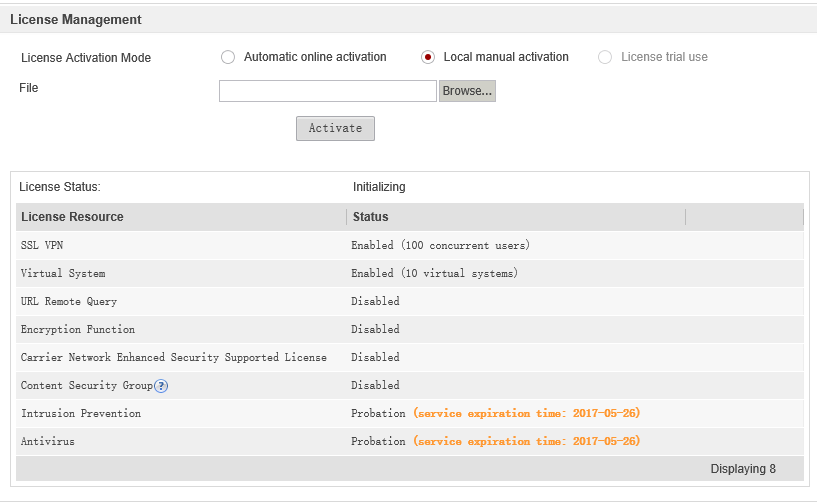

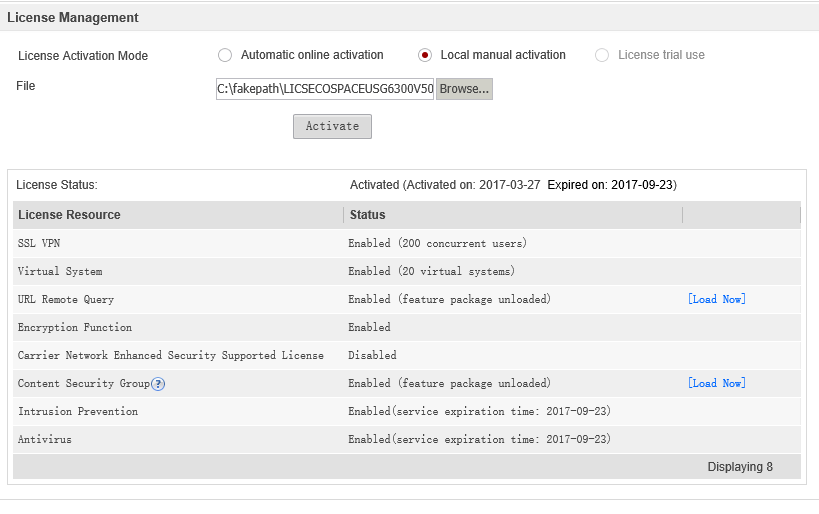

まず、システム->ライセンス管理セクションで購入したライセンスをダウンロードする必要があります。

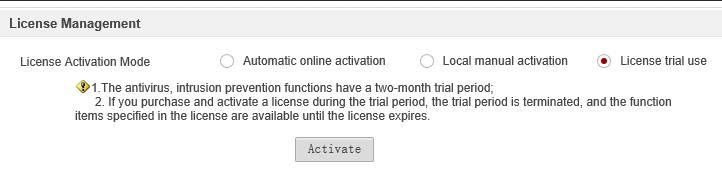

次の制限付きで適切なオプションを選択することにより、試用版ライセンスを使用することもできます。

トライアルウイルス対策およびIPSサブスクリプションの有効期間は2か月です。

または、ローカルの手動アクティベーションを選択すると、生成されたファイルをdat拡張子でライセンスに置き換え、購入したライセンスがアクティベートされます。

セキュリティポリシーと署名の更新を構成する

次に、デバイスのインターネット接続と署名の更新をインターネット経由で構成することを提案します。 設定を進める前に、Huawei USGのセキュリティゾーンの動作メカニズムについて簡単に説明します。

上記のように、デフォルトで4つのセキュリティゾーンが構成されています。

- 信頼しない(5)。 インターネットなど、セキュリティレベルが最も低いネットワークセグメントを識別します5。

- DMZ(50)。 原則として、外部からのアクセスを提供する必要があるサーバーが配置されているセグメントを定義します。 しかし、同時に、より安全なネットワークセグメントへのアクセスはこのゾーンから禁止されています。

- 信頼(85)。 原則として、ユーザーワークステーションが配置されている安全なネットワークセグメントを定義します。

- ローカル(100)。 インターフェイスを含む、USGデバイス自体の領域。

ゾーンの優先順位を変更したり、必要に応じて新しいゾーンを追加したりできます。 これは、ローカルを除くすべてのゾーンに適用されます-優先度を変更したり、インターフェースを追加したりすることはできません。

同じセキュリティゾーン内のデータストリームは信頼され、セキュリティポリシーの設定は不要です。 あるゾーンから別のゾーンへのデータの流れを構成する必要がある場合は、次の規則に従ってトラフィックの方向を考慮して、セキュリティポリシーを構成する必要があります。

- インバウンド:優先度の低いゾーンから優先度の高いゾーンへのトラフィック。

- アウトバウンド:優先度の高いゾーンから優先度の低いゾーンへのトラフィックが転送されます。

トラフィックの方向は、最初のパケットの方向によって決まります。

インターフェイスを既に構成し、プロバイダーからのケーブルをGigabitEhternet0 / 0/7に接続し、ローカルネットワークからのケーブルをGigabitEthernet0 / 0/1に接続していることを思い出させてください。 デバイス(ローカルゾーン)から外部(untrustゾーン)に直接pingを試みると、次の図が表示されます。

[USG6300]ping 8.8.8.8 PING 8.8.8.8: 56 data bytes, press CTRL_C to break Request time out Request time out Request time out Request time out Request time out --- 8.8.8.8 ping statistics --- 5 packet(s) transmitted 0 packet(s) received 100.00% packet loss

デフォルトルートが設定され、デバイスがプロバイダーに接続されているにもかかわらず、すべてのパケットが失われます。 このような状況では、通常のルーターはICMP応答を受信し、状況は異なります。 ただし、この場合、上記のセキュリティゾーン操作メカニズムが機能し、優先度100(ローカル)のゾーンから優先度5(アントラスト)のゾーンへのデータフローの開始があるため、セキュリティポリシー(送信セキュリティポリシー)を構成して、両方向のパッケージを歩く。 LOCAL→UNTRUSTの方向のトラフィックに関する発信ポリシーの場合、この方向で新しいセッションが開始されるたびに、デバイスはセッションテーブルに新しいレコードを作成します。 レコードには、送信元および宛先IPアドレス、対応するポート番号、およびプロトコルタイプが含まれます。

クライアントがLOCALゾーンとUntrustゾーンのサーバーから交換したパケットがセッションテーブルのエントリに対応する場合、ファイアウォールはパケット転送の方向を再度確認することなく、発信セキュリティポリシーに基づいてパケットを処理します。 つまり、この場合、アドレス8.8.8.8からICMP ECHOを受信する必要があります。

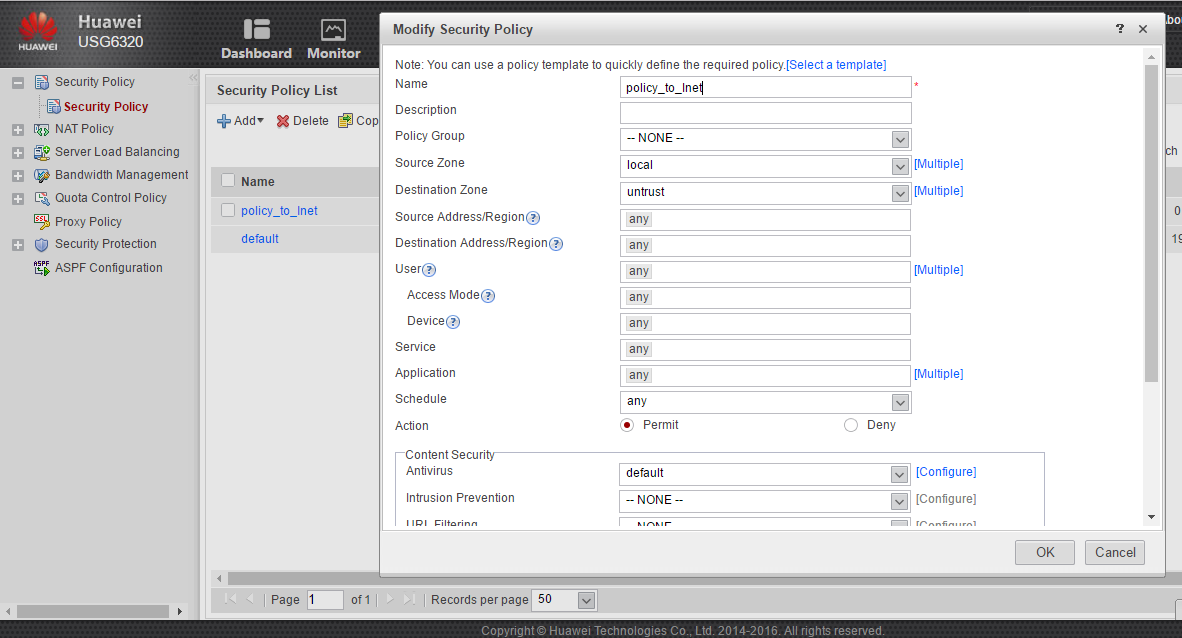

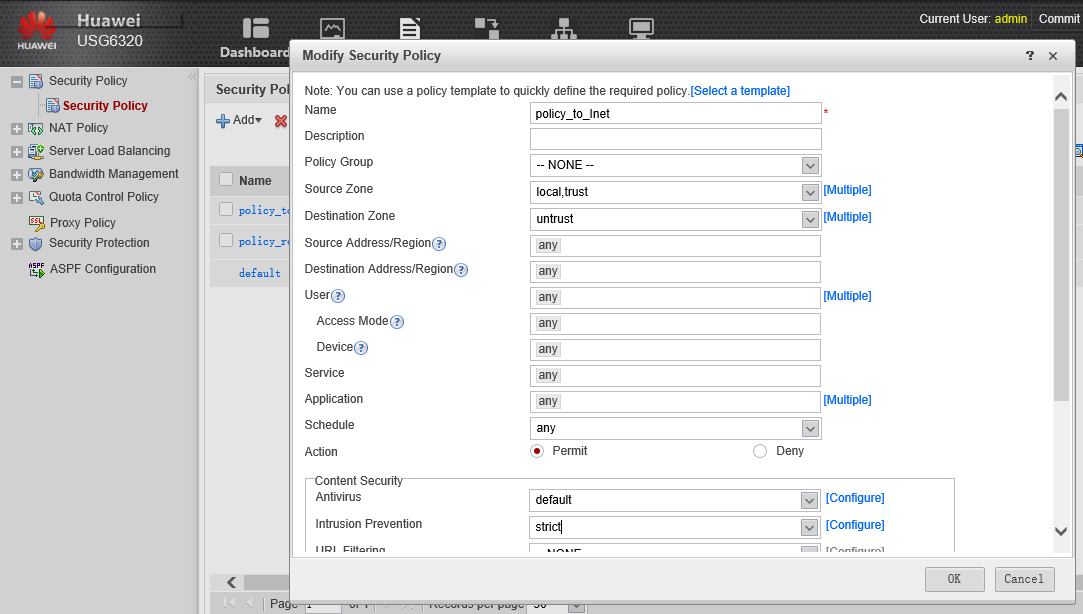

policy_to_Inetという名前の[追加]ボタンをクリックして、[ポリシー]セクションでポリシーを構成します。

ポリシーを適用した後、デバイスのアドレス8.8.8.8でpingを実行して、操作性を確認します。

[USG6300]ping 8.8.8.8 PING 8.8.8.8: 56 data bytes, press CTRL_C to break Reply from 8.8.8.8: bytes=56 Sequence=1 ttl=47 time=19 ms Reply from 8.8.8.8: bytes=56 Sequence=2 ttl=47 time=21 ms Reply from 8.8.8.8: bytes=56 Sequence=3 ttl=47 time=19 ms Reply from 8.8.8.8: bytes=56 Sequence=4 ttl=47 time=20 ms Reply from 8.8.8.8: bytes=56 Sequence=5 ttl=47 time=20 ms --- 8.8.8.8 ping statistics --- 5 packet(s) transmitted 5 packet(s) received 0.00% packet loss round-trip min/avg/max = 19/19/21 ms

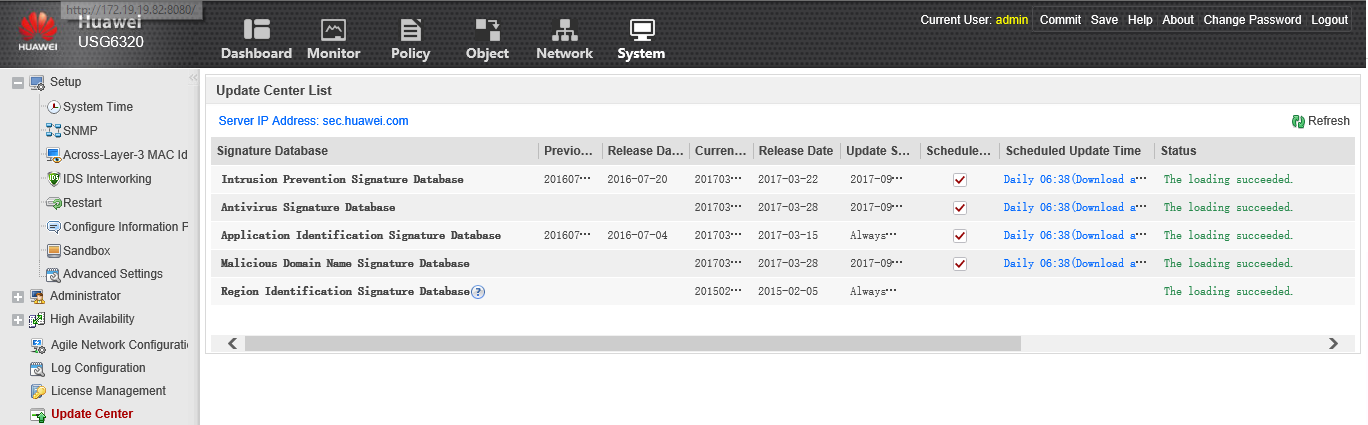

[システム]→[アップデートセンター]セクションで、すぐ反対側にある[ウイルス対策シグネチャデータベース]などの[更新]をクリックして、IPSおよびウイルス対策シグネチャの更新を試みます。

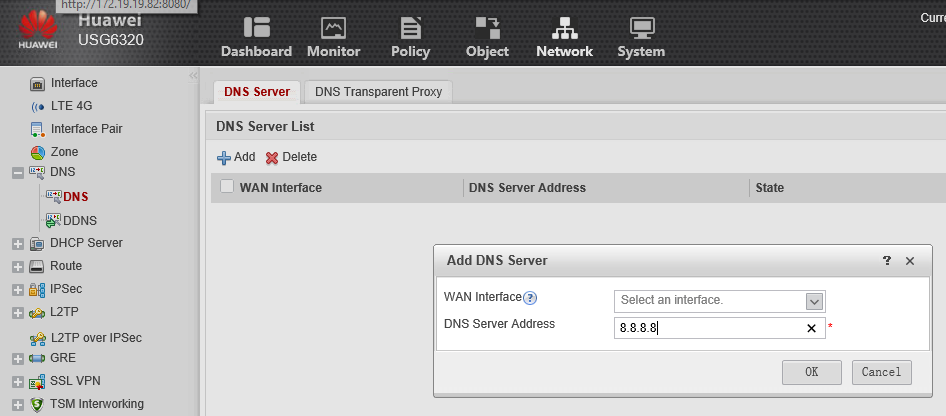

しばらくすると、[ステータス]列で、更新サーバーのドメイン名(sec.huawei.com)を解決できなかったため、データベースのダウンロードが失敗したことがわかります。 実際、名前を解決するには、[追加]ボタンをクリックして、[ネットワーク]-> [DNS]セクションにDNSサーバーを登録する必要があります。

DNSサーバーを登録した後、すべてが判明しました。

その後、すべての署名は、スケジュールされた更新時間セクションの時間に従って更新されます。この場合、毎日午前6時38分です。

インターネットへのLANアクセスのためのNAT / PATの構成

PAT経由でローカルネットワーク192.168.200.0 / 24(ゾーンの信頼)のインターネットアクセスを構成します。 この場合、トラフィックの方向は高優先度(信頼)のゾーンから低優先度(非信頼)のゾーンに向かうため、送信ポリシーセキュリティを構成する必要があります。 ここでのルールは、ローカルゾーンですでに行ったルールとまったく同じです。 新しいルールを設定できます。または、他のすべてのパラメーターが同じ場合、既に作成されているpolicy_to_Inetに別のソースゾーンを追加できます(この場合はtrust)。

[コンテンツセキュリティ]セクションで、既定の定義済みプロファイルをウイルス対策サブキーに追加し、厳密なプロファイルを侵入防止サブキーに追加します。

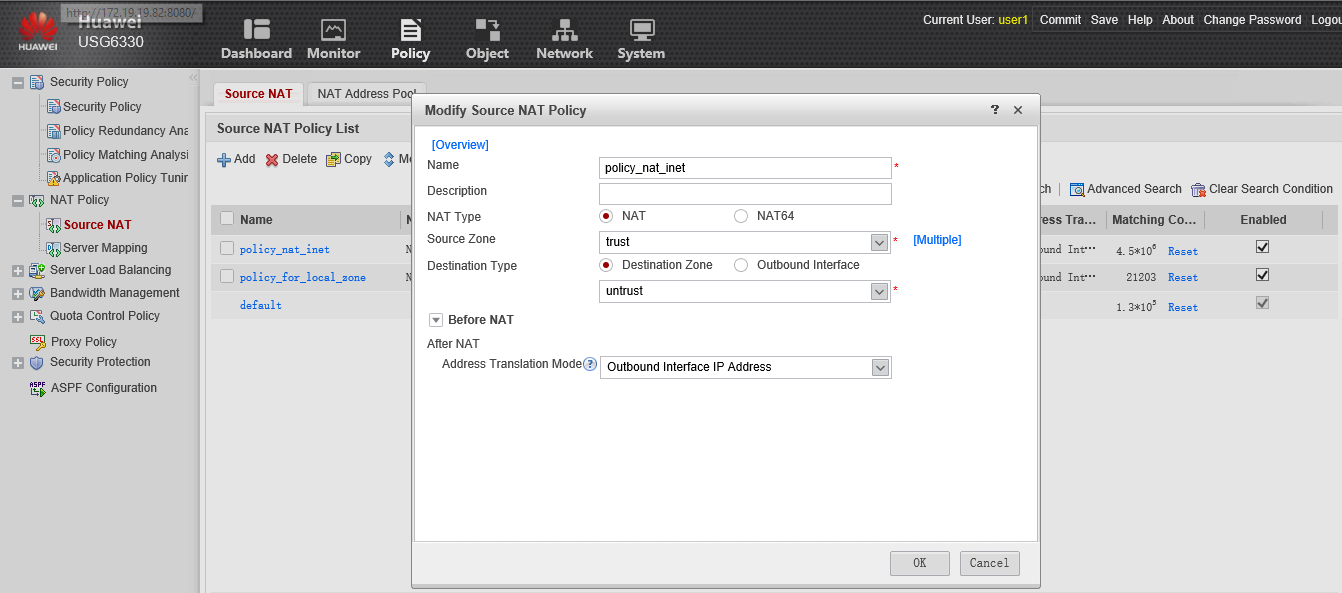

その後、インターネットにアクセスするためにトラストゾーンのNATポリシーを作成し、外部IPアドレスを「マスキング」します。

その後、ネットワーク192.168.200.0 / 24のユーザーはインターネットにアクセスできるようになります。

Huawei USGの基本構成は完全であると考えることができます。 VRPデバイスソフトウェアは最新バージョンにアップグレードされ、SSHはコマンドラインを介したリモートコントロール用に設定され、インターネットと信頼ゾーンからインターネットにアクセスするユーザーを介して署名の更新を設定しました。

繰り返しますが、非常に優れたセットアップガイドに言及する価値があります(この記事では、HUAWEI USG6000およびUSG9500 V500R001C30SPC200およびNGFW Module V500R002C00SPC200製品ドキュメントを使用しました)。 説明した機能に加えて、IPsecサイト間トンネル、リモートユーザーを接続するためのSSL VPN、リモートSSL-VPNユーザーを許可するためのMicrosoft Active Directoryとの統合、およびドメインユーザーのためのシングルサインオン(追加の許可なしでドメインユーザーのためにインターネットにアクセスする)を構成しましたそしてもう一つ。

この記事が、有名なアメリカのベンダーの同様のデバイスを置き換えるためにUTM / NGFW /ファイアウォールデバイスを検討している人々に役立つことを願っています。