Linuxサーバーのアクセスを整理および管理する会社があります

FreeIPAなどのサービスを使用します。 FreeIPAは、RHELのLinuxシステム用の本格的なAD代替品です。 新しいバージョンでは、ドメインレベルが表示され、レプリケーション構成プロセスが再設計されました。 RuNetで健全なフォームの指示を見つけることができなかったので、私は自分で書くことにしました。

まず、CentOS 7を搭載した2つのサーバーが必要です。サーバーは次のようになります。

ipamaster.org.lan ip 192.168.10.23 ipareplica0.org.lan ip 192.168.10.123

各サーバーで、マスターとレプリカのアドレスを/ etc / hostsに追加します。 私たちの場合、それは次のとおりです。

192.168.10.23 ipamaster.org.lan 192.168.10.213 ipareplica0.org.lan

さらにウィザードで、必要なパッケージをインストールします。 この場合、FreeIPAサーバーをDNSサーバーとして使用します。 したがって、DNSサーバーパッケージをインストールします。

yum -y install ipa-server bind bind-dyndb-ldap ipa-server-dns

パッケージをインストールした後、FreeIPAサーバー自体をインストールする必要があります。 インストールを自動化するために、ipa-server-installは、インストーラーのすべての質問に自動的に答える多くのキーをサポートしています。 現時点では、各フィールドを説明しながら歩きます。 また、ipa-server-install -hが必要なキーのセットを実行およびコンパイルすることを妨げるものはありません。

サーバーのセットアップ:

ipa-server-install --setup-dns --mkhomedir

キー--setup-dnsは、DNSサーバーを使用することを示しています。 --mkhomedirキーは、クライアント上のユーザーごとにホームディレクトリが自動的に作成されるために必要です。

次に、質問に答えます。

1.ホストでホスト名を綴り、解決する必要があります。 そのままにしておきます。

Server host name [ipamaster.org.lan]:

2.ドメイン名もそのまま残されます。

Please confirm the domain name [org.lan]:

3.レルム名も変更されていません。

Please provide a realm name [org.lan]:

4.ラップディレクトリを管理するためのパスワードには複雑なパスワードが必要です。 そして負けないでください。

Directory Manager password: q1w2e3r4t5y6 Password (confirm): q1w2e3r4t5y6

5.サービス自体の管理者のパスワード。

IPA admin password: 1234567890

6. GoogleサーバーなどのDNSフォワーダーを指摘します。 フォワーダーの指定を完了するには、空の行でEnterキーを押します。

Do you want to configure DNS forwarders? [yes]: Do you want to configure these servers as DNS forwarders? [yes]: All DNS servers from /etc/resolv.conf were added. You can enter additional addresses now: Enter an IP address for a DNS forwarder, or press Enter to skip: 8.8.8.8 DNS forwarder 8.8.8.8 added. You may add another. Enter an IP address for a DNS forwarder, or press Enter to skip: 8.8.4.4 DNS forwarder 8.8.4.4 added. You may add another. Enter an IP address for a DNS forwarder, or press Enter to skip: Checking DNS forwarders, please wait…

7.逆ゾーンを許可します。

Do you want to search for missing reverse zones? [yes]: Do you want to create reverse zone for IP 192.168.10.23 [yes]: Please specify the reverse zone name [10.168.192.in-addr.arpa.]: Using reverse zone(s) 10.168.192.in-addr.arpa.

8.その後、検証用のデータが提供されます。 確認して続行します。

The IPA Master Server will be configured with: Hostname: ipamaster.org.lan IP address(es): 192.168.10.23 Domain name: org.lan Realm name: ORG.LAN BIND DNS server will be configured to serve IPA domain with: Forwarders: 8.8.8.8, 8.8.4.4 Forward policy: only Reverse zone(s): 10.168.192.in-addr.arpa. Continue to configure the system with these values? [no]: yes

かなり長いインストールプロセスが開始されます。 最も長い部分の1つは証明書の生成であるため、お茶を飲むことができます。

最終インストールでは、使用されているポートが表示されます。 これらのポートで接続を受け入れるようにファイアウォールを構成します。 私たちの場合、テスト環境と全員が互いに信頼しています。

1. You must make sure these network ports are open: TCP Ports: * 80, 443: HTTP/HTTPS * 389, 636: LDAP/LDAPS * 88, 464: kerberos * 53: bind UDP Ports: * 88, 464: kerberos * 53: bind * 123: ntp

Webインターフェースに移動して、作業を確認できます。

すべてが機能することを確認してください。 次に、ドメインのレベルを上げます。 IPAサーバー→トポロジタブを確認する必要があります。 複数のCAサーバーが必要であるとすぐに警告されます。

OKと答えます。 [ドメインレベル]タブでドメインレベルを確認します。 これが新規インストールの場合、デフォルトは1です。

注意! prodでこれを行うと、準備を行わずにドメインレベルを上げるとすべてが壊れる可能性があります。 これは、理由と方法を理解している場合にのみ行ってください。

これらの操作の後、レプリカ設定に移動します。 そして、ここでの違いは古いメカニズムから始まります。 以前にキーを生成し、レプリカに転送し、多くのジェスチャを実行する必要があった場合、すべてが非常に簡単になりました。

そのため、レプリカがマスターからDNSを取得することを確認します。

cat /etc/resolv.conf search org.lan nameserver 192.168.10.23

次に、ipa-clientをインストールします。

yum -y install ipa-client ipa-server-dns

その後、クライアントをインストールして構成します。 ここではサーバーと同じ話-自動化のための鍵がたくさんあるので、それを行います。

/usr/sbin/ipa-client-install -d --mkhomedir --domain=org.lan --server=ipamaster.org.lan --realm=ORG.LAN --principal=admin --password=1234567890 --enable-dns-updates -U

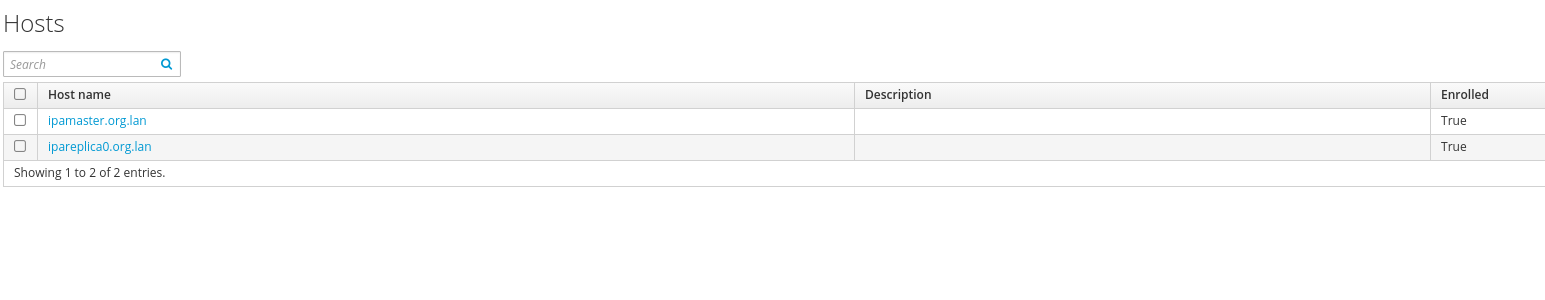

その後、ホストがWebインターフェースに表示されます。

さらに、レプリケーションのセットアップに進みます。 実施します。

Ipa-replica-install

管理者パスワードを求められます。 Enter、Enterキーを押します。

WARNING: conflicting time&date synchronization service 'chronyd' will be disabled in favor of ntpd Password for admin@ORG.LAN:

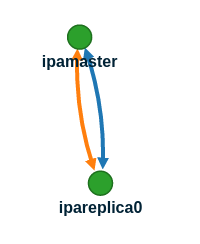

次に、レプリケーションのインストールと構成を待ちます。 完了後、IPA SERVERS→Topology→Topology Graphでipareplica0.org.lanにアクセスできます。レプリカが表示され、ドメイン部分のみがレプリケートされていることがわかります。

しかし、CAサーバーは1つであり、バックアップDNSが必要であるという迷惑な言及も覚えています。 レプリカでDNSサーバーを構成します。

Ipa-dns-install

マスターとの類推により、フォワーダーを許可します。 突然レプリカが別のリージョンにある場合は、他のフォワーダーを指定できます。

その後、CAサーバーのインストールに進みます。

Ipa-ca-install

ここで、ディレクトリマネージャーのパスワードを求められます。 まだ彼を失っていないのですか?

Directory Manager (existing master) password: q1w2e3r4t5y6

時間がかかりますので、お待ちしています。 完了後、任意のWebインターフェイスに移動して、トポロジを確認します。 CAが単一のコピーにあったという迷惑なメッセージは消えました。 そして、トポロジーのグラフに新しい接続が現れました。

ご覧のとおり、すべてが比較的フォールトトレラントです。 新しいバージョンでのスケーリングは、はるかに簡単になり、理解しやすくなりました。

ここで、監視することを忘れてはならないことについていくつか説明します。 実行中のプロセスを監視し、ポートを開き、最も重要なこととして、ルートCA証明書の有効期間を監視します。 ステッチする場合、誰も必要としない大量の手動の赤テープが発生する可能性があるためです。

さて、公式ドキュメントへのリンク:

www.freeipa.org/page/V4_Designs

www.freeipa.org/page/V4_Proposals