- クライアントコンピューターに追加のソフトウェアをインストールする必要がありますが、これは必ずしも便利ではなく、場合によっては不可能です。

- ユーザーが追加の認証手順を実行する必要性。

- 組織の技術サポートと情報セキュリティを担当するサービスでクライアントコンピューターを制御できない。

- システムおよびアプリケーションソフトウェアのタイムリーな更新を制御できないこと、その上にアンチウイルスソフトウェアが存在すること、およびアンチウイルスデータベースの関連性。

- 移動するとき、リモートユーザーは常に軽いラップトップを持ち歩く必要はありません。

VPNをMicrosoftが開発したテクノロジー-DirectAccessに置き換えることを検討することをお勧めします。 これにより、リモートコンピューターを組織のコンピューターネットワークのコンポーネントと見なすことができるため、次の操作を実行して情報セキュリティを確保することができます。

- グループポリシーをリモートコンピューターに適用します。

- 標準ツール-RDP、MMC、リモートアシスタントを使用してコンピューターに接続します。

- インターネットトラフィックを制御します。

- DLPシステムを適用します。

- 集中型のウイルス対策保護管理を使用します。

- ドメイン内で利用可能な他の手段。

DirectAccessは、Windows To Goと組み合わせて検討します。 Windows To GoはWindows 8以降のオペレーティングシステムであり、必要なすべてのソフトウェアとともに外部USBドライブにインストールされます。 この方法でインストールされたOSは、最小要件を満たすすべての機器にダウンロードできます。 この場合、使用するコンピューター上のソフトウェアとデータは影響を受けません。

Microsoft DirectAccess 2012

企業環境へのモバイルリモートアクセスの作成されたシステムの主要コンポーネントであるため、Microsoft DirectAccessで使用される主要なテクノロジーの説明を開始します。 Microsoft Windows Server 2012 R2およびクライアントオペレーティングシステムWindows 8.1に基づく最新バージョンを検討することは理にかなっています。

DirectAccessテクノロジは、Micrisoft Windows Server 2008 R2のコンポーネントとして初めて導入され、企業ネットワークの内部リソースへのリモートコンピューターの透過的なアクセスを整理するように設計されました。 DirectAccessを使用すると、リモートユーザーは企業ネットワークのリソースを完全に活用し、ドメインサービスを使用できます。

また、DirectAccessテクノロジにより、さまざまな技術部門(ヘルプデスク、ITおよびIS管理者)の従業員がリモートユーザーアカウント、ウイルス対策コンポーネント、ローカルセキュリティポリシーを管理し、オペレーティングシステムの更新プログラムとアプリケーションプログラムのタイムリーなインストールを監視できます。 これにより、情報セキュリティの観点からリモートシステムを最新の状態に保つことができます。

基本的に、DirectAccessは企業ネットワークへの従来のVPN接続によく似ていますが、違いがあり、非常に重要です。 Windows Server 2012ベースのDirectAccessは、内部企業ネットワーク内のコンピューターとリモートクライアントのコンピューターの違いを目立たなくします。

以下は、新しいDirectAccessとVPNテクノロジーの比較です。

- DirectAccess 2012は、リモート管理用にのみ構成でき、リモートクライアントが組織の内部ネットワークにアクセスすることはできません。

- ユーザーは、クライアントアプリケーションを実行し、ドメインでVPN接続と承認を整理するための資格情報を個別に入力する必要はありません。 DirectAccessでは、オペレーティングシステムの読み込み時に企業ネットワークへの接続が自動的に行われ、ユーザーは企業ドメインで認証と承認のための識別データを入力するだけで済みます。

- コンピューターは既にブート段階で企業ネットワークにあるため、コンピューターのブート段階でのみ可能なドメイングループポリシーおよびその他の変更の更新を受け取ります。

- コンピューターは、たとえばRDPを介して接続できるように、十分に起動するだけです。 リモートユーザーアカウントを読み込むために、識別および認証手順を渡す必要はありません。

- コンピューターと企業ネットワーク間の通信チャネルは、IPsecを使用した堅牢なアルゴリズムで暗号化されます。 VPNテクノロジーにIPsecを実装するには、追加のハードウェアが必要です。

- ワンタイムパスワード( OTP )を使用した2要素認証のネイティブサポートを追加することができます。 VPNの場合、このような組み込みのサポートはなく、追加のサードパーティソフトウェアを使用する必要があります。

- 単一のポートを使用して、リモートクライアントとDirectAccessサーバーを接続します-443。このポートは通常ファイアウォールで開かれているため、クライアントはどこにいても接続の問題はありません。 VPNでは、SSTPプロトコルのみを使用してこれを実現できます。

- オフラインドメイン参加テクノロジを使用して、ドメインにリモートマシンを追加できます。つまり、ドメインコントローラーに接続せずにコンピューターをドメインに入力できます。 次回の起動時に、ワークステーションはDirectAccess接続を使用する企業ネットワークの一部になります。

- VPNの利点には、リモートクライアントがドメインのメンバーである必要がないという事実が含まれます。DirectAccessの場合、これは必須の要件であるため、DirectAccessはVPNを置き換えません。 つまり、リモートユーザーは企業のラップトップを発行するか、自分のパーソナルコンピューターをドメインに入力する必要があります。

DirectAccessはIPv6の上に構築され、エンドポイントのすべてのデバイスでIPv6をサポートする必要があります。 現在、インターネットではIPv4が普及しているため、IPv4ネットワークを介したIPv6デバイス間の通信には、次のテクノロジーが使用されます。

- ISATAPは、組織のIPv4イントラネット内でIPv6アドレスを自動的に割り当てるために使用されるプロトコルです。

- 6to4-このプロトコルは、IPv6アドレスの自動割り当てと、IPv4に基づくパブリックインターネットネットワークを介したルーティングに使用されます。

- Teredoは、IPv6アドレスを自動的に割り当て、IPv4ベースのパブリックインターネットネットワークを介してルーティングするために、NATの背後にあるデバイスに適用されるプロトコルです。 このプロトコルが機能するには、2つの連続したパブリックIPv4アドレスが必要です。

オペレーティングシステムWindows Server 2012、Windows 7、およびWindows 8は、移行プロトコルISATAP、6to4、およびTeredoをサポートしています。 最終結果は、クライアントがIPv6を使用してホストに接続することです。

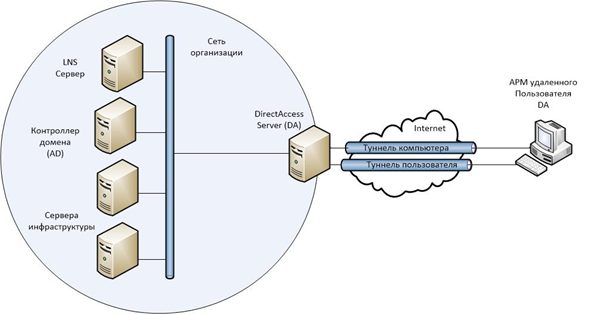

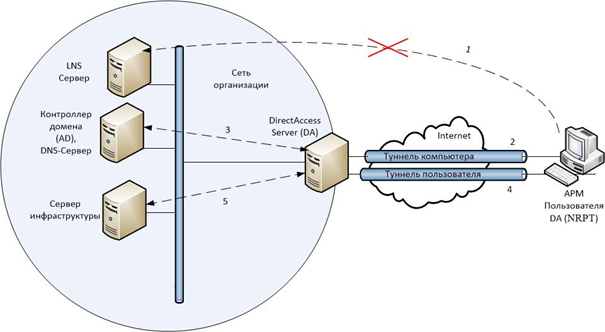

DirectAccessクライアントは、このリモートアクセス方法の汎用性の鍵となる2つのトンネルをセットアップします。 これらはIPsec ESPトンネルです。機密性を確保するために認証および暗号化される組み込みのセキュリティを備えたペイロードです。

DirectAccessクライアントが起動すると、コンピュータートンネルが最初にインストールされます。 このトンネルはコンピューター証明書によってのみ認証され、イントラネットDNSおよびドメインコントローラーへのアクセスを提供します。 このトンネルは、コンピューターグループポリシーを読み込み、ユーザー認証を要求するためにも使用されます。

ユーザートンネルはコンピューター証明書とユーザー資格情報によって認証され、イントラネットリソースへのアクセスを提供します。 このトンネルは、ユーザーグループポリシーの読み込みにも使用されます。

これらのトンネルは両方とも、ユーザーに対して透過的に設定されます。 リモートアクセスを設定するために、ユーザーはWindowsに入るときに入力するものに加えて登録情報を入力する必要はありません。

DirectAccessには3つのモデルがあります。

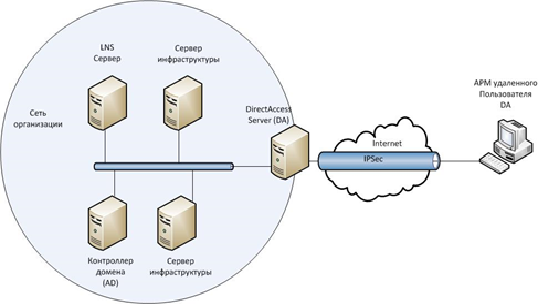

- エンドツーエッジモデル— DirectAccessクライアントは、DirectAccessサーバーへのIPsecトンネルを確立します。 次に、DirectAccessサーバーは、安全でないトラフィックをイントラネットリソースにリダイレクトします。

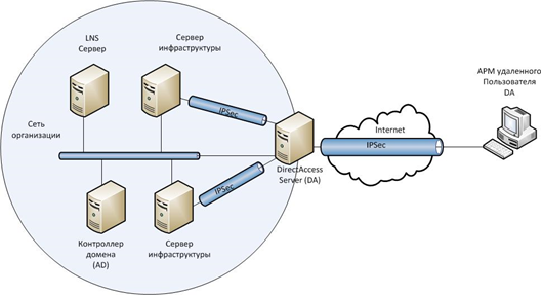

- エンドツーエンドモデルは、接続先の各アプリケーションサーバーとIPsecトンネルを確立するDirectAccessクライアントです。 これにより、イントラネット経由で送信されるトラフィックを含め、トラフィックが保護されます。

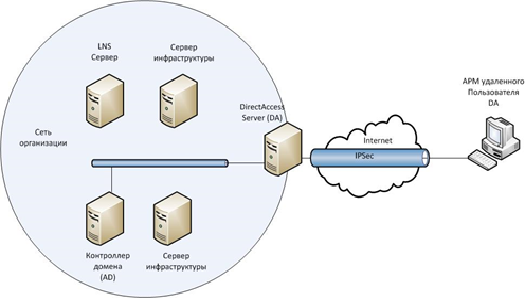

- リモートコントロールサポートモデルは、ユーザーアクセスを提供せずにデバイスを制御するために使用されます。 この展開モデルは、DirectAccessクライアントに専用管理サーバーへのアクセスのみを提供し、専用管理サーバーはDirectAccessクライアントへのアクセス権を持ちます。

DirectAccessの利点の1つは、イントラネットトラフィックをインターネットトラフィックから分離できることです。これは、企業ネットワークの帯域幅にプラスの影響を与えます。 ただし、場合によっては、管理者はDirectAccess接続を介してすべてのトラフィックを誘導できます。 たとえば、リモートユーザーのインターネットトラフィックを完全に制御する場合。

DA 2012では、Windows Server 2008に実装された以前のバージョンとは異なり、 PKI-インフラストラクチャの存在は必須ではありません。 PKIは、Windows 7 EnterpriseまたはUltimateを実行しているクライアントを使用する場合、または高度なオプションが必要な場合に必要です。 クライアントOSとしてWindows 8 Enterpriseを使用する予定の場合、PKIなしで実行できます。 この場合、クライアントコンピューターの認証はKerberosプロトコルを通過します。 DAサーバーはKerberosプロキシとして使用されます。つまり、クライアントからの認証要求は、DirectAccessサーバーで実行されるKerberosプロキシサービスに送信されます。 次に、Kerberosプロキシサービスは、クライアントに代わってKerberos要求をドメインコントローラーに送信します。

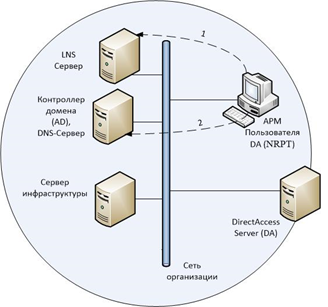

クライアントをDirectAccessサーバーに接続するプロセスを検討します。

コンピューターは、グループポリシーを適用するとDirectAccessクライアントになり、DA経由で接続するための設定を渡します。 グループポリシーは、DirectAccessサーバーの構成段階で作成され、Active Directoryのセキュリティグループに適用されます。

グループポリシーを適用した後、クライアントは企業ネットワークに相対的な場所を決定します。 これを行うには、 NLSサーバー(ネットワークロケーションサーバー)の可用性を確認します。 NLSサーバーは、作業中にHTTPSプロトコルを使用する通常のWebサーバーです。 どのWebサーバー(IIS、Apacheなど)もNLSサーバーとして機能できます。 Windows Server 2012では、DirectAccessサーバーはNLS機能を実行できます。 NLSサーバーの可用性に応じて、クライアントのさらなるアクションを決定するために、 NRPT名前変換ポリシーが使用されます。 NLSサーバーに名前でアクセスし、そのサフィックスがLANドメインのサフィックスと一致する場合、クライアントは企業ネットワークのDNSサーバーを使用し、一致しない場合は、クライアントネットワークアダプター設定で指定されたDNSサーバーを使用します。 正しいNLS検証のために、そのDNS名がNRPT例外に入力されるため、ネットワークアダプターで指定されたDNSサーバーを介して名前解決が行われます。 クライアントが企業ネットワーク内にある場合、内部DNSサーバーは対応するNLSサーバーアドレスを知っています。

クライアントは企業ネットワークの外部にあるため、外部DNSサーバー(ローカルインターネットプロバイダー)を使用しますが、NLSサーバーの名前を変換する方法は示していません。 NLSサーバーが検出されると、クライアントは通常のワークステーションとしてネットワーク上で動作します。つまり、IPsecは使用されません。

クライアントが企業ネットワークの外部にある場合、NRPT例外に追加されたDNS名を使用してNLSサーバーへの接続を確立しようとすると、クライアントはネットワークアダプター設定で指定されたDNSサーバーに接続します。 これは、NLSサーバーのDNS名を解決するためのルールを持たないインターネットサーバーのDNSサーバーを使用するため、クライアントは名前解決を拒否されます。 DNSサーバーから拒否を受け取ったクライアントコンピューターは、IPsecポリシーを適用し、DNSドメイン名でDirectAccessサーバーにアクセスします。DNS名は、企業ドメインの外部ゾーンに登録する必要があります。

DirectAccessクライアントは、IPv6を使用してDirectAccessサーバーへのトンネルを確立します。 それらの間にIPv4ネットワークがある場合、クライアントはTeredoまたは6to4プロトコルを使用してIPv6をIPv4にカプセル化するか、IP-HTTPSを使用して接続を試みます。 接続が確立されると、DirectAccessクライアントとサーバーは、IPsecコンピュータートンネルのインストール中に相互認証を実行します。 次に、DirectAccessクライアントはドメインコントローラーに接続してグループポリシーを取得します。

次に、DirectAccessユーザーがログインするか、既にログインしているユーザーの資格情報を証明書と組み合わせて使用して、IPsecユーザートンネルを確立します。 ユーザーグループポリシーはDirectAccessクライアントに適用されます。 DirectAccessサーバーは、DirectAccessクライアントからのトラフィックを承認されたイントラネットリソースに転送し始めます。

行くべき窓

DirectAccessではクライアントコンピューターを企業ドメインに含める必要があるため、このオプションはパーソナルコンピューターを使用するユーザーには適していません。 ただし、Windows To Goアプリケーションでは、Windows 8を実行するための最小要件を満たし、インターネットに接続されているコンピューターでDirectAccessを使用できるテクノロジがあります。

Windows To GoテクノロジーはWindows 8の新機能の1つであり、コンピューターにインストールされているOSに関係なく、USBドライブから直接起動する必要なソフトウェアがインストールされた適切に構成されたOSイメージを作成できます。

Windows To Goと一般的なWindowsインストールの違い:

- データの機密性の偶発的な違反を回避するために、ホストコンピューターの内部ハードドライブは、 WTGワークスペースに読み込まれると、デフォルトで自律的に動作します。 同様に、OSがロードされているコンピューターにディスクが接続されている場合、WTGディスクはエクスプローラーに表示されません。

- BitLockerでWTGディスクを暗号化する際のセキュリティを確保するため、TPMは特定のコンピューターに関連付けられ、Windows To Goドライブはコンピューター間で移動されるため、TPMの代わりにブートストラップシステムブートパスワードが使用されます。

- Windows To Goワークスペースをコンピューター間で簡単に移動できるように、休止状態はデフォルトでオフになっています。 ただし、グループポリシー設定で休止状態モードを有効にすることができます。

- Windows Recovery Environmentは使用できません。 WTGドライブの回復が必要なまれなケースでは、イメージから再インストールして、新しいWindowsイメージを作成する必要があります。

- Windows To Goワークスペースの更新とリセットはサポートされていません。 製造元の標準にリセットしても、WTGワークスペースの実行時にコンピューターには適用されないため、この機能は無効になりました。

- ストアはデフォルトで無効になっています。 ストアを通じてライセンスされるアプリケーションは、機器のライセンスに関連付けられています。 WTGは異なるコンピューター間を移動するように設計されていたため、ストアへのアクセスはキャンセルされました。 Windows To Goワークスペースが複数のコンピューター間で移動しない場合は、ストアの使用を有効にできます。

Windows To Goをインストールしてダウンロードするには、次の要件を満たす必要があります。

WTGで使用するための認定 USBフラッシュドライブのリストがあります。

- IronKey Workspace W300

- WTG用のKingston DataTravelerワークスペース

- Spyrusポータブルワークプレイス

- Spyrus Secureポータブルワークプレイス

- WTG用Super Talent Express RC4およびWTG用Super Talent Express RC8

- Western Digital My Passport Enterprise

このリストに含まれていないメディアを使用してWindows To Goをインストールする場合、USB 3.0サポートなど、WTGを実行するコンピューターに追加の要件が課される場合があります。 また、このため、マイクロソフトはテクニカルサポートに頼るべきではありません。

Windows To Goワークスペースホストとして使用するコンピューターを選択するときは、次の条件を考慮する必要があります。

- コンピューターは、Windows 7またはWindows 8オペレーティングシステムで使用するための最小要件を満たしている必要があります。

- WTGのホストとして選択されたコンピューターは、USBからの起動をサポートする必要があります。

- Windows RT(Windows 8 ARM)を実行しているコンピューターでのWTGの使用はサポートされていません。

- MacからWindows To Goワークスペースを実行することはサポートされていません。

コンピューターでWindows To Goを初めて起動すると、コンピューターのすべてのハードウェアが検出され、必要なドライバーがインストールされます。 その後、必要なドライバーのセットが既にインストールされているため、Windows To Goワークスペースはこのコンピューターでより高速にロードされます。

WTGを展開するには、次の3つの方法があります。

- Windows To Go Creatorウィザードの使用

- スクリプト(PowerShell + DISMまたはImageXイメージを操作するためのユーティリティ)を使用します。

- System Center 2012 Configuration Manager SP1のユーザーセルフプロビジョニングツールを使用します。

WTGの展開にWindows To Go Creatorウィザードが選択されている場合、WTGを作成する予定のコンピューターでWindows 8 Enterpriseを使用する必要があります。

上記の各方法には、wimファイルの準備が含まれます(Windows Imaging Formatは、指向性のあるディスクイメージ形式です)。 .wimファイルには、オペレーティングシステムファイルだけでなく、ソフトウェアの標準セットがインストールされた事前構成済みのOSも含めることができます。

このファイルは、いくつかの方法で取得できます。

- / sourcesフォルダーにOSディストリビューションがあるディスクにあるinstall.wimファイルを使用します。 この場合、「クリーンな」OSが得られます。 ただし、Windowsの最近のバージョンでは、OSファイルを含むイメージはESD形式であるため、ESDをWIM形式に変換する必要がある場合があります。

- Microsoft WAIK自動インストールツールを使用して、事前に準備されたOSのwimイメージを作成します。 もちろん、この方法の利点は、OSを準備するときに、必要な設定を行い、ソフトウェアの標準セットをインストールできることです。

- また、サードパーティソフトウェアを使用して、vhd仮想ハードディスクファイルを変換することにより、wimファイルを作成できます。

WINファイルにはWindows 8 Enterpriseが含まれている必要があります。 OSの他のエディションは、Windows To Goテクノロジーではサポートされていません。

ビットロッカー

Windows To Goを使用する場合、BitLockerドライブ暗号化テクノロジーを使用した疎外メディアの暗号化を使用する場合、企業のパートナー、従業員、または顧客の企業秘密または個人データとして分類できるデータを含む機密情報をディスクに記録できるため、必須要件と見なします。 BitLocker(フルネームBitLockerドライブ暗号化)は、Microsoft Windows Vista Ultimate / Enterprise、Windows 7 Ultimate / Enterprise、Windows Server 2008 R2、Windows 8、Windows 8.1およびWindowsオペレーティングシステムの一部であるフルディスク暗号化データ保護テクノロジーです。 10 BitLockerを使用して、論理ドライブ、SDカード、またはUSBスティックを暗号化できます。 同時に、AES 128およびAES 256暗号化アルゴリズムがサポートされています。

キー自体は、USBドライブ、 TPMハードウェアモジュール、またはハードドライブに保存できます。

TPMからキーを取得するには、USBキーやパスワードを使用したユーザー認証の追加の方法を構成できます。

使用済みのマザーボードで信頼できるプラットフォームモジュールが利用できない場合、またはWindows To GoのUSBドライブがブートおよび暗号化オブジェクトとして使用される場合、暗号化キーは外部USBドライブに保存する必要があります。または、暗号化キーの代わりにパスワードを使用できます。 USBドライブまたはパスワードを介した暗号化されたメディアへのアクセスを設定するには、ローカルグループポリシーを変更する必要があります。

おわりに

DirectAccess、Windows To Go、およびBitLockerテクノロジの組み合わせの結果、次のことを可能にするソリューションが得られます。

- リモートの従業員は、「職場にいるように」感じる一方で、インターネットに接続されたコンピューターがある世界のどこにでもいます。

- 使用しているコンピューターのソフトウェアを変更または補足しないでください。

- 従業員は、事前に構成されたソフトウェアと必要なファイルを使用して、会社のあらゆる部門、無料のコンピューターで作業します。

- メディアが失われたり、企業ネットワークの指定されたデータやリソースへのアクセスを許可されていない人と接触した場合に、ポータブルデバイスに保存されているデータの機密性を確保する。

- OTPで2要素認証の組み込み機能を使用します。

- ユーザーの技術サポート、システムおよびアプリケーションソフトウェアの管理、情報セキュリティの提供を担当する組織単位は、リモートシステムとの接続を失い、それらを最新の状態に保ちます。

- 企業のプロキシサーバーを介して送信することにより、リモートクライアントのインターネットトラフィックを管理します。

上記のすべてから、説明したテクノロジーを併用することで、特定のクライアント機器に関連付けられておらず高度なセキュリティを備えた企業環境へのリモート接続を組織のサービスによって制御できると結論付けることができます。

次の章では、上記のリモートアクセスシステムの実用的な実装について説明します。