最初の記事では、読者に基本的な概念を紹介しようとします。 この記事は、データベースのネットワークテクノロジーを理解しているが、DDoS保護のための産業用ソリューションに出会ったことのない初心者を対象としています。この資料に興味がある場合は、次の一連の記事で技術的な詳細を詳細に開示します。

通信事業者のDDoS攻撃に対する保護の特徴は何ですか?

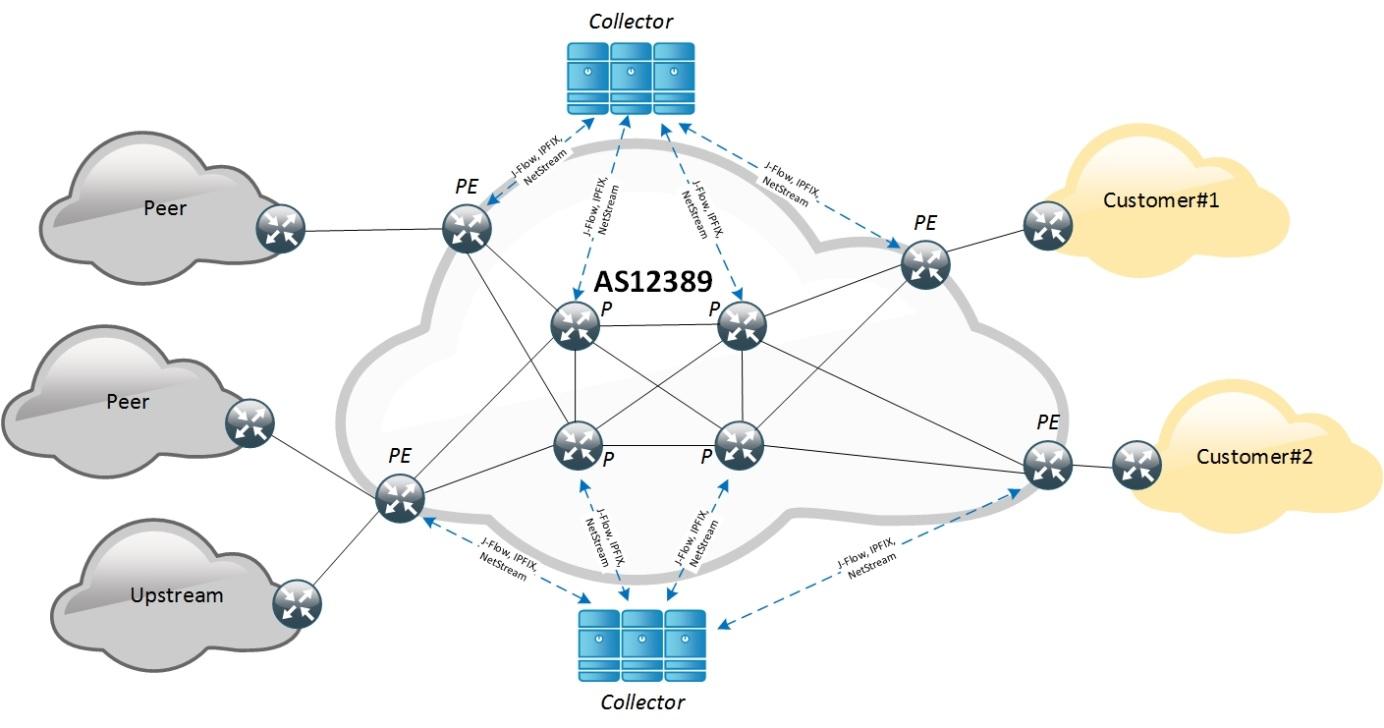

トラフィック分析用のソリューションを構築し、通信事業者のDDoS攻撃を特定することの特性は、ネットワーク構築のアーキテクチャおよびネットワーク機器の機能と密接に関連しています。 これを例として見てみましょう。簡単な方法で、Rostelecom(AS12389)のIP / MPLSバックボーンネットワークのアーキテクチャは次のとおりです。

ここで、 アップストリームは優れた通信事業者であり、 ピアはピア通信事業者または大規模コンテンツジェネレータであり、 顧客はクライアントAS12389です。

ここで、ネットワーク設計を地理的に地理的にシフトしてみましょう。

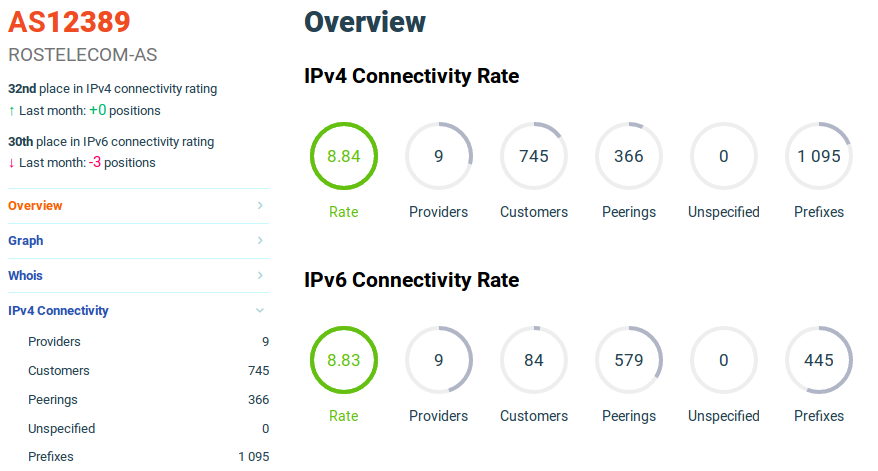

最後に、数字で、アップストリーム/ピア/顧客との関係の数を示します( https://radar.qrator.net )

したがって、オペレーターネットワークの設計や運用を扱うことはかつてないことを理解するのは簡単です。ネットワークには多くの接続と接続があり、トラフィックルーティングの性質は非対称です。つまり、IPプレフィックスとの間のトラフィックは異なります。ルート。 データセンターや企業ネットワークとは異なり、電気通信事業者には古典的な意味での境界線がなく、境界線上の1つまたは複数のポイントに分析ツールを配置することはできません。 したがって、2つのサブシステムで構成されるAntiDDoSシステムを構築することは、アーキテクチャ的に効果的です。

- 異常検出サブシステム:トラフィックデータを収集および分析します。

- フィルタリングサブシステム:偽のトラフィックをブロックします。

DDoS攻撃はどのように検出されますか?

トラフィックを分析し、IPアドレス(所属、直接接続、またはAS12389経由の転送)に関連する異常を検出できるようにするには、すべてのトラフィック(各ルーター、各IPインターフェイス)を分析する必要があります。 (経済的観点から)この問題を効果的に解決するために、ネットワークテレメトリプロトコル( J-Flow v5 / 9 、 Netstream 、 IPFIX )を使用してトラフィック情報を収集します。 さらに、簡単にするために、これらのプロトコルのファミリ全体をNetFlowと呼びます。 これらのプロトコルは、アプリケーションレベルの情報の分析を許可せず、OSIモデルの第4レベルまでの情報を送信します。たとえば、J-Flow v5のヘッダー構造は次のとおりです。

ここで:

- 送信元IPアドレス

- 宛先IPアドレス

- ネクストホップIPアドレス-ネットワークストリームの送信先となる次のルーターのIPアドレス。

- 入力ifIndex-ルーターがフローを受信するインターフェースのSNMPインデックス

- 出力ifIndex-ルーターがフローを通過させるインターフェースのSNMPインデックス

- パケット-フロー内で受信したパケットの総数

- バイト-ストリーム内で受信したバイトの総数

- フローの開始時間-フローの開始時間

- フローの終了時間-フローの終了時間

- 送信元ポート

- 宛先ポート

- TCPフラグ-TCPフラグ

- IPプロトコル-IPプロトコル番号

- ToS-サービスの種類

- ソースAS-IP自律システム番号

- 宛先AS-自律宛先IPシステム番号

- ソースマスク-IPソースネットワークマスク

- 宛先マスク-宛先IPネットワークマスク

- パディング-ヘッダーの全長を効率的に使用するためのパディング

J-Flow v9およびIPFIXは、さらに以下に関する情報を追加します。

- ICMPタイプ/コード

- IPv6

- MPLS

- BGPピアAS

ただし、v9とv5のIPFIXの主な違いは、テンプレートを作成することで、ユーザー自身が分析するフィールドを決定できることです。 本番システムではNetStreamを使用していませんが、近い将来追加する予定です。

現在、AS12389は300を超えるルーターであるため、NetFlowを収集するために、高速でデータベースを受信、処理、および書き込みできるコレクタインフラストラクチャが展開されています。 毎秒テラビットがネットワークを介して送信されることを考慮すると、高係数のサンプリングメカニズム(> 4k)を使用している場合でも、ルーターは毎秒30万を超えるNetFlowレコードを生成します。 サンプリングを使用すると、ルーターを通過するすべてのパケットを分析するのではなく、ベンダーが自社の機器に実装する独自のアルゴリズムに従って選択的に分析できるため、コントロールプレーンまたはルーターのサービスカードの負荷が軽減されます。

コレクターでは、いわゆるビニングテーブルが作成され、NetFlowが収集され、保護オブジェクトの統計が収集されます。 保護の目的により、システムの本質を理解します。これは、次のいずれかの兆候によって説明されます。

- IPプレフィックスリスト(CIDRブロックおよびグループ)

- AS-Pathおよびコミュニティ属性を設定する機能を含むASN

- ネットワークインターフェース

- フローフィルタは、IPフィールドとトランスポートヘッダーのさまざまなパラメーターと組み合わせを記述する論理式です。 たとえば、「 dst host 1.1.1.1およびproto tcpおよびdst port 80 」。

利用可能なフィールドのリスト:

- 平均パケット長

- 宛先アドレス

- 宛先ポート

- ICMPコード

- ICMPタイプ

- プロトコル

- 送信元アドレス

- 送信元ポート

- TCPフラグ

- トスビット

- 平均パケット長

取得した統計に基づいて、システムは保護オブジェクトの通常のトラフィック動作の動的プロファイルを形成します。 また、最も一般的な攻撃シグネチャのしきい値の形式で静的プロファイルを手動で設定することもできます。 たとえば、ほとんどの増幅タイプのDDoS攻撃(NTP、DNS、Chargen、SSDPなど)は、この方法で完全に検出されます。 トラフィックがしきい値から逸脱すると、システムは異常メッセージを生成します。

しきい値を超える割合に応じて、異常は、重大度のレベルに応じて、低、中、高の3つのタイプに分類されます。 ほとんどの場合、低異常は、正当なトラフィックの急増によって特徴付けられます。たとえば、マーケティング会社の運営など、通常よりも多くのユーザーが保護されたWebサイトにアクセスしました。 したがって、勤務シフトの専門家は、中および高の異常をより厳密に監視します。

DDoS攻撃のフィルタリングはどのように行われますか?

システムが保護されたリソースに関連する異常を検出した後、そのトラフィックを手動モードまたは自動モードのフィルタリングにリダイレクトできます。

いくつかのフィルタリング方法があります。

- フロー仕様フィルター。

- ブラックホールルーティング-AntiDDoSサービスを提供するときは使用しません。そのため、この記事ではほとんどスペースを割り当てません。

- トラフィッククリーニングセンター(CTC)のインテリジェントフィルタリング。

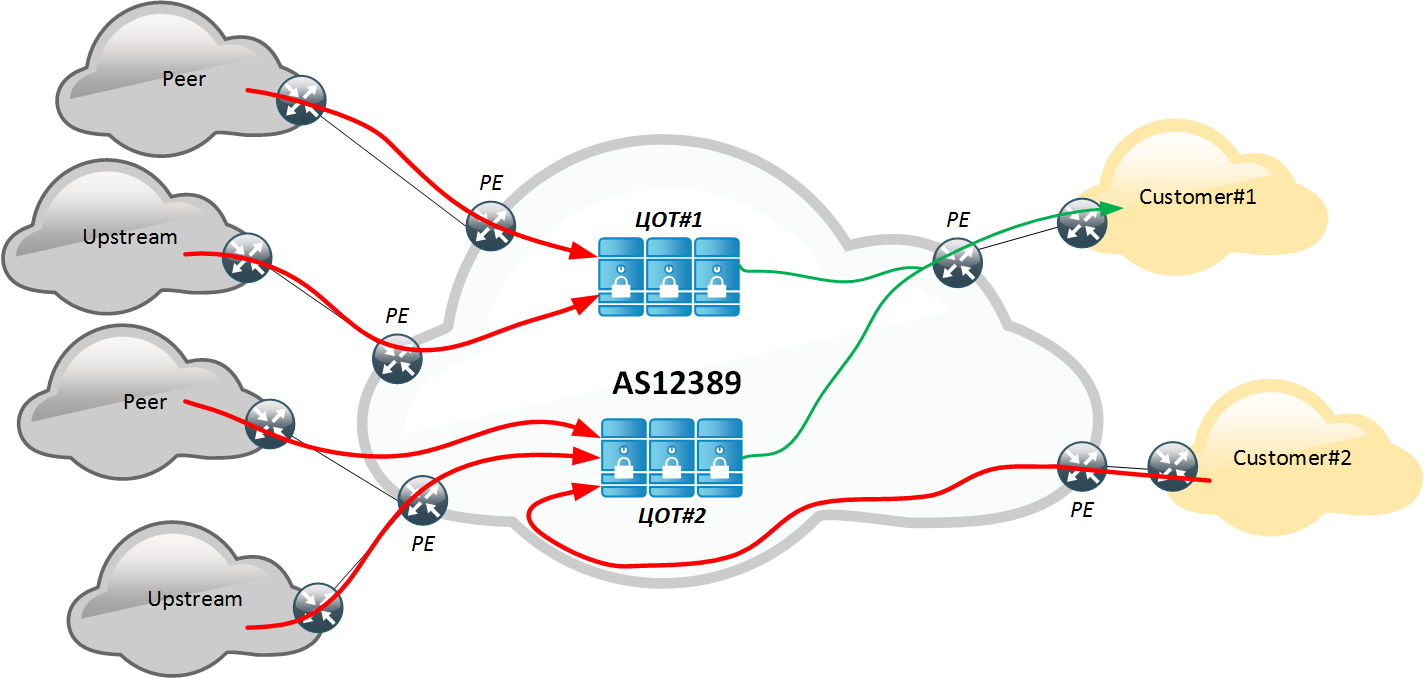

合計で、2つの地理的に冗長なDHCが各サイト(GR + HA)のフェイルセーフバージョンでネットワークに展開されます。

リダイレクトは、AS12389内でDHCを介した保護オブジェクトへのより具体的なルートを発表することにより実行されます。 これにより、スプリアストラフィックを含むすべてのトラフィックがセントラルヒーティングセンターに集められ、そこでフィルタリングされ、「クリーン」なトラフィックがクライアントのネットワークに配信されます。 ルーティングループを回避するために、MPLSを介してトラフィックを配信するメカニズムを使用し、BGPラベル付きユニキャストを介してルートラベルを渡します(クリアされたトラフィックを配信するメカニズムについては別の記事で説明します)。 この方法を選択し、機器を一度セットアップするだけで、クライアント側で追加設定を行う必要がなくなります。 このようにして、AS12389に接続している人を保護できます。 クライアントからの応答トラフィックは、最適パスに沿ってルーティングされます。 ルーティングを変更せず、したがってDHCに分類されません。 したがって、無条件の非対称性が形成されます。これには、欠点(特定の対策とアプリケーション応答の分析を使用する能力)と利点(応答トラフィックの遅延が増加しない)の両方があります。

トラフィック配信の方法の非対称性は、考えられる一連の対策(フィルタリングルール)に影響します。システム開発者は、着信トラフィックのみに基づくスプリアストラフィックおよびボットを決定するためのオプションを探す必要があります。

攻撃の検出にはアプリケーション層が含まれないという事実にもかかわらず、トラフィックフィルタリングは、シグネチャメソッドと動作メソッドの両方を使用して、OSIモデルのL7レベルまで行われます。

セントラルヒーティングセンターは、 ATCAプラットフォームに基づく特殊な機器で構築されており、1つのシャーシで高いろ過性能(アプリケーションレベルを含む)を実現できます。 近年、Intel DPDK 、 HyperScan 、10Gおよび40Gネットワークカードなどのテクノロジーの出現、およびCPUコアの数の増加により、ネットワークフローの処理を非常に効率的に並列化することが可能になったため、近い将来、ATCAをx86アーキテクチャサーバーに残す予定です。

それでは、なぜFlow Specificationが必要なのでしょうか?

最新のすべてのキャリアグレードのルーターには、L4 OSIまでのフィルタリングメカニズムが組み込まれています。これはメーカーによって異なる場合がありますが、一般的にはアクセスコントロールリスト(ACL)と呼ばれます。 ACLはラインカードのハードウェアに実装されており、中継パケットとルーター自体用に設計されたパケットの両方をチャネル速度またはそれに近い速度(ラインレート)でフィルタリングできます。これにより、偽のトラフィックをカットする必要がある場合にこの技術が非常に役立ちます攻撃の発信元に近い、つまり 私たちのネットワークの端に。 しかし、以来 ACLは各ルーターでローカルに構成されており、前述のように300を超えています。攻撃が発生した場合、フィルターの運用上の使用は不可能になります。 ACLを一元管理(作成、削除)するために、 BGP Flow Specificationプロトコル(RFC 5575)が開発されました。

一部の通信事業者はFlowSpecを顧客にサービスとして提供していますが、Rostelecomはまだ提供していません。 独自の目的で積極的に使用していますが、ルーターでサポートされているルールの数はまだ十分ではありません。 オペレータに連絡して、そのようなサービスの可用性について調べることをお勧めします。 FlowSpecはExaBGPなどのプロジェクトに実装されており、オペレーターのネットワークにフィルターをインストールし、高価なサービスを購入することなくチャンネルに向けられた攻撃から身を守る手頃な価格のツールを入手できます。 この保護オプションはすべての人に適しているわけではありませんが、本格的なAntiDDoSサービスに代わる十分かつ安価な選択肢になることがあります。

私たちが使用するシステムでは、これらのフィルターをWebインターフェースから直接配布できます。 したがって、トリガーを構成し、システムによって自動的に検出された異常からフィルタリングタスクを作成できます。

ネットワーク機器のさまざまなメーカー、およびこれらのメーカーのオペレーティングシステムのさまざまなバージョンは、これらのフィルターをすべてのインターフェイスまたは選択したインターフェイスに適用できるため、ルールのチェーンを通じて各インターフェイスから各パケットを実行することなく、機器の負荷を軽減できます。

主にFlowSpecを使用して、L4までのテンプレート化に適した攻撃のフィルタリングの最初の段階として使用します。ほぼすべてのUDPベースの増幅攻撃がここに完全に適合します。 これにより、セントラルヒーティングセンターに偽のトラフィックを誘導するのではなく、可能な限り早期に遮断し、残りのトラフィックに対して「シン」クリーニングを実行できます。

ブラックホールの場所はありますか?

最も基本的なケースでは、スプリアストラフィックが何も公開されていないリソースに向けられた場合(およびこれも発生します)、オペレーターはすべてのトラフィックをBlackholeのこのリソースに送信できます。 これを行うには、各ルーターにルートを設定します。そのルーターの次のホップは破棄、つまり トラフィックは単にダンプされます。 Blackholeの集中配信が必要な場合、ルートリフレクターのシステムを使用し、プレフィックスへのトラフィックがそれらの1つに登録されるため、すべてのルーターがこのルートを受信します。

Blackholeコミュニティはどうですか?

オペレータにとってのマナーは、トラフィックを管理するクライアントの機能にさまざまなBGP CommunitiesAttributeを使用することです。 そのようなコミュニティの1つがBlackholeコミュニティです。 通常、この情報は、オペレーターによって自律システムへのルーティング情報のデータベース(たとえば、 RIPE)のコメントで公開されます。 Rostelecomの場合、コミュニティデータは12389:55555です。 このコミュニティのプレフィックスは/ 32まで受け入れられますが、他のプレフィックスは/ 24より具体的ではありません。

オペレーターは、DDoS攻撃に対する保護の観点から相互に作用しますか?

いくつかの問題では-はい、これは主にその接合部にBGP FlowSpecを含めることに関係していますが、 バグは、ベンダーの機器でのプロトコルの実装で定期的に検出されます。 それ以外の場合、 DDoS攻撃に対する保護はまだ商用です。競合のため、攻撃に関する情報( IoCなど)を交換するための技術的および組織的な方法はありません。

DDoS攻撃を検出して保護するためのオペレーターシステムを構築するために使用されるソリューションは何ですか?

ロシアでは、次のソリューションが最も人気がありました。

- Arbor Networks「 SP 」および「 TMS 」

- ラドウェア「 DefensePro 」

- MFIソフト「 境界 」

- Inventika Technologies " InvGuard "

- NSFocus " ADS "および "NTA"

- Huawei " AntiDDoS8000 / 10000 "

ただし、上記のメーカーのすべてがエンドツーエンドソリューション(トラフィック分析およびフィルタリングデバイス用のNetFlowコレクター)を備えているわけではなく、たとえば、Genie Networks " GenieATM "などの別のベンダーとペアになっていることがよくあります。 また、一部はさまざまなNetFlowコレクションソリューションをサポートしています。 提示されたソリューションの比較は別の記事に値するため、それぞれについて詳しく説明することはしません。

オペレーターはクラウドサービスとどう違うのですか?

通信事業者は、ネットワークに物理的に接続されているクライアントにのみサービスを提供します。既に理解しているように、事業者はトラフィック統計を収集し、ネットワーク内のセントラルヒーティングネットワークでのみフィルタリングにリダイレクトできるためです。 DDoS攻撃から保護するためのサービスへの接続には、クライアント側でのアクションは必要ありません(この場合)。 また、オペレーターは個々のアプリケーションやサービスではなく、チャネル全体を保護するため、ITインフラストラクチャ全体を完全に保護できます。

開発の初期段階では、クラウドサービスはWebサイトのみを保護していました。 DNSのAレコードをクラウドのIPプールのIPアドレスに変更することにより、トラフィックがリダイレクトされました。 クライアントへの精製されたトラフィックは、リバースプロキシ方式を使用して配信されました。 リダイレクトと配信のこの方法は依然として関連しており、最も一般的です。 ただし、顧客がWebサイトに加えて、保護する必要がある他の重要なリソース(DNS、メールサーバーなど)を持っている場合、この方法ではすべてのトラフィックをクラウドにリダイレクトできませんでした。 その後、クラウドサービスが顧客のネットワークをVPN経由で接続し始めました。これにより、本質的にインターネットプロバイダーがオーバーレイされ、アプリケーション全体ではなくチャネル全体がフィルタリングされました。

最近、通信事業者はネットワーク上にリバースプロキシおよびWAFクラスターの展開も開始しました。これにより、ネットワーク外のクライアントを保護下に置くことができます。 したがって、オペレーターとクラウドサービスの間の条件付き境界があいまいになり始めることがわかります。

おそらく、球状演算子を球状雲と比較することはあまり意味がありません。 後者でも大幅に異なる場合があります。 たとえば、一部は独自にシステムを開発し、2つ目はさまざまなベンダーの既製の産業用ソリューションに基づいて構築し、3つ目はさまざまなアップストリームオペレーターに接続されたDHCの世界的な分散ネットワークを持ち、4つ目は1つの国の地域に1つ以上のDHCを持ち、ローカルテレコムオペレーターの1つに接続し、 5つ目は顧客のサイトにセンサーが必要で、6つはWebトラフィック専用です。 このトピックは今後の記事で公開する予定です。

要約すると、上で見たように、次の機能は通信事業者の特徴です。

- そのサイズにより、通信事業者はフィルタリングのために大量のトラフィックを「受信」することができます。

- 大規模な電気通信事業者にとって、そのアーキテクチャはネットワークへの入り口でのフィルタリングを可能にします。

- 最初のフィルタリングの後、「ダーティ」トラフィックのフローははるかに少なくなり、すでにCOTで分析できます。

- ろ過品質は多くのパラメータに依存しますが、その主なものはろ過システムの機能とNOC / SOCの経験です。

- クライアントが既にサービスを使用している場合、多くの場合、クライアントを保護に接続してトラフィックのフィルタリングを開始する方が簡単かつ迅速です。

結論として、2008年以来、当社はトラフィックを分析し、DDoS攻撃から保護するためのインフラストラクチャを開発してきましたが、この間、分析の収集、トラフィックのフィルタリング、クリアされたトラフィックの配信、および追加の実装に関して、数回近代化を行ってきましたCloudSignalingのようなオプション。 私たちが使用している技術について話している以下の記事では、間違いなく回顧展を示し、開発パスを選択する上で私たちを支配した理由を明らかにします。