「安全なシステムとネットワークの開発」というマスタープログラムの学生は、暗号システムの弱点を発見し、大きなグラフの保護を改善する方法を提案し、VKでは、オーディオ録音を装って、あらゆるタイプとサイズのファイルを保存できることを発見しました。

ITUの学生は、夏の産業プロジェクトに備えてサイバーセキュリティの研究を完了しました。 「研究プロジェクトは、学生がトレーニングプログラムを完了するために満たさなければならない条件の1つです。 このため、現在の研究問題を取り上げて取り組むことをお勧めします。 しかし、将来的には、業界に実際に存在する問題に取り組み、学生がソリューションに取り組むことを許可する予定です。 したがって、学生は業界の実際の労働条件に精通します」と、「修士課程プログラムの責任者であるラシッド・フセイン「安全なシステムとネットワークの開発」を説明しています。

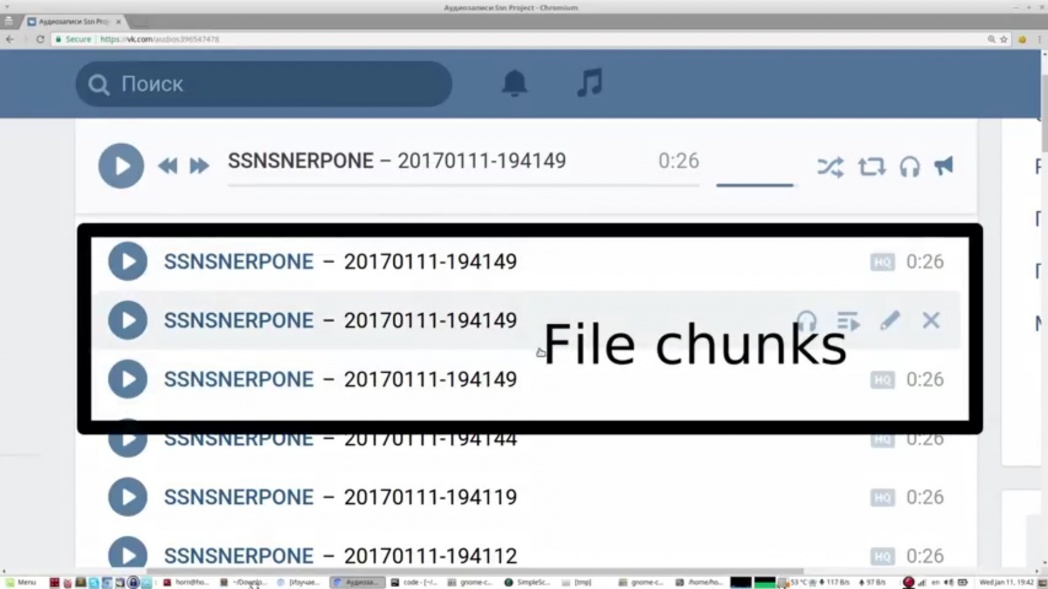

オーディオ録音を装ったソーシャルネットワークでのファイルの保存

Artyom Bakhtin、Anatoly Tykushin、およびTimur Samigullinは、オーディオレコーディングを装って、あらゆる種類およびサイズのファイルをソーシャルネットワークに保存するアプリケーションを開発しました。 学生は他のリソースでも同様の機会に直面しました。Imgurイメージホスティングサービス、Gitバージョン管理システム、Bittorrentネットワークに基づいてファイルシステムを実装しました。

「VKontakteにMP3ファイルを保存する機能は、他の目的にも使用できることがわかりました。 これにより、個人用ページをファイルリポジトリにすることができます」とArtyom Bakhtin氏は説明します。

学生は、標準のオペレーティングシステムのファイルビューアーと統合するアプリケーションを開発しました。このようなファイルを操作すると、ローカルに保存されているように見えます。 アプリケーションを使用すると、他のサービスプロバイダーで発生する保存データの量を増やすための追加費用なしで、複数のデバイス間でファイルを同期できます。

システムを使用するには、ファイルの同期が必要なデバイスにGithubの特別なアプリケーションをインストールする必要があります。 現在、Linuxオペレーティングシステムを搭載したコンピューターでのみ動作します。 アプリケーションはMP3ファイルを変換します。つまり、前処理と後処理を行います。 ダウンロードされたデータは、ノイズのある単純なオーディオ録音のように見え、この形式から情報を抽出するためのアルゴリズムがなければ、第三者にとって価値がありません。 しかし、学生によると、回復アルゴリズムはそれほど複雑ではなく、関係者はそれを復元できるので、ソーシャルネットワークのプライバシー設定でそのようなファイルを非表示にする方が良いでしょう。

「私たちはプロトタイプを作成しましたが、これは他の目的でのソーシャルネットワークの使用であるため、信頼できるファイルストレージに頼ることは困難です。 使用する前に、これがサイトのユーザー同意に違反しているかどうかを確認する必要があります。 そうしないと、ファイルは警告なしに削除されます。 このプロジェクトは、他のユーザーが使用するために開発されたものではないため、コードを適切な形式にする必要があります」とArtyomは付け加えます。

「このプロジェクトは興味深いものです。学生は、既存のサービスにはコインの裏側があることを示しました。 彼らは無料ストレージの理論の忠実性を証明し、ソーシャルネットワークはこれを追加のタイプのサービスと見なすことができます」とラシドフセイン教授はプロジェクトについてコメントしました。

侵入者から保護するための複雑な透かし

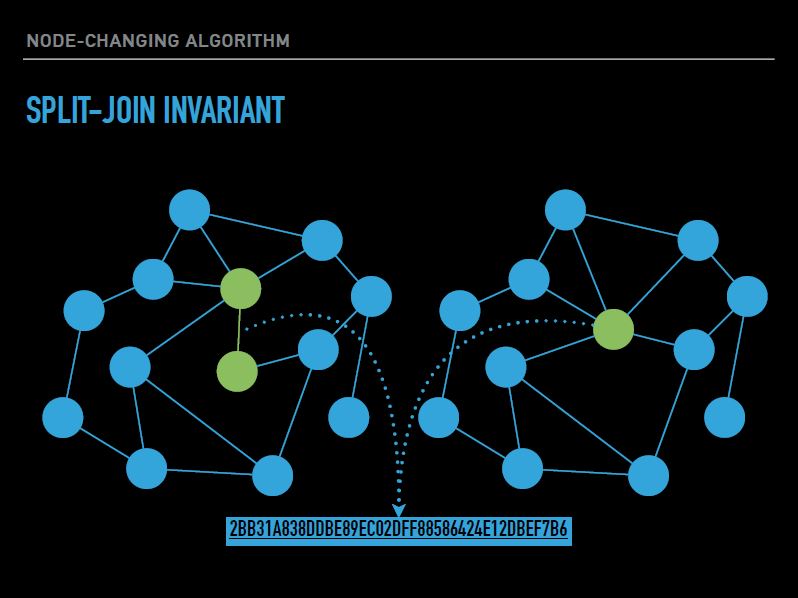

Mikhail BoldyrevとEmil Melnikovは、Graph Watermarkingプロジェクトで大きなグラフを保護する透かしを複雑にしました。 グラフ(またはネットワーク)は、頂点がネットワーク参加者であり、エッジが参加者間の相互作用であるデータ構造です。 ソーシャルネットワークでは、ピークは人であり、エッジ-ある人の別の人へのサブスクリプションです。

デジタル空間では、トラックを簡単に隠すことができ、情報漏洩の原因を見つけるのが難しいため、グラフに透かしが入ります。 これらは、この情報を受け取ったすべての人の個人識別子として機能します。 生徒たちは、攻撃に対してより耐性のある透かしを埋め込む新しい方法を思いつきました。 グラフの透かしの研究が最近開始されました; 2015年と2016年に、このトピックに関する2つの科学記事が公開されました。 しかし、以前の研究者は、別々の大きなグラフクラスタでの透かし保護を提供していませんでした。 イノポリス大学の学生の方法では、攻撃者が透かしを攻撃することは許可されていないため、グラフの個々のフラグメントを攻撃する際に犯人自身が機密解除されません。

「そのような透かしを使用すると、グラフをインターネット上で公開されることを心配せずに、仕事のために他の人に安全に渡すことができます。 誰かがこれを行おうとすると、彼はすぐに発見されます」と、エミール・メルニコフは付け加えます。

暗号システムの脆弱性調査により、秘密ファイルを詐欺師から保護

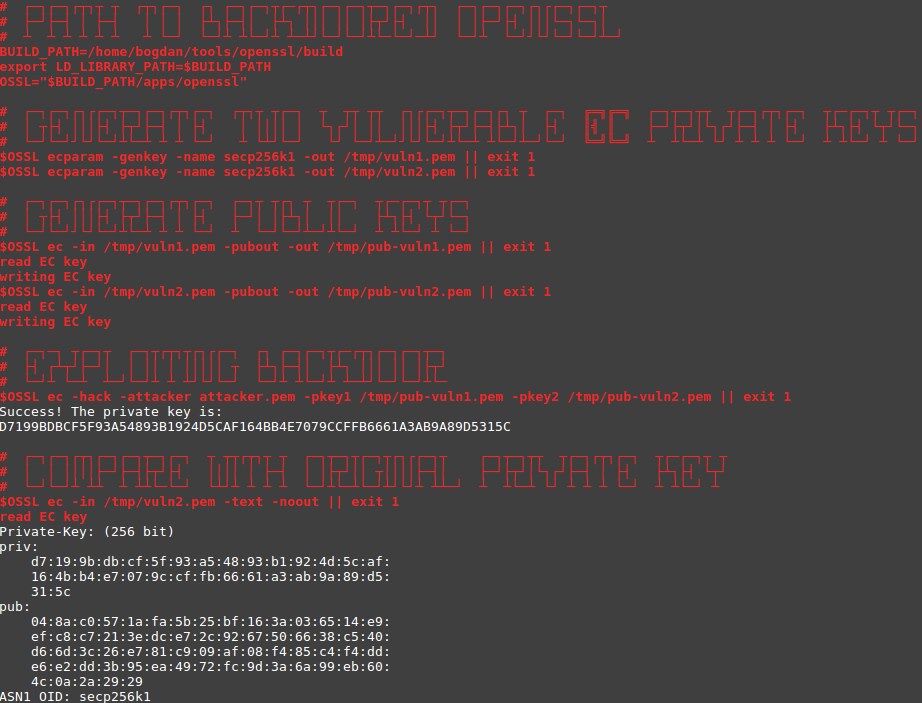

Backdooring非対称暗号アルゴリズムプロジェクトのフレームワークで、Bogdan Vaneev、Nadezhda Troflyanina、およびAidar Sabirovは、攻撃者が特別なブックマークを埋め込むことで暗号システムをクラックする方法を調査しました。 「これは、銀行など、セキュリティが暗号化に基づいているすべての分散システムを危険にさらします」とBogdan Vaneevはコメントしました。

学生はブックマーク埋め込みアルゴリズムを説明する公開ソースを調べ、実装と発見の複雑さを評価し、アルゴリズムを改善する方法を提案しました。

「通常、暗号システムの管理者には、何が起こっているのかわからないブラックボックスがあります。 攻撃者は暗号化アルゴリズムの構造を変更し、会社の顧客に関するデータを受信しますが、これを知ることはほとんど不可能です。 ブックマークアルゴリズムは検出できないように設計されていますが、ソースコードの分析を通じてこれが可能であることがわかりました。 したがって、私たちの研究は企業にとって機密データを保護するのに役立つでしょう」とボグダンは言います。

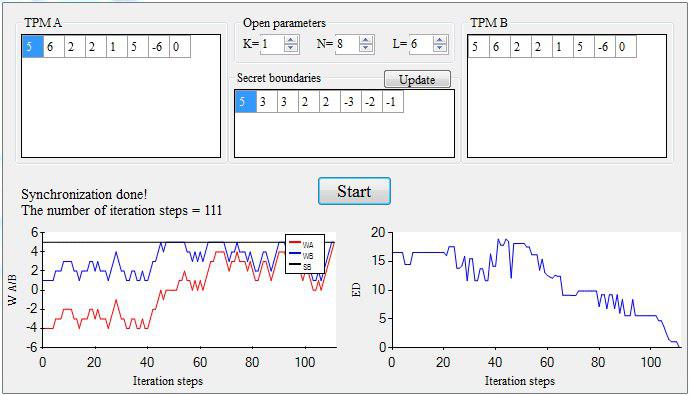

学生のBulat SayfullinとOleg Ilinは、複雑な数学関数の代わりに、量子コンピューター攻撃に耐性のあるニューラルネットワークが使用されているニューロクリプトグラフィーを調査しました。

学生は、攻撃者が神経暗号法で暗号化キーを取得する方法を研究し、ニューラルネットワークのコンポーネントの学習速度をランダムにし、取得したキーでニューラルネットワークの状態に関する情報を非表示にすると、詐欺師は暗号化キーを傍受する機会がないことを発見しました。

「現在、学生の2つの科学プロジェクトの結果を反映する2つの記事に取り組んでいます-非対称暗号アルゴリズムのバックドアリングとグラフ電子透かし。 テキストは科学的および技術的な方法で書かなければならないので、学生のプロジェクトに基づいて記事を書くには多くの時間がかかります。 これらの論文を科学雑誌に掲載するために提出できることを願っています」とラシッド・フセインは付け加えました。