2016年7月、台湾最大の銀行の1つであるFirst Bankの業務が麻痺しました。 銀行は大規模な攻撃に直面しました:マスクされた人々は同時に200万ドルで30個のATMを空にしました。警察は途方に暮れました:ハッキングやオーバーヘッドデバイスの兆候はありませんでした。 攻撃者は銀行カードさえ使用しませんでした。

ビデオカメラは、すべてがどのように起こったかを記録しました:マスクされた人々が携帯電話で呼ばれたATMに近づきました-ATMはお金を出し、犯罪者はそれをバックパックに詰めて逃げました。 このような大規模な襲撃の後、国内の8大銀行は900 ATMでの現金の発行を停止しました。

First Bankが遭遇したことを論理攻撃と呼びます。 その本質は、サイバー犯罪者が銀行のローカルネットワークにアクセスし、そこからATMを完全に制御できることです。 リモートで彼らはお金を発行するコマンドを受け取ります。 ハッカーの共犯者-「ミュール」-お金を取り、攻撃の主催者に渡す。 したがって、最も活動的で危険な犯罪グループであるコバルトは、1年以内に20か国の銀行を攻撃しました。

ATMに対する攻撃の夏の波は、新しい機能をテストするだけでした。 将来的には、私たちの予測によると、論理的な攻撃は銀行への主な打撃の方向の1つになります。

ATMに対する非接触攻撃は、銀行に対するさまざまな標的型攻撃の1つにすぎません。 サイバー犯罪者は、ATM管理システムに加えて、銀行間振替システム(SWIFT)、支払いゲートウェイ、およびカード処理へのアクセスを試みています。

ATMに対する論理攻撃の戦術と対策を詳しく見てみましょう。 この記事は、2016年秋にリリースされたCobaltグループの活動に関するGroup-IBレポートに基づいています。 この情報の一部は、パブリックドメインで初めて公開されます。

浸透

Cobaltは、エクスプロイトを含むフィッシングメールまたはパスワードを含むアーカイブ内の実行可能ファイルを配布することにより、銀行ネットワークに侵入します。 CISの銀行の場合、犯罪者は添付ファイル「Storage Agreement2016.zip」と「list of documents.doc」を送信しました。 外国の場合-「ヨーロッパの銀行の規則」docおよび「Bitcoin ATM's.doc」。

ドメインコントローラーに完全にアクセスするには、10分から1週間かかります。

フィッシングメールは、ほとんどの場合、欧州中央銀行、ATMメーカーのWincor Nixdorf、または地方銀行を代表して送信されました。 置換を認識することは簡単ではありませんでした。送信者のアドレスは公式ドメインを示していました。 6月に偽のメールを送信するために、匿名メールシステム「yaPostalka v.2.0」(別のサービス名:「alexusMailer v2.0」)が使用され、その後の攻撃者はCobalt Strikeの機能を使用し始めました。 一般に、Cobalt Strikeは侵入テストを実施するための豊富なフレームワークであり、攻撃されたコンピューターにペイロードを配信して管理することができます。

これは、欧州中央銀行を代表して書簡がどのように見えるかです。

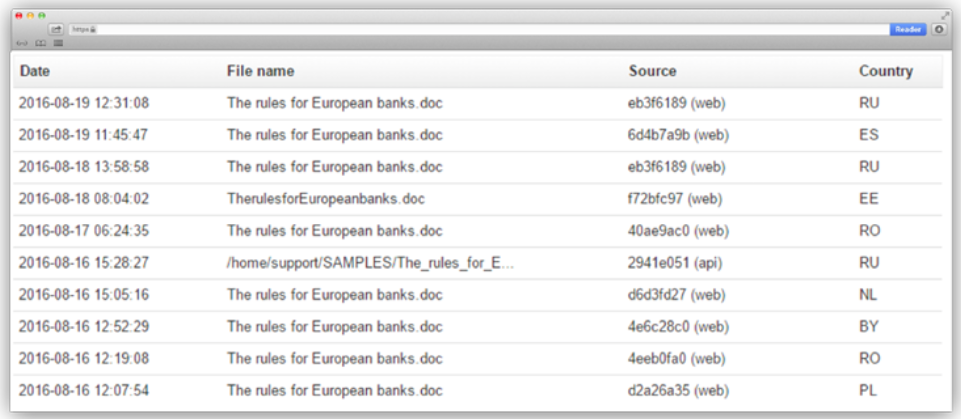

IPアドレスが88.212.208.115と5.101.124.34の2台のサーバーからレターが送信されました。 両方ともロシアにあります。 これらのサーバーから送信された手紙の一部を受け取り、悪意のある添付ファイルを調べ、それらに関連付けられたマルウェアコピーを見つけ、ウイルスとマルウェアをスキャンするオンラインスキャナーであるVirus Totalに対する攻撃時に、疑わしいファイルがダウンロードされた場所を確認しました。

これをVirus Totalにダウンロードした結果の例を次に示します。

そのため、ロシア、英国、オランダ、スペイン、ルーマニア、ポーランド、エストニア、ブルガリア、ベラルーシ、モルドバ、ジョージア、アルメニア、キルギスタン、マレーシアの銀行を含む、より完全な攻撃対象リストを確立することができました。 First Bankの場合、ハッカーは英国の銀行支店のネットワークに入り、それを通じて中央オフィスのネットワークにアクセスしました。

銀行に加えて、銀行の企業グループの一部であるリースおよび保険会社から手紙が届きました。 場合によっては、そのような企業には共通のネットワークがあり、これが攻撃者が使用したものです。

システムピン

悪意のある添付ファイルが起動された後、システムの修正プロセスが開始されました。

1.添付ファイルには、脆弱性CVE-2015-1641を悪用する悪意のあるRTFドキュメントが含まれていました。 MetasploitやCobalt Strikeなどの侵入テストツールによって生成された標準シェルコードを使用しました。

2. Cobalt Strikeの一部であるBeaconと呼ばれるペイロードがRAMにロードされました。

Cobalt Strikeのサーバー側との相互作用は、標準のIDS / IPSシステムを使用したネットワーク相互作用の検出を防ぐために、プロトコルDNS、HTTP、HTTPSを使用して秘密チャネルを作成することによって行われます。

ビーコンのコマンドのリスト:

3.悪用方法が機能しなかった場合、攻撃者は同じビーコンが配置されたパスワードで保護されたアーカイブを含む手紙を再送信しました。

いずれにせよ、悪意のある添付ファイルを起動した後、ビーコンはRAMにのみロードされました。 つまり、オペレーティングシステムを再起動した後、攻撃者はこのコンピューターの制御を失いました。

システムでの継続的な動作を保証するために、特別なビーコンモジュールが自動的にアクティブ化され、起動時にどのアプリケーションが記述されているかをチェックし、それらの一部を同じ名前の実行可能ファイルに置き換えました。

実際の攻撃では、ファイルをiusb3monという名前に置き換えることが観察されました。 exe(Intel®USB 3.0 eXtensible Host Controller)およびjusched.exe(Sun Java Update Scheduler)。 このような置き換えの結果、合法的なプログラムを自動的に起動するはずのサービスが悪意のあるアプリケーションを起動しました。

4.置き換えられた有効な実行可能ファイルが配置された同じディレクトリに、crssというライブラリもコピーされました。 dll。 オペレーティングシステムが起動するたびに、置き換えられたアプリケーションがこのライブラリをメモリにロードしました。 その主なタスクは、インターネットからRAMにビーコンモジュールをダウンロードすることでした。

したがって、メインプログラムの実行可能性が保証されました。 オペレーティングシステムを再起動するたびに、メインモジュールが削除されました。 上記のすべての手順は、悪意のある添付ファイルを起動した後に自動的に実行されました。 感染したコンピューターの電源を切ったり、オペレーティングシステムを再インストールした場合、ローカルネットワークへの常時アクセスを確立する必要がありました。 これを行うには、権限を増やす必要がありました。

特権の取得

銀行のローカルネットワークを調査し、隔離されたネットワークセグメントと情報システムにアクセスするには、攻撃者はドメイン管理者の権限が必要です。

Windows Server 2008から、グループポリシー-グループポリシーの基本設定(GPP)に追加機能が追加されました。 GPPにより、管理者は多くのポリシーを適用できます。ユーザーがコンピューターにログオンしたときに自動的にネットワークドライブを割り当てる、ビルトイン管理者アカウントの名前を更新する、新しいユーザーを作成する、レジストリを変更するなど

ローカルユーザーの追加、ネットワークドライブまたはプリンターの接続などのアクションには、パスワードが必要な場合があります。 そのようなポリシーが別のコンピューターで使用するためにダウンロードされると、指定されたパスワードを使用してダウンロードされます。 AES-256アルゴリズムを使用して暗号化され、Base64を使用してさらにエンコードされたパスワードは、GPP Groups.xml構成ファイルに保存されます。

このXMLファイルは常に作成されるわけではありませんが、たとえば、ビルトイン管理者アカウントが作成または変更されたときに作成されます。 ファイルはドメインコントローラのSYSVOLディレクトリのサブディレクトリに格納され、ディレクトリ自体と同様に、ドメイン内のすべてのユーザーがアクセスできます。

攻撃者はGroups.xmlを使用して、次のようにドメイン管理者のパスワードを取得します。

1.ローカルネットワークにアクセスすると、コンピューターの設定で指定されているドメインコントローラーを見つけます。

2.ドメインコントローラーで、SYSVOLディレクトリとGroups.xmlファイルを確認します。このファイルは、次のパスで使用できます。「\\ [サーバー名] \ sysvol \ [ドメイン名] \ポリシー\ [グループポリシー名] \マシン\設定\グループ\グループ。 xml»

3. Groups.xmlファイルから、cpasswordおよびuserNameフィールドからドメイン管理者のログインとパスワードを抽出します。

Groups.xmlファイルのフラグメント:

4.明確なパスワードを取得するために、攻撃者はBase64を使用してパスワードをデコードし、2412D5A8073B0B9EEF429FB6AF94B737C95E66B685409A1FD9C36509DF7D6166という形式の文字列を受け取ります。

AES-256を使用して暗号化されたパスワードです。

5.受信した暗号化されたパスワードは、Microsoft MSDNの公式Webサイトで公開されているキー4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1bを使用して解読されます。

6.パスワードを正常に復号化した後、ドメインコントローラーにアクセスし、以下で説明する方法を使用して、任意のアカウントのパスワードにアクセスできます。

このドメインコントローラーの構成により、攻撃者は10分でアクセスできました。

感染したコンピューターのRAMからログインとパスワードを抽出する別の方法は、無料のMimikatzツールを使用することでした。 このユーティリティのソースコードはGithudで公開されており、誰でも利用でき、Cobalt Strikeなどのいくつかの侵入テストツールに組み込まれています。

感染したコンピューター/サーバーへのマウント

そのため、攻撃者には少なくとも1つのビーコンを持つホストがいます。 インターネットにアクセスできないコンピューターを含む多くのコンピューターにアクセスする必要があります。 これを行うには、銀行のローカルネットワークで、感染したコンピューターからミニネットワークを構築しました。これは、リモートサーバーにインストールされた単一のCobalt Strikeコンソールで制御でき、共同作業の可能性を提供します。

プロセス全体は次のように説明できます。

- インターネットにアクセスできるホストでは、ビーコンバージョンが起動し、非表示のチャネルを介してリモート管理サーバーへの接続が確立されました。 標準のIDS / IPSシステムを使用したこのようなネットワーク相互作用の検出を防ぐために、プロトコルDNS、HTTP、HTTPSが使用されました。 そのようなホストはほとんどなく、ローカルネットワーク上の他のホストと対話する機能を提供していました。 それらをmaster-nodeと呼びましょう。

- 銀行で最も興味深いのは、インターネットにアクセスできない孤立したホストです。 ただし、アクセスが許可されている場合でも、重要なシステム上でリモートサーバーへの接続を確立すると、警戒セキュリティサービスからの疑いが生じます。 このようなホストを管理し、異常検出システムで疑いを引き起こさないために、攻撃者は特別なバージョンのビーコンを使用しました。これは、パイプを使用するSMBプロトコルを使用してローカルネットワークからのみ制御できます。 それらをslave-nodeと呼びましょう。

- Cobalt Strikeでは、SMBプロトコルを使用して特別なチャネルを介してマスターノードとスレーブノードを接続できます。 したがって、スレーブノードはCobalt Strike Remote Central Management Consoleで使用可能になります。 つまり 隔離されたホストは、スレーブノードへのゲートウェイとなるmaster-nodを介してインターネットにアクセスします。

このようなスキームにより、犯罪者は、できるだけ目立たないまま、攻撃された銀行のローカルネットワークに常時アクセスするためのかなり信頼できるメカニズムを構築できました。

ネットワークから攻撃者を追放するには、少なくともマスターノードの役割を実行するすべてのホストを特定し、一度にネットワークから削除する必要があります。そうしないと、犯罪者は数分以内に作業を回復する機会があります。

バックアップアクセスチャネルの提供

ローカルネットワークおよびドメインの侵害に成功した後、攻撃者は正当なリモートアクセスチャネルを使用することができます。たとえば、ターミナルサーバーまたはVPN経由で管理者または通常のユーザー権限で接続します。

Cobalt StrikeにはVNCリモートアクセスモジュールが組み込まれているという事実にもかかわらず、攻撃者は再保険をかけられ、修正されたTeamViewerインストーラー(合法的なリモートアクセスツール)をダウンロードしました。 インストーラーを完全に復元することはできなかったため、公式アプリケーションとの主な違いは、ロシアの他の犯罪グループの攻撃の場合のように、コンピューターがリモート接続されたという通知を隠すことであると想定しています。 準備は完了しました-最後の段階は先を行きました-お金の引き出し。

ATMへのアクセス

銀行の内部ネットワークを制御し、バックアップアクセスチャネルを提供した後、犯罪者は、ATMにアクセスできるネットワークセグメントと、ATMを監視する従業員の仕事を探し始めました。

ATMへのアクセスが許可されているコンピューターまたはサーバーへのアクセスを取得した攻撃者は、銀行で使用されている標準のリモートアクセスツールを使用しました。 これは通常、Microsoftリモートデスクトッププロトコルです。

ATMにアクセスできるようになった後、彼らは特別なソフトウェアをダウンロードし、現金の発行を管理できるようにしました。

ATMからお金を発行するために使用されるプログラムは一意であり、このグループでのみ使用されます。

ATM攻撃ソフトウェア

ATMへのリモートアクセスを受信すると、3つのファイルがダウンロードされます。

- スクリプトdel.bat。必要なパラメーターを指定してSDeleteプログラムを実行しました。

Del.batスクリプトの内容

sdelete.exe -accepteula -p 32 d2.exe

sdelete.exe -accepteula -p 32 xtl.exe

sdelete.exe -accepteula -p 32 * .txt

sdelete.exe -accepteula -p 32 d2s.exe

del sdelete.exe

del del.bat

- 正当なSDeleteプログラム(Microsoft Webサイトで公開)。 その目的は、フォレンジック調査中に復元できないように、特別な方法でファイルを削除することです。

- XFS Manager(eXtensions for Financial Services)を介してXFSインターフェイスで標準機能を使用する悪意のあるプログラム。 銀行の内部ネットワークからの命令に基づいて、このプログラムがお金の発行を開始します。

プログラムのソースコードは保護されていなかったため、分析が大幅に簡素化され、操作のロジックを調整できるようになりました。 これは、悪意のあるプログラムの作成者がそれを配布することを計画していなかったことを意味しますが、ほとんどの場合、攻撃者のグループの一部です。

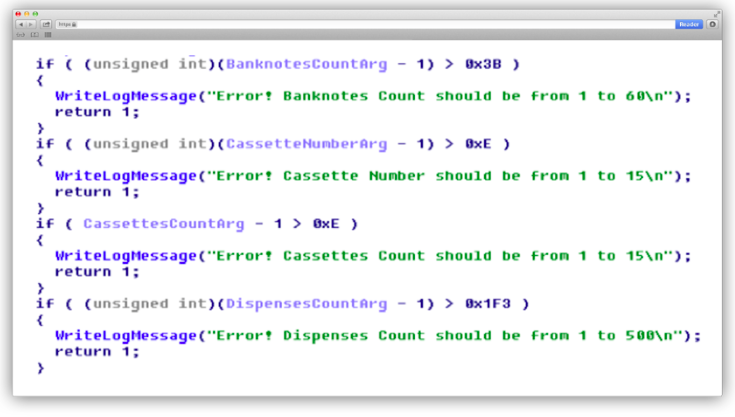

悪意のあるプログラムにより、XFS APIを使用してATMのディスペンサーとやり取りし、空のキャッシュカセットにコマンドを与えることができます。 起動時に渡す必要がある引数に従って機能します。 このような引数は5つあり、それぞれの値を指定する必要があります。

コマンドライン引数は次の順序である必要があります。

ServiceLogicalNameは、WFSOpen関数の引数として使用されるサービスの名前です(たとえば、「Cash Dispenser Module」)。

カセット数 -デバイスに存在するカセットの総数。 値は1〜15でなければなりません。

カセット番号 -現金を発行するカセットの番号。 値は1〜15でなければなりません。

紙幣数 -カセットから発行される紙幣の数。 値は1から60の間でなければなりません。

調剤回数 -現金の調剤を繰り返す必要がある回数。 値は1から60の間でなければなりません。

これらの値はすべて、ATMにリモートで接続されているオペレーターによってコンソールに示されます。

すべての引数が正しく渡された場合、メッセージが表示され、それに従って、さらにアクションが実行されるパラメーターが表示されます。

次に、各要素がデバイスのカセット番号に対応する配列が入力されます。 配列要素の数は、カセットの総数と一致する必要があります。 配列の各要素が格納する値は、対応するカセットから発行される紙幣の数を意味します。 配列の要素の番号は1から始まります。

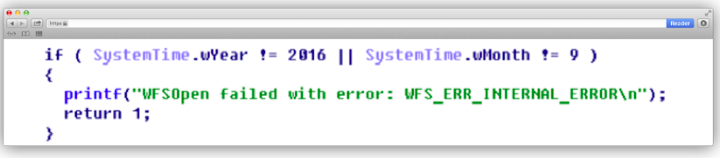

機能する過程で、プログラムはシステム時間に関するデータを受け取り、プログラムコードで指定されたものと一致しない場合、作業を終了します。

さらに、プログラムは一連の標準アクションを実行しますが、これらのアクションは現金引き出し操作の前に実行する必要があり、すべてが正常に完了した場合、ATMはラバのノートを発行します。 この操作は、Dispenses Count引数で指定された回数だけ繰り返されます。

このような各操作が正常に完了すると、「disp。 txt」は、マルウェアと同じディレクトリにあり、「Casss Counts:Banknotes Count」というテキスト文字列を書き込みます。「Casssettes Count」および「Banknotes Count」は、対応する引数の値です。

このようなプログラムの2つのバージョンが発見されました。 1つはd2.exeという名前で、2つ目はd2sleepです。 exe。 それらの間の違いは、2番目が短い休止でキャッシュを提供したことだけでした-1秒。

ATMで紙幣がなくなると、オペレーターはSDeleteプログラムを開始し、情報を復元できない特別なアルゴリズムに従って使用済みファイルを削除しました。 その後、ATMが再起動しました。

さらに、オペレーターは、MBRレコード(マスターブートレコード)を削除したマルウェアMBRkillerを使用して、ATMに対する攻撃が行われた銀行の内部サーバーを無効にしました。 これはすべて、攻撃の法医学的調査を非常に複雑にします。

ATM攻撃

条件付きの日に、特別な人々—ラバ—がATMに送られました。 彼らは電話で共犯者と連絡を取り合う必要があり、共犯者はATMからお金を発行するコマンドを与えました。 拘束されたラバの電話で6桁のメッセージが見つかりました。 通常、このようなコードは、特定のATMで悪意のあるプログラムをアクティブにするためにオーガナイザーによって送信されます。

ATMでのお金が終わった後、その人はパートナーに再連絡して去った。 空のATMがリブートしていました。

多くの場合、ラバは攻撃のために観光ビザで入国し、手術が完了するとすぐに出国します。 台北の第一銀行ATMへの攻撃の数日後、ラトビアとルーマニアの市民が拘束されました。 ロシア市民を含む残りの13人の容疑者は、なんとか島を去りました。

犯罪制度自体の安全性に対する関心が高まっています。 主催者が関与しない限り、オペレーターがプログラムを使用して他のATMを攻撃できないように、コードに起動時間のチェックが組み込まれています。 攻撃されたATMのシステム時間がコードで指定された月に対応していない場合、コマンドは実行されません。 この場合、プログラムはエラーを生成せず、ほとんどの場合、オペレーターはそのような組み込みチェックを認識していません。

現金引き出し操作が成功するたびに、プログラムは、各カセットから発行された紙幣の数に関する情報を含む特別なログ(「disp.txt」という名前のファイル)を書き込みます。 オペレーターはこのログファイルをオーガナイザーに転送し、オーガナイザーは受け取った情報を使用してキャッシングチェーンを制御します。

グループCobaltはどうですか

Buhtrap接続

ロシアおよびヨーロッパの銀行に対するCobaltの論理的な攻撃を調査したところ、フィッシングメールを配信し、ドメインコントローラーにアクセスするメカニズムは、Buhtrapグループが以前使用していた方法と同じであることがわかりました。 2015年8月から2016年1月まで、彼女はロシアの銀行口座から18億ルーブル以上を盗みました。

2016年5月、Buhtrapグループのために盗まれたお金を現金化する関係者が拘留された後、同名のトロイの木馬を使用した銀行口座からの盗難は停止しましたが、ボットネットは存在し続けました。

Buhtrapグループのメンバーの少なくとも一部がCobaltに侵入したか、Buhtrapのバックボーンが単純にATMへの攻撃に切り替わったと考えられます。

論理攻撃を撃退する方法

論理攻撃の人気が高まっています。 インシデントの数は増えるだけです。 攻撃には、高度なソフトウェアの高価な開発は必要ありません—ほとんどのツールは公開されています。

- エクスプロイトが添付されたフィッシングメールによる感染を防ぐために、疑わしいメールを開いたり、タイムリーにマイクロソフトのソフトウェアを更新したりしないことをお勧めします。 Cobaltはまだゼロデイ脆弱性を使用していません。 それらのエクスプロイトは古いものです。 したがって、定期的なソフトウェア更新でも、攻撃者が企業ネットワークに侵入することはできませんでした。 残念ながら、攻撃を受けた銀行の中にはこの要件を満たしていないものがありました。

- 攻撃者が更新されたソフトウェアに遭遇した場合、パスワード付きのアーカイブ内の実行可能ファイルの添付ファイルを送信しました。 このような攻撃は、隔離された環境(「サンドボックス」)での動的分析のためにこの種の文字を検疫に送信することで撃退できます。

- 銀行のネットワークにアクセスしてから攻撃を展開するには、数日、場合によっては数か月かかることがあります。 この時間を使用して、攻撃者を特定します。 特権の取得のセクションで説明されているように、AES-256標準キーの暗号化されたパスワードを使用して、ドメインコントローラーの設定とSYSVOLディレクトリ内のGroups.xmlファイルの存在を確認します。

- ATMに整合性監視ソフトウェアをインストールします。

これらの推奨事項は盗難の防止に役立ちますが、脅威インテリジェンスデータの助けを借りて前進し、標的型攻撃を検出するための専門的なソリューションを使用することでのみリスクを最小限に抑えることができます。

脅威インテリジェンスサービスの加入者は、2016年の夏にCobalt攻撃の戦術と仕組みについて学びました。当社の相談は、いくつかの銀行が攻撃を時間内に止め、ネットワークを完全にクリアし、攻撃者のATMへのアクセスを閉鎖するのに役立ちました。