先日、GoogleはInfrastructure Security Design Overviewと呼ばれる興味深いドキュメントを公開しました。 その中で、同社は、データセンターの物理的および「仮想」セキュリティと、そのようなデータセンターのサーバーに保存される情報の両方を確保するために使用する主なアプローチについて説明しました。 King Serversでは、この種の技術情報を綿密に監視しようとしているため、ドキュメントの調査を試みました。

また、このドキュメントは明らかに、企業のデータセンターである「デジタル要塞」に顧客を引き付けるのに役立つという事実にもかかわらず、多くの興味深いことがあります。 しかし、十分な技術的詳細があり、それらのすべてが以前に知られていなかった。

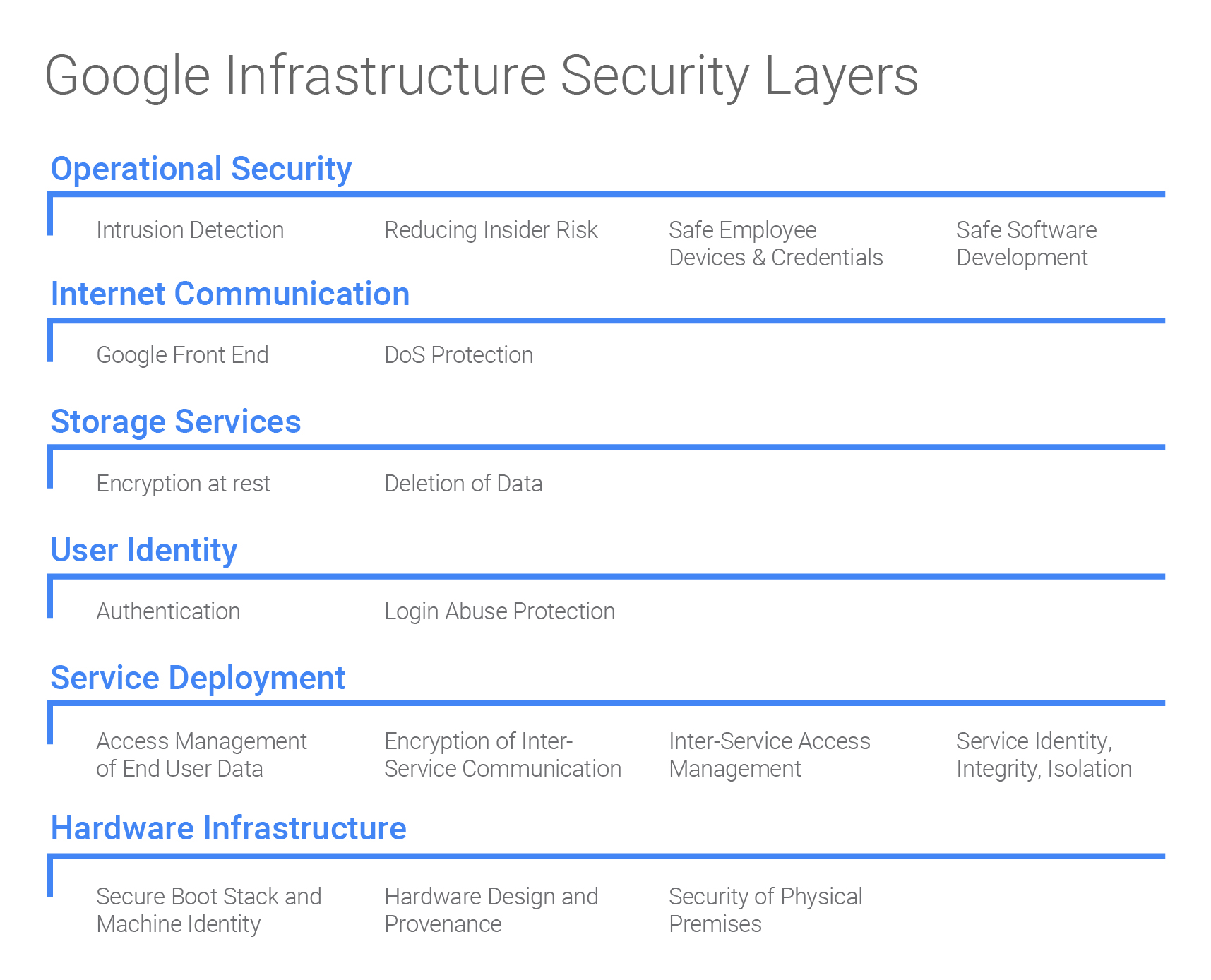

Googleのセキュリティインフラストラクチャは、ハードウェアとソフトウェアの両方のセキュリティを含む6つの異なるレベルに分かれています。

最初のレベルは、物理的なセキュリティシステムです。 それらのいくつかについては以前に書きました。 このようなインフラストラクチャ要素に加えて、Googleは「生体認証システム、金属探知機、カメラ、車両を遮る障壁、レーザー侵入検知システム」を使用しています。

2番目のレベルはハードウェアであり、企業は物理的または道徳的に陳腐化した機器での作業を受け入れません。 多くのシステムは、企業専用にサードパーティのメーカーによって作成されたカスタムシステムです。 この機器は、同社のエンジニアによって繰り返しテストされています。 さらに、セキュリティを確保するために、同社は独自のサーバーとパートナーサーバーの両方を保護するチップを独自に開発しました。 この開発はプロプライエタリであり、自社のチップがハードウェアレベルでGoogleガジェットの真正性を識別および確認するため、この保護方法は信頼できると考えています。 さらに、企業はサードパーティのサーバーファームファームで他の保護方法を使用しています。 特に、すべての従業員のデバイスは慎重にスキャンされます。この方法で、GoogleはシステムにインストールされているOSおよびソフトウェアの最新の更新をチェックします。

3番目のレベル-暗号化署名、認証、および承認システムは、低レベルコンポーネントの相互作用を整理するために使用されます:BIOS、ブートローダー、オペレーティングシステムカーネル、ベースOSのイメージ。 このような署名は、ダウンロードまたは更新ごとに検証できます。 すべてのコンポーネントが「Googleによって作成または完全に制御される」もの。 会社の専門家によると、これらすべてにより、サーバーシステムへの正しいソフトウェアスタックのロードを保証できます。

企業は、ドライブの保護に特別な注意を払い、ハードウェアおよびソフトウェアレベルで、悪意のあるスクリプトまたは他の種類のソフトウェアを使用してシステムへのアクセスをブロックしようとします。 Googleのハードウェア暗号化はほぼどこでも使用されており、各ドライブのライフサイクルは非常に慎重に監視されています。 使用停止後、ドライブは多段階のクリーニング手順と独立した専門家のチェックを受けます。 クリーニング手順に合格していないデバイスは物理的に破壊されます。

同社はソースコードを特に慎重にチェックしています。 この段階では、暗号化の専門家、Webセキュリティ、OSセキュリティの専門家など、さまざまな分野の専門家を含むチームが働いています。 会社のソフトウェアのソースコードはすべて、特別なリポジトリに保存されます。 必要に応じて、専門家はソースのコードのあらゆる部分を徹底的にチェックできます。 すべての変更は、システム所有者によって承認される必要があります。 会社は、最終的に、内部からのインサイダーまたは侵入者の可能性は非常に限られていると考えています。

同社は現在、機械学習プロジェクトにTensor Pocessing Unitなどのプロセッサを使用しています。 このようなチップは、Googleで数年間使用されており、この間、高い効率を実証しています。 さらに、消費されるエネルギー1 Wあたりの性能比を取ると、従来のチップよりもエネルギー効率が大幅に向上します。 確かに、計算の高精度がそれほど重要ではない場合に使用されます。 これが、TPUが従来のチップよりも優れたパフォーマンスを示す理由です。

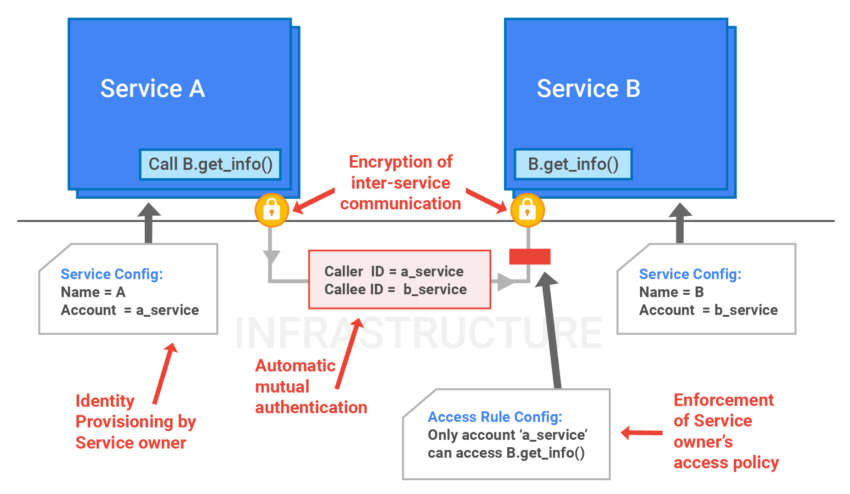

まあ、すべてに加えて、一般的な使用と内部のニーズの両方のために、各会社のサービスは、特定の人が管理部分にアクセスできるように構成できます(実際、ここには新しいものはありません)。 唯一のもの-各サーバー、サービス、およびエンジニアは独自の識別子を取得します。 人間のオペレーター、ハードウェア、およびソフトウェア間の接続はエンコードされ、グローバル名前空間で配布されます。