「情報の安全な」世界では2、3年ごとに、すべての病気に万能薬が現れ、サイバー犯罪者、サイバー活動家、産業スパイ、APT攻撃から保護します。 インストールされているすべての情報セキュリティシステムは廃止され、役に立たないと宣言されており、緊急に交換することが提案されています。 当然、無料ではありません。 奇跡の治療のために列が並んでいます;誰にとっても十分なライセンスがありません。 そして、売り手が目を覚ます。

現在、脅威インテリジェンスを使用した非常によく似た状況が発生しています。 これは非常にファッショナブルで、運転している若者ですが、プロバイダー、ユーザー、顧客はTIによってまったく異なることをよく理解しています。

それがどんな神秘的な獣であるか、それが突然「飛び出した」場所、そのような知性が必要とされ、誰が興味を持っているのか、そしてあなたの好きなビールのグラスで知性を行うことができるかどうかを理解してみましょう。

脅威インテリジェンスとは何ですか?

脅威インテリジェンスは、脅威に関する情報を定期的かつ体系的に収集し、改善および強化し、この知識を保護に適用し、有用である可能性のある人々と共有することです。 TIは、IDSの署名データベースまたはSIEMのルールセットだけではありません。 TIは、所有者、目標、要件、および明確で測定可能な(可能な限り)結果を持つプロセスです。 TIこの意味で理解します。

2014年まで脅威インテリジェンスはなかったと言う価値があります。 もちろん、それはもちろんですが、以前のRSAカンファレンスのスピーチのトピックを見ると印象を受けます。

そして、本当のTIブームが始まりました! 脅威、侵入者、悪意のあるコードに関する情報の取得または交換を提案している企業および組織のリストには、126行あります。 そして、これはすべてから遠いです。 3年前、国際的な調査会社のアナリストは、TI市場の規模に関する質問に答えました。 そのような市場はありません。 数えることは何もありません。」 現在、彼ら(451 Research、MarketsandMarkets、IT-Harvest、IDC、およびGartner)は、2018年にこの市場を15億ドルと評価しています。

| 予測 | 2013 | 2014 | 2015 | 2016年 | 2017年 | 2018年 | 2019年 | 2020年 | 年間成長率、% |

|---|---|---|---|---|---|---|---|---|---|

| 451研究 | 1,0 | 3.3 | 34.0 | ||||||

| Marketsandmarkets | 3.0 | 5.86 | 14.3 | ||||||

| IT収穫 | 0.25 | 0.46 | 1,5 | 80.0 | |||||

| IDC | 0.9 | 1.4 | 11.6 | ||||||

| ガートナー | 0.25 | 1,5 | 43.1 |

TIプロセスを適応させることが有益なのはなぜですか?

情報セキュリティインシデント対応をスピードアップ

サイバー犯罪者とそのツール、戦術と手順(TTP)を理解すれば、仮説をすばやく提案してテストできます。 たとえば、対応チームの従業員が特定のマルウェアサンプル(検出されたばかりのウイルス対策)が管理アカウントの侵害を目的としていることを知っている場合、これはログをチェックし、疑わしい承認を見つけることを支持する非常に強力な議論です。

優先順位付けに役立ちます

たとえば、特定の情報システムで検出された特定の脆弱性を悪用する確率は低く、CVSS評価は高い可能性があります(CVSS v.3では、問題が修正され、確率推定が導入されました)。 したがって、受け入れられている脅威モデル、インフラストラクチャの状態、および外部要因を考慮することが重要です。

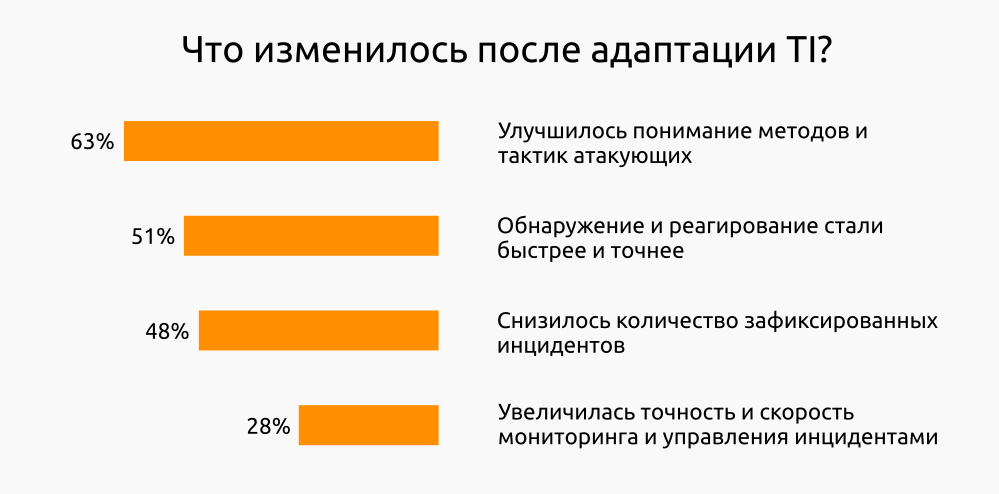

2015年、SANS Instituteはさまざまな業界のTI消費者の調査を実施しました。これには、北、中南米、ヨーロッパ、中東、オーストラリアの329人の回答者が参加しました。 この調査によると、TIの消費者は、TIプロセスの実装後、情報セキュリティのいくつかの分野で前向きな変化を記録しています。

同じ研究によると、適応の形式は非常に異なっています。

組織内でサイバー脅威のインテリジェンスを社内で開発する計画がないのは10%のケースのみであるか、そのような計画は不明です。

脅威インテリジェンスの種類

TIには、戦略的と戦術的(または「技術的」)な2種類のTIがあります。 結果と、これらの結果が使用される方法の両方が大きく異なります。

| サイン | 戦略的TI | テクニカルTI |

|---|---|---|

| 形 | レポート、出版物、文書 | ルールセット、設定 |

| 作成されています | 人 | 機械または機械と連動する人 |

| 消費する | 人 | 車と人 |

| 消費者への配達時間 | 日から月 | 秒-時間 |

| 有効期間 | 長い(1年以上) | 短い(新しい脆弱性または新しい悪用方法まで) |

| 仮定 | 仮説は可能ですが、いくつかのデータに基づいている必要があります。 | マシンはファジー命令を理解しないため、受け入れられない |

| フォーカス | 計画、意思決定 | 発見、優先順位付け、対応 |

脅威情報消費者

退屈なテキストの壁を書かないために、私はすべての消費者を1つのテーブルに集めました。 各セルには、消費者グループが示され、どの結果が最も興味深いかが示されます。

TIの結果の同じセットは、異なるターゲットグループにとって興味深い場合があります。 たとえば、表の「ツール、ソフトウェア、および鉄の「攻撃」」は「技術」フィールドにありますが、もちろん「戦術」は興味深いものです。

| 管理レベル

| 運用レベル

| |

|---|---|---|

| 長期的には

| 戦略

トップマネジメント(取締役会) 変化するリスクに関する高レベルの情報

| 技術者

アーキテクトとシステム管理者 戦術、テクニック、手順(TTP)

|

| 短期的および長期的に

| 戦術

情報セキュリティサービス責任者 特定の今後および進行中の攻撃の詳細

| オペレーター

ISの従業員、SOC(監視センター)のスタッフ、インシデント対応チーム、フォレンジックスタッフ 攻撃と侵害の指標

|

ただし、組織から情報を受信することに関心がある別の当事者、つまりパートナーがいます。 多くの場合、攻撃者は、保護が簡単に克服され、そこからターゲットの情報リソースにアクセスできるようになることを期待して、実際の目標の請負業者またはパートナーを攻撃します。 したがって、パートナー間の攻撃や脅威に関する情報の交換を組織することは論理的に思えます。

脅威情報プロバイダー

オープンソースプロジェクトの多数のSPIベンダーとメンテナーが、ファイアウォール、ウイルス対策、IPS / IDS、UTMのインジケーター、署名、攻撃検出ルールを定期的に提供しています。 ある場合には、これは生データであり、他の場合には、リスクまたは評判の評価によって補足されます。 脅威インジケータは、TIの技術レベルにとって重要ですが、多くの場合、インシデントに対応するためのコンテキストを提供しません。

テクノロジーベンダーと情報セキュリティ企業は、脅威のフィードを提供します。 検証および優先順位付けされた脅威インジケータ、悪意のあるコードサンプルの技術分析、ボットネットに関する情報、DDoS攻撃、その他のツールおよび悪意のあるアクティビティの種類が含まれます。 多くの場合、このようなフィードには統計や予測が追加されます。たとえば、「TOP-10ランサムウェア」や「最大のボットネットのリスト」などです。

このようなフィードの主な欠点は、業界または地域の特異性の欠如と、TIの戦略レベルのユーザーにとっての価値の低さです。

少数の企業が、消費者の脅威指標、脅威フィード、およびTIの戦略レベルに関連する実証済みの真に包括的なTIを提供しています。 これには通常以下が含まれます。

- 実績のあるタグ付き(タグ付き)脅威インジケータ。

- 攻撃ツールの詳細な技術分析。

- 「秘密」のサイトに関する情報と個人情報源からの補足情報による、深い敵の調査。

- 業界および個々の企業の脅威の状況の評価。

- TI要件の作成の支援。

- TIは、同じ組織内のさまざまなレベルのユーザー向けに特別に準備しました。

コミュニケーションを楽しむことが友情の主な兆候です。

アリストテレスは言った。 そして、警備員にとって、コミュニケーションは侵入者に対抗するために力を合わせる方法です。 多少なりとも確立された英語の用語である「ビールインテリジェンス」もあります。 これは、警備員が非公式の設定で調査結果と疑念を収集し、互いに共有するときです。 そう、あなたはビールのグラスで偵察を行うこともできます。

TIの定義からの4番目の原則-「そしてそれらを役に立つかもしれない人々と共有する」-情報の交換についてです。 また、B2B(セキュリティからセキュリティ)スキームに従ってだけでなく、すべてのコミュニティメンバーに脅威に関する情報を収集、検証、非個人化、および送信する信頼できるサードパーティ(組織)の助けを借りて編成することもできます。 このようなコミュニティは、政府またはコミュニティ組織(CiSPなど)、ボランティア(Vulners)、および営利企業(AlienVault Open Threat Exchange)によってサポートされています。

組織に脅威インテリジェンスプロセスを実装する価値はありますか? それは価値がありますが、知っている場合に限ります。1)TIの結果を適用する場所と評価方法。 2)TIが情報セキュリティプロセスをどのように支援するか。 3)「スカウト」に提起された質問に誰が回答し、TIの要件を策定できます。