ホスティングは安全ですか?

仮想マシン(VM)の場合、オペレーティングシステム、アプリケーションを取得し、それらを複数のVMファイルにカプセル化し、同じシステム上で複数の仮想マシン(場合によっては数十)を同時に実行する機会を得ます。 仮想マシンは、移行、バックアップ、レプリケーションのプロセスを簡素化しますが、VM全体、仮想サーバー全体をネットワーク経由で、またはUSBフラッシュドライブに変更したりコピーしたりすることも容易になったことを意味します。

これは商用だけでなく、企業のデータセンターにも適用されます。 例として、データセンターに展開されたドメインコントローラー。 ドメインコントローラが組織を離れる場合を想像してください。 これは文字通り「お金のあるアパートの鍵」です。 すべてが一元的に保存されるため、多数のVMを取り出して別の場所で実行できます。 そして、サードパーティのプロバイダーでホスティングする場合、問題はさらに深刻になります。

そのため、パブリッククラウドとプライベート内部クラウドの両方でホストされる仮想マシン内のデータ保護問題の関連性について話す必要はありません。 さらに、VMware、Hyper-V、Xen、KVMなど、仮想化プラットフォームでは一般的です。データをどのように、また誰から保護する必要がありますか? 異なる役割を持つ管理者は、仮想化管理者、ドメイン管理者、ネットワーク管理者、ディスクストレージ管理者にアクセスできますか?

暗号化とTPM-万能薬ではありません

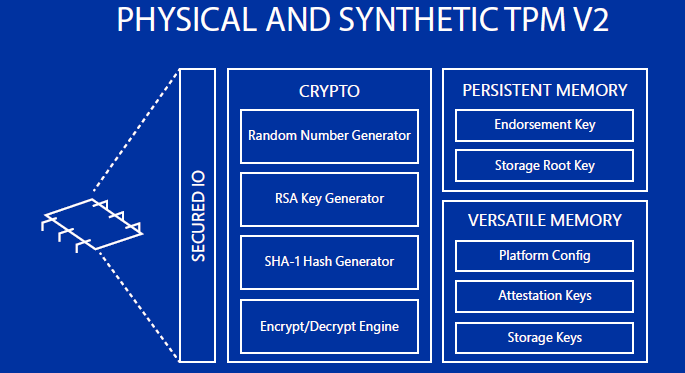

Windows Serverをホストオペレーティングシステムとして使用する場合、暗号化によって問題は解決します。 仮想Trusted Platform Module(TPM)をVMに追加するだけで、BitLockerを使用してそのコンテンツを暗号化できます。 アイデアは良いのですが、うまくいきません。 管理者の陰謀からの強力な保護が必要です。 結局のところ、管理者は理論的にはシステムで何でもできます。つまり、特別な対策を講じていなければ、VMの保護を解除できます。 たとえば、仮想TPM(vTPM)の場合、メモリ内の暗号化キーを見つけてVMを復号化できます。

実際のVM保護が必要です。これにより、特定のインフラストラクチャ環境でのみ実行できるようになり、管理者の操作から完全に保護されます。これにより、管理者はだまし、賄bri、または脅迫によって何かを強制される可能性があるため、情報セキュリティシステムの脆弱なリンクを排除します。 さらに、この方法は、ハッカーのサイバー攻撃よりもはるかに安価で手頃な価格です。

このために、Windows Server 2016のシールドされたVMテクノロジは(Microsoftの用語ではシールドされた仮想マシン)を提供し、管理者のVMへのアクセスを制限し、悪意のあるコードから仮想マシンを保護します。 シールドされたVM仮想マシンのシールドテクノロジーは、Windows Server 2016に注意を払うもう1つの理由です。誰が最初にそれを必要としますか?

| に

| なぜ

|

| ホスティング事業者 | データセンター管理者のあらゆる行動から顧客データを保護することができます。

|

| お客様向け

| クラウドまたは商業データセンターに負荷を転送すると同時に、情報資産の安全性、機密性、および整合性を恐れず、規制当局の要件を満たします。

|

| 企業へ

| 重要なワークロードからHyper-V管理者を明確に分離する機能を取得します。

|

これはどのように実装されますか?

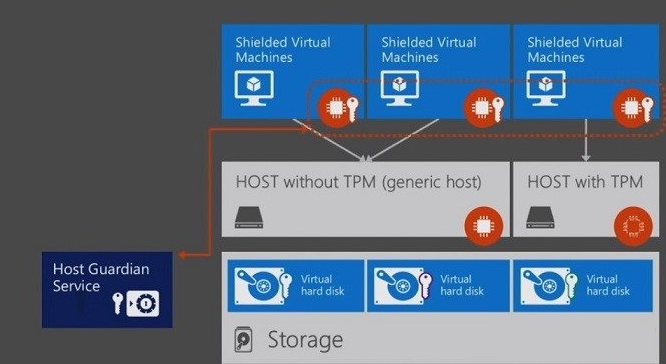

シールドされたVMはどのように保護されますか? まず、ハードウェアベースのセキュリティ機能を備えた情報セキュリティ技術により、VMがホスト管理者から隔離されます。 次に、Host Guardianサービスは正当なHyper-Vホストを識別し、特定のシールドされたVMの暗号化キーを保護できます。 第三に、これは、VMの第2世代仮想Trusted Platform Module(vTPM)をサポートすることにより行われます。 広く使用されている暗号化と認証。 だから、順番に。

シールドされたVMは、 Windows Server 2016の画期的なテクノロジーです。 ただし、古き良き暗号化も使用されます。 これは万能薬ではありませんが、それなしではできません。 仮想マシンの所有者は、たとえば同じBitLockerを使用して、ゲストOS内でボリューム暗号化を有効にできます。 したがって、悪意のあるコード(VMが配置されているHyper-Vホストに表示される場合)とこのノードの管理者の両方に対して、VMのコンテンツにアクセスできなくなります。

シールドVMテクノロジーは、ドライブとVMのステータスを暗号化することにより、所有者のみがアクセスできるようにすることで、仮想マシンが侵害されたり、あらゆるレベルの管理者から保護されます。 そして、最も興味深いのは、暗号化キーがシールドされたVMを備えたHyper-Vホストに保存されないことです。これにより、ソリューション全体のセキュリティが大幅に向上します。

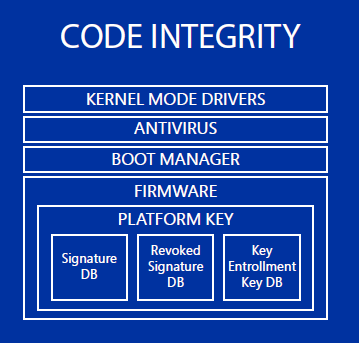

別の新しいWindows ServerツールであるHost Guardian Service(HGS)-シールドされたVMがこのホストで実行できるかどうか、正当なホストであるか、信頼できるホストサーバーであるかをチェックします。 これを行うには、ホスト認証ツールとハードウェアブートメトリック、およびコード検証機能(コード整合性)が使用されます。 これにより、ホストが必要な基準を満たしているかどうか、およびホスト上でVMを実行できるかどうかを確認できます。

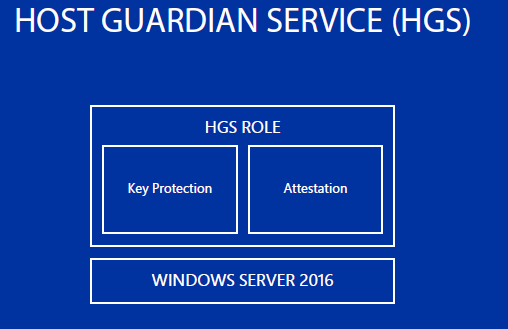

Host Guardianサービスは、認証を提供します—シールドされたVMセキュア仮想マシンを実行するために必要なHyper-Vホスト検証とキー保護。 HGSはWindows Server 2016の役割として開始され、認証とキー保護という2つの個別のサービスが含まれています。

したがって、VMをステップで簡単にシールドするプロセスは次のようになります。

- VMの状態とそのデータの暗号化、仮想マシンへの過度の管理アクセスの排除。 このようなVMをコピーしても意味がありません。

- 暗号化キーは外部システムに保存されます。 仮想またはハードウェアのTPMは、次の2つの理由でこれには適していません。VMはサーバーからサーバーに「移動しやすい」ことと、サーバー管理者がTPMにアクセスできることです。 Server 2016では、このような外部ストレージにHost Guardianサービスが使用されます。

- 起動時のVMは、HGSを介して信頼できるホストからキーを受け取ります。 同様に、ゲストOS Windows Server 2016、2012 R2、2008を保護できます。計画-Linux。

Host Guardian Host Securityは、Windows Server 2016の新しい役割であり、Hyper-V管理者による不正アクセスから仮想マシンとそのデータを保護するのに役立ちます。 暗号化キーは、シールドされたVMを備えたHyper-Vホストには保存されないため、ソリューション全体のセキュリティを大幅に向上させることができます。

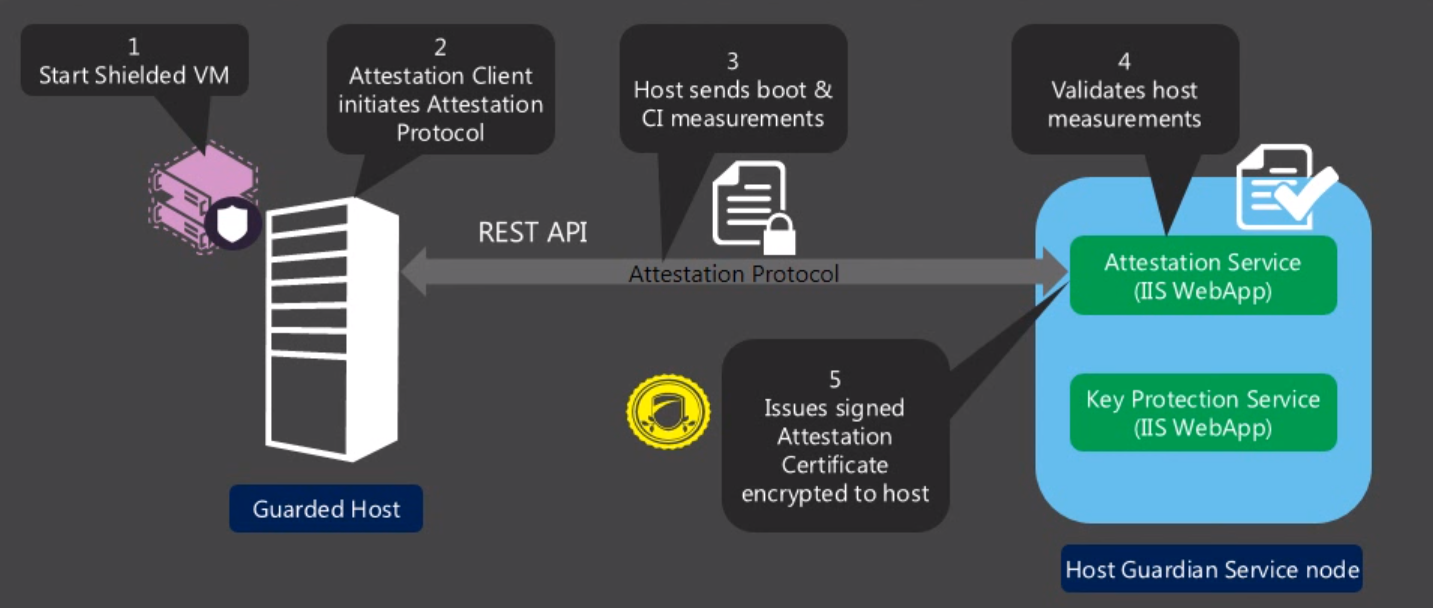

HGSは次のように機能します。

- Hyper-VホストがHGSにキーを要求しています。

- HGSは、Hyper-Vホストに関する有効性データがないと応答します。

- 次に、Hyper-Vホストは自身のIDをHGSに送信します。

- HGSはコンプライアンス証明書をHyper-Vホストに送信します。

- Hyper-Vホストは要求を再度送信し、HGS証明書を送信します。

- 応答として、HGSは暗号化キーをHyper-Vホスト仮想化環境のセキュリティゾーンに送信します。

したがって、VMが配置されているHyper-Vホスト上の悪意のあるコードと、このホストの管理者の両方にとって、VMのコンテンツにはアクセスできません。 Shielded VMテクノロジーはどのような種類の攻撃から保護しますか? それらを以下にリストします。

| 攻撃ベクトル

| シールドされたVM保護

|

| システム管理者によるVHD盗難

| シールドされたVMはVHD暗号化を提供し、キーはホストの外部に保存されます。

|

| Hyper-Vでデバッグモードを使用する

| HGSホストは、デバッグされたホストにキーを発行しません。 HGSではこれを制御できます。

|

| 悪意のあるコードによるHyper-Vホストの感染。

| ホスト上のすべてのソフトウェア(カーネルモード、ユーザーモード、およびドライバー)が監視され、コード整合性(CI)が監視されます。

|

| VMディスクテンプレートの感染。

| シールドされたVMは、実績のあるテンプレートからのみ展開されます。

|

| シールドされたVMを信頼できないホストに移行しようとしました。

| 信頼できるホストは、TPMの一意の識別子とともにHGSに追加されます。 追加されていない新しいホストは認識されません。

|

シールドされたVMはDDoS攻撃から保護しないことに注意してください。 別のサービスが必要です。

シールドされたVMを起動するには、従来のBIOSではなく、Unified Extensible Firmware Interface(UEFI)が使用され、セキュアブート保護が提供され、BitLockerを使用してVMディスク暗号化が有効になります。 VMデータは、ライブマイグレーション中でもBitLockerによって保護されます。

シールドされたVMは、仮想マシンに対するさまざまなレベルの管理者へのアクセスを制限します。 VM管理者自身だけがそのようなアクセス権を持っています。

したがって、Windows Server 2016の新しい役割であるHost Guardianサービスは、Hyper-Vホスト管理者による不正アクセスからVMを保護するのに役立ちます。 シールドされたVMに対する完全な権限を持たない管理者は、そのような仮想マシンを起動または停止することはできますが、設定を変更したり内容を表示したりすることはできません。

シールドされたVMには、ゲストOS Windows Server 2012またはWindows 8以降が必要です。 シールドされたVMシールドされた仮想マシンは、Azure Management Packポータルで作成することもできます。 標準の仮想マシンもセキュアに変換できます。 同時に、既に述べたように、仮想ディスクはBitLockerを使用して暗号化されます。

信頼するが検証する

ホストを認証するには、つまり、信頼されたシステムとドメインメンバーでVMが起動することを確認するにはどうすればよいですか? これを行うには、軽量(Admin-Trusted)と拡張(TPMベース)の2つの方法があります。

1つ目は、主にエンタープライズデータセンターまたは特に信頼できるホスティングプロバイダー向けであり、Active Directoryに基づいています。VMの起動をホストに許可するため、ADグループに含まれています。 ハードウェアのチェックはありません-任意のサーバーが適切です(暗号プロセッサなし)。 これは、信頼できるサイトを検証するソフトウェアの方法です。

2番目は、大部分のホスティング事業者向けに設計されており、より複雑であり、TPM 2.0暗号プロセッサとUEFI 2.3.1をサポートする機器が必要です。 そのような機器はまだまれです。 したがって、特定の保護方法の選択は、ハードウェアの機能にも依存します。 ハードウェア認証プロセスは次のようになります。

- シールドされたVMが起動します。

- クライアントは認証プロトコルを開始します。

- ホストはメトリックとコード整合性の結果を送信します。

- ホストメトリックが検証されます。

- ホストには署名済みの証明書が発行されます。 これにより、VMを起動できます。

TMPが存在する場合、ハードウェア検証が適用されます-設定に応じて、バイナリ、ハイパーバイザーなどがチェックされます対応するハードウェアがない場合はどうなりますか-TPM 2.0およびUEFI ソフトウェアを使用できます。 ホストの認証は、Kerberosとドメインコントローラーを介して行われます。 VMデータも暗号化され、管理者から保護されますが、ウイルスやキーロガーなど、システムレベルでのVM保護はありません。 ただし、ほとんどの場合、このレベルのセキュリティは適切と見なされます。 ADグループの設定のみが必要です。

TMPの代わりに、プログラムメソッド(Admin-Trusted)を使用したADが情報の保存に使用されます。 ハードウェア方式では、VMやノードのヘルスステータスなど、より多くのチェックが実行されますが、ソフトウェア方式では、既存のITインフラストラクチャを使用できるようになるため、近い将来メインインフラストラクチャになります。 障害から保護するために、3つのHGSサーバーを展開することをお勧めします。 DNSを使用してHGSホストを検索できます。 HGSは仮想化ホストで更新する必要があることに注意してください。

理論的には、これらのHGSサーバーは仮想(シールドVMのように動作)にすることができますが、そのような構成は信頼性が低く、障害後に起動しません-少なくとも1つの物理HGSサーバーまたは少なくとも通常の仮想(シールドVMではない)が推奨されます。

PowerShellまたはコンソールからHGSによって管理され、高可用性(HA)、スケーリングをサポートします。 HGSセキュリティには特に注意を払う必要があります-物理サーバー保護が推奨されます。 また、HGSに対してBitLockerとSecureBootを有効にし、ファイアウォールを有効にして、各HGSに少なくとも1つの静的IPを割り当てることをお勧めします。 REST API呼び出しでSSLを有効にするには、有効なSSL証明書が必要です。 HGSサービスFQDNの名前を示します。

完全な保護

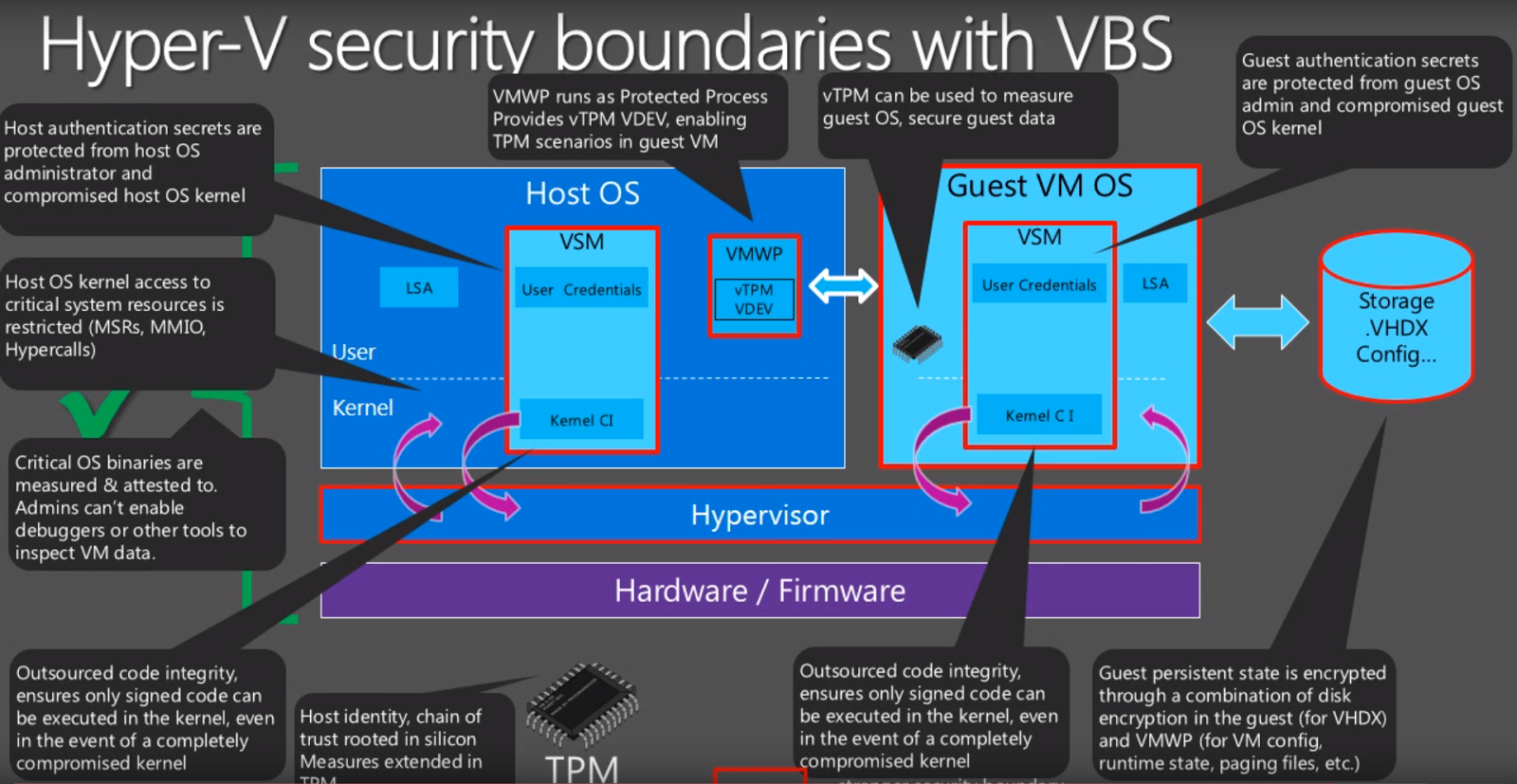

これはすべて、ハイパーバイザー、ネットワークなどの保護を含むMicrosoft Virtualization Based Security(VBS)の概念に適合します。セキュリティと分離を確保するために、VBSは仮想化プラットフォームの拡張機能を使用します。 Hyper-VはVBSを使用して、ホストOSとゲストVM、サーバー、およびクライアントを保護します。

仮想化ベースのセキュリティ(VBS)は、ハードウェアベースの保護技術を使用して、カーネルおよびアプリケーションから分離されたセキュリティゾーンを作成します。 これにより、外部攻撃に対する保護が提供されます。

VBSハードウェアプラットフォームには次の要件があります:安全で制御されたブートのためのUEFI 2.3.1cの可用性、リソース保護のためのTPM v2.0、仮想化拡張(Intel VT-X、AMD-V)、アドレス変換(Intel EPT、AMD RVI)、ハイパーバイザーによるメモリ保護。

重要なタスクは、コードの整合性の検証を確実にすることです(Hypervisor Enforced Code Integrity)。 現在、CIチェックはカーネルから実行され、カーネルが危険にさらされると、コードが実行されます。 VBSでは、これは安全に行われます。 ハイパーバイザーは、各メモリページへのアクセス権、そこに配置されたコードの実行権、およびデータの整合性をチェックします。 これにより、メモリ操作による潜在的な攻撃が大幅に制限され、不正なドライバーに対する保護が実装されます。

仮想化ベースのセキュリティを使用したコード整合性により、システムが起動された時点から承認されたバイナリコードのみがシステムで起動されます。

VBSには、多くのアーキテクチャの変更と個々のツールが含まれています。 たとえば、仮想セキュリティモード(VSM)は、ホストとVMのアクティビティを厳しく制限します。 VMSのフレームワーク内で、OSおよびゲストVMの安全なランタイム環境が実装され、それらの整合性がチェックされ、シールドVMで使用されるVMワーカープロセスのセキュリティが強化され、VMの状態に関する情報が保護されます。 ゲストマシンの仮想TMP(vTPM)は、ディスク暗号化などのTPMサービスをサポートしています。

ホスト管理者のアクセス権をゲストVMに制限するだけではありません。 管理者は、ホストオペレーティングシステムの動作に干渉しないでください。ハイパーバイザーもそのアクションから保護する必要があります。 これらのメカニズムは、プラットフォーム、仮想マシン、および仮想機器の保護を含むVSMの実装において重要です。

本質的に、VMSはRAM(保護、配布、アクセス権)を制御し、オペレーティングシステム、プラットフォームの「秘密」を操作せずに操作を区別するための一連のメソッドです。 VMSを使用すると、新しいレベルのセキュリティ-仮想信頼レベル(VTL)を構築できます。 Windows Server 2016では、組み込みのセキュリティレベルと共に、より厳しい要件を持つ新しいVTLを作成できます。 VTLはメモリ分離を提供し、物理メモリへのアクセスを保護します。 VTL0レベルでは、保護されていないVMが機能し、VTL1レベルでは、シールドされたVMが機能します。 追加のVTLレベルを作成できます-それらは階層的です。 管理者はホストOSからVTLを変更できません。

VSMモードで実行されているVMとは何ですか? これは、Intel VT-dを使用してIUM(Isolated User Mode)を介して通常のカーネルにアクセスする、より小さなカーネル(プロキシカーネル、SMARTまたはSKERNEL)です。 このメカニズムは、ホスト管理者のアクセスから仮想ハードウェアリソースを保護します。

重要なポイントは、いわゆるDMA攻撃、たとえばVSMメモリを侵害しようとする「偽の」ドライバに対する保護です。 ハイパーバイザーは、IOMMUシステムを使用してDMAメモリを制御します。

仮想マシンは、オフ、実行中、または「移動中」の状態で保護する必要があります。 これを行うには、UEFIのサポート、VMのセキュアブート、およびTPM 2.0のサポートを備えたマザーボードが必要です。

トラステッドプラットフォームモジュール(TPM)は、国際標準の暗号プロセッサです。 Windows Server 2016 Hyper-Vを使用すると、仮想TPMでVMを保護できます。 その結果、VMは、たとえばBitLocker機能を使用できます。 仮想TPMは物理TPMを必要としません。 vTPMは、ゲストVM用の仮想TPMデバイスの一種で、ディスクを暗号化できます。

「アイドル状態」のVMを保護するために、vTPMが使用されます。 仮想TPMは物理TPMを必要とせず、VMを移動できます。 これは仮想TPM 2.0デバイスです。 さらに、ゲストVMディスクはBitLockerを使用して暗号化されます。 VM移行トラフィックも暗号化されます。

仮想マシンワーカープロセス(VMWP)は、VMごとに作成されます。 シールドされたVMの場合、これはデバッガーアクセスが拒否され、多くの機能が制限された安全なプロセスです。 シールドされたVMへの管理アクセスも制限されています。 VMconnectを介したアクセス(基本モード)が閉じられ、RemoteFXが拒否され、保護されていないWMI、KVP呼び出し、統合コンポーネントが無効になり、IMCレジストリ挿入、保護されていないVDEVデバイスが削除されます。 このようなVMは、組み込みのメカニズムを介して制御できます。 VMが「破損」している場合、修復するには、シールドVMモードを無効にするか、バックアップから復元する必要があります。

新しいHyper-Vセキュリティフロンティア。 OSのバイナリがチェックされ、オペレーティングシステムがリソースへのアクセスを制限し、認証が広く使用されています。 ゲストOSは、安全なVMWPを介してホストと連携します。 仮想TPMはVMデータを暗号化し、暗号化キーは外部サーバーに保存されます。 ハイパーバイザー、VSM、ゲストOSは、個別のセキュリティレベルを実装します。

もちろん、VMのシールド(保護)レベルは調整できます。 ホスト管理者を信頼する場合、またはホストシステムがシールドされたVMの要件のすべてをサポートしていない場合、より弱いレベルの保護を使用できます。 この場合、シールドによる非生産的な損失も減少します。

- 基本レベル。 TPM機能の使用-vTPMはVMで動作し、セキュアブート、ディスク暗号化、VSCなどがサポートされます。

- このレベルの保護は、VMの状態と移行トラフィックの暗号化によって補完されます。

- ホスト管理者の操作の制限を含む完全なエスケープ。

これを機能させるために、ハイパーバイザーのセキュリティモードが変更されました。 デフォルトでは、ホストシステムを信頼せず、ホストシステムからのハイパーバイザーへの直接アクセスはありません。主要なシステムリソースへのアクセスは制限されています。 必要なものはすべてゲストVM OSから実行されます。 ホストオペレーティングシステムは、主に管理機能を実装しています。 休止状態ファイルのハイパーバイザーの状態は暗号化されています。

したがって、シールドされたVMのデータとステータスは管理者やマルウェアから保護され、ホストVSMはvTPMによって保護され、ディスク暗号化がサポートされ、シールドされたVMは信頼できるホストでのみ実行できます。 このドキュメントでは、シールドVMの展開とシールドVM機能について説明します。

ホスティング会社や大規模組織に注目して、Windows Server 2016はGuarded Fabricツールも実装しています。 その助けを借りて、ネットワークインフラストラクチャを柔軟に構成し、セグメントに分割して、データを傍受したり、ある仮想マシンから別の仮想マシンに介入したり、セキュリティポリシーに反する他の操作を実行したりすることができます。 クラウドサービスプロバイダーのネットワークでは、数万台の仮想マシンが機能し、IPの競合が発生する可能性のあるインフラストラクチャで、悪意のあるプログラムを備えた仮想化システムが出現する場合があります。 Guarded Fabricの仕事はそれを防ぐことです。

共有ホスティングとクラウドはもはや安全ではありません-クラウドサービスを使用する際の主な障害の1つを排除します。 仮想サーバーは、以前はセキュリティ上の理由でハードウェアプラットフォームでしか実行できなかった負荷に使用できるようになりました。