友人、こんにちは! 私は次の記事のトピックについて長い間考えていました。私は広大さを受け入れたいと思っていました。 分析、管理、そしてその方法について考えました。 その結果、決定的な要因は、Citrixソリューション用の2要素認証を組織するという質問に対する「現場」での友人の次の接触でした。 かつて、私はx509証明書に基づいたソリューションについて書き、それを同僚に提供しました。 しかし、彼のリモートクライアントのほとんどは、アップルソリューションに基づいていました。この場合、アクセスデバイスと証明書は、古いHead&Shoulders 2-in-1広告のように、または1つの束のすべてのロックに対するキーの束のようでした。 最後に、この記事で、管理、分析、分析について少し取り上げます。

友人、こんにちは! 私は次の記事のトピックについて長い間考えていました。私は広大さを受け入れたいと思っていました。 分析、管理、そしてその方法について考えました。 その結果、決定的な要因は、Citrixソリューション用の2要素認証を組織するという質問に対する「現場」での友人の次の接触でした。 かつて、私はx509証明書に基づいたソリューションについて書き、それを同僚に提供しました。 しかし、彼のリモートクライアントのほとんどは、アップルソリューションに基づいていました。この場合、アクセスデバイスと証明書は、古いHead&Shoulders 2-in-1広告のように、または1つの束のすべてのロックに対するキーの束のようでした。 最後に、この記事で、管理、分析、分析について少し取り上げます。

アーキテクチャソリューションは、OTP、または単に-2番目の「要因」-ワンタイムパスワードに基づいていました。 インターネット(またはインターネット)でアクセス可能なリソースとサービスの2要素認証を使用する必要と同様に、OTPを使用する利点、その有効性を理解することは避けてください。 ここで少し先に進みます。私の仕事では、ワンタイムパスワードを使用して企業情報システムにアクセスするための2要素認証を導入した後、リモートアクセスを持つユーザー(主に中間管理職)は、不快な???」、彼らは誰もそれをどこでも使用しないと言うので、なぜ他の人より先に走るのですか? 私は尋ねます、そして、クライアント銀行は毎回新しいパスワードを送ります-これは正常です。 通常、この後、安全性と利便性の問題は取り除かれます。 したがって、ここでは歌詞と分析が合格しました。さらに続けます。

このソリューションの実装に使用されるソリューションのコンポーネントについて説明し、説明では、NetScalerプロファイル、StoreFront設定、iPadクライアントデバイスなどの設定の基礎についてのみ説明します。 そのため、在庫:展開されたインフラストラクチャXenDesktop / App、StoreFront、Citrix NetScalaler、RADIUSサーバー、OTPサーバー。 クライアントとして、Google Authenticatorを使用することをお勧めします(ただし、無料のOTPクライアントの選択は非常に多くなります)。 OTPソリューションの実装に関して、これは特定のプロジェクトの「良心」にとどまると考えています。 これは、携帯電話のワンタイムパスワード、またはSMSまたはその他のオプションを使用できます。 ワンタイムパスワードの機能を使用してRADIUSサーバー自体を構成することは、個別の会話のトピックです。通過する輪郭を概説します。

2要素認証を使用する必要性を定義したので、選択したメソッドの使用とすべてのタイプのデバイスからの正しい操作を保証するNetScaler設定を見てみましょう。

まず、RADIUS接続とRADIUSサーバーのルールを作成しましょう。

add authentication radiusPolicy RSA-SelfService "REQ.HTTP.HEADER User-Agent CONTAINS CitrixReceiver" RSA add authentication radiusPolicy RSA-ReceiverForWeb "REQ.HTTP.HEADER User-Agent NOTCONTAINS CitrixReceiver" RSA add authentication radiusAction RSA -serverIP 192.168.60.43 -serverPort 1812 -radKey ……

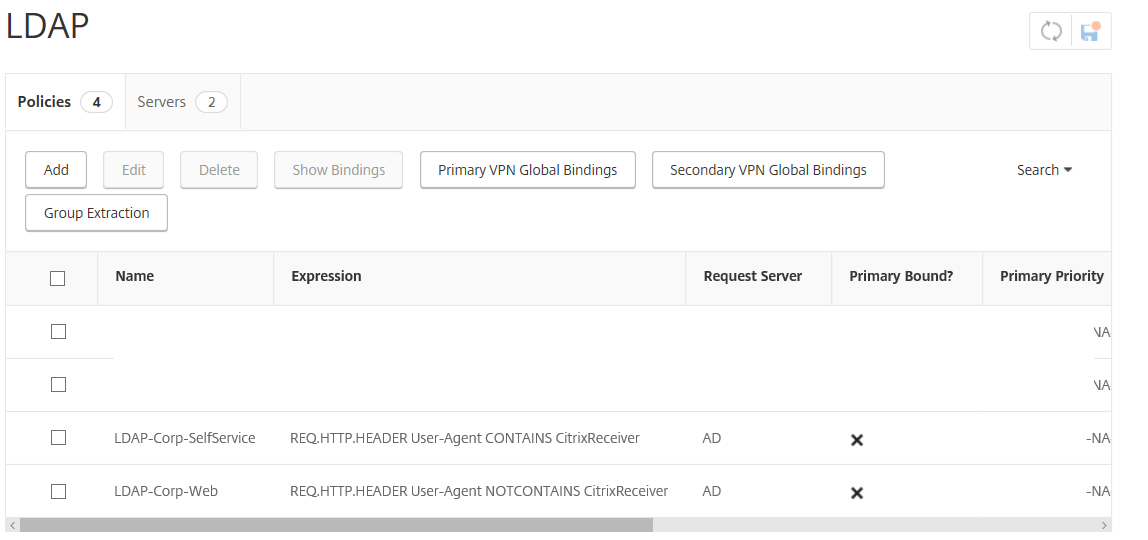

add authentication ldapPolicy LDAP-Corp-SelfService "REQ.HTTP.HEADER User-Agent CONTAINS CitrixReceiver" AD add authentication ldapPolicy LDAP-Corp-Web "REQ.HTTP.HEADER User-Agent NOTCONTAINS CitrixReceiver" AD

最後の和音は、作成されたポリシーを準備されたSSL VPNcサーバーに接続することです。

bind vpn vserver ssl_ag_xd_wa2.*******.ru -policy LDAP-Corp-Web -priority 100 bind vpn vserver ssl_ag_xd_wa2.*******.ru -policy RSA-SelfService -priority 110 bind vpn vserver ssl_ag_xd_wa2.*******.ru -policy RSA-ReceiverForWeb -priority 100 -secondary bind vpn vserver ssl_ag_xd_wa2.*******.ru -policy LDAP-Corp-SelfService -priority 110 -secondary

StoreFrontに接続ポイントを登録することは残ります(下のビデオでは明確になります)。

[ログオンの種類]フィールドで、[ドメインとセキュリティトークン]を選択します

管理は簡単なので、さらに先に進みましょう。 このソリューションをライブで見ることは残っています。

1. WEBブラウザ経由でアクセス

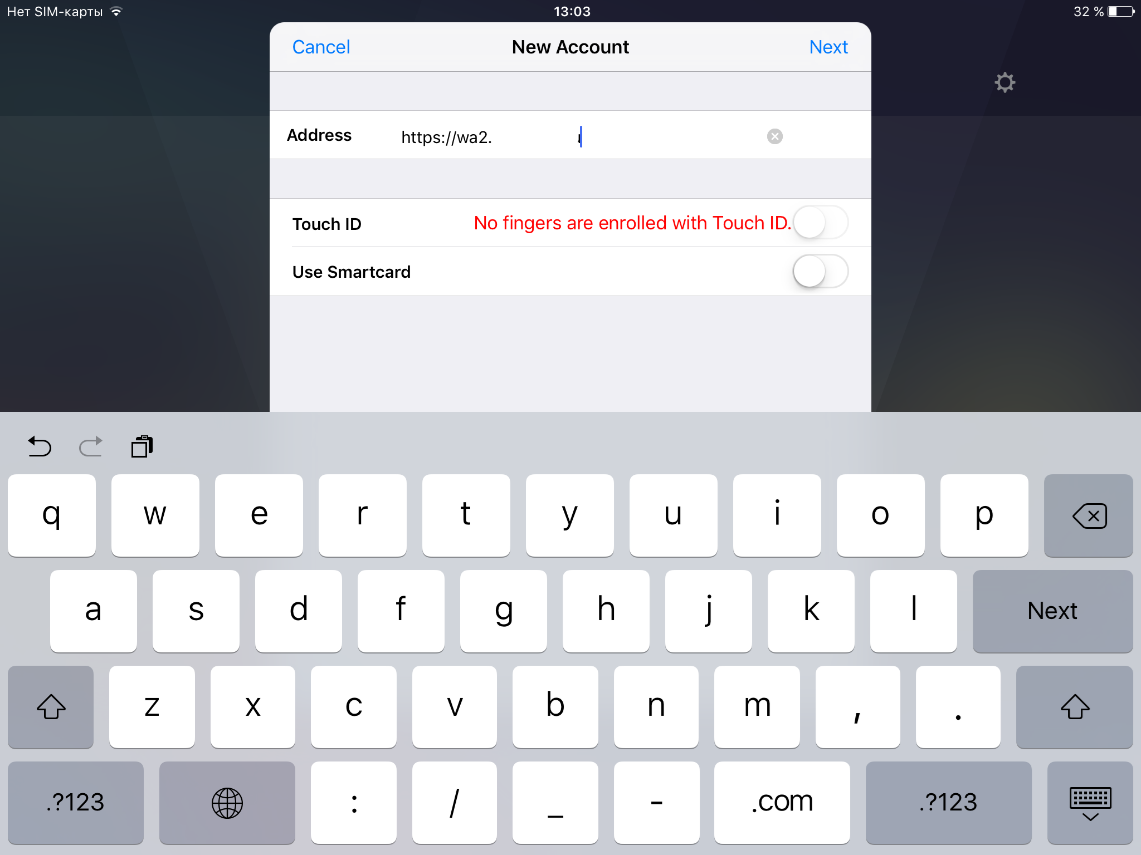

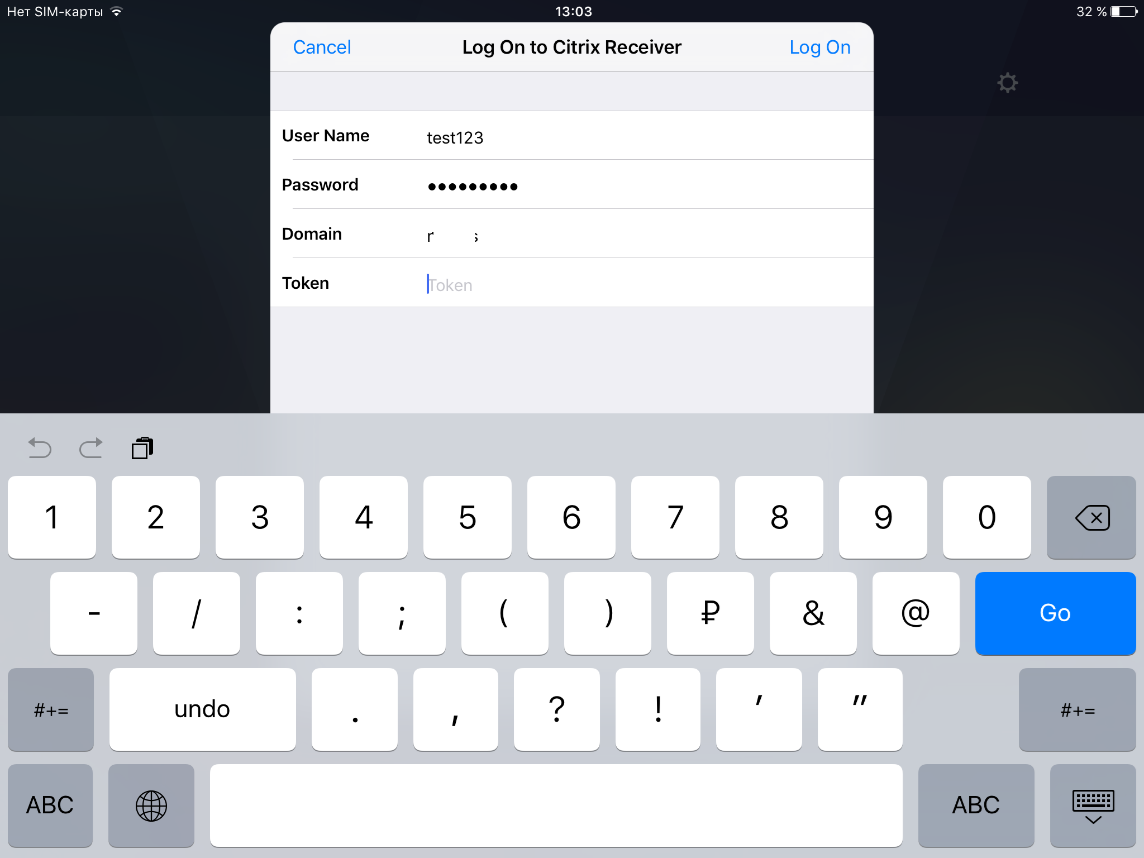

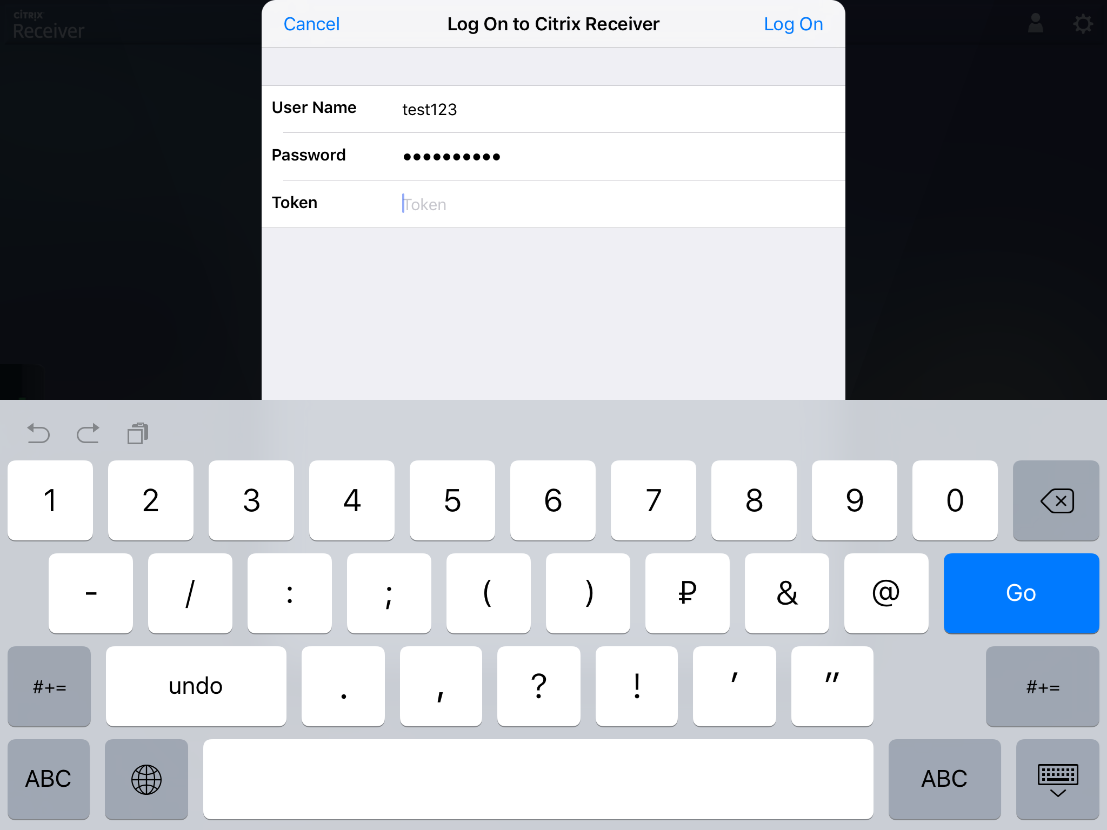

2. iOS(iPad)からのアクセス

新しいアカウントを追加します。

ユーザー名、パスワード、ドメイン、ワンタイムコードを入力してください:

接続プロパティに、選択した場所のタイプが表示されます(これはStoreFrontにあります)。

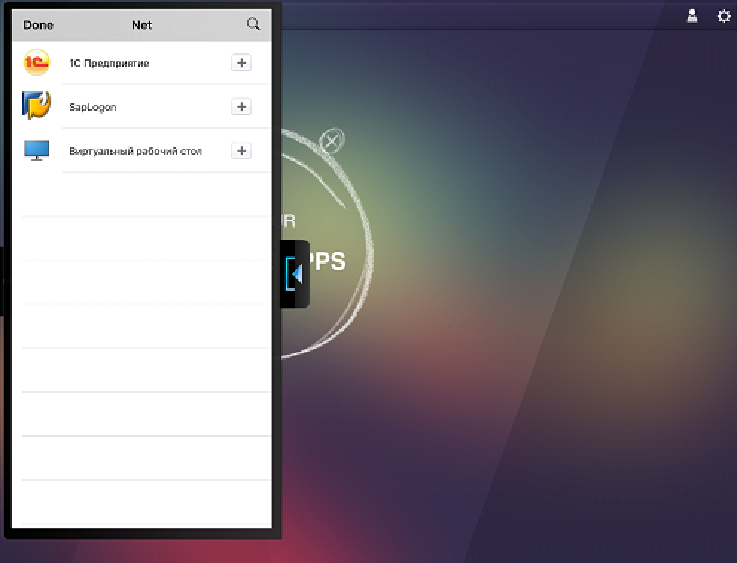

公開済みアプリケーションのリストが表示されます。

アプリケーションが起動すると、パスワードとPINコードが要求されます。

3.従来のCitrix Receiver

したがって、2要素認証は、インターネット上で企業情報システムを公開するための効果的で信頼性の高い方法であるだけでなく、便利であり、最も重要なことは、いわば「最新の状態を保つ」最新のソリューションです。

x509またはOTPを使用するかどうかはユーザー次第ですが、このメカニズムを実装する必要があるという事実は明確です。

PS。私の毎日の仕事では、上記のすべてに基づいて、2要素認証を「必須」に使用し、調査で作成された読者に質問が生じました。 投票してください: