感染した何十万ものInternet of Thingsデバイスから構築されたボットネットは、過去1年間のサイバー脅威の主な傾向の1つになりました。 ただし、数年前にそのような脅威を予測する(およびそれらと戦う)ことは可能です。 最近、 DVRシステムとWebカメラに基づくボットネットについて話しましたが、 2013年に研究者がこのようなデバイスの脆弱性について警告していたことを思い出しました。

先日、SEC Consultの研究者は、Sony IPELA Engine IPカメラの80モデルを攻撃し、ボットネットにしたり、スパイ活動に使用したりする可能性がある脆弱性を発見しました 。 興味深い機能は、攻撃に使用されるリモートアクセス(Telnet)がこれらのカメラで無効になっていることです。 ただし、開発者が残したバックドアを使用すると、秘密のチームで有効にすることができます。

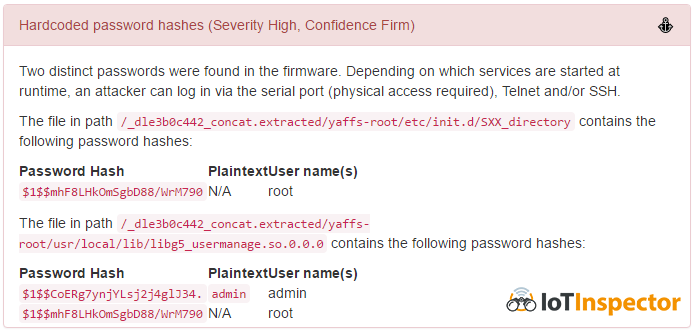

研究者によると、最初にカメラファームウェア内でadminおよびrootユーザーのパスワードハッシュを含むファイルを見つけました。

最初のパスワードは非常に古典的なものであることが判明しました-ユーザー名(admin:admin)と一致します。 rootユーザーのパスワードもハッシュから取得できます。 このようなデータを使用して、物理ポートを介して、またはリモートで、TelnetまたはSSHを介してデバイスにアクセスできます。これはまさに、 Miraiボットネットの作成者がadmin:adminなどのデフォルトパスワードを持つルーターを見つけるための機会です。

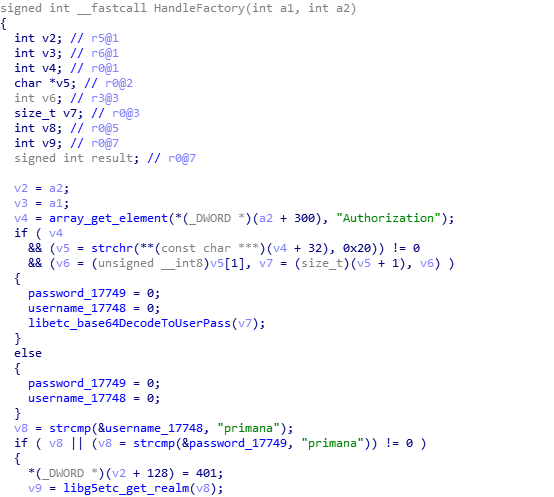

ただし、この場合、状況はより複雑でした。 正式には、SonyカメラはTelnetアクセスを許可しません。 それでも、カメラファームウェアの開発者は、明らかにテストのために、そのような機会を自分たちに残したことが判明しました。 これを行うために、特別なHTTP要求に応じてTelnetを起動する別のコードを作成しました。 HTTP認証に使用されるユーザー名とユーザー名(primana:primana)もコードで保護されています。

したがって、攻撃者は、必要なすべての認証コードをファームウェアファイルから直接受け取ったため、悪意のあるコードをIPカメラにリモートでダウンロードできます。これにより、些細なスパイやボットネットの作成からカメラエントリの編集まで、さまざまなオプションが提供されます(皮肉なことに、 、世界中の数百万のこれらの脆弱なデバイスは「セキュリティカメラ」と呼ばれます)。

研究者は、ソニーが脆弱なカメラのファームウェアのアップデートをすでにリリースしていると報告しています。 ただし、これらのアップデートはすぐに目標に到達することを理解する必要があります。結局のところ、ウェブカムは「モノのインターネット」の他の多くのガジェットと同様、ユーザーフレンドリーなインターフェースを備えておらず、そのようなデバイスのオンライン更新の文化はまだ発展していません。

Gartnerによると、2020年までにIoTデバイスの数は200億に達し、これは大規模な攻撃に対するオブジェクトがさらに増えることを意味します。

ポジティブテクノロジーの攻撃検出方法開発チームの責任者であるアントントゥリンによる無料のウェビナーで、モノのインターネットのセキュリティがその作成と使用のすべての段階でどのように編成されるべきかについて詳しく知ることができます。 「 IoTハッカーを仕事から外す方法 」というタイトルのウェビナーが12月15日午後2時に会社のWebサイトで開催されます。 事前に登録する必要があります。

PSモスクワのPositive Technologiesの支援を受けて、Pythonコア開発者のAndrei Svetlov によるasyncio + aiohttpのコースがまもなく開催されることをお知らせします。

Andreyにとって最高の質問の著者にセミナーの無料チケットを1つ提供したいと考えています。彼はレッスン中に質問を選択して回答します。 質問はasyncio2016@ptsecurity.comに送信してください。