クラウドテクノロジーの時代に、各ユーザーが写真を保存するための独自のクラウドを持ち、企業がクラウドコンピューティング用のサーバーをレンタルする場合、保存された情報の機密性について疑問が生じます。 また、ユーザーがクラウドを信頼するか、暗号化コンテナーを使用して保存データを保護することができれば、企業の業績は悪化します。 データウェアハウスがクラウドに転送されるだけでなく、計算自体も転送されるためです。

仮想マシンの保護は特に影響を受けます。これは、ホストが侵害された場合にVMへのアクセスを取得するのが難しくないためです。 最近まで、VMware、Xen、Hyper-Vのいずれのハイパーバイザーも、重要なVM保護テクノロジーを提供していませんでした。

また、攻撃者がサーバーに物理的にアクセスできるようになった場合、保存できるのはディスク暗号化のみであり、すべての場合に保存できるわけではありません。 もちろん、サーバーをレンタルする場合、保護対策の一部はデータセンターによって行われます。 ただし、この場合、データセンター管理者を信頼する必要があります。

Windows Server 2016のリリースにより、Microsoftはホストセキュリティと仮想インフラストラクチャにさらに注意を払うことを決定しました。 これで、Hyper-Vホスト管理者からVMを分離できます。 また、仮想TPMを使用して、bitlockerを使用してVMデータを暗号化することが可能になりました。

したがって、新しいテクノロジーを使用して、監視対象外のサーバーまたは企業のデータセンターで仮想マシンをホストできますが、物理アクセスと仮想アクセスの役割を区別して、セキュリティレベルを高めます。

使用技術

シールドされたVMは、仮想マシンをホストから隔離するテクノロジーです。 ホスト管理者による偶発的または意図的なアクションや悪意のあるソフトウェアからVMを保護します。

シールドされたVMが機能するには、Host Guardianサービス(HGS)サーバーが必要です。これは、VMアクセスキーを発行し、Hyper-Vホストのヘルスをチェックします。

HGSは2種類の認証をサポートしています。

- TPM信頼の認証-検証は、TPM識別子、OSブートシーケンス、およびコード整合性ポリシーに基づいています。 これにより、承認されたコードのみがホストで実行されていることを確認できます。

- 管理者が信頼する証明書-検証は、Active Directoryセキュリティグループのメンバーシップに基づきます。

HGS作業スキーム

仮想マシンが起動すると、セキュアホストは証明書をHGSサーバーに渡します。HGSサーバーは、仮想マシンへのアクセスキーの転送を決定します。

管理者からVMへのアクセスを分離する必要がある場合は、管理者が信頼する証明書を内部で使用する必要があります。

データとVMをデータセンターの従業員から分離するために、レンタルサーバーにVMを配置する場合は、TPM信頼の証明書を使用することをお勧めします。

HGSサーバーとセキュアホストは、http(https)プロトコルを介して通信します。 HTTPSは安全な通信を提供するために必要ではありませんが、HTTPSを有効にする場合、追加の証明書が必要になります。 AD証明書の場合、一方向ドメイン信頼を追加で構成する必要があります。

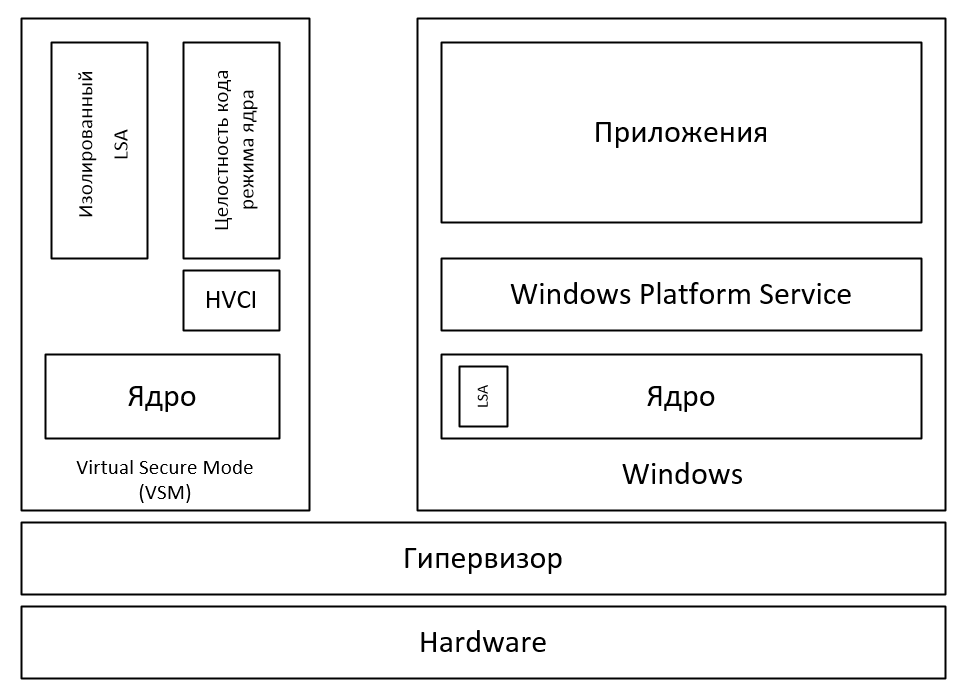

Virtual Secure Mode(VSM)は、ミニOSでセキュリティが重要な操作を分離する仮想化ベースのテクノロジーです。

他の2つのテクノロジーがVSMで機能します。

- デバイスガード-UEFIファームウェアデータとカーネルモードドライバーのチェック(コード整合性制御)。

- Credential Guard-ユーザー認証プロセス(LSA)の分離。

VSMの仕組み

メインOSは仮想環境で実行されます。 また、ハイパーバイザーはホストOSとして機能するため、RAMへのアクセスが制限されます。 その結果、ホストで実行されているマルウェアは、管理者権限があってもVSMメモリにアクセスできません。 また、このような構造は、DMAポートへの攻撃から保護する必要があります。

シールドされたVMについて

シールドされたVMを注文する場合、Hyper-VホストとHGSサーバーはデータセンター側にあることが理解されます(Microsoft Azureで整理されています)。 この場合、シールドされた仮想マシンを自分で作成するか、提供されているテンプレートを使用して作成できます。

シールドされたVMを独自に作成すると、顧客はVMをPCに展開して構成し、データセンターが発行したキーで暗号化します。 VMをデータセンターに転送した後。

2番目の場合、顧客はテンプレートから作成されたVMを保護するPDKファイルのみを作成します。 PDKファイルは、テンプレートファイルをHGSサーバーに関連付けます。 ただし、テンプレートにマルウェアが含まれていないことを確認する必要があります。

VMデータファイルは暗号化された形式でホストに到達するため、最初の方法はより安全に見えます。 いずれの場合でも、VMへのアクセスキーは、データセンターの管理者に平文で届きません。

攻撃を受けやすい唯一の場所はHGSサーバーでした。 以来:

- HGS管理者は、セキュリティポリシー要件を下げることができます。

- 管理者権限を取得した攻撃者は、アクセスキーを取得しようとする可能性があります。

- HGSが機能するには、ADが必要であり、TPMが必須である必要はありません。したがって、ほとんどの場合、キーは平文で保存されます。

これに基づいて、HGSサーバーがインフラストラクチャに配置されている条件下で、シールドされたVMが動作する可能性をテストするというアイデアが生まれました。 これにより、仮想マシンがさらに保護されます。 また、この方法は、データセンターがシールドされたVMサービスを提供しない場合にも使用できます。 このアプローチの欠点は、この構造を自分で管理する必要があることです。

HGSサーバーをハイパーバイザーの管理者に置き換えることについて質問があるかもしれません。これには、新しいアドレスを指定するだけです。 これに対する保護は非常に簡単に実装され、作成されたVMはHGSサーバーの公開キーを使用して暗号化されるため、別のHGSサーバーは起動のためにキーを発行できません。

また、シールドVMテクノロジーは仮想マシン構成ファイルのみを暗号化することを理解することも価値があります。 VHDXファイルは暗号化されません。 暗号化するには、vTPMを有効にし、ドライブをビットロッカーで暗号化する必要があります。

新しいテクノロジーの組み合わせにより、信頼性の高い保護が提供されます。

- 人的要因が排除されます。

- キーは暗号化された形式で送信されます。

- サーバーは、コードの整合性チェックを提供する新しいテクノロジーによって保護されています。

- 許可されたアプリケーションのホワイトリスト。

- VMをホストから分離します。

これはすべて、Hyper-Vホストを標的とするマルウェアから非常によく保護され、所有者のみにVMへのアクセスを提供し、管理者または管理者権限を取得した人のアクションから保護します。

Hyper-VおよびHGSサーバーの要件

TPM認定を使用するための要件が示されています。 AD認定はそれほど厳しくありませんが、はるかに少ない保護を提供します。

HGS:

- Windows Server 2016

Hyper-V:

- Windows Server 2016 Datacenter Edition

- UEFIセキュアブート

- TPM v2

- IOMMU(VT-d)

設定方法

たとえば、オプションを検討します。専用サーバーをレンタルし、それを保護したい場合。 TPM認証が使用されます。 ホストとHGS間の接続は、httpプロトコルを介して行われます。 HGSサーバーに白いIPがない場合、80番目のポートを転送するか、リバースプロキシを使用する必要があります。

サーバーでのHGSロールの追加と構成

HGSサーバーのインストールとドメインの作成

Install-WindowsFeature -Name HostGuardianServiceRole -IncludeManagementTools -Restart

HGSが機能するにはドメインが必要です。 既存のドメインに接続できますが、セキュリティを強化するために別のドメインを作成することをお勧めします。 次のコマンドを実行する前に、コンピューターがドメインに接続されていないことを確認してください。

$adminPassword = ConvertTo-SecureString -AsPlainText '<password>' -Force Install-HgsServer -HgsDomainName 'relecloud.com' -SafeModeAdministratorPassword $adminPassword -Restart

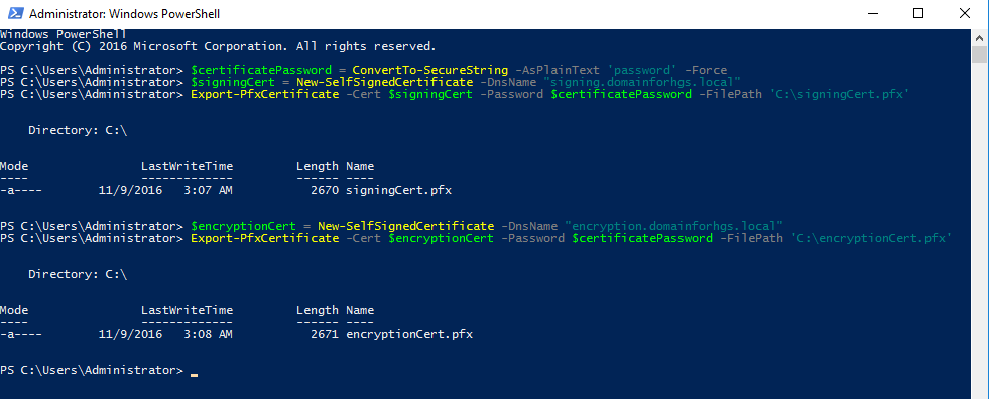

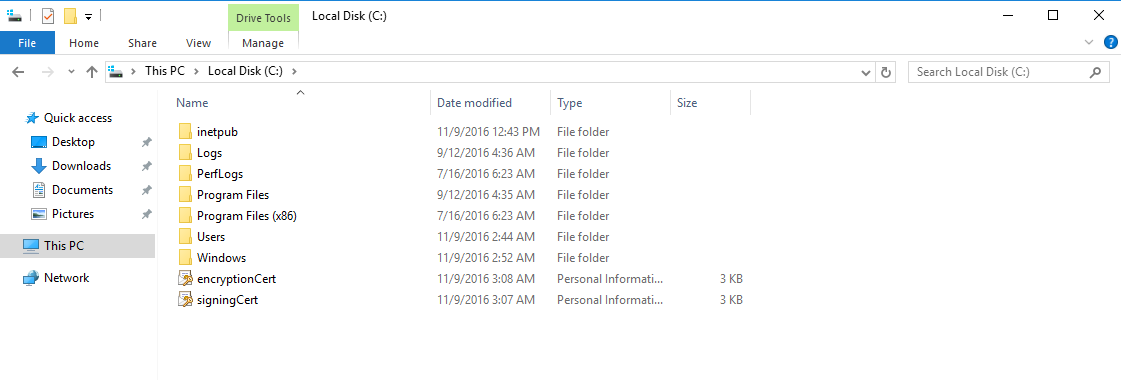

自己署名証明書を作成する

テスト用に自己署名証明書が作成されましたが、実際の環境にはPKIの方が適しています。

$certificatePassword = ConvertTo-SecureString -AsPlainText '<password>' -Force $signingCert = New-SelfSignedCertificate -DnsName "signing.relecloud.com" Export-PfxCertificate -Cert $signingCert -Password $certificatePassword -FilePath 'C:\signingCert.pfx' $encryptionCert = New-SelfSignedCertificate -DnsName "encryption.relecloud.com" Export-PfxCertificate -Cert $encryptionCert -Password $certificatePassword -FilePath 'C:\encryptionCert.pfx'

HGSサーバーの初期化

暗号化および署名証明書を指定します。 認証方法を選択します。

$certificatePassword = ConvertTo-SecureString -AsPlainText '<password>' -Force Initialize-HgsServer -HgsServiceName '<HgsServiceName>' -SigningCertificatePath 'C:\signingCert.pfx' -SigningCertificatePassword $certificatePassword -EncryptionCertificatePath 'C:\encryptionCert.pfx' -EncryptionCertificatePassword $certificatePassword [-TrustActiveDirectory | -TrustTPM]

Hyper-Vで保護されたホストの追加

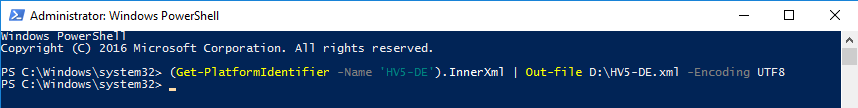

TPM IDを取得する

この手順は、保護されたホストごとに実行する必要があります。

(Get-PlatformIdentifier -Name '<HostName>').InnerXml | Out-file <Path><HostName>.xml -Encoding UTF8

結果のファイルをHGSサーバーに追加します

Add-HgsAttestationTpmHost -Path <Path><Filename>.xml -Name <HostName> -Force

コード整合性ポリシーを作成して適用します

ポリシーを作成すると、インストールされているすべてのプログラムがスキャンされ、ホワイトリストに追加されます。 ポリシーを作成する前に、システムが次のことを確認する必要があります。

- ウイルスやマルウェアはありません

- 操作に必要なソフトウェアがインストールされており、信頼性が高い

ポリシーが監査モードであることを最初に確認することをお勧めします。 この場合、ポリシーで禁止されている実行可能ファイルがログに表示されます。

スキャンには時間がかかります。

New-CIPolicy -Level FilePublisher -Fallback Hash -FilePath 'C:\temp\HW1CodeIntegrity.xml' -UserPEs ConvertFrom-CIPolicy -XmlFilePath 'C:\temp\HW1CodeIntegrity.xml' -BinaryFilePath 'C:\temp\HW1CodeIntegrity.p7b'

.p7bファイルの名前をSIPolicy.p7bに変更し、フォルダーC:\ Windows \ System32 \ CodeIntegrity \ SIPolicy.p7bにコピーする必要があります。

コンピューターを再起動し、計画された標準的な負荷の下でシステムの動作を確認します。 システムの正常なチェックの後、監査モードを無効にします

Set-RuleOption -FilePath 'C:\temp\HW1CodeIntegrity.xml' -Option 3 -Delete ConvertFrom-CIPolicy -XmlFilePath 'C:\temp\HW1CodeIntegrity.xml' -BinaryFilePath 'C:\temp\HW1CodeIntegrity_enforced.p7b' Copy-Item -Path '<Path to HW1CodeIntegrity\_enforced.p7b>' -Destination 'C:\Windows\System32\CodeIntegrity\SIPolicy.p7b' Restart-Computer

複数の同一ホストが保護されている場合、ポリシーは1回しか作成できません。

ポリシーを変更する必要がある場合に再スキャンする必要がないように、元のXMLファイルを残すことをお勧めします。

ポリシーを有効にすると、カーネルモードドライバーを更新または追加するときに、システムの起動を妨げる可能性があるため、注意する必要があります。

HGSサーバーにポリシーを登録します

Add-HgsAttestationCIPolicy -Path <Path> -Name '<PolicyName>'

TPMベースラインポリシーの作成

このポリシーは、TPMモジュールにあるPCRレジスター(プラットフォーム構成レジスター)に基づいています。 BIOSのロードからシステムのシャットダウンまで、システムのメトリックの整合性を保存します。 ルートキットなどによってブート順序が変更された場合、PCRレジスタに表示されます。

同一のハードウェアホストのクラスに対してポリシーが作成されます。 作成する前に、Hyper-Vをインストールしておく必要があります。

Install-WindowsFeature Hyper-V, HostGuardian -IncludeManagementTools -Restart Get-HgsAttestationBaselinePolicy -Path 'HWConfig1.tcglog'

このコマンドでは、セキュアブート、IOMMU(VT-d)、仮想化ベースのセキュリティを有効にする必要があります。

コマンドの実行を許可する-SkipValidationフラグを使用できますが、エラーは修正されません。

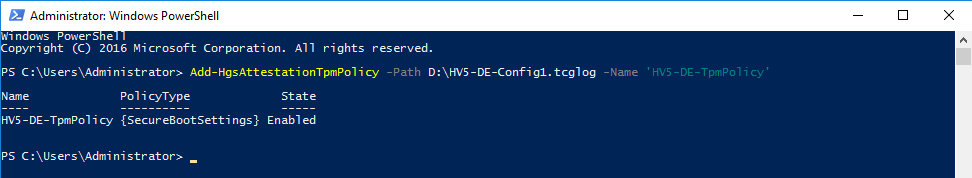

TCGlogファイルをHGSサーバーに追加する

Add-HgsAttestationTpmPolicy -Path <Filename>.tcglog -Name '<PolicyName>'

HGSサーバーのステータスを確認する

この時点で、HGSサーバーの構成は終了します。 実行された作業を確認するために、診断を実施します。

Get-HgsTrace -RunDiagnostics

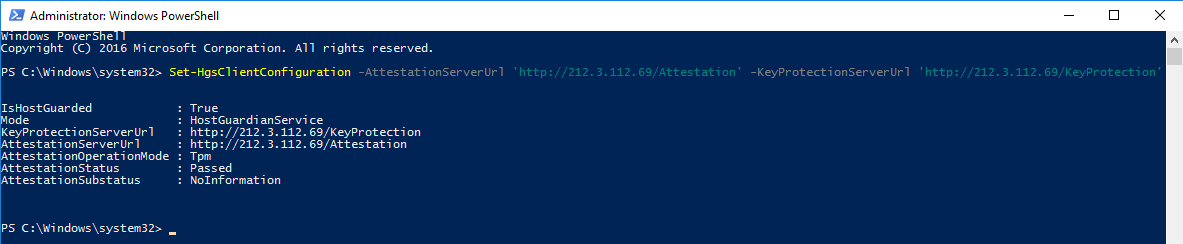

Hyper-VホストをHGSサーバーに接続します

保護されたホストをHGSサーバーに接続するには、サーバーのURLを指定するだけです。

Set-HgsClientConfiguration -AttestationServerUrl 'http://<FQDN>/Attestation' -KeyProtectionServerUrl 'http://<FQDN>/KeyProtection'

適切に構成すると、次のようになります。

- IsHostGuarded:true

- AttestationStatus:合格

何かが正しく設定されていない場合、理由はAttestationStatusに示されます。

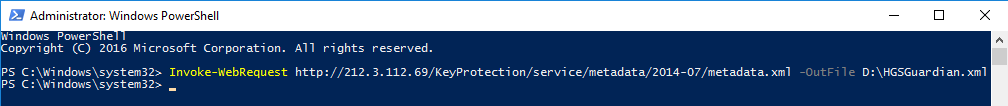

シールドされた仮想マシンの作成

VMをサーバーにバインドするために必要なHGSサーバー記述ファイルを取得します。

Invoke-WebRequest http://<"HGSServer">FQDN>/KeyProtection/service/metadata/2014-07/metadata.xml -OutFile C:\HGSGuardian.xml

HGSを使用するように構成されていないWindows Server 2016を実行している別のマシンでVMを作成する必要があります。

新しい第2世代のVMを作成し、その上にOSをインストールし、RDPを構成してそのパフォーマンスを確認し、ビットロッカーで暗号化します。

VMシールド

VM名を設定する

$VMName = 'SVM'

VMをオフにします

Stop-VM –VMName $VMName

所有権証明書を作成する

$Owner = New-HgsGuardian –Name 'Owner' –GenerateCertificates

サーバー証明書をインポートする

$Guardian = Import-HgsGuardian -Path 'C:\HGSGuardian.xml' -Name 'TestFabric' –AllowUntrustedRoot

キープロテクターを作成する

$KP = New-HgsKeyProtector -Owner $Owner -Guardian $Guardian -AllowUntrustedRoot

シールドをオンにする

Set-VMKeyProtector –VMName $VMName –KeyProtector $KP.RawData Set-VMSecurityPolicy -VMName $VMName -Shielded $true

仮想マシンでvTPMを有効にします

Enable-VMTPM -VMName $VMName

VMで保護を構成して有効にした後、保護されたホストに移動する必要があります。 これを行うには、マシンをエクスポートし、受信したファイルをホストに転送して、Hyper-Vコンソールにインポートします。

この段階で、構成が完了し、VMが保護されます。

シールドされたVMの動作の確認

Hyper-Vコンソールを介してVMに接続しようとすると、次のメッセージが表示されます。

また、VM設定では、保護設定を変更できないことに関する警告が表示されます。

仮想マシンパーティションはBitLockerによって保護されています。

このように、シールドされたVMが構成され、仮想マシンをより高いレベルで保護します。 ご質問があれば、コメントしてください。

セルビロンに関する他の記事