HabréのDynのDNSサーバーに対する最近の最大のDDoS攻撃は見過ごされませんでした 。 このブラックアウトの機能は、IoTデバイスからのhttp

要求の広範な使用と、 telnet

サービスで使用される23番目のtcp

ポートを開いていたことtelnet

。

telnetは生きており、組み込みシステムとおとりにしっかりと収まっていることがわかります。 悪意があるか、人間の無知か これ、愚かさ、または反逆罪とは何ですか? telnetポートは開いていて、停電の数か月前に、 膨大な数のIoTデバイスによって強力に損なわれましたが、雷が打たれるまで対策を講じませんでした。

理論的最小値

Telnetは1960年代後半に登場し、 tcp/ip

と仮想端末の最初の標準は1983年に遡ります。当然、作成時には、データがプレーンテキスト形式で送信されるという事実を誰も気にしませんでした。 当時のtcp/ip

ネットワークプロトコルは、ARPANETで熟成していました。

Telnetは、ホスト(つまり、オペレーティングシステム)と端末間で動作するように設計されています。 RFC 854 [Postel and Reynolds 1983a]の仕様は、ネットワーク仮想端末(NVT)と呼ばれる最小公分母端末を定義しています。 NVTは、接続の両端(クライアントとサーバー)が実際の端末との間でマッピングを行う架空のデバイスです。 つまり、クライアントのオペレーティングシステムは、ユーザーが使用しているあらゆる種類の端末をNVTにマップする必要があります。 サーバーは、NVTを、サーバーがサポートする端末タイプにマップする必要があります。

多くの一般的なインターネットプロトコルと同様に、そのシンプルさのために古風でシンプルで沈めません。 他の目的にも頻繁に使用されます。

(5:574)$ grep -w ^telnet /etc/services telnet 23/tcp # Telnet telnet 23/udp

奇妙な事実ですが、 telnets

ようなものがあることがtelnets

、それがどんな奇跡であるかは言えません。 検索エンジンでさえ驚いた。

(5:575)$ grep -w ^telnets /etc/services telnets 992/tcp # telnet protocol over TLS/SSL telnets 992/udp

コマンドの完全なリストは次のとおりです。

EOF 236 end-of-file SUSP 237 suspend current process (job control) ABORT 238 abort process EOR 239 end of record SE 240 suboption end NOP 241 no operation DM 242 data mark BRK 243 break IP 244 interrupt process AO 245 abort output AYT 246 are you there? EC 247 escape character EL 248 erase line GA 249 go ahead SB 250 suboption begin WILL 251 option negotiation WONT 252 option negotiation IX) 253 option negotiation DONT 254 option negotiation IAC 255 data byte 255

Telnetは半二重、文字ごと、および行ごとの入力モードをサポートします;デフォルトでは、プログラムは後者を使用します。 マニュアルページから。

接続が開かれると、telnetはTELNET LINEMODEオプションを有効にしようとします。 これが失敗すると、telnetは2つの入力モードのいずれかに戻ります。リモートシステムがサポートするものに応じて、「一度に1文字」または「古い行ごと」のいずれかになります。

帯域内シグナリングが使用されます-コマンドとデータは1つのストリームで送信されます。

Telnetハニーポット

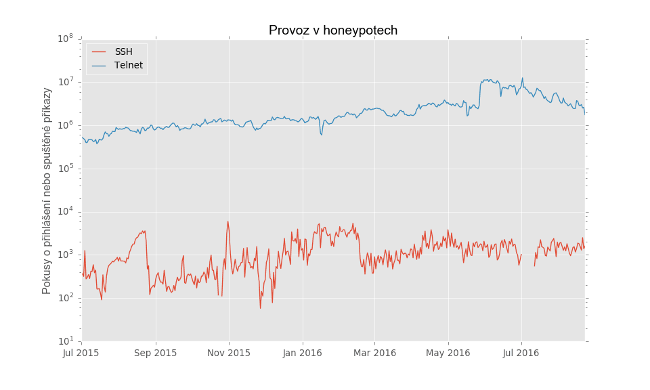

昨年、チェコの大手DNSプロバイダーであるNIC.CZの専門家が ハニーポットの餌を出し、トラフィックの監視を開始しました。

telnet

トラフィックは ssh

トラフィックよりも3桁大きいことが判明しました。 垂直チャートでは、 telnet

のログイン試行回数と ssh

に対してssh

れたコマンド 。 スケールは対数です。 クリック可能 。

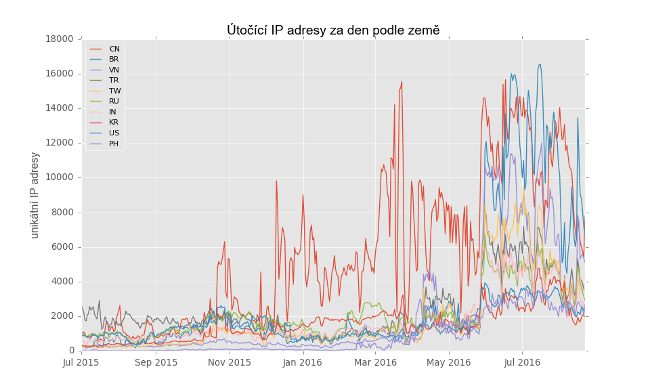

一意のIPの数 。

国の地理、クリック可能 。 以下のShodanの結果との一致に注意してください。

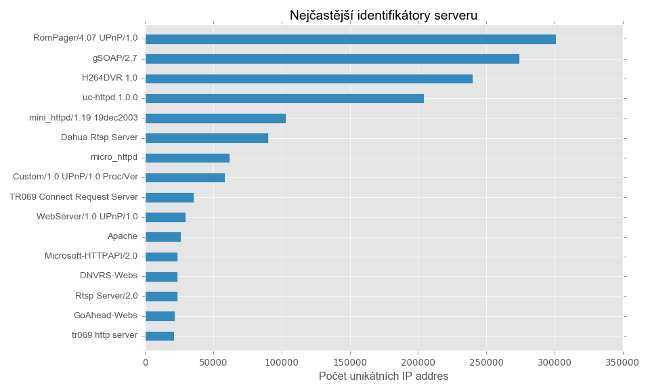

メインデバイスのプラットフォーム、クリック可能 。

そもそも、 RomPager / 4.07 HTTPサーバーは、多くの場合ホームルーターで使用される漏れやすい組み込みWebサーバーです。 そのため、Allegro Software Developmentのアナリストによると 、 7,500万人になる可能性があります。 2位は人気のあるgSOAP / 2.7ツールキットで、DVRサーバーへのH264DVR 1.0 -RTSP(リアルタイムストリーミングプロトコル)は銅メダルを獲得しました。

実際、CCTVカメラは不名誉なDahua Rtspサーバーによって示され、 セキュリティ上の問題も抱えています。 2016年5月以降、これらのデバイスのアクティビティは急激に増加しており、1日あたり8,000個の一意のIPアドレスが登録されていました。

実験の地域性にもかかわらず、差し迫った大規模なIoT脅威に関する結論は、それ自体を示唆しているように見えました。 チェコのアナリストは 、 600万を超える一意のIPアドレスからのデータを処理して、傾向を明確に特定しました:組み込みシステムは、最も脆弱なものであり、特にCCTVカメラは、同じ機器、ハードウェア、脆弱性のリストで単一文化に陥ることがよくあります。 最初のベルは静かに鳴り、聞こえませんでした。

リスト全体を発表する

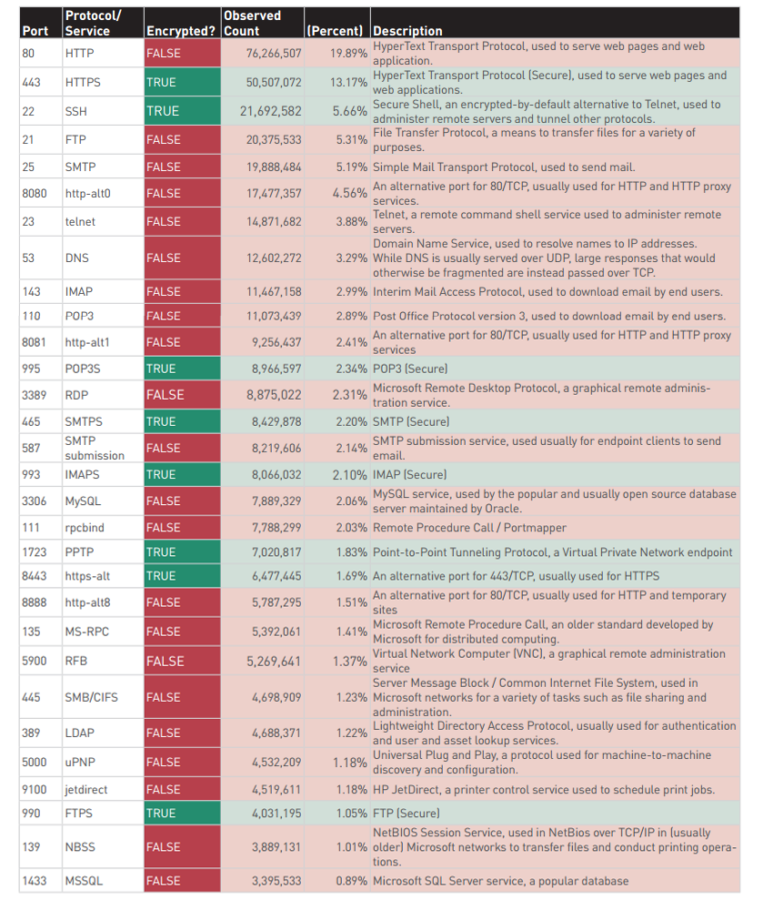

Rapid7の専門家は、Project Sonarのインフラストラクチャを使用して、世界中でグローバルポートスキャンを実行し、IPv4範囲のメインtcp

ポートを確認しました。 この研究は非常に詳細で興味深いことが判明しました。

- telnetポートが開いている1500万のホスト。 (カール!)

- 1,100万のRDBMSパブリックホスト

- 印刷サービスへのオープンアクセスを持つ450万のホスト。

これにより、最初の10個のtcp/ip

プロトコルのサイズが分散されました。

Port Protocol Number Percent 80 HTTP 76,266,507 19.89% 443 HTTPS 50,507,072 13.17% 22 SSH 21,692,582 5.66% 21 FTP 20,375,533 5.31% 25 SMTP 19,888,484 5.19% 8080 http-alt0 17,477,357 4.56% 23 telnet 14,871,682 3.88% 53 DNS 12,602,272 3.29% 143 IMAP 11,467,158 2.99% 110 POP3 11,073,439 2.89%

表にあるすべての30のプロトコル..

全体で7番目、誰が予想していましたか? そして、すべてのhttp*

を1つのカテゴリにまとめると、telnetは5位になります! ご覧のとおり、 ssh

からの遅延ssh

非常に小さいです。 それは2番目の鐘でしたが、誰もそれを聞きませんでした。

とは言うものの、本番環境でtelnetを完全に踏みにじることができないように思えるという事実は、いらいらすることと心配の両方です。 スキャンによると、現在インターネット上でtelnetサービスを提供しているように見えるデバイスは1400万を超えています。

100,500の脆弱なCCTVビデオカメラ

Flashpointのスペシャリストは、 Miraiボットネットの痕跡を追って、CCTVビデオカメラXiongMai TechnologiesおよびDahuaの興味深い特性の発見を求めてインターネットを探し回った 。 ミハイル・ザドルノフは「椅子につかまってさもないと、あなたは倒れます」と言うのが好きです。

2016年6月10日のデータによると、 uc-httpd 1.0.0.0

Webサーバーを備えた515千台を超えるデバイスが、 CVE-2016-1000245およびCVE-2016-1000246の影響を同時に受けています。

脆弱性CVE-2016-1000245は単なるガードです。 すべてのデバイスには同じルートパスワード xc3511があり 、システム上にpasswd

コマンドがないため、 変更できません 。 /etc/init.d/rcS

からinitスクリプトを削除しない限り、 telnet

サービスはオンになり、設定からオフになりません。

/etc $ cat passwd root:absxcfbgXtb3o:0:0:root:/:/bin/sh /etc $ cat passwd- root:ab8nBoH3mb8.g:0:0::/root:/bin/sh

DVR / NVR CMSを実行するすべてのインターネット対応XiongMaiテクノロジーボード(別名:

NetSurveillance)を使用すると、プライマリイーサネットインターフェースでtelnetサービスを実行できます。 このサービス

/ etc / rcSを介して実行され、無効にすることはできません。 ユーザー「root」には、ハードコーディングされた不変の

xc3511のパスワード。 これらのシステムには「passwd」ツールがインストールされておらず、ルート

パスワードは、コマンドラインからもWebインターフェイスからも変更できません。

脆弱性CVE-2016-1000246は最初のものより劣りません。 http://<IP>/DVR.htm

からhttp://<IP>/DVR.htm

することにより、アカウントとパスワードをバイパスできます。

多くの既知のXiongMai DVR、NVR、およびIPカメラは、XM Technologiesによって構築された「CMS」(NetSurveillanceとも呼ばれます)を実行します。 このソフトウェアは、XiongMai Technologiesのすべてのダウンストリームベンダーでも使用されています。 http://_IP_/Login.htmをhttp://_IP_/DVR.htmに変更するだけで、これらのデバイスのログインページをバイパスできます。 これにより、認証なしですべてのカメラシステムにアクセスできます。 さらに、システムにログが記録されないため、ユーザー管理はできません。 影響を受けるすべての製品のWebサーバーバージョンは同じです。 「Uc-httpd」。 現在CVE-2016-1000245の影響を受けるすべての製品は、認証バイパスに対しても脆弱です。

これらの同じXiongMaiとDahuaが空港に設置されていないことを願っています。

まとめ

Telnetは非常に粘り強く、 ssh

の登場から数十年たっても、急いで現場を去ることができました。 クライアントとサーバーの間の見通し内で、意図した目的に使用する場合でも、非常に適しています。 ただし、ボトルからの魔神のように、Telnetがサーバールームから自由に壊れ、すでにいたずらをし始めているということです。 これは誰のせいですか?

私のフェンスからそう見える。 まず 、漏れやすいIoTデバイスと組み込みシステムの山岳メーカーの主な欠点です。 これらはすべてXiongMaiとDahuaです。 遅かれ早かれ、しかし製造業者はIPカメラの販売から撤回します。 しかし、ニュースの簡単なレビューは、中国企業のPR部門と商務省の従業員がパンを無料で食べていることを示しています。

この部署を知っています! 誰もがパスポートを取得します! [1]

第二に、もちろん、規制当局は非難することです-それらを認証し、肯定的な結論を出す者。 Rapid7レポートから。

これらの結果はすべて、現代のインターネットエンジニアリングにおける根本的な失敗を物語っています。 インターネットアーキテクチャ委員会、インターネットエンジニアリングタスクフォース、および地球上のほぼすべてのセキュリティ会社およびセキュリティ擁護団体からの要請にもかかわらず、強制暗号化はインターネットプロトコル設計のデフォルトの標準機能ではありません。 クリアテキストプロトコルは「機能するだけ」であり、セキュリティ上の懸念はひたすら二次的です。 [2]

第三に 、これらのCCTVカメラを全世界に植えた請負業者とインテグレーター。

インターネットアイロンやビデオカメラのITセキュリティを規制するための法的措置を講じないと、怪獣として停電がますます急激になります。

PS私が入力している間に、強い欲求が生じました-nmapと他のツールでホームルーターをチェックすること。 チェックして落ち着いたが、明らかに長くはなかった。

使用材料

- W.リチャードスティーブンス TCP / IP Illustrated、第1巻、プロトコル、1994年。

- TCP / IPのクローズアップ

- Telnetstáležije-alespoňna„chytrých“zařízeních