Windows Hello-それは何で、なぜですか?

Windows 10では、Windows Hello for Businessはパスワードをコンピューターとモバイルデバイスの強力な2要素認証に置き換えます。 それは、生体認証データまたはPINコードを使用して、デバイスに関連する新しいタイプのユーザー資格情報を作成することにあります。

Windows 10の最初のバージョンには、Microsoft PassportとWindows Helloが含まれ、多要素認証を提供していました。 展開を簡素化し、サポート機能を拡張するために、Microsoftはこれらのテクノロジを単一のソリューションであるWindows Helloに統合しました。 これらのテクノロジーをすでに展開している場合、サービスの機能の変更に気付くことはありません。 Windows Helloのパフォーマンスをまだ評価していない人にとって、簡素化されたポリシー、ドキュメント、およびセマンティクスのおかげで、展開ははるかに簡単になります。

Helloサービスは、パスワードを操作するときに発生する一般的なユーザーの問題を解決するように設計されています。

- パスワードは覚えにくい場合があり、多くの場合、ユーザーは複数のサイトでパスワードを再利用します。

- サーバーハッキングは、対称的なネットワーク資格情報を明らかにする可能性があります。

- パスワードはパケットの繰り返し攻撃を受ける可能性があります。

- ユーザーは、フィッシングのために不注意でパスワードを提供する場合があります。

Helloを使用すると、Microsoftアカウント、Active Directoryアカウント、Microsoft Azure Active Directoryアカウント(Azure AD)、およびID IDサービスまたはFast ID Online認証(FIDO)v2.0をサポートする証明書利用者サービスで認証できます。

最初の2段階検証の後、登録時にデバイスでHelloサービスが構成され、ユーザーが自分でジェスチャーを設定します。ジェスチャーは、指紋などの生体認証またはPINコードのいずれかです。 次に、身元を確認するためのジェスチャーを行う必要があります。 その後、WindowsはHelloを使用して認証し、保護されたリソースとサービスへのアクセスを提供します。

会社または学校の管理者に代わって、組織に接続するWindows 10デバイスで使用するHello管理ポリシーを作成できます。

Windows HelloとWindows Hello for Businessの違い

Windows Helloは、便利で安全なユーザーログイン用に設計されています。 このHelloの使用は、それが構成されているデバイスに固有であるため、別のレベルの保護を提供しますが、証明書ベースの認証は使用できません。

グループポリシーまたはMDMポリシーで構成されているWindows Hello for Businessサービスは、キーまたは証明書認証を使用します。

Windows Helloを使用するActive Directoryアカウントは、キー認証または証明書認証をサポートしていません。 この機能は、将来のリリースで表示される予定です。

パスワードの代わりにPINを使用する理由

パスワードは共有秘密であり、デバイスに入力され、ネットワークを介してサーバーに送信されます。 傍受したアカウント名とパスワードは誰でも使用できます。 たとえば、サーバーがハッキングされたときに資格情報が開示される場合があります。

Windows 10では、準備として、Helloサービスは、デバイスにそのようなモジュールが搭載されている場合、またはソフトウェア実装で、トラステッドプラットフォームモジュール(TPM)にバインドされた暗号キーのペアを作成します。 これらのキーにアクセスして署名を取得し、ユーザーが秘密キーを所有していることを確認するには、PINコードまたは生体認証ジェスチャーを入力する必要があります。 Helloサービスに登録するときに発生する2段階の検証により、公開キーと秘密キーのペアの公開部分がIDプロバイダーに送信され、ユーザーアカウントに関連付けられると、IDプロバイダーとユーザーの間に信頼関係が形成されます。 ユーザーがデバイスでジェスチャを実行すると、IDプロバイダーはHelloキーとジェスチャの組み合わせから、それが検証済みのIDであると判断し、Windows 10がリソースとサービスにアクセスするための認証トークンを提供します。 さらに、各IDプロバイダーの登録プロセス中にIDクレームが生成され、HelloキーがTPMに関連付けられていることを暗号で確認します。 登録中にIDプロバイダーに対してID要求が行われない場合、IDプロバイダーはHelloキーがプログラムで作成されたと想定する必要があります。

ATMからお金を受け取ったときに誰かがあなたの肩越しに覗き込み、入力したPINコードを見ると想像してください。 このPINを使用しても、クレジットカードを持っていないため、アカウントへのアクセスには役立ちません。 同様に、PINコードは特定のデバイスに対してローカルであり、他のデバイスからの認証を提供しないため、デバイスのPINコードを傍受しても、攻撃者はアカウントにアクセスできません。

Helloは、ユーザーの資格情報と資格情報の保護に役立ちます。 パスワードは使用されないため、フィッシングおよびスプーフィング攻撃は無用になります。 Helloクレデンシャルは非対称キーペアであり、これらのキーはトラステッドプラットフォームモジュール(TPM)によって保護されているため、この技術はサーバーハッキングの防止にも役立ちます。

Windows 10 PCにログインするときに、Windows 10 Mobileを搭載したデバイスをリモート認証情報として使用することもできます。 。 常に携帯電話を携帯しているため、Helloを使用すると、2要素認証を簡単に実装できます。

現在、電話ログイン機能は、選択されたTechnology Adoption Program(TAP)メンバーのみが利用できます。

では、PINはパスワードよりもデバイスを保護するのにどのように役立ちますか?

パスワードと比較したPINコードの利点は、その構造(長さと複雑さ)ではなく、操作の原則に関連しています。

1. PINコードがデバイスに添付されます 。 パスワードにアクセスした攻撃者は、どのデバイスからでもアカウントにログインできますが、PINコードが盗まれた場合、対応するデバイスにアクセスせずにアカウントにログインすることはできません。

2. PINコードはデバイスにローカルに保存されます 。 パスワードはサーバーに送信され、送信中に傍受されたり、サーバーから盗まれたりする可能性があります。 PINコードはローカルレベルでデバイスに設定され、送信されず、サーバーに保存されません。 PINを作成すると、IDプロバイダーとの信頼関係が確立され、非対称キーのペアが認証に使用されます。 PINコードを入力すると、認証キーのロックが解除され、認証のためにサーバーに送信された要求の確認に使用されます。

3. PINコードは機器でサポートされています 。 Hello PINは、トラステッドプラットフォームモジュール(TPM)チップでサポートされています。TPMチップは、暗号化操作を実行するための信頼できる暗号化プロセッサです。 このチップには、ハッキングを防ぐための物理的な保護メカニズムがいくつか含まれており、マルウェアはTPMセキュリティ機能をバイパスできません。 TPMは、すべてのWindows 10携帯電話と多くの最新のラップトップで使用されています。

ユーザーキーマテリアルが作成され、ユーザーのデバイス上のトラステッドプラットフォームモジュール(TPM)で利用できるようになります。これにより、侵入者によるマテリアルの傍受や使用から保護されます。 Helloテクノロジーでは非対称キーペアが使用されるため、ユーザーがアクセスするIDプロバイダーまたはWebサイトのセキュリティに違反した場合、ユーザー資格情報が盗まれることはありません。

TPMは、PINコード推測を使用した攻撃を含む、さまざまな既知の潜在的な攻撃から保護します。 間違ったPINコードを入力しようとすると、デバイスはブロックされます。

4. PINは複雑になる場合があります 。 Windows Hello for Business PINは、複雑さ、長さ、有効期限、変更履歴など、パスワードと同じIT管理ポリシーのセットを適用します。 PINコードは単純な4桁のコードであるというほとんどのユーザーの自信にもかかわらず、管理者は、パスワードに匹敵するレベルのPINの複雑さを想定した管理対象デバイスのポリシーを設定できます。 特殊文字、大文字、小文字、数字を作成または禁止できます。

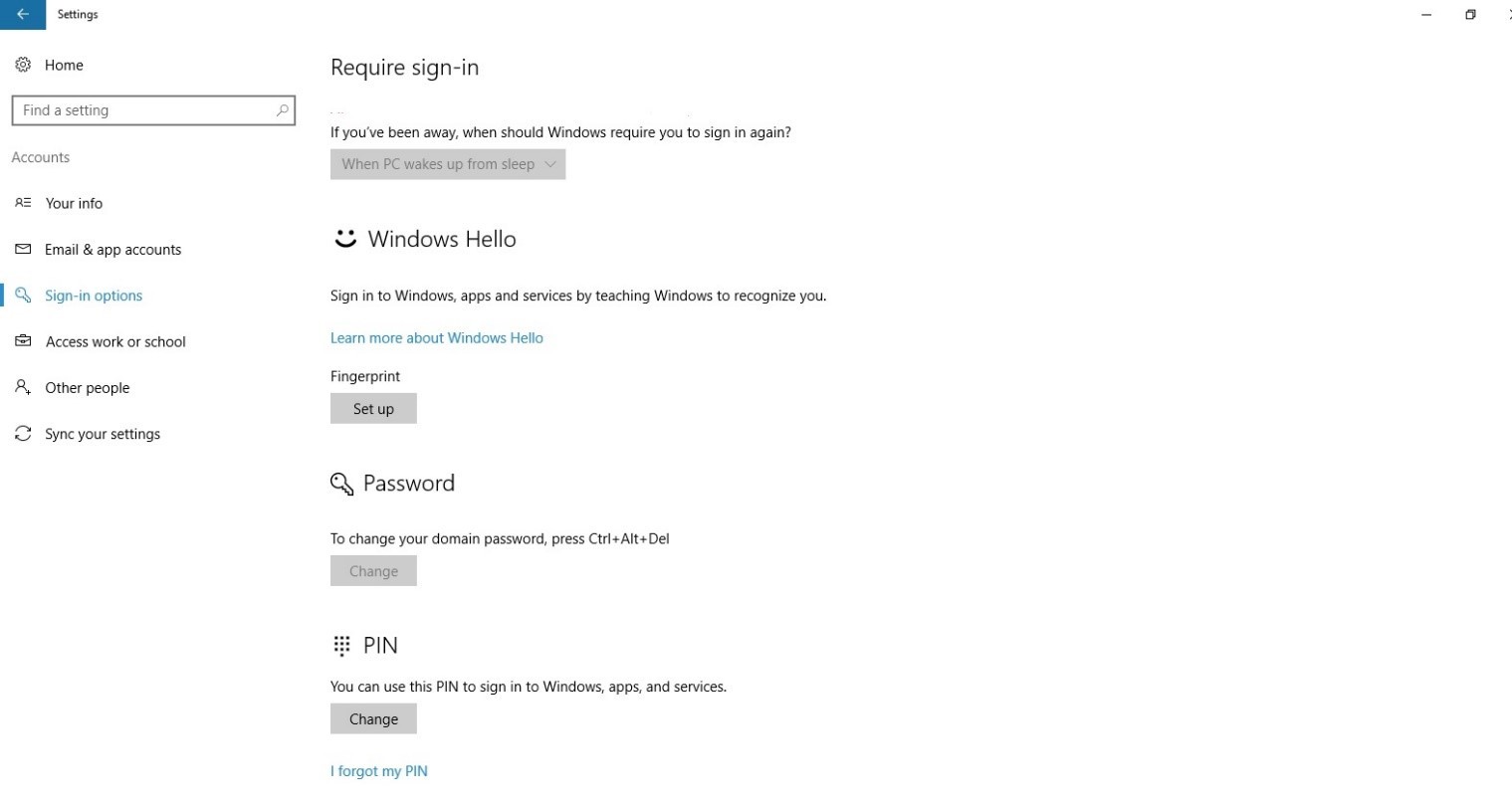

PINコードと生体認証のパラメーターが設定される設定メニューのセクション:

ノートパソコンや電話が盗まれた場合はどうなりますか?

TPMで保護されているWindows Hello資格情報のセキュリティに違反するには、攻撃者は物理デバイスにアクセスし、ユーザーの生体データを盗む方法を見つけるか、PINコードを取得する必要があります。 機能的なTPMアンチハッキングメカニズムがデバイスをブロックする前に、これらすべてを実行する必要があります。 TPMを搭載していないラップトップの場合、BitLockerをアクティブにし、ログイン試行の失敗回数を制限することにより、追加の保護を構成できます。

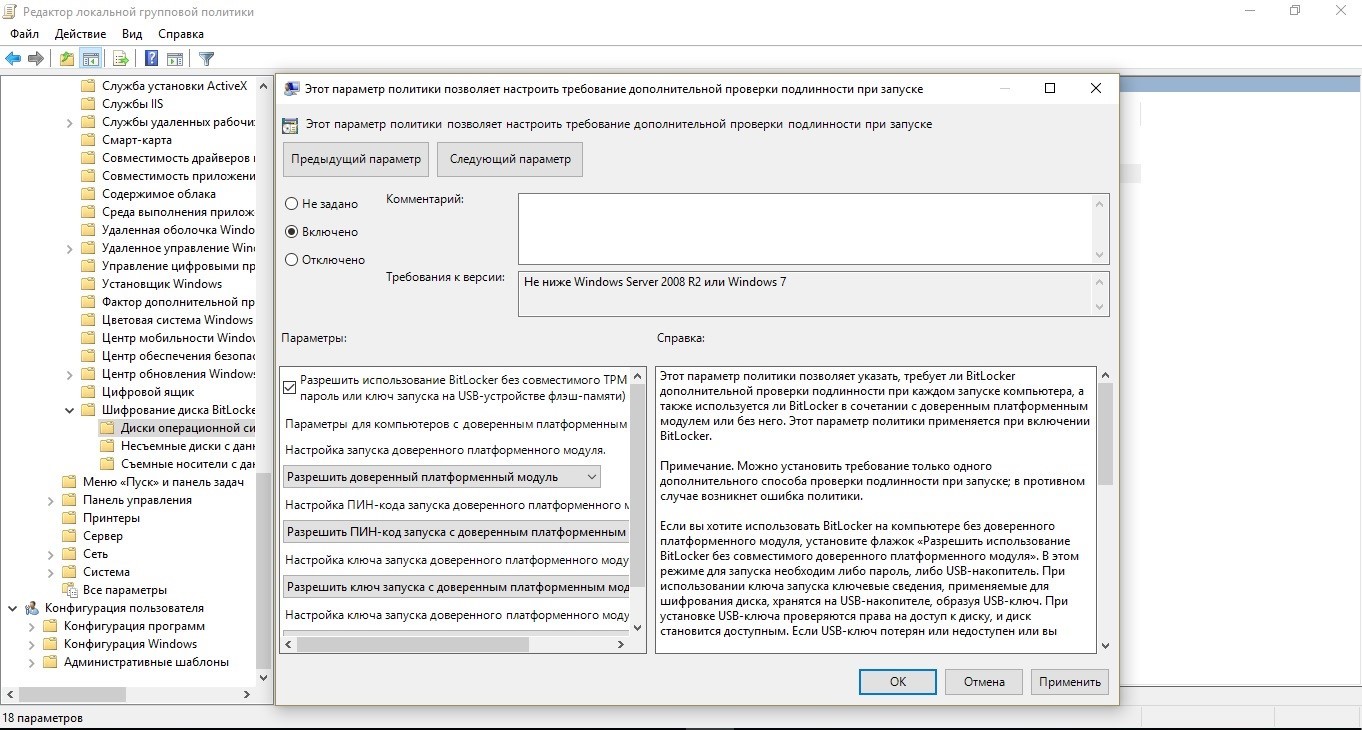

TPMなしでBitLockerを構成する

ローカルグループポリシーエディター(gpedit.msc)を使用して、次のポリシーをアクティブにします。

コンピューターの構成 → 管理用テンプレート → Windowsコンポーネント → BitLockerドライブ暗号化 → オペレーティングシステムディスク → 起動時に追加認証が必要

ポリシー設定で、[ 互換性のあるTPMなしでBitLockerの使用を許可する]を選択し、[ OK ]をクリックします。

[コントロールパネル] → [ システムとセキュリティ] →[ BitLockerドライブ暗号化]に移動し、保護するオペレーティングシステムのドライブを選択します。

ローカルグループポリシーエディター(gpedit.msc)を使用して、次のポリシーをアクティブにします: コンピューターの構成 → Windowsの 設定 → セキュリティの設定 → アカウントポリシー → アカウント ロックアウトポリシー → ロック しきい値

失敗したログイン試行の回数を設定し、[ OK ]をクリックします。

Windows Hello for Businessの仕組み:キーポイント

1. Helloサービスの資格情報は、証明書または非対称キーペアに基づいており、資格情報を使用して取得したトークンのようにデバイスに関連付けられています。

2. IDプロバイダー(Active Directory、Azure AD、Microsoftアカウントなど)は、ユーザーのIDを検証し、登録フェーズでHello公開キーとユーザーアカウントを照合します。

3.キーは、ポリシーに基づいてハードウェア(エンタープライズの場合はTPM 1.2または2.0、コンシューマの場合はTPM 2.0)またはソフトウェアで生成できます。

4.認証は、デバイスに関連付けられたキーまたは証明書と、ユーザーPINコードが知っている情報またはユーザー資格情報(Windows Hello)の組み合わせを使用した2要素認証です。 Helloジェスチャーはデバイス間で移動せず、サーバーに提供されません。 デバイスにローカルに保存されます。

5.秘密キーがデバイスから離れることはありません。 認証サーバーには、登録時にユーザーアカウントにマップされた公開キーがあります。

6. PINと生体認証ジェスチャーを入力すると、Windows 10でユーザーのIDが検証され、Helloキーまたは証明書で認証されます。

7.個人(Microsoftアカウント)または企業アカウント(Active DirectoryまたはAzure AD)は、1つのキーコンテナーを使用します。 ユーザーのプライバシーを確保するために、すべてのキーはIDプロバイダーのドメインで分割されます。

8.プライベート証明書キーは、HelloコンテナーとHelloジェスチャーによって保護できます。

キー認証と証明書認証の比較

Windows Hello for Businessは、キー(ハードウェアまたはソフトウェア)またはハードウェアまたはソフトウェアのキー証明書を使用してIDを検証できます。 証明書を発行および管理するための公開キー基盤(PKI)企業は、Helloで引き続きPKIを使用できます。 PKIを持たない企業や証明書管理作業の範囲を縮小したい企業は、Helloサービスにキーベースの資格情報を使用できます。

TPMによって生成されたハードウェアキーは、最高レベルの保証を提供します。 製造時に、確認キー(EK)証明書がTPMに配置されます。 このEK証明書は、このTPMで生成される他のすべてのキーのルート信頼を作成します。 EK認証は、Microsoft認証局によって発行された認証キー証明書(AIK)を生成するために使用されます。 このAIK証明書は、Helloキーが同じTPMによって生成されたことをIDプロバイダーに証明するID要求として使用できます。 Microsoft Certificate Authority(CA)は、プライバシー保護を確保するために、各デバイス、ユーザー、およびIDPのAIK証明書を生成します。

Active DirectoryやAzure ADなどのIDプロバイダーがHelloに証明書を登録する場合、Windows 10はスマートカードと同じスクリプトセットをサポートします。 資格情報タイプがキーの場合、信頼されたトランザクションとキーベースのトランザクションのみがサポートされます。

Windows Helloサービスの操作に関する詳細でわかりやすいチュートリアルを作成しようとしました。 まだ質問がある場合は、コメントで質問してください。