それにもかかわらず、アクセスレベルを制御する正しいアプローチでは、前述の手順は非常に複雑になる可能性があります。 同時に、悪意のある異常に気付いた十分に準備されたネットワークインフラストラクチャは、これをタイムリーに通知し、損害の軽減に役立ちます。

カットの下には、この機能を実現するのに役立つメカニズムのリストがあります。

Wikiを不必要に正当化することなく一般的な絞り込みを行いたいと思いますが、それでも構成のバリエーションの説明がありますが、それでも記事が外部の読者にとってより親しみやすいように教育プログラムに退却することがあります。

記事は膨大であり、私の意見では、大きすぎる記事は読まれませんが、「なんとなくマスター」という考えで長い箱に積み上げられます。 そのため、素材を分割する必要がありましたが、成功したので、あまり一般的ではない(少なくとも私たちにとっては)技術で2番目の部分を構成します。

内容:

テクノロジーはシスコスイッチに基づいて説明されています。具体的には、テストモデルとテストバージョンは次のとおりです。

私は、このベンダーが最も広く普及し、最も情報量が多く、そのようなトピックを研究する初心者の関心を高めていると思います。

それでも、tsiskaで特定の各技術を習得した後、30分あれば他のベンダーを正しく構成することは難しくないと確信しています。 通常のユーザーガイド。

同様のことがこことここで満たされることができますが、情報はすでにハブに存在するものと重複しないと思います 。

ポートセキュリティ

説明

この技術は、スイッチに接続されたデバイスを制御し、MACアドレステーブルのオーバーフローを目的とした異常または攻撃(CAMテーブルオーバーフロー)を防ぐように設計されています。

ポートセキュリティを使用すると、特定のスイッチポート(OSIの第2レベルで動作するネットワークポート)またはVLANごとのMACアドレスの最大数が確立され、指定されたMACアドレスへのアクセスが制御されます。

MACアドレスを使用する方法:

- 動的 -許可された最大値に達するまで、MACアドレスをスキップして(一定期間)記憶します。

- 静的 -事前に手動で入力されたMACアドレスのみを許可します(動的タイプと一緒に使用できます)。

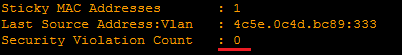

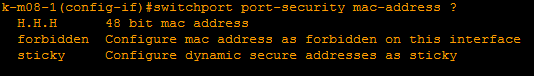

- スティッキー -新しいMACアドレスを構成に書き込むことで教えます。

権限の濫用の場合の措置:

- Potect-追加または未指定の MACアドレスの場合、新しいMACアドレスを開始せず、syslogまたはSNMPトラップを生成せず、インターフェースをドロップしません。

- 制限は保護と同じですが、ログおよび/またはSNMPトラップが追加されます。 また、

show port-security interface <name>

下のカウンターに報告しshow port-security interface <name>

。

- シャットダウン (デフォルトで選択)-前のアクション。ただし、プラスインターフェイスはerrdisableステータスになり、トラフィックの送信を停止します。

- VLANのシャットダウン -前の例と同様に、このVLANのすべてのインターフェースはerrdisableでのみ動作します。

構成

ポートセキュリティは、スイッチポートタイプが明示的に設定されている場合(つまり、アクセスまたはトランク)にのみアクティブにできます。 ポートが動的な場合(既に間違っています)、Port-Securityを有効にすることはできません。

アクセスポート

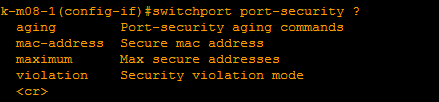

このテクノロジーは、特定のインターフェイスの設定モードでswitchport port-security ...コマンドを使用して設定されます。使用可能なオプションは次のとおりです。

- エージング -動的MACアドレスが書き換えられるまでの時間間隔を設定します。

- mac-address-次のブランチへのアクセスを許可します。

つまり 許可/禁止アドレスを設定するか、鉄片にそれらを学習するように伝えます。

- 最大 -許可されるアドレスの制限を示します。

- 違反 -上記のアクションを設定します。

必要なもの、必要でないものを設定します。 最後に、オプションなしで

switchport port-security

コマンドを使用してテクノロジーをアクティブにします。

その結果、すべてが次のようになります。

-解決したい場合は、どのポピーが不明で、その数を5番目に制限し、最大値を5に設定し、静的に設定しないでください。 オプションで、ライフタイムを示します。

-デバイスがワイヤの2番目の端にあることがわかっていて、他に何も存在せず、存在しない場合は、最大= 1、アドレスを静的に書き込みます。

-新しい従業員が新しいPCを持っている、またはMACアドレスを見つけるのが面倒な場合は、Stickyを入れます。再接続後に確認します。

トランクポート

同様に、動作を指定できるのは物理インターフェイスに相対的ではなく、特定のVLAN'aです。 これを行うには、最後にvlanを前の各コマンドに追加します。

確認する

show runに頼らずに、Port-Securityに関する情報を見つけることができます。

-

show port-security

インターフェイス、それらのステータス、アドレス数に関する合計情報を表示します。 -

show interface <name> switchport

より詳細な情報(カウンター、個々のオプション); -

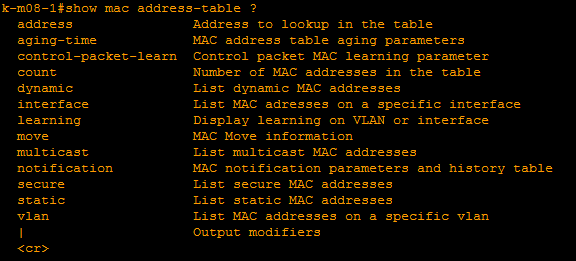

show mac address-table ..

プラスオプション、以下のリストを表示します。

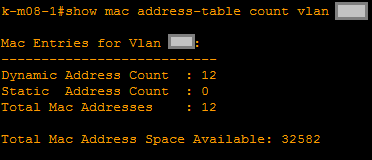

チームは、MACアドレステーブルに関する現在の情報を確認します。 たとえば、特定のVLANのテーブル内の現在のエントリ数と使用可能なエントリの量は、show mac address-table count vlan <id>

を使用して確認されます。

DHCPスヌーピング

説明

このテクノロジーは、ネットワーク上で許可されていないDHCPサーバーの使用を防ぎ、たとえば中間者(MITM)攻撃を実行することを可能にします。 また、DHCP枯渇攻撃(DHCP飢v /オークション)からネットワークを保護しますが、これは特に関係ありません。

このテクノロジーは、ネットワーク上のDHCP通信を監視します。ネットワークは(主に)4つのパケットで構成されています。

- DHCP発見-クライアント、IP over DHCPの要求のみを送信します。

- DHCPオファー-サーバー、DHCPサーバーからの構成提案のみを送信します。

- DHCP要求-クライアント、特定の構成およびサーバーの選択のみを送信します。

- DHCP ACK-サーバー、最終確認のみを送信します。

DHCPスヌーピングをアクティブにする前に、DHCPサーバーが配置されている「信頼できる」ポートを指定する必要があります。 信頼できるポートのみがDHCP OfferとDHCP ACK(サーバーからのパケット)を送信します。 この接続では、このスイッチの他のインターフェイスの背後にある単一のデバイスはDHCPサーバーを操作できず、独自のネットワーク構成オプションを提供します。

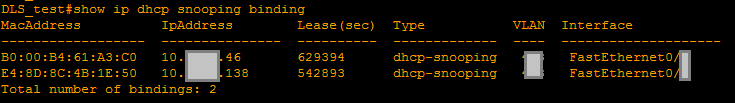

DHCPスヌーピングをアクティブにした後、スイッチはネットワーク上のDHCP通信の監視を開始し、要求されたデバイスのMACアドレスで発行されたIPアドレスを識別し、この情報をDHCPスヌーピングバインディングテーブルに保存することが非常に重要です。

構成

ip dhcp snooping trust

コマンドは、信頼できるインターフェイスの下で入力されます。

DHCPの枯渇を防ぐために、信頼されていないインターフェイスは、

ip dhcp snooping limit rate <nr>

を使用して、受信したクライアント要求の頻度を指定します。

有効なトラフィックを遮断しないように、この特性を過小評価しないことが重要です。 Tsiskaは、数字「10」の使用を推奨しています。

その後、DHCPスヌーピング用の特定のVLANを指定し、オプションなしのコマンドでテクノロジー自体を直接有効にします。

(config)# ip dhcp snooping vlan <id> (config)# ip dhcp snooping

確認する

- show ip dhcp snooping -DHCPスヌーピングが有効になっている信頼できるポートとVLANを表示します。

- show ip dhcp snooping binding -DHCPスヌーピングが有効になっているVLAN内でIP-MACバインディングが表示されるテーブルを表示します。

ダイナミックARPインスペクション

説明

この技術は、ARPスプーフィング/ポイズニング攻撃を防ぐように設計されています。これは、トラフィックインターセプト(再び、中間者攻撃/ MITM)を組織する基本的な方法であり、被害者と同じブロードキャストドメインに存在します。

構成

ARPスプーフィングを効果的に防止するには、スイッチにMACアドレス/ IPアドレス情報が必要です。 前述のように、この情報はDHCPスヌーピングテーブルに保存されます。 したがって、これら2つのテクノロジーは、ほぼ常に正しい構成を一緒に使用します。

DHCPスヌーピングで使用する場合、このテクノロジーは次のコマンドでグローバルコンフィギュレーションモードでアクティブになります。

(config)# ip arp inspection vlan <id>

その後、このVLANでは、DHCPスヌーピングテーブルに表示されるデバイスに対してのみトラフィックが許可されます。

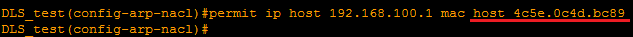

デバイスがDHCPを使用しない場合、追加の対策を講じる必要があります。 ARPインスペクションでは、静的レコードを使用できます。 このために、ARPアクセスリストが作成されます。これは、次のコマンドを使用してグローバルコンフィギュレーションモードから作成されます。

(config)# arp access-list <name>

単一のエントリの構文は次のとおりです。

そしてまた..

単一のMACアドレスを指定することに加えて、arpアクセスリストで範囲を指定できます。 そして、これは完了です! 逆ARP マスク:

私の意見では、これはひどい松葉杖であり、世界は狂っていますが、他の方法ではない場合..

私の意見では、これはひどい松葉杖であり、世界は狂っていますが、他の方法ではない場合..

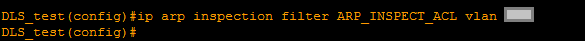

このarpアクセスリストの下に、必要なすべての静的エントリが示されます。 さらに、テクノロジーは以前とは異なり 、 フィルターオプションを使用してアクティブになります。

個別のインターフェイスを信頼済みとしてマークできます。 ARP検査は、これらのインターフェイスでは実行されません。

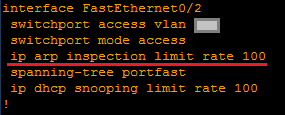

ほとんどの場合、信頼できるトランクポートがインストールされます(メカニズム全体をアクティブにする前に 、このことを忘れないでください)。 ただし、この場合、デフォルトのARPメッセージ制限を上げることが重要です。これは15であり、特にトランクでは狭すぎる可能性があります。 100を入れることをお勧めします。

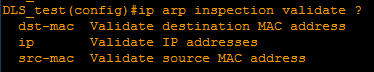

オプションで、ARPおよびイーサネットヘッダーにMACアドレスのチェックを追加できます。 これは、

ip arp inspection validate <option>

コマンドを使用して実行されます。

各オプションの機能は、 ここで個別に読むことができます 。

確認する

テクノロジーのステータス、有効になっているか、アクセスリストを使用しているか、追加オプションの検証ステータスなどを確認します。 情報:

show ip arp inspection vlan <id>

前のコマンド(行末に追加)の便利なオプションは、 統計 (ドロップカウンターなどを表示)とインターフェイス (信頼できるインターフェイス、ARPメッセージの制限)です。

ソースガード

説明

ARP検査のためにサブネット全体をチェックする必要はないが、そのような脅威からいくつかのノードを保護したい場合は、ソースガードを使用できます。 実際には、微妙な違いはありますが、それらの機能は互いに重複しています。

このテクノロジーは、指定されたIP-MACを特定の物理インターフェースにバインドします。 その結果、ARPスプーフィングも防止され、1つのネットワークノードが別のネットワークノードに代わってトラフィックを送信できなくなり、IPおよびMACの送信元アドレスが変更されます(ARP検査の場合、これは重要ではありませんが可能です)。

構成

ソースガードはDHCPスヌーピングテーブルも使用します。 IP-MACバンドルだけでなく、背後に特定のノードが配置されているインターフェイスも含まれています。

ノードが再びDHCPを使用しない場合、グローバル構成モードで手動エントリが作成されます。

(config)# ip source binding <mac.add.ress> vlan <id> <IP.add.re.ss> interface <name>

ソースガードは、インターフェイス上で直接アクティブになります。

(config-if)# ip verify source port-security

確認する

テクノロジーが使用するレコードの確認は、次のコマンドによって実行されます。

IPソースバインディングを示して下さい

便利なのは、このコマンドがDHCPテーブルから取得した手動記録とスヌーピングの両方を表示することです。

Source Guardがアクティブになっているインターフェイスのリストは、次のコマンドで表示されます。

show ip verify source

今はそれで十分だと思う

次回は、スイッチにある他のアクセスリストとそれらが必要な理由を示します。 同じサブネット内の通信を制御する方法。 インターフェイスのerrdisableステータスへの移行の微妙な点を強調し、MACsecが必要かどうかを理解することができます。