ボットネットソースコードへのリンクを投稿するHackforumsフォーラムのスクリーンショット

Miraiを使用した少なくとも2つの主要な攻撃が知られています-最初の被害者はジャーナリストのブライアン・クレブスであり、そのサイトは約620 Gb / sの容量を持つDDoSであり、その後フランスのホスティングプロバイダーOVHは1 Tb / sの容量を持つさらに強力なDDoSを経験しました。

同時に、Positive Technologiesの専門家が分析したボットネット伝播とデバイス感染のロジックは、作成者がデジタルカメラやIoTを使用していないことを示唆しています。 代わりに、標準パスワードがインストールされたインターネットに接続されたデバイスを見つけることに焦点を合わせました。その結果、通常の家庭用コンピューター、サーバー、ルーターが簡単にボットネットに侵入できました。

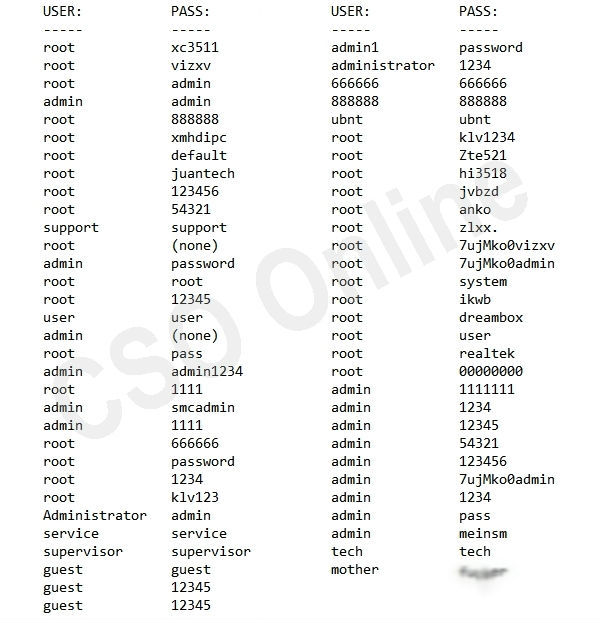

この事実は、ボットネットコードに61個の標準パスワードが存在することで確認され、その助けにより、作成者は感染したデバイスのこのような印象的なネットワークを収集することができました。 Miraiのロジックは単純です。システムはtelnetを介してインターネット上で利用可能なデバイスをスキャンし、リストのパスワードを使用してブルートフォースを使用してデバイスにアクセスします。

Miraiが使用する標準パスワードのリストには、「admin:admin」や「admin:password」などの多くの一般的な組み合わせが含まれていました。 通常、このようなパスワードはデバイスで使用され、ユーザーによって変更されることを前提としていますが、多くの場合、人々はこれを忘れたり怠けたりしています。

さらに、場合によっては、デバイスにはコード内で「接続」されているサービスアカウントが付属しており、ユーザーはアクセスできず、どこにも文書化されていません。 多くの場合、このようなケースは大規模なベンダー製品のリリース中に発生します-誤って、会社の専門家は、デバッグまたは開発のニーズに使用されたソフトウェアのリリースバージョンから有線アカウントを削除し忘れることがあります。 このエラーの例は、Cisco Nexus 3000シリーズおよび3500プラットフォームスイッチで使用されるNX-OSオペレーティングシステムの脆弱性です。 研究者は、無効にできないルートユーザー権限を持つTelnetアクセス用の有線パスワードを見つけました。

同時に、モノのインターネット(IoT)の分野は現在活発に開発されており、そのような製品の作成に関与するすべての企業が、たとえば通信機器ベンダーによって行われているように、開発セキュリティアプローチ(SSDLC)を採用しているわけではありません。

したがって、Miraiボットネットの特異性は、その作成者がさまざまなアーキテクチャ用の悪意のあるソフトウェアを作成できたという事実にのみあります。

ブログでは、強度が不十分または標準のパスワードを使用する問題に既に対処しており、ITおよびセキュリティの専門家からアカウントを保護するためのヒントを公開しています。 以下は、Positive Technologiesのシニアアナリスト、Dmitry Sklyarovのパスワードを使用した作業を整理するための推奨事項です。

Positive Technologies 、シニアアナリスト、Dmitry Sklyarov氏

Positive Technologies 、シニアアナリスト、Dmitry Sklyarov氏

パスワードがあなたの秘密だけにとどまるためには、通常、次の3つの単純な規則に従うだけで十分です。

- 短く、覚えやすいパスワードを考え出さないでください。

- 異なるリソースで同じパスワードを使用しないでください。

- 信頼できないコンピューターではパスワードを入力しないでください。

多くの長く複雑なパスワードを覚えないために、適切なパスワードキーパーを使用できます。 また、特定の強度のランダムパスワードを生成することもできます。

データベースをパスワードで保護するには、強力なパスワードを1つ覚えておく必要があります。 または、20〜30文字のパスフレーズを使用します。

パスワードキーパーがスマートカードまたはUSBセキュリティトークンを使用した2要素認証をサポートしている場合-これにより、セキュリティのレベルが上がり、攻撃者の「機会の窓」が狭まります。

もちろん、パスワードキーパープログラムを使用すると、マスターパスワードが侵害された場合に、保存されているすべてのパスワードの機密性が失われる可能性があります。 このリスクを考慮する必要があります。

現在、多くのパスワードストレージプログラムにはモバイルオペレーティングシステム用のバージョンがあり、クラウドを介した同期を提供しています。 これは確かに便利ですが、利便性はセキュリティにほとんど反しています...

私の選択は、信頼できるコンピューターのKeePassです。データベースは長いパスフレーズで保護されています。 また、クラウドまたはモバイルデバイスにパスワードを保存しません。