モノのインターネットについての投稿では、バッテリー寿命の基準と永続的なインターネット接続の存在によると、私はそのようなATMに関連するダッシュをほとんど持っていない。 一般に、これはすべて真実ですが、言葉から行動に移る場合、つまり、ATMをハッキングから保護するという実際の仕様に目を向けると、多くの不快な詳細がすぐに発生します。 現代のATMは、1つの特定のタスクのために研ぎ澄まされた本格的なコンピューターですが、悪意のあるコードを含むあらゆるコードの実行に適しています。 ATMは吊り下げられており、ATMをクラックできる多くのセンサーや特殊なデバイスと接触しています。 そして、あなたはハッキングすることはできません、現金を発行するためのデバイスまたはキーボードを制御してPINコードを入力します。

モノのインターネットについての投稿では、バッテリー寿命の基準と永続的なインターネット接続の存在によると、私はそのようなATMに関連するダッシュをほとんど持っていない。 一般に、これはすべて真実ですが、言葉から行動に移る場合、つまり、ATMをハッキングから保護するという実際の仕様に目を向けると、多くの不快な詳細がすぐに発生します。 現代のATMは、1つの特定のタスクのために研ぎ澄まされた本格的なコンピューターですが、悪意のあるコードを含むあらゆるコードの実行に適しています。 ATMは吊り下げられており、ATMをクラックできる多くのセンサーや特殊なデバイスと接触しています。 そして、あなたはハッキングすることはできません、現金を発行するためのデバイスまたはキーボードを制御してPINコードを入力します。

ATMで問題が発生する可能性のあるシナリオは数多くありますが、そのほとんどは潜在的な脆弱性の理論的分析ではなく、実際の攻撃の分析に基づいています。 銀行業界全体は他の業界よりもはるかに保護されていますが、サイバー犯罪者はそれにもっと注意を払っています。本当のお金がかかっています。 それにもかかわらず、銀行インフラストラクチャの弱点を何らかの形で体系化することは良いことです。これは最近、研究所のオルガ・コチェトバとアレクセイ・オシポフの専門家によって行われました。

Lurkキャンペーン調査の歴史と同様に、このテキストは元のソースの無料の改定です。 詳細についてはこちらをご覧ください:これはロシア語のSecurelistの概要記事 、英語の「ATMとやり取りする通信システムの将来の攻撃シナリオ」、簡単な絞り込み -攻撃と対策の方法、および以前の出版物の説明のみです :マルウェアの説明 Tyupkin ATMに対するスキマーおよび標的型攻撃。

どうやって始まったのか覚えていますか

ATMへの攻撃は、まったく新しいトピックではありません。 Skimerマルウェアの最初のバージョンは2008〜2009年に登場しました。 攻撃は直接ATMを狙っています。ATMの感染後の現在のバージョン(Skimerが存在し、まだ開発中)の1つでは、磁気ストリップ上の「キー」を備えた準備済みカードをATMに挿入することで制御できます。

彼の昼寝!

その名前によれば、SkimerはATMに挿入されたカードからのデータ収集を有効にできますが、現金を直接盗むために使用することもできます-対応するコマンドはコントロールメニューで提供されます。 Skimerは正当なSpiService.exeプロセスに統合され、その結果、Windowsシステムの金融アプリケーション用のユニバーサルクライアントサーバーアーキテクチャであるXFSに完全にアクセスできます。

Skimerとは異なり、2014年にラボで調査されたTyupkin攻撃では、準備されたマップは使用されません。 代わりに、1日の特定の時間に悪意のあるコードをアクティブ化し、その時点でも動的な認証コードを入力した後にのみATMの制御を奪取することが可能です。 ただし、攻撃が成功した場合の結果はほぼ同じです。

カルバナックと会社

実際、これら2つの例で最も興味深いのは感染プロセスです。これは、監視カメラの記録から復元する必要がある場合があります。 Tyupkinの場合、マルウェアはCD(!)からインストールされました。つまり、ATMの内部への物理的なアクセスがありました。 これは、明らかな欠陥のない明らかな攻撃ベクトルです。 しかし、彼だけではありません。

昨年2月にラボの専門家によって詳細が発見されたCarbanakキャンペーンでは 、ATMが最後に使用され、その場で操作することなく、センターからの命令でキャッシュを静かに提供します。 被害者のインフラストラクチャが侵害されたため、彼らが言うように、銀行振込によって主な損害が発生しました。 損失が数億ドルで測定される場合、現金は重要な役割を果たしなくなります。

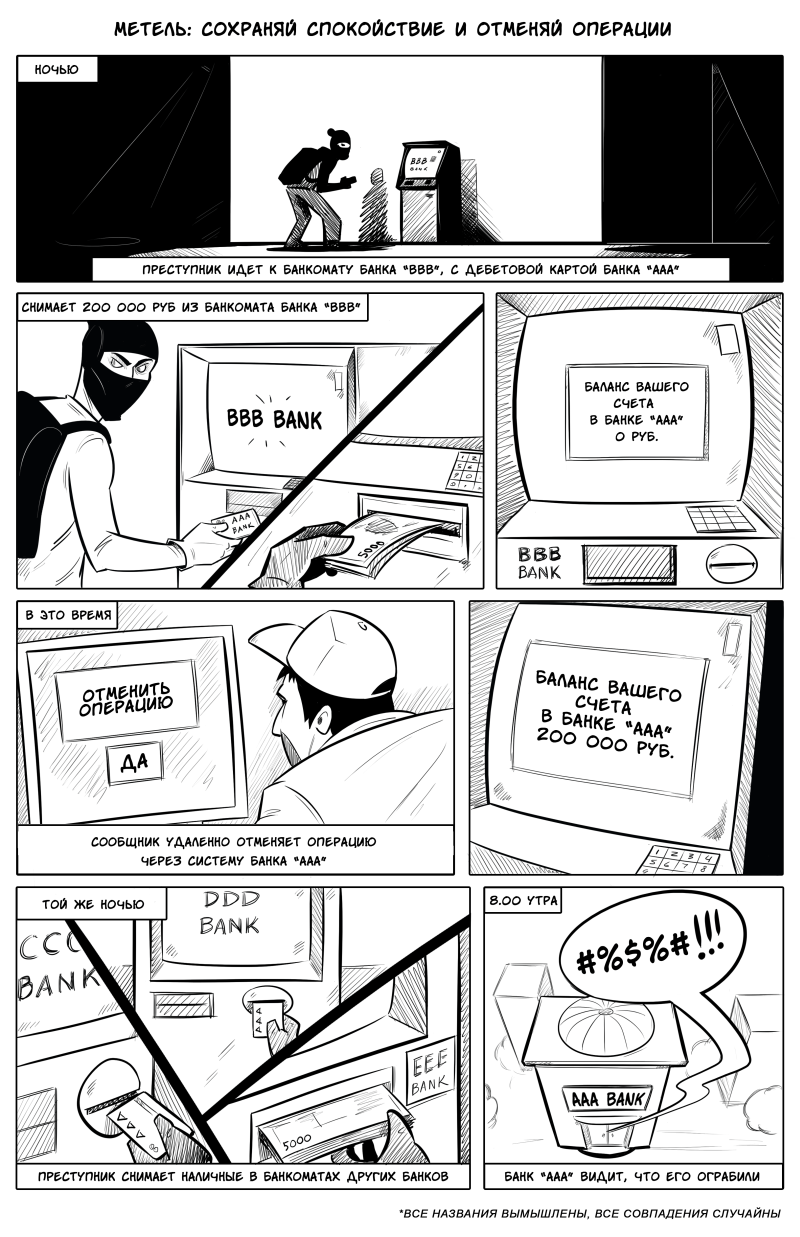

今年もトレンドが展開されました。2月に3つの新しい攻撃について話しましたが、そのうち2つは資金のないキャッシュの盗難を目的としています。 ATMを介した資金の引き出しを提供したキャンペーン(Metel)は1つだけでしたが、デバイス自体をハッキングした人はいませんでした。 技術的には、取引(口座からのお金の引き出し)は正当でしたが、その後、カードの残高は以前の値に戻りました。 夜には、できれば週末に、他の攻撃の場合と同様に、不変のニッケルの最新バージョンが悪用されました。

サイバー犯罪者は、そのような機会がある限り、つまり脆弱性が存在する限り、金融機関のルートインフラストラクチャを攻撃します。 SWIFT銀行間振替システムを介した強盗の物語が示すように、金融インフラストラクチャの重要な要素でさえ、常に適切に保護されているわけではありません(ATMの保護が時々優れている可能性はありますか?)。 私はこれが長くないことを信じたいです。 ATMに関するサイバー犯罪は忘れられないと考えているという事実を考えると、金融業界の長期的な頭痛の疑わしい特権を主張するのは彼らです。

どっちが怖い ?

ATMの将来の攻撃ベクトルの分析では、当社の専門家は現金の直接窃盗に限定されません。 この理解しやすい目標に、監視カメラを点灯する機会を減らして、その後大量に資金を引き出すための顧客データの盗難を追加します。 しかし、それだけではありません。 よく見てみると、ATMネットワークのIT「バンドル」全体で攻撃できなかった場所を見つけることができません。

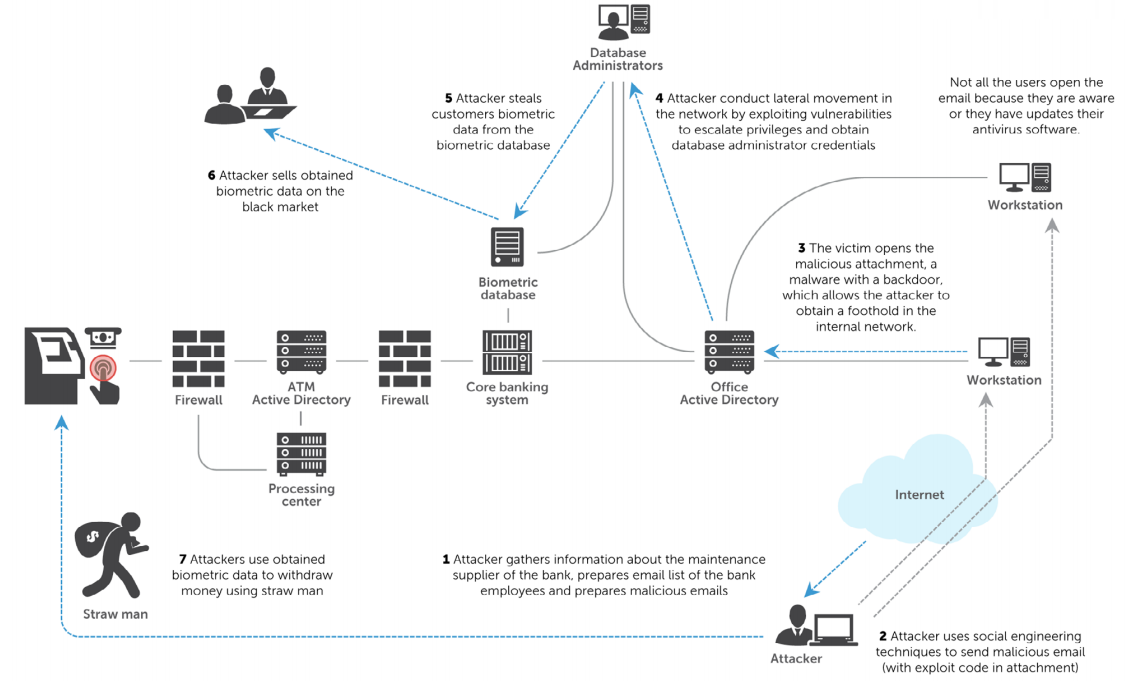

おもしろい例は、ピン認証やNFCなどを使用して、顧客の生体認証(標準の認証ツールを置き換えたり補完したりできる比較的新しいテクノロジー)です。 生体認証データの盗難は、適切にドープされたスキマー(以前にカードリーダーで移動した熊手に再び生体認証が届く場合)、中間者などの攻撃(ATMが他の誰かの処理サーバーにデータを送信し始めるとき)を通じて理論的に可能です、または、金融機関のインフラストラクチャに対する攻撃を通じて。

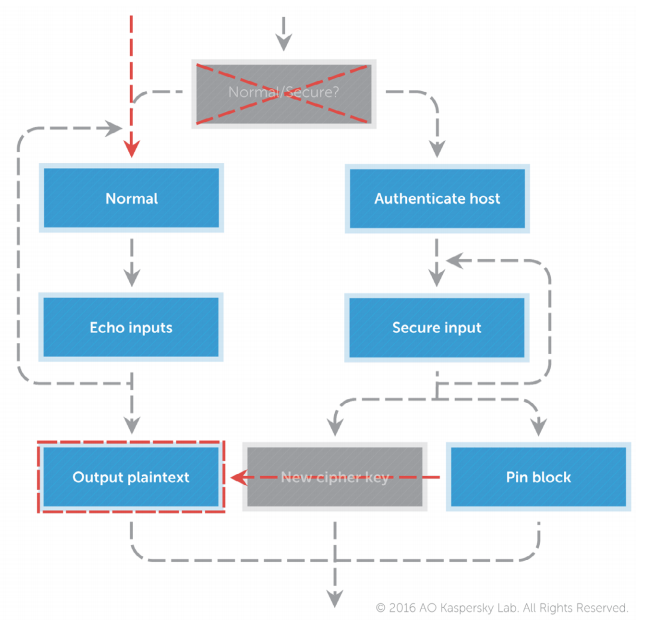

資金を盗むためのバイオメトリクスのさらなる使用は依然として問題であり、詳細には説明されていません。 しかし、重要なニュアンスがあります。サイバー犯罪者がこれを行うことを学べば、複製されたクレジットカードの状況に類似したものが得られますが、「再発行」の可能性はありません(指紋、音声など)。 指紋シミュレーターを発明する必要があるのは事実ではありません。調査の別の章では、PINパッドでの攻撃シナリオが示されています。このシナリオでは、強制暗号化を無効にしてデータを傍受または交換できます。 これを生体認証センサーに実装することは可能ですか? なぜだ。

どうする

このレポートは、ATMの古いハードウェアのトピックを扱っていません-これは特定のセキュリティ問題を提示しますが、古代のデバイスに対するソリューションも存在します。 一般的に、脅威シナリオへの統合アプローチには、それらを防ぐための同様に多様な対策のリストが含まれます。 少なくとも3つの分野で:ネットワーク、ソフトウェア、およびハードウェア(さらに、スタッフのトレーニングを忘れないことをお勧めします)。 3つすべてについて、すべての段階での安全なデータ転送と真正性チェックの明らかな必要性があります。それ以外の場合、「外部」制御モジュールが現金自動支払機に単純に接続される可能性があります。 それとは別に、ソフトウェア部分については、許可されていないコードの起動を厳密に制御できます。ATMの場合、通常のコンピューターとは異なり、これは比較的簡単に実装できます。 最後に、ネットワークレベルでは、ネットワークセグメントを相互に分離することが必須です。これにより、構成エラーの結果としてATMがインターネットから直接アクセスできる一般的な状況が十分に存在しなくなります。

Adobe Readerに従って軸を推測します

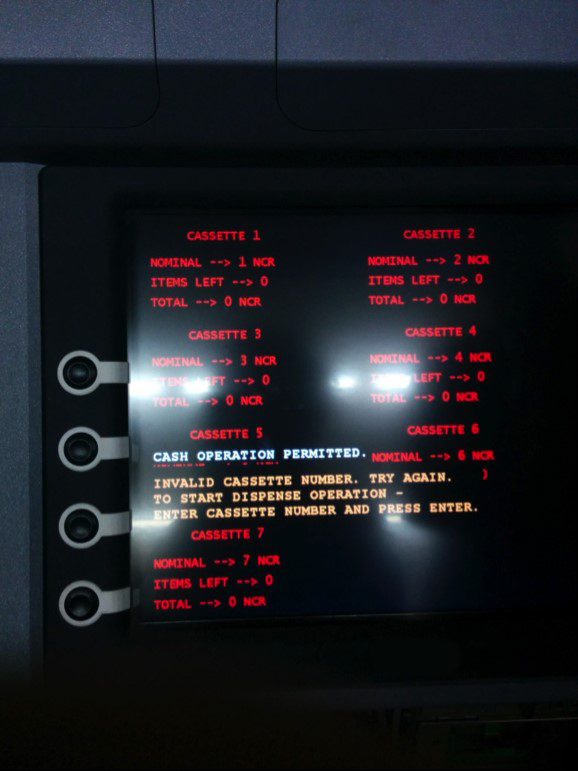

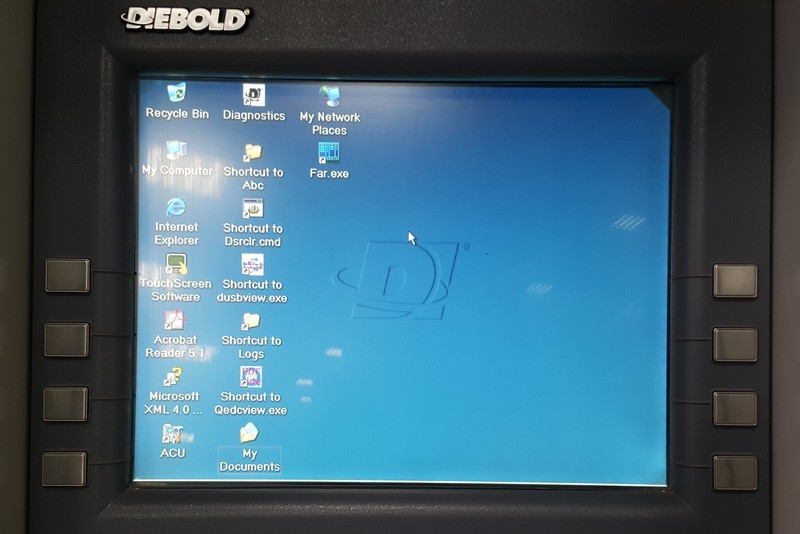

レポートに示されている攻撃シナリオの一部(これまで)は理論的なものですが、「実用的」であるため、興味深い状況になります。 金融機関は、特定の脅威(SWIFTへの攻撃、Carbanak-内部プロセスの知識によるハッキング)と一般的な脅威(フィッシング、脆弱性の悪用、構成エラーなど)の両方に対処する必要があります。 ここに、従来のスキマー、ATMの物理的なハッキング、ソフトウェアとハードウェアの更新の難しさを追加します(私の写真は上の写真にあります)。 一方で、これらすべてが1つの巨大な脆弱性をもたらします。 他方、少なくとも専門家であれば、金銭的ではあるが、保護のための多くのリソースがあります。 そのため、将来的には、金融セクターは、注目を集めるサイバーハッキングの新しい例と真に革新的な保護モデルの両方をもたらすことができます。

免責事項:このコラムは実際の出来事に基づいていますが、それでも著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。