パート2:Exchange Serverの展開

パート3:ストレージスペース

先週、Azure Packベースのクラウドインフラストラクチャ管理ポータルと出会い、仮想ネットワークと仮想マシンを作成する方法を学びました。 今日は、テンプレートからExchange Serverを展開して構成します。

内容

Active Directoryの役割で仮想マシンを展開する

Exchange Server 2013の役割を持つ仮想マシンを展開する

Exchange Serverサービスが正しく開始されることを確認します

DNSゾーンとポート転送ルールの構成

Exchange Serverデータベースクラスターを構成する

クライアントアクセスを構成する

メール転送設定

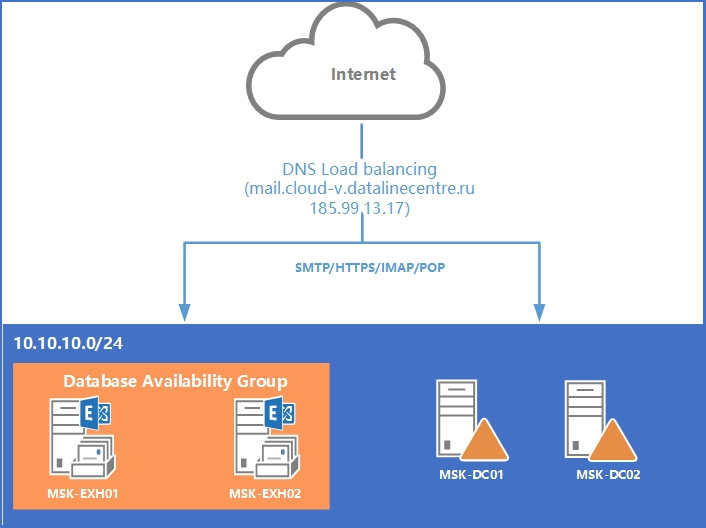

実験の過程で、次の特性を持つITインフラストラクチャを作成します。

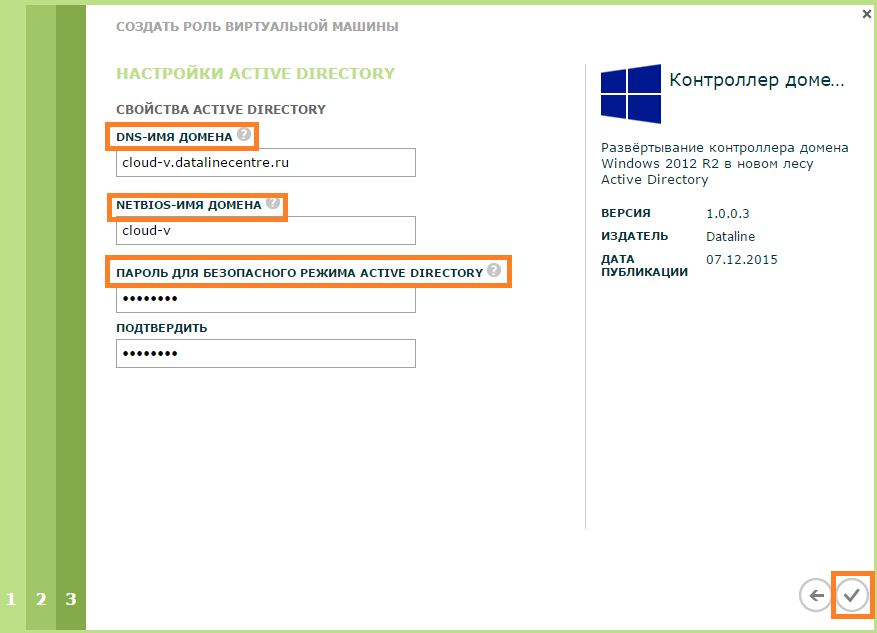

Active Directoryドメイン名: cloud-v.datalinecentre.ru

外部DNS名: cloud-v.datalinecentre.ru

ドメインコントローラー1: MSK-DC01(2 CPU / 2Gb RAM / 40 HDD)

ドメインコントローラー2: MSK-DC02(2 CPU / 2Gb RAM / 40 HDD)

メールボックスとクライアントアクセスの役割を持つExchangeサーバー1: MSK-EXH01(4CPU / 8Gb RAM / 50Gb + 170Gb HDD)

メールボックスとクライアントアクセス2の役割を持つExchangeサーバー: MSK-EXH02(4CPU / 8Gb RAM / 50Gb + 170Gb HDD)

組織の仮想ネットワーク: 10.10.10.0/24

バランシング方法: DNS

この資料の一部として、DMZネットワークを作成しませんが、戦闘システムの安全な運用と外部攻撃に対する保護のために、外部ネットワークとイントラネットの間にバッファーが必要です。

ITインフラストラクチャのスキーム。

Active Directoryの役割で仮想マシンを展開する

Microsoft Exchange Server 2013をインストールする前に、Active Directoryフォレストとそのドメインを準備する必要があります。 ユーザーのメールボックスとExchangeサーバーの構成に関する情報は、どこかに保存する必要があります。 これにはActive Directoryドメインコントローラーを使用します。

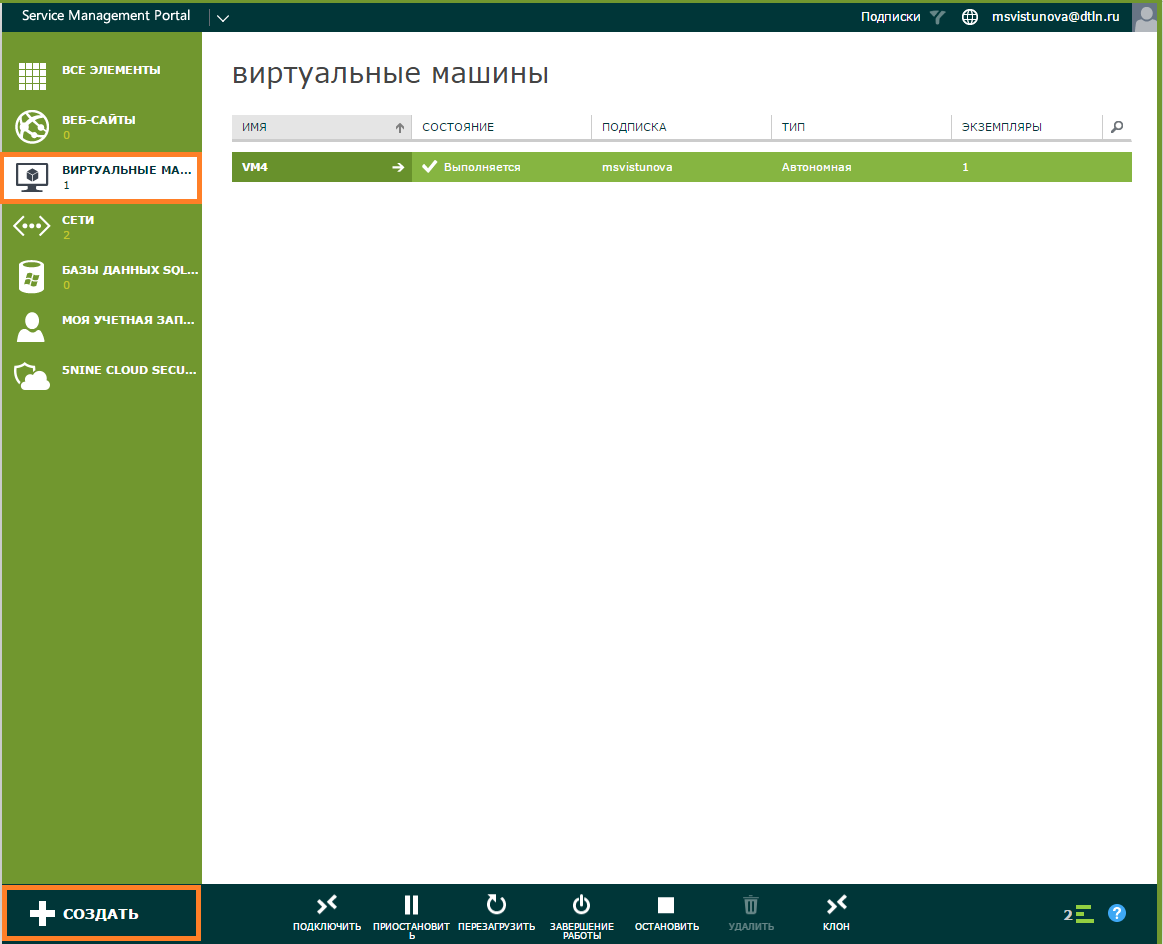

- 管理ポータルで、 [ 仮想マシン ]セクションに移動し、[ 作成 ]をクリックします 。

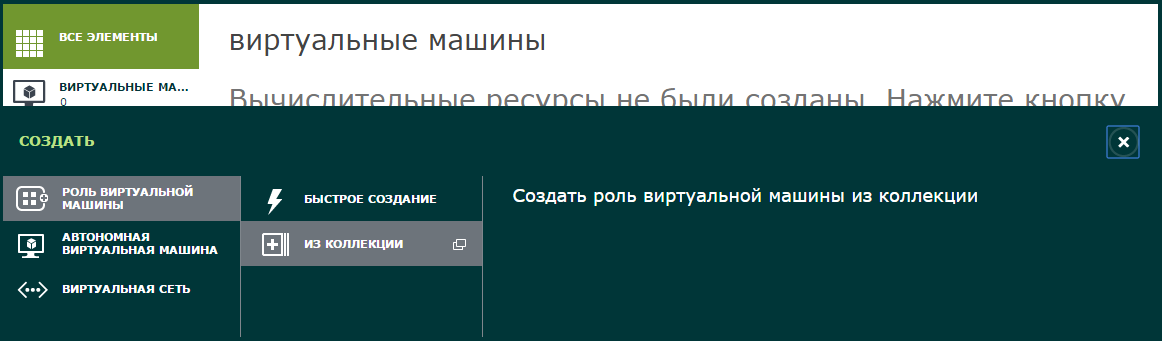

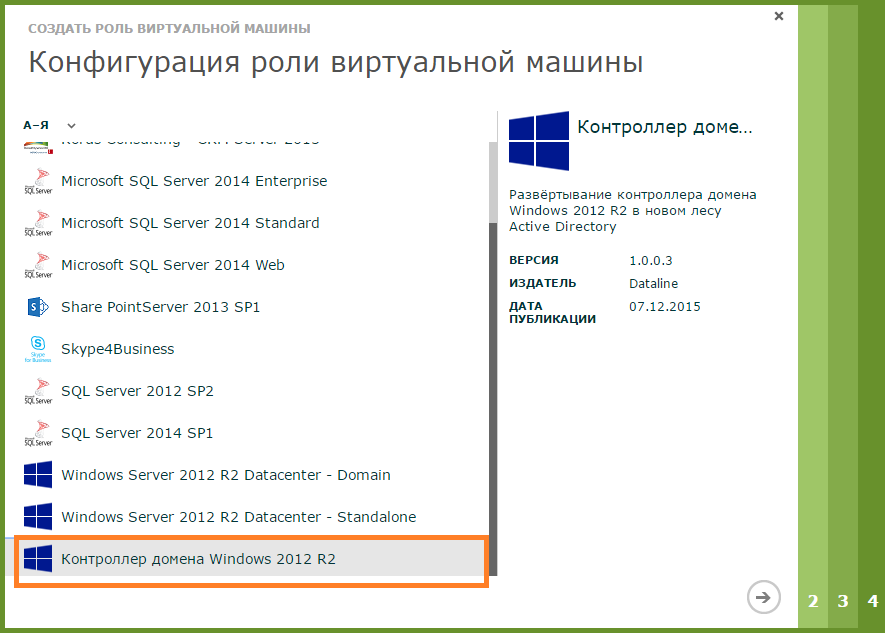

- コレクションから 仮想マシンの役割を選択します。

- Windows 2012 R2ドメインコントローラーテンプレートを選択します。

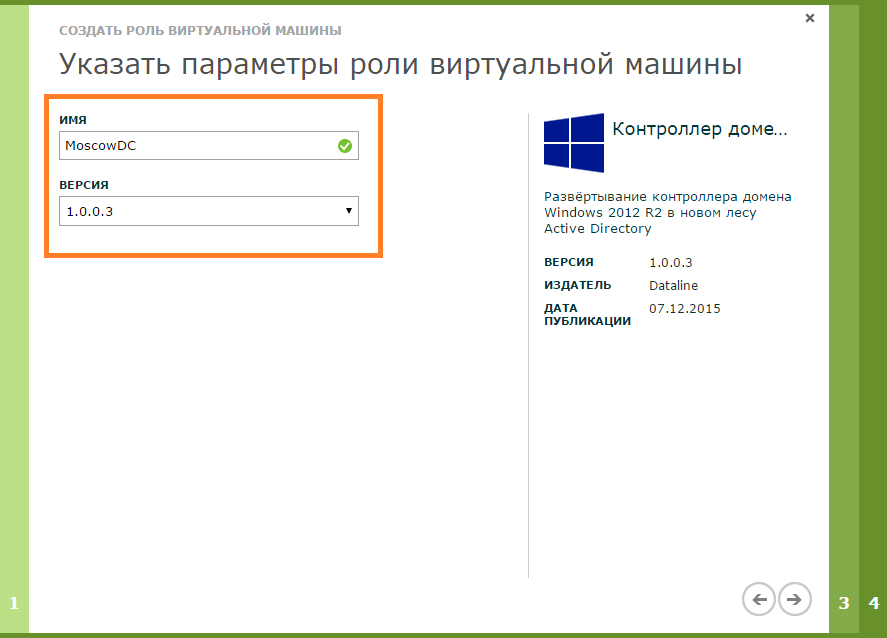

- 仮想マシンの役割の名前を指定します。

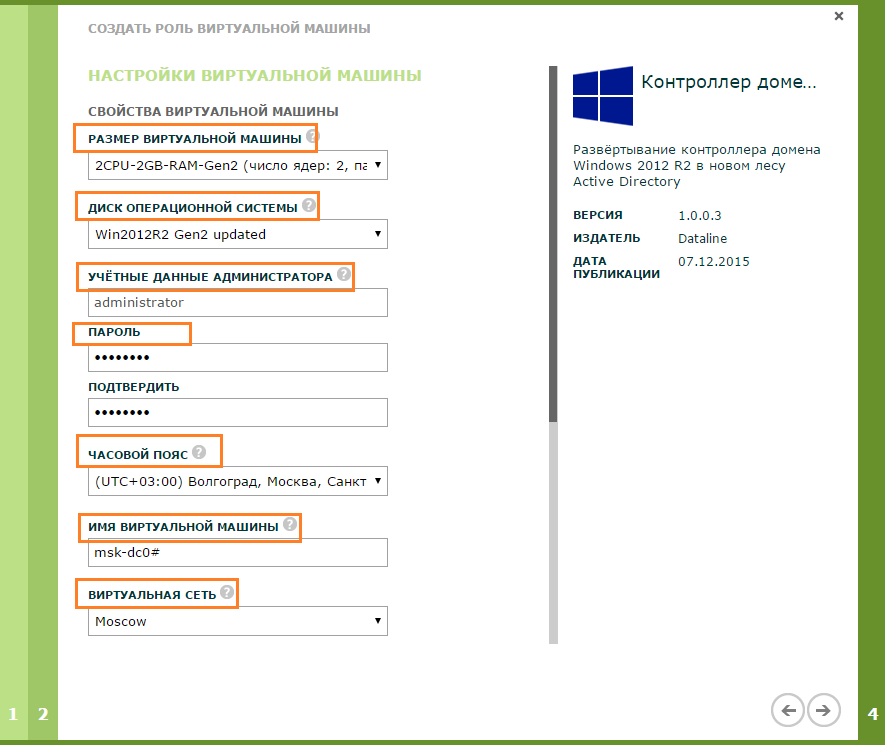

- 仮想マシンのパラメーターを指定します。

- サイズ(CPU、RAM、HDD)

- ローカル管理者のパスワードとログイン

- タイムゾーン

- 仮想マシン名

- 仮想ネットワーク

- 作成したActive Directoryフォレストのパラメーターを入力し、[ OK ]をクリックします。

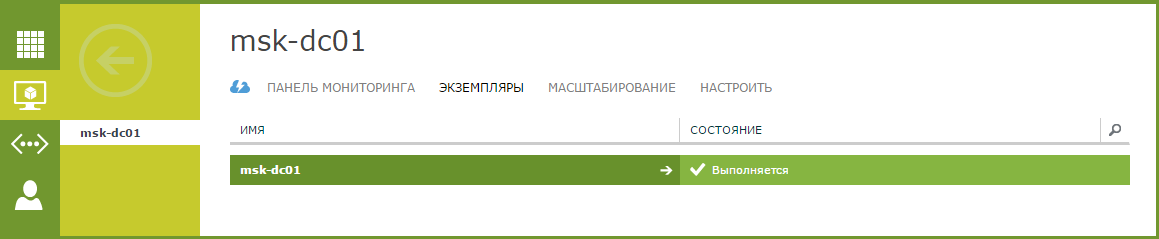

- できた Active Directoryの役割を持つ仮想マシンが展開されます。

フォールトトレランスを確保するには、少なくとも2つのドメインコントローラーをインフラストラクチャに展開することをお勧めします。 Active Directoryの役割を持つ2番目の仮想マシンを作成します。 これを行うには、パネルにあるズーム機能を使用します。

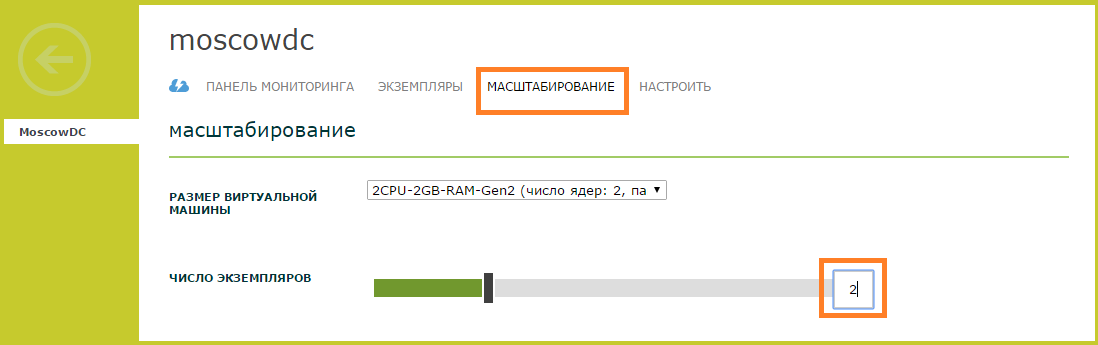

- リストから目的の仮想マシンを選択します。 [ スケーリング ]タブに移動し、スライダーで目的の数のインスタンスを選択します。 保存をクリックします 。

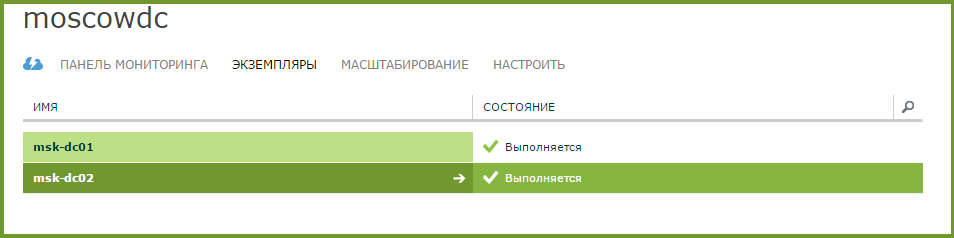

- できた [ インスタンス ]タブで、ドメインコントローラーの役割を持つ2番目の仮想マシンが既存のActive Directoryドメインに参加しました。

Exchange Server 2013の役割を持つ仮想マシンを展開する

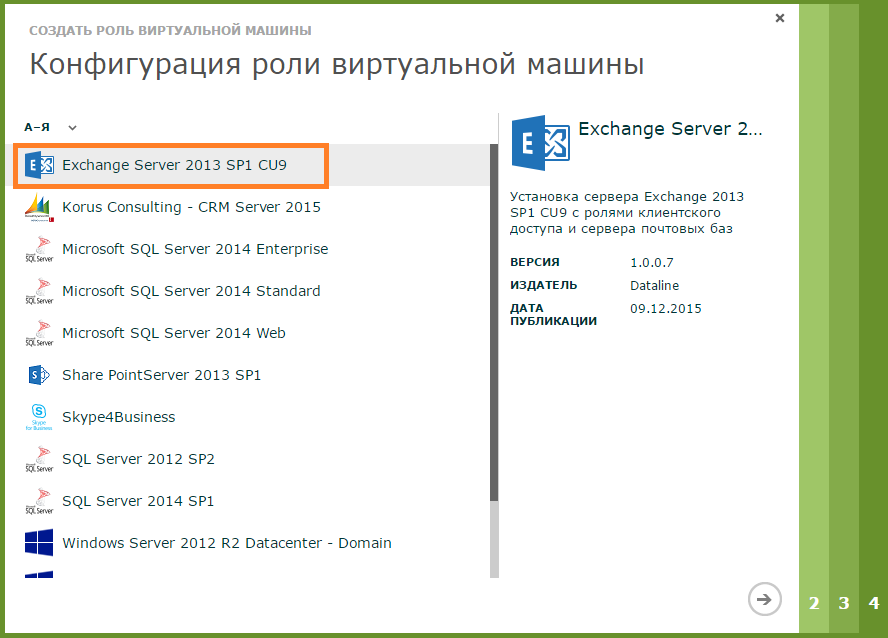

Active Directoryがあります。 通常、Exchange Serverを展開する前に、 Active Directoryスキーマを展開してドメインを準備する必要があります 。 テンプレートからExchange Server仮想マシンを展開すると、スキーマを展開してドメインを準備するためのすべての手順が自動的に実行されます。 Active Directoryと同様に、仮想マシンの役割を作成します。

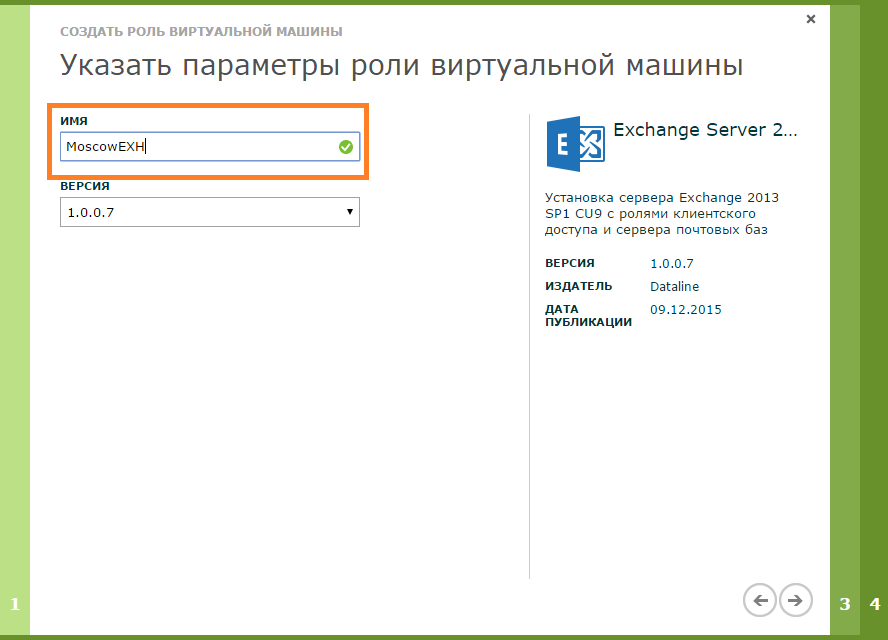

- [Exchange Server 2013 SP1 CU9コレクションから ]を選択します。

- 仮想マシンの役割の名前を設定します。

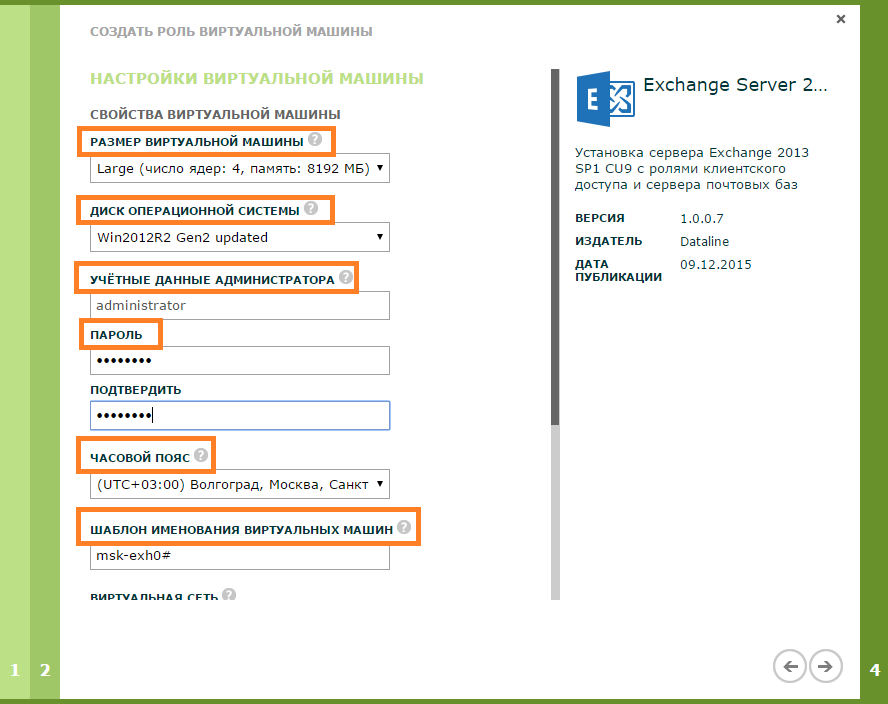

- 仮想マシンのパラメーターを設定します。

- サイズ(CPU、RAM、HDD)

- ローカル管理者のパスワードとログイン

- タイムゾーン

- 仮想マシン名

- 仮想ネットワーク-Active Directoryを備えたVMが作成されたのと同じネットワークに仮想マシンを接続します。

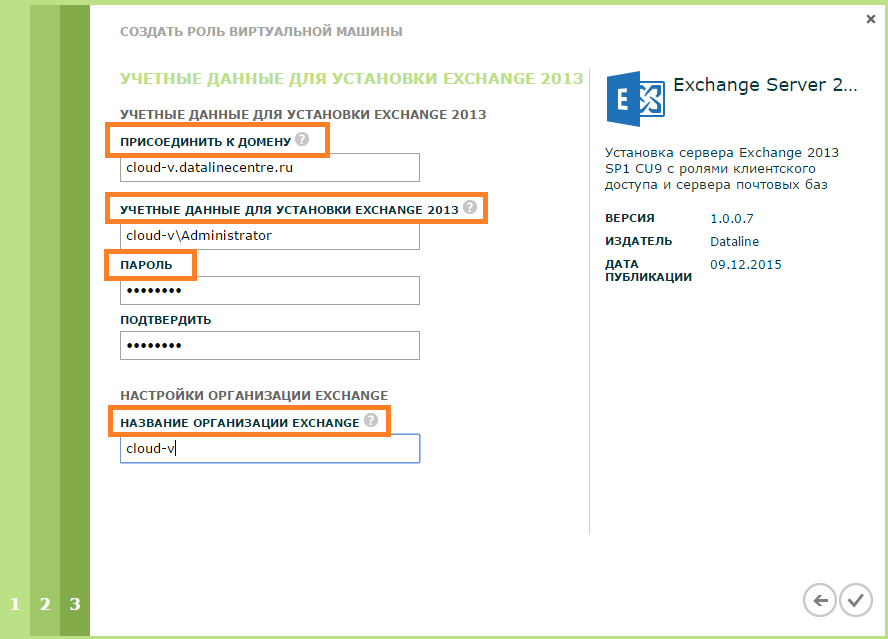

- アカウントパラメータを設定します。

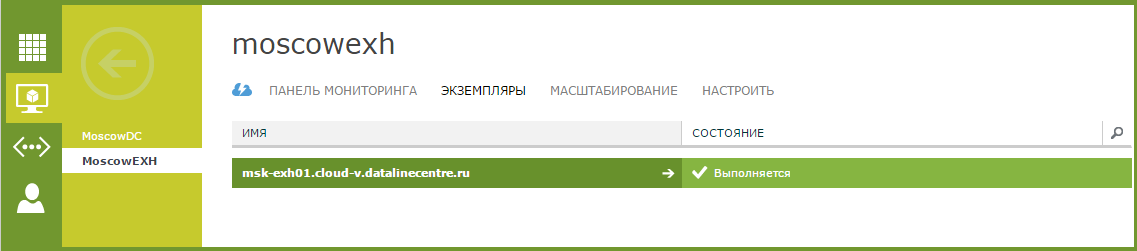

- できた

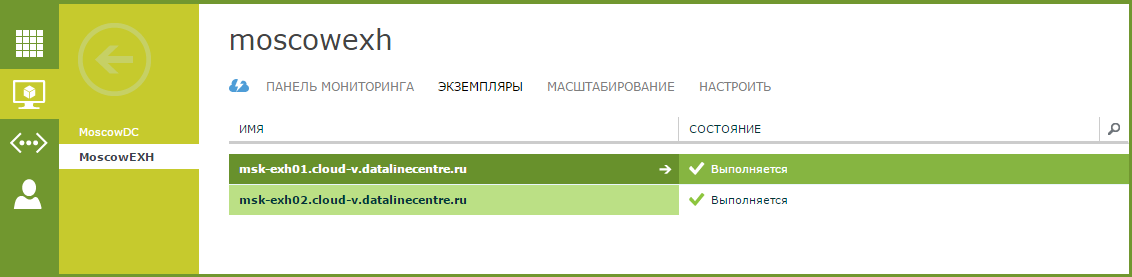

- Active Directoryと同様に、ズーム機能を使用して追加のExchange Server仮想マシンを作成します。

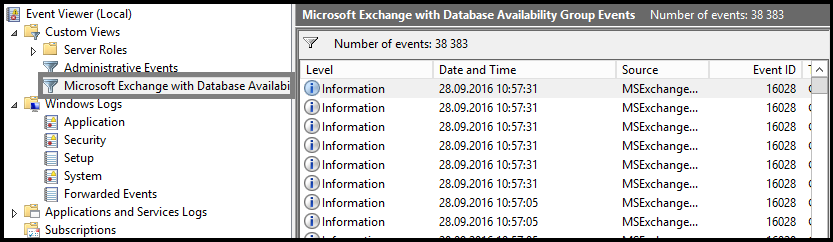

Exchange Serverサービスが正しく開始されることを確認します

RDPコンソールを介してExchange Serverを使用して仮想マシンに接続します。

- 仮想マシンを選択し、コマンドバーの[ 接続 ]、[ コンソール ]の順にクリックします 。

- 保存された.rdpファイルを使用して、仮想マシンに接続します。

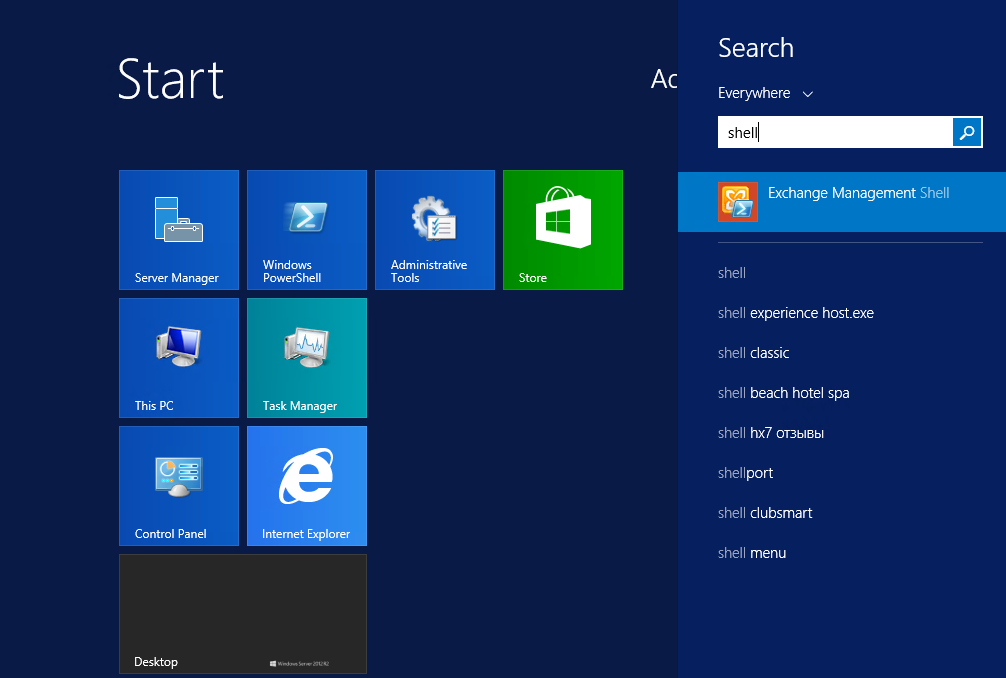

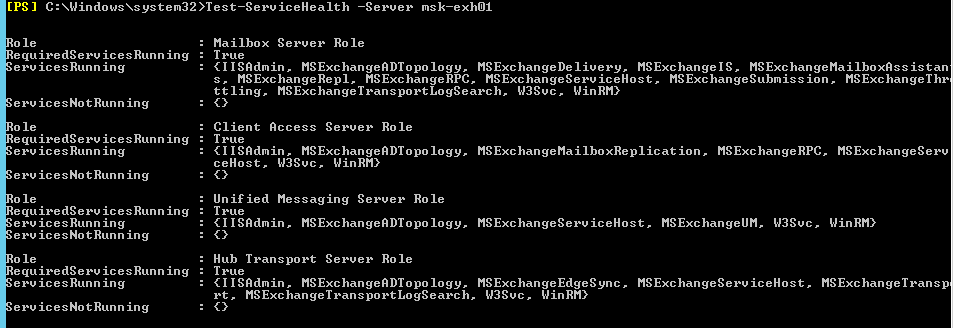

- Exchange管理シェル(EMS)を介してExchange Serverサービスの状態を確認します。

- test-servicehealth –Serverコマンド「Exchange server name」を実行します 。

- また、Exchangeで仮想マシンを展開した後、エラーのログを実行することをお勧めします。

DNSゾーンとポート転送ルールの構成

DNSレコード。 Exchange Serverがメールを送受信し、スパム対策チェックに合格するには、次のDNSレコードを外部ゾーンに追加する必要があります。 この場合、エントリは次のようになります。

Aレコード:

MXレコード:

- Autodiscover.cloud-v.datalinecentre.ru 185.99.13.17

- Autodiscover.cloud-v.datalinecentre.ru 185.99.13.19

- Mail.cloud-v.datalinecentre.ru 185.99.13.17

- Mail.cloud-v.datalinecentre.ru 185.99.13.13.19

Mail.cloud-v.datalinecentre.ru 5

Txtレコード:

「V = spf1 ip4:185.99.13.13 ip4:185.99.13.17 -all」

外部IPアドレスが属するプロバイダーの逆ゾーンにAレコードのPTRレコードを追加することを忘れないでください。 スパム対策チェックに必要です。

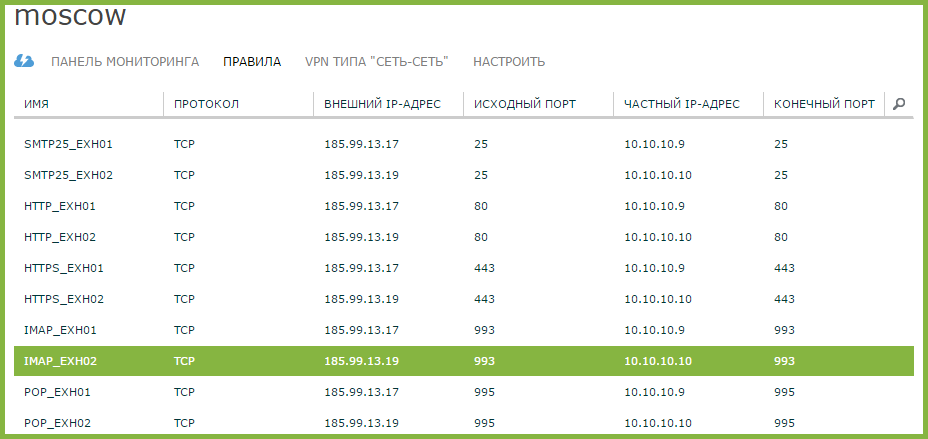

ポート転送ルールを作成します。 サーバーが正しく機能するためには、次のポートが必要です。

- 25 / 587– SMTP

- 80/443-HTTP / HTTPS

また、POP3 110/995およびIMAP 143/993プロトコルポートを使用して、クライアントの接続に使用する予定がある場合は、ここに追加します。

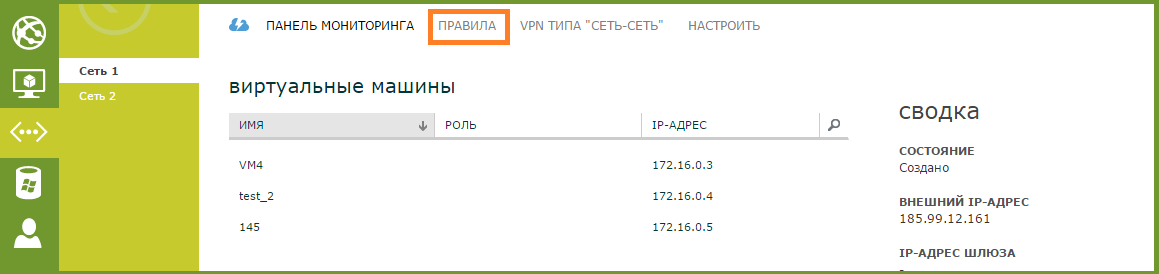

- 管理ポータルで、[ ネットワーク]セクションに移動し、Exchangeを実行しているマシンが動作するネットワークを選択します。 [ ルール ]タブに移動します。

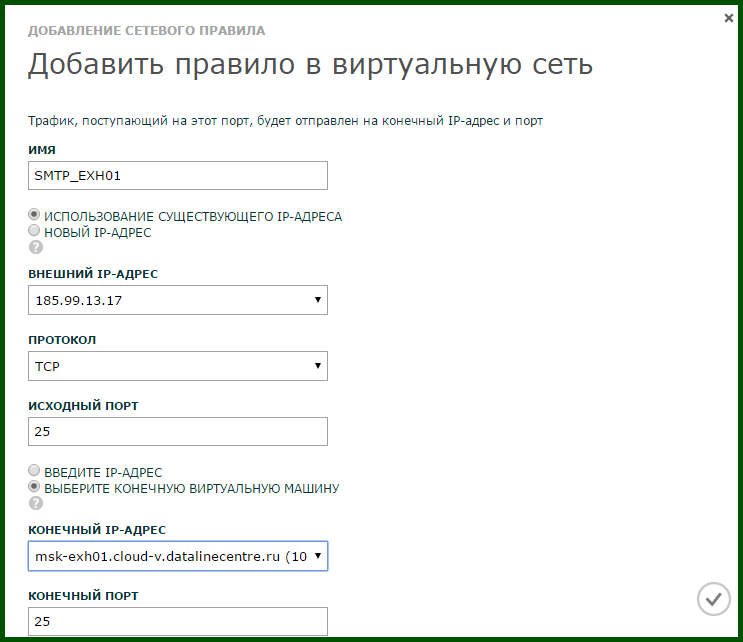

- [ ルールの追加]をクリックします。

- フィールドに入力して保存します。

- 同様に、各外部IPアドレスにルールを追加します。2つのExchangeサーバーが展開されているため、2つ(185.99.13.19.19と185.99.13.17)があります。 結果は次のとおりです。

Exchange Serverデータベースクラスターを構成する

可用性を高めるために、2つのExchangeサーバーを展開しました。 それらに基づいて、フェールオーバークラスター- データベース可用性グループ(DAG)を構成します。

DAGは、Exchange管理シェルまたはExchangeコントロールパネルから作成できます。 EMSとの連携を継続します。

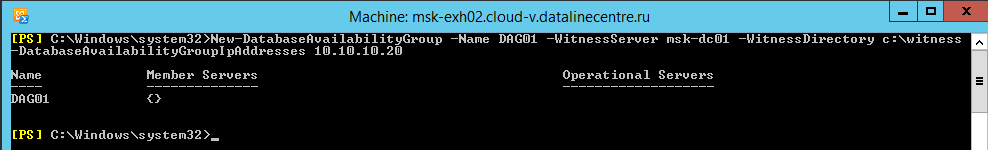

- コンソールから仮想マシンに接続し、コマンドを入力します

New-DatabaseAvailabilityGroup 、ここで:

- 名前 -可用性グループの名前。

- WitnessServer-監視サーバー。

- WitnessDirectory-サービス情報が格納される監視サーバー上のディレクトリ。

- DatabaseAvailabilityGroupIpAddress-クラスターIPアドレス。

重要: DAGに偶数個のサーバーがある場合、クラスター内のクォーラムを決定する監視サーバーが必要です。 このサーバーはクラスターメンバーの1つにすることはできません。 Exchange Trusted Subsystemグループは、このサーバーのローカル管理者グループに含まれている必要があります。 この例では、ドメインコントローラーがミラーリング監視サーバーになります。 生産的な環境では、これは実行できず、専用サーバーを使用することをお勧めします。

DAGに奇数のサーバーがある場合、ミラーリング監視サーバーは必要ありません。

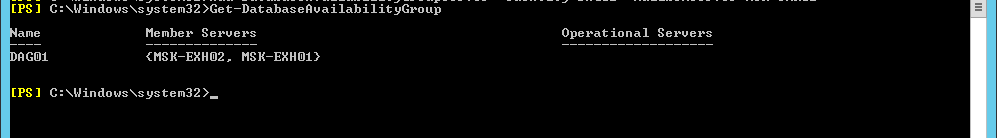

- msk-exh01およびmsk-exh02サーバーをDAGに追加します。 コマンドを実行する

Add-DatabaseAvailabilityGroupServer 、ここで:

- アイデンティティ-DAGグループの名前。

- MailboxServerは、クラスターに追加するメールボックスの役割を持つサーバーです。

- サーバーがクラスターに追加されていることを確認します。 Get-DatabaseAvailabilityGroupチーム。

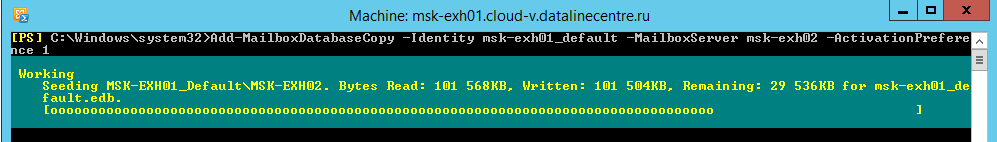

- メールボックスデータベースのパッシブコピーを追加します。 Add-MailboxDatabaseCopyコマンド、ここで:

- アイデンティティ -コピーを作成するデータベースの名前。

- Mailboxserver-コピーを配置するサーバーの名前。

- ActivationPreference-計画外のアクティブコピーの失敗の場合に、コピーのアクティブ化の順序を示す値。

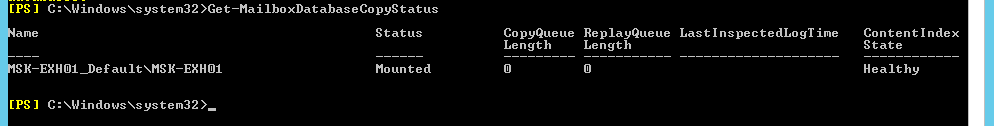

- Get-mailboxDatabaseCopyコマンドを使用して、データベースコピーの状態を確認します。

クライアントアクセスを構成する

クライアントは、さまざまな方法でExchangeサーバーに接続できます。

- Outlook Anywhereは、RPC / TCPプロトコルに代わるプロトコルであり、Exchange Server 2013以降アクセスできません。実際、同じRPCですが、HTTPでラップされ、SSL / TLSを使用したトラフィック暗号化が行われます。

- Outlook Web Access(ブラウザーアクセス)

- POP3プロトコル

- IMAP

- Exchange ActiveSync(モバイルクライアントの接続用)

これらの接続方法はすべて、 SANまたはWildcard SSL証明書を必要とする暗号化された接続を使用します 。

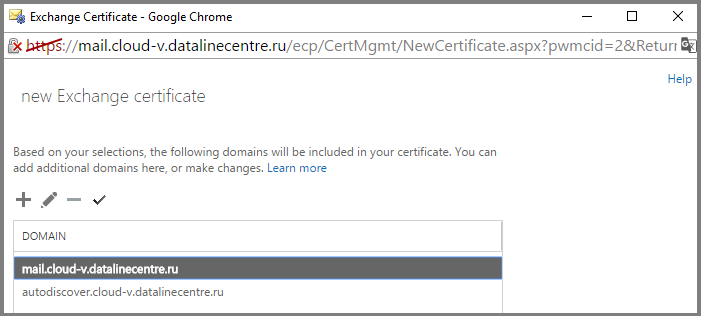

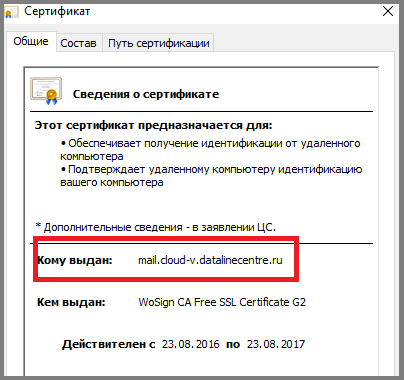

メールサーバーで正常に動作するには、SSL証明書に少なくとも2つの名前が必要です。 この場合、これはSMTP、HTTPS、POP、IMAPサービスの名前、および自動検出サービスの名前です:Mail.cloud-v.datalinecentre.ruおよびAutodiscover.cloud-v.datalinecentre.ru。

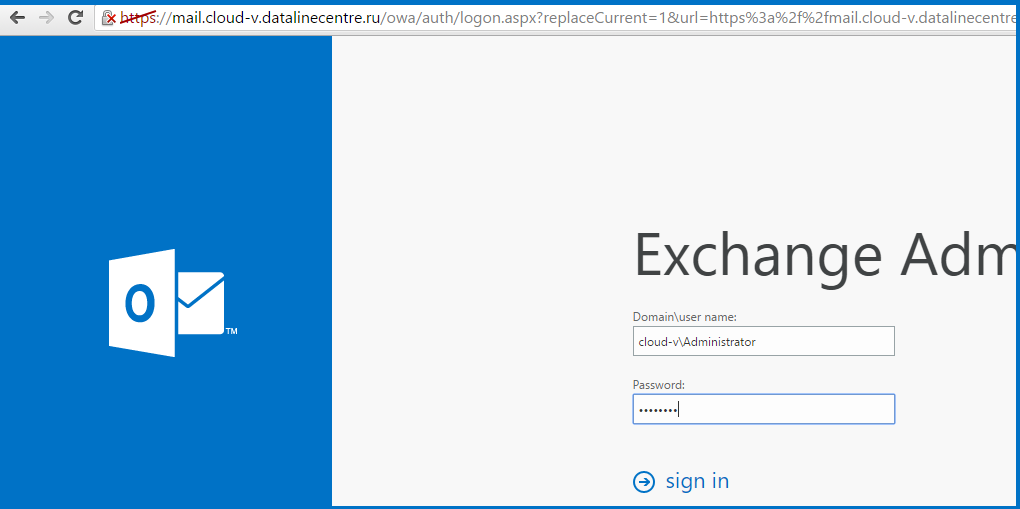

証明書のインストール 証明書を発行するには、 証明書署名要求(CSR)を作成する必要があります。 この手順は、Exchangeコントロールパネル(ECP)を使用して実行するのが最も簡単です。

- ECPに行きます。

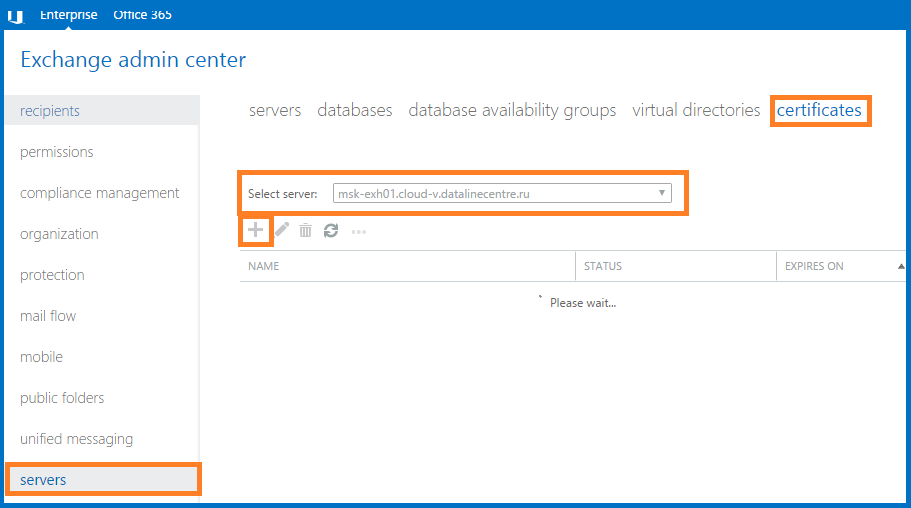

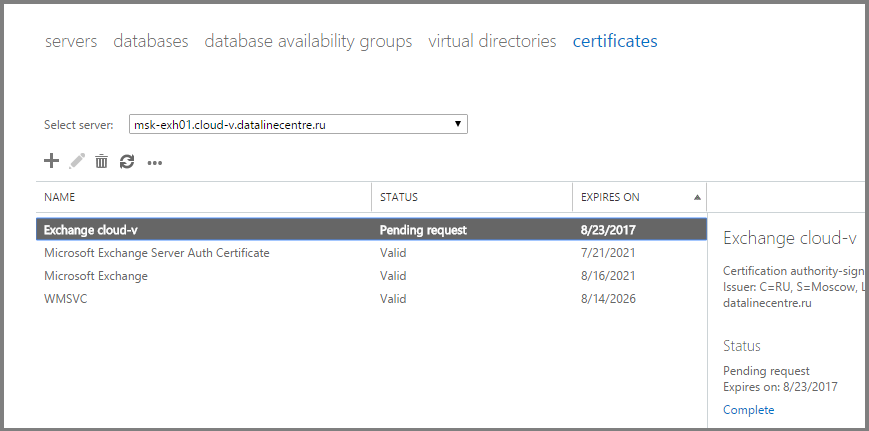

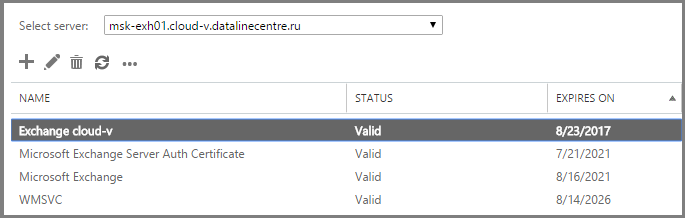

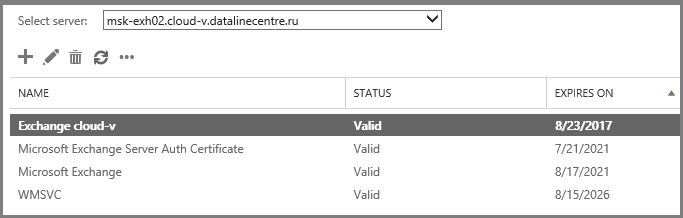

- [ サーバー]セクションの[ 証明書 ]タブに移動します。 サーバーのいずれかを選択し、

「+」を押します。

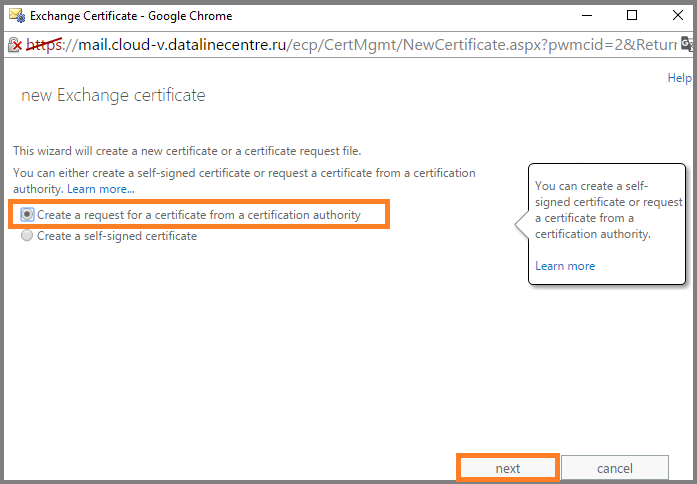

- [ 証明機関からの証明書の要求を作成する ]オプションを選択します。

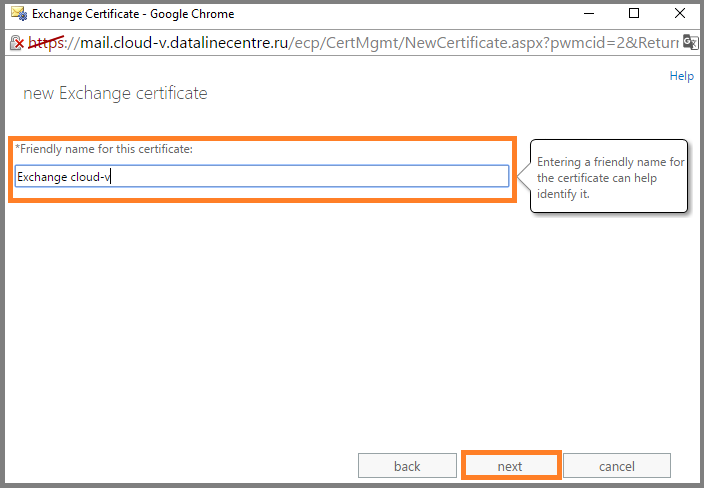

- フレンドリ名を入力してください。

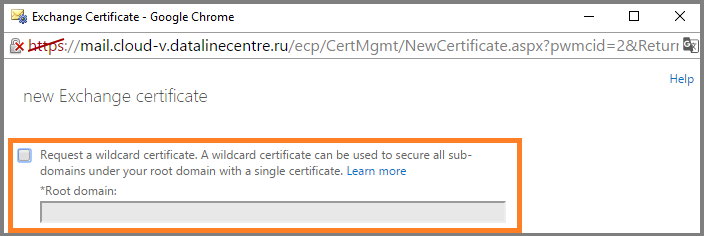

- SAN証明書を使用するため、ボックスのチェックを外してワイルドカード証明書を要求します。

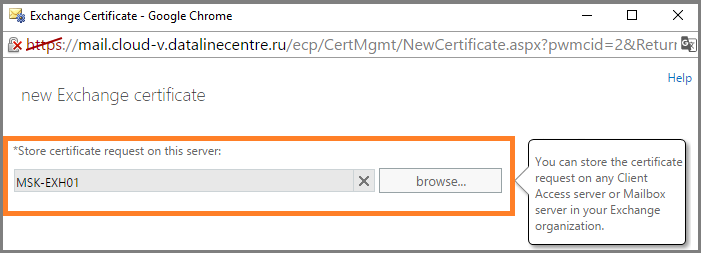

- リクエストを保存するサーバーを指定します。

- SAN証明書に含まれる名前を指定します。

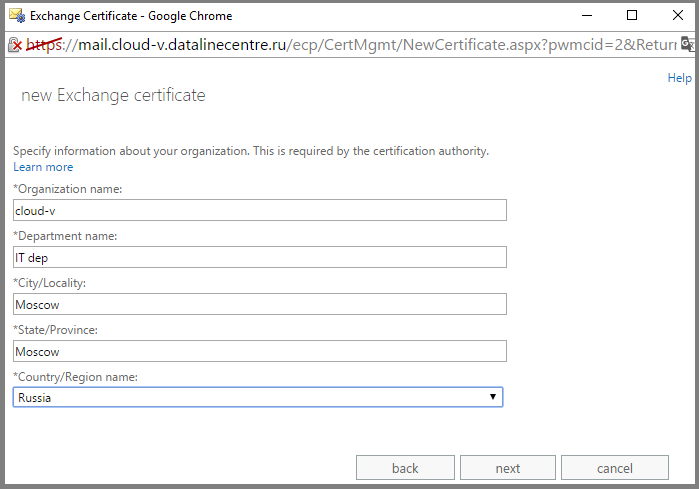

- 必須フィールドに入力します。

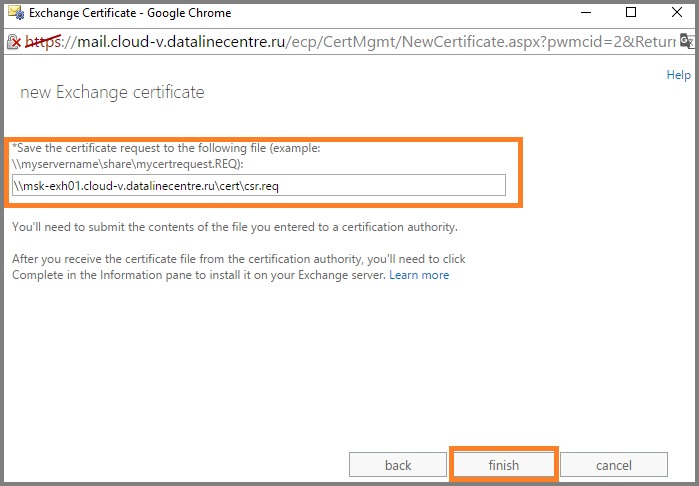

- CSRが保存されるパスを示します。 完了をクリックします。

- できた CSRが作成されました。 CSRに基づいて、証明書を発行し、サーバーにインストールします。

- 作成されたサーバーのいずれかに「共有」フォルダーを作成し、そこに証明書を保存します。

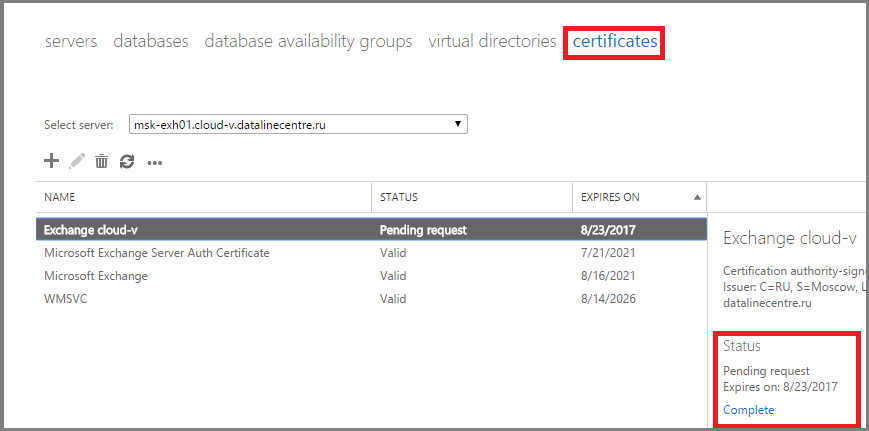

- ECPコンソールに移動します。 [サーバー]セクションで、[ 証明書 ]タブに移動します。 [ ステータス ]フィールドで[ 完了 ]をクリックします。

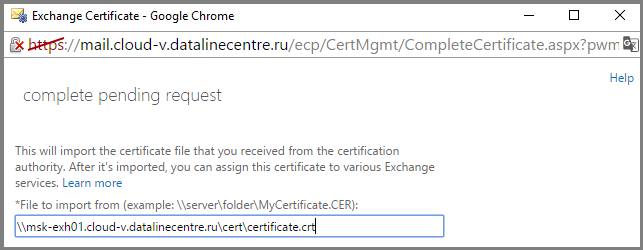

- 証明書があるフォルダーへのパスを示します。

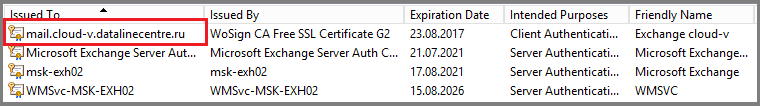

- 証明書が追加されました。 証明書のステータスが有効であることが重要です。

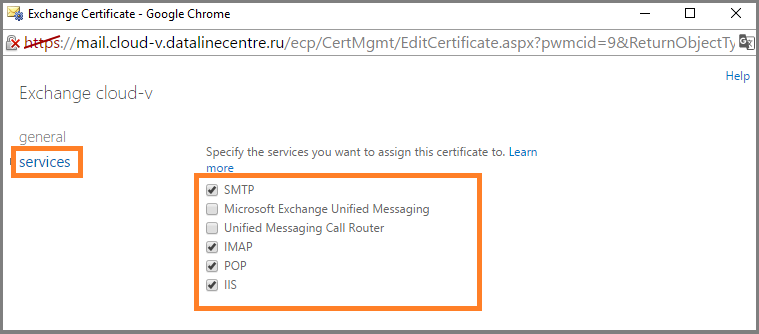

- 次に、SMTP、IIS、POP、IMAPサービスを割り当てます。 証明書をダブルクリックし、[サービス]に移動して、必要なサービスの横にあるチェックボックスをオンにします。

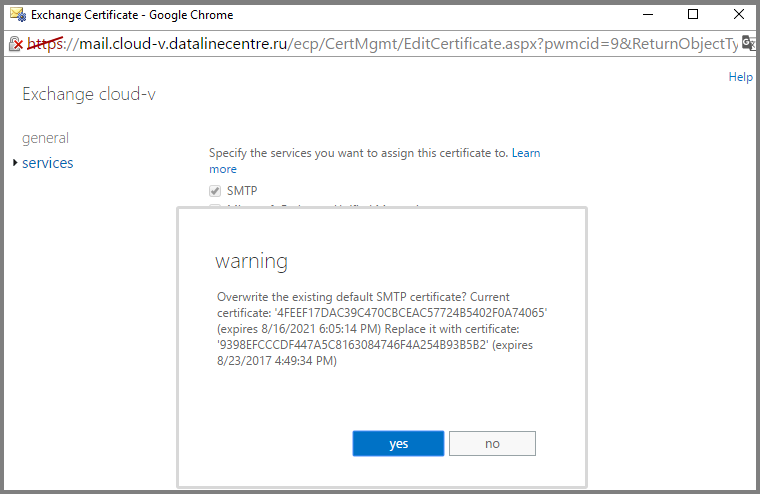

- 警告が表示されたら[ はい]をクリックします。

Exchangeサーバーの1つに証明書をインストールしました。 他のサーバーに証明書をインストールするには、証明書が既にインストールされているサーバーに移動し、秘密鍵でエクスポートします。

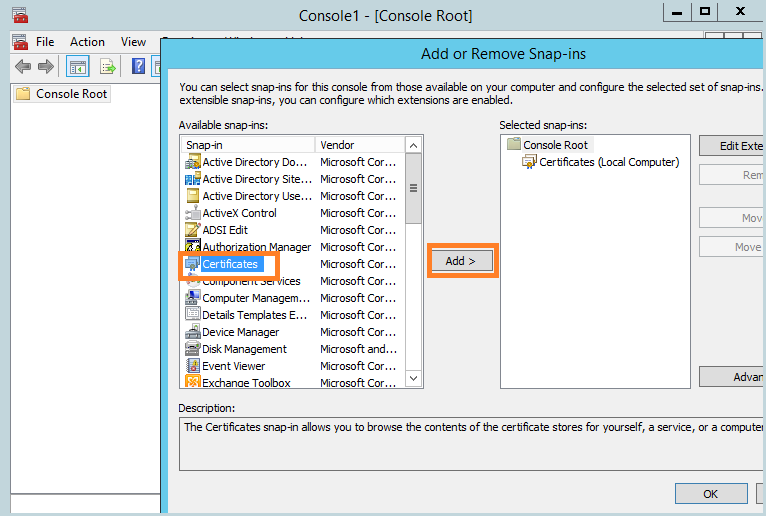

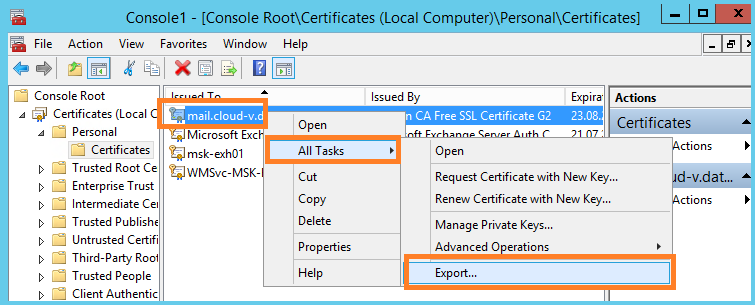

- Microsoft管理コンソール(MMC)を開き、コンピューター証明書管理スナップインを追加します。

- 個人証明書のタブに移動し、エクスポートします。

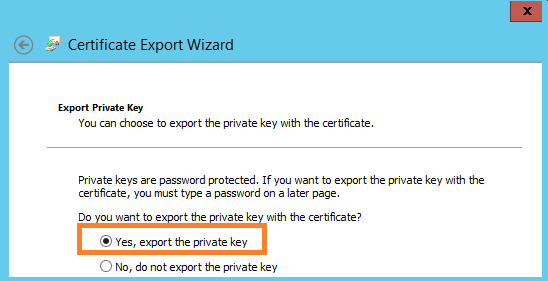

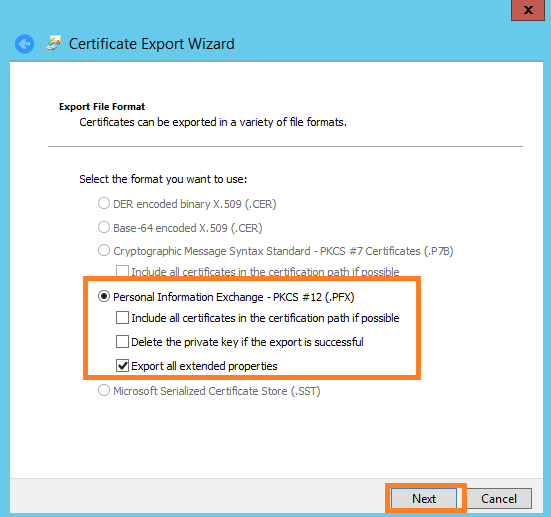

- 秘密鍵をエクスポートします。

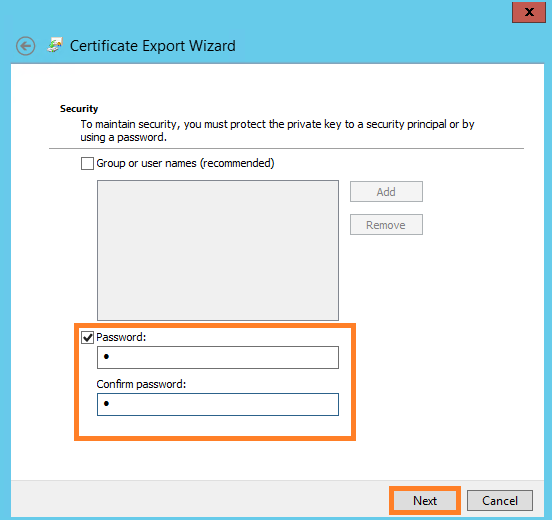

- 証明書をインポートするときに入力する必要がある安全なパスワードを指定します。

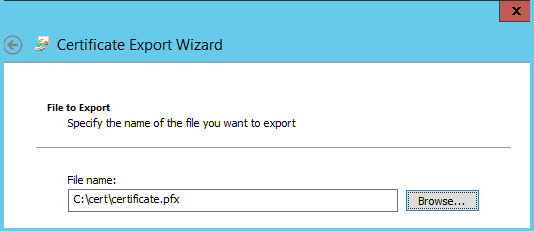

- 証明書が保存される場所を示します。 完了をクリックします。

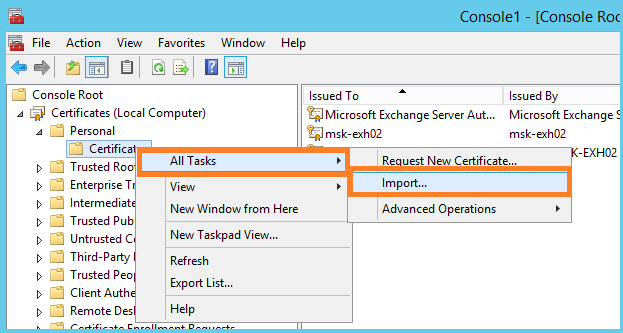

- エクスポートされた証明書は、残りのサーバーに転送されます。 私たちの場合、これはmsk-exh02です。 MMCを開き、コンピューター証明書管理スナップインを追加し、個人証明書タブに移動してインポートします。

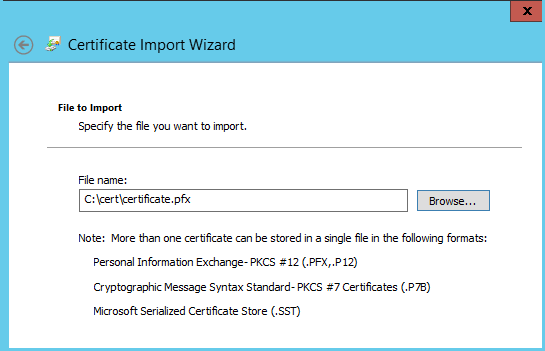

- 証明書へのパスを指定します。

- エクスポート中に設定したパスワードを指定します。 秘密鍵をエクスポートするオプションをチェックすることもできます。

- できた 証明書は秘密鍵とともにインポートされます。

- ECPでは、最初のサーバーで行ったように、サービスを割り当てます。

- できた SSL証明書は両方のExchangeサーバーにインポートされます。

- OWAに入るときに、ブラウザに正しい証明書が表示されることを確認します。

仮想ディレクトリを設定します。 仮想ディレクトリを使用して、クライアントはOWA、ECP、アドレス帳(OAB)、ActiveSyncプロトコル、Webサービス(EWS)にアクセスできます。

この例では、仮想ディレクトリを構成するために、ExternalURLパラメーターを設定します。 自動検出サービスはそれをクライアントに提供します。 組織のローカルエリアネットワーク内でExchangeに接続するドメインクライアントが組織にある場合、InternalURLパラメーターを指定することもできます。

次のコマンドを使用して、EMSを開き、仮想ディレクトリを1つずつ構成します。

- Get-EcpVirtualDirectory | Set-EcpVirtualDirectory –externalURL「外部ディレクトリURL」

- Get-OwaVirtualDirectory | Set-OwaVirtualDirectory –externalURL「外部ディレクトリURL」

- Get-WebServicesVirtualDirectory | Set-WebServicesVirtualDirectory –ExternalURL“外部ディレクトリURL”

- Set-OabVirtualDirectory | Set-OabVirtualDirectory –externalURL「外部ディレクトリURL」

- Get-ActiveSyncVirtualDirectory | Set-ActiveSyncVirtualDirectory –ExternalURL“外部ディレクトリURL”

自動検出サービスを構成します。 自動検出はMicrosoft Outlookクライアントを自動的に構成し、サーバー接続設定を渡します。これにより、管理者の生活が大幅に簡素化されます。 このサービスの詳細については、 こちらとこちらをご覧ください 。

Outlook Anywhereでは、ExchangeおよびOutlookモバイルアプリへのリモートアクセスを構成できます。

Outlook Anywhereを機能させるには、サービスに接続するための名前を指定する必要があります。この例では、Mail.cloud-v.datalinecentre.ruです。 EMSを開き、コマンドを実行します。

Get-OutLookAnyWhere | Set-OutlookAnyWhere –ExternalHostName“外部サービス接続名” –ExternalClientRequireSsl:$ true –IISAuthenticationMethods“ Basic”、“ NTLM”、” Negotiate” –ExternalClientAuthenticationMethod“ Negotiate”

自動検出を確実にするために、Exchangeサーバーを指す2つのAレコードを外部DNSゾーンに追加しました。

- Autodiscover.cloud-v.datalinecentre.ru 185.99.13.17

- Autodiscover.cloud-v.datalinecentre.ru 185.99.13.19

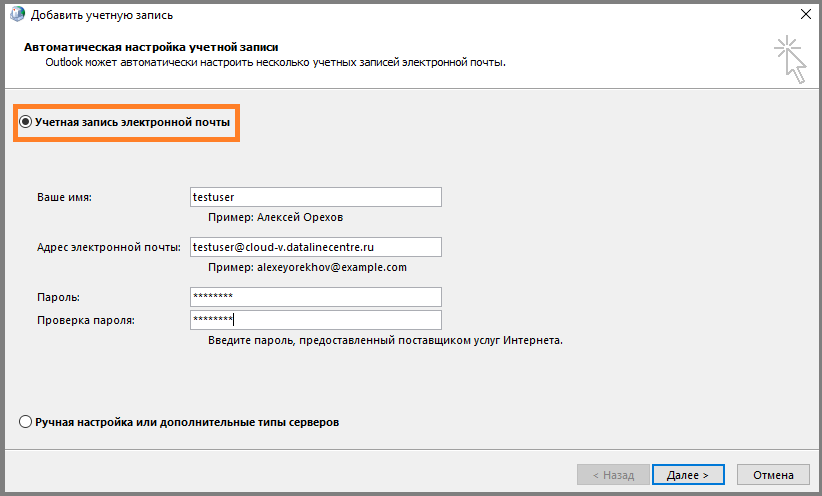

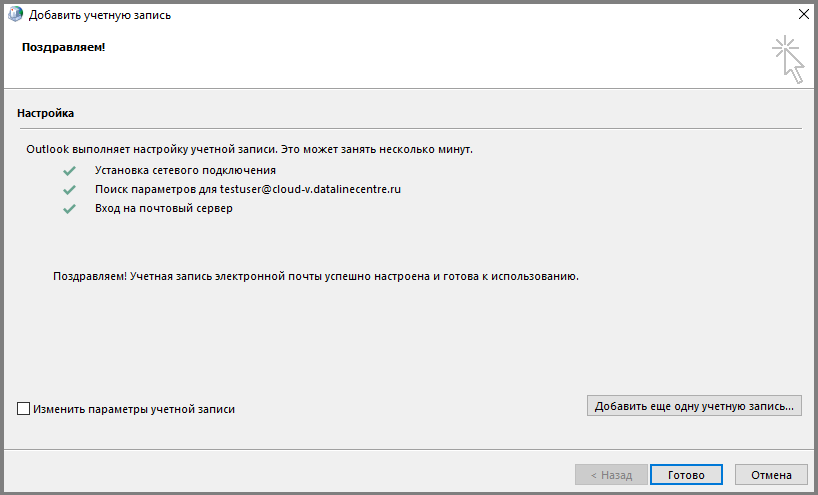

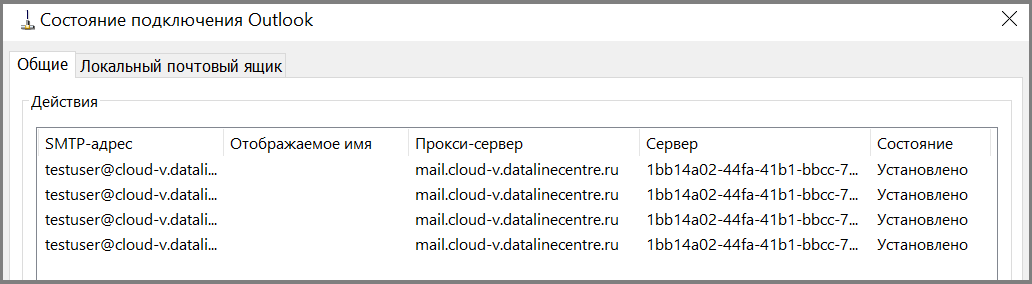

Microsoft Outlookクライアントが接続していることを確認します。 プロファイルを作成し、メールアドレスとパスワードを指定します:

Outlookクライアントは正しく接続します。

メール転送設定

すぐに使用できるExchangeサーバーでは、組織内でのみメールを送信できます。 インターネットにメールを送信するには、次のものが必要です。

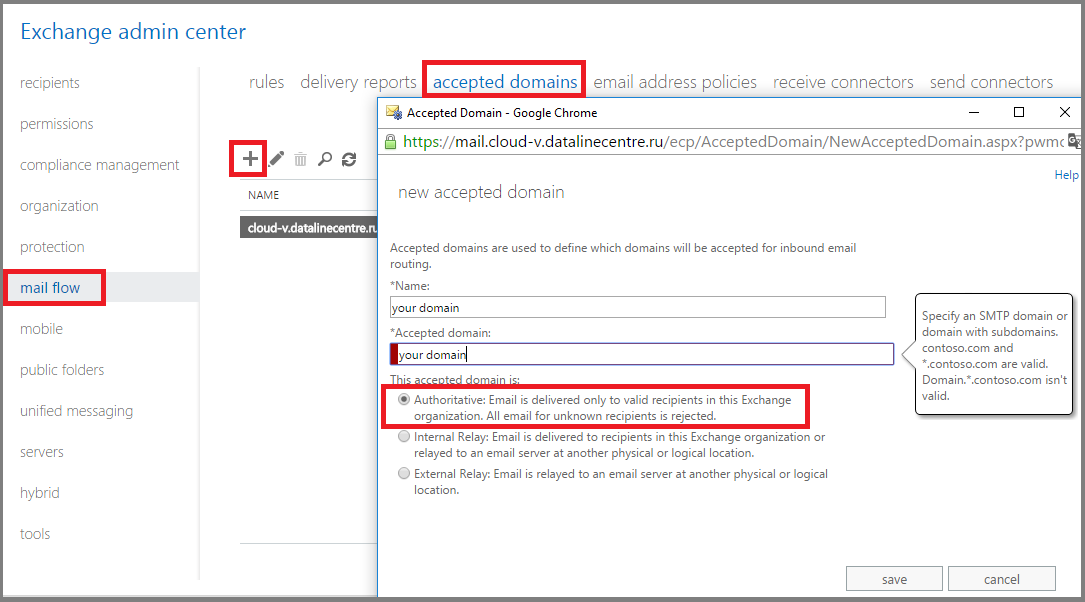

- 承認済みドメインを作成します 。 これは、Exchangeメールサーバーにサービスを提供するアドレススペースです。 複数のドメインを作成できます。

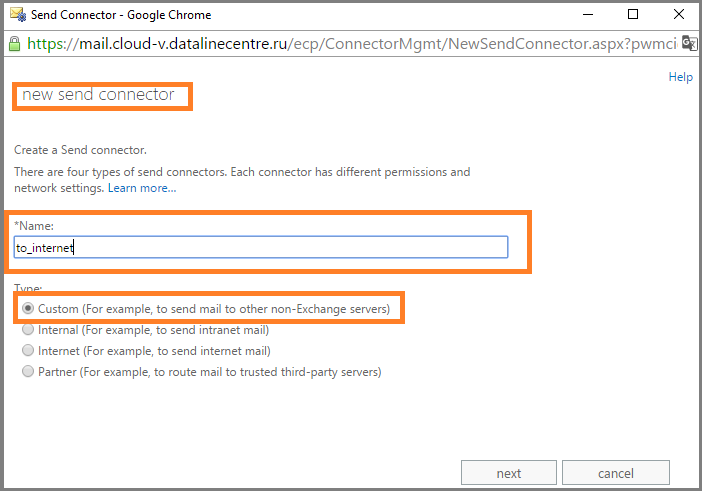

- 送信コネクタを作成します 。 これにより、さまざまな設定を行うことでメールフローを制御できます。

- ECPのメールフローセクションで、[ 承認済みドメイン ]タブに移動します。 「+」をクリックします。 ドメインの名前を指定し、タイプAuthoritativeを選択します。 保存します。

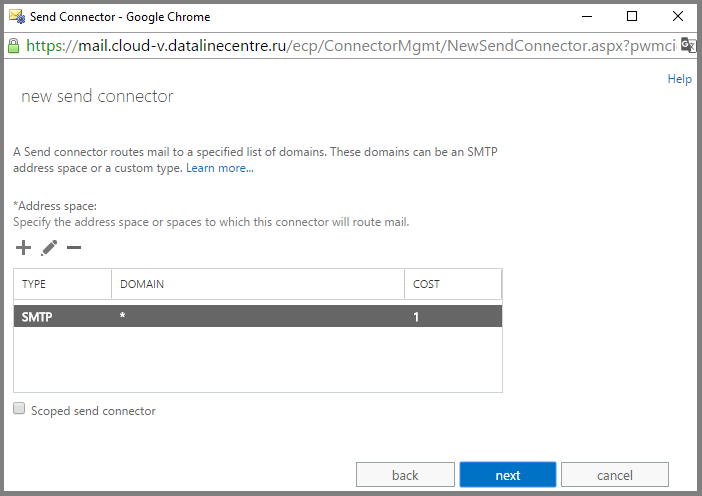

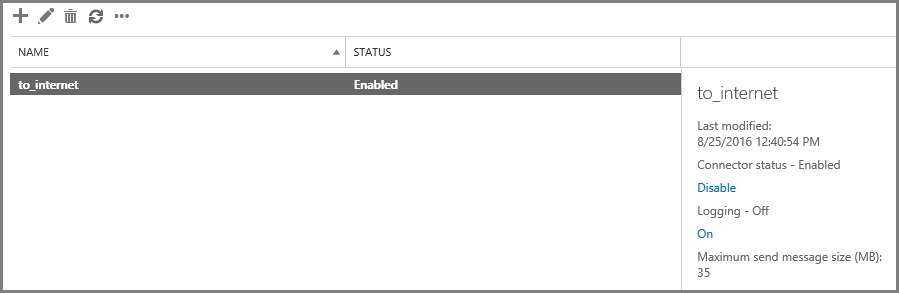

- [ メールフロー]セクションで、[ 送信コネクタ ]タブに移動します。 「+」をクリックします。 名前を設定し、タイプCustomを示します。

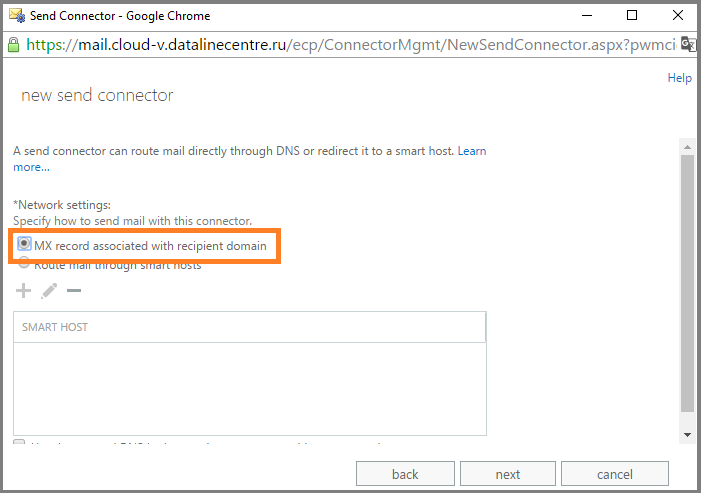

- MXレコードを介した送信を指定します。

- アドレス空間を指定します。 私たちの場合、これはドメイン名スペース全体を意味する「*」です。

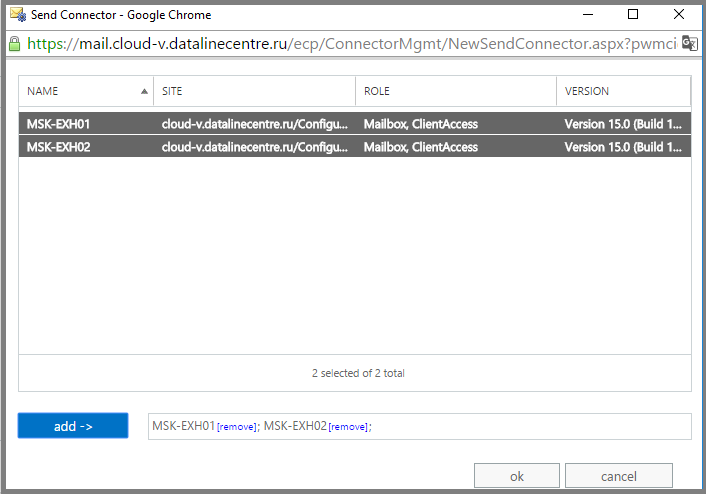

- Exchange組織の外部にメールを送信するサーバーを指定します。 私たちの場合、これらは両方のサーバーです。 追加をクリックします。

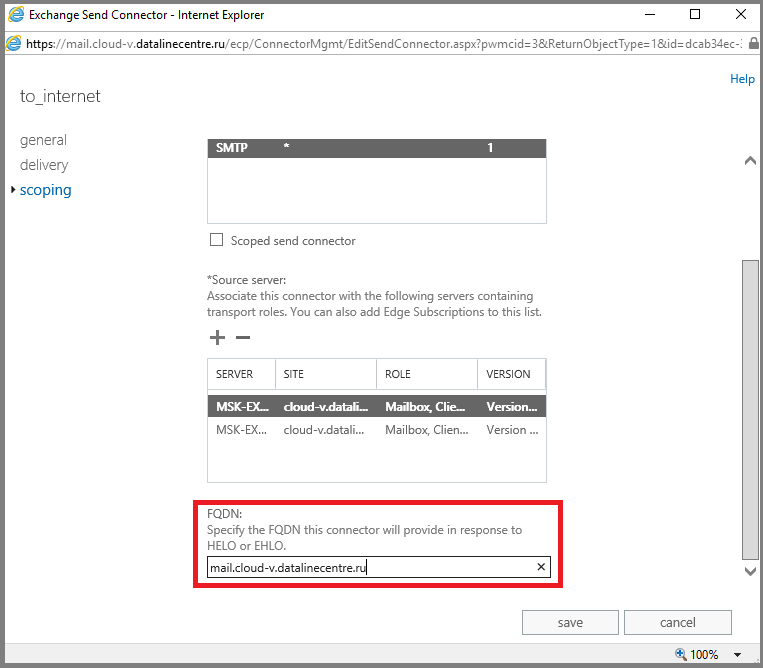

- サーバーがスパム対策チェックに合格するには、送信コネクタでFQDN HELOパラメーターを指定します。 これは、SMTPセッションを作成するときにサーバーに表示される名前です。 メールを受信するサーバーは、DNSの逆引き参照を実行し、PTRレコードの名前と送信コネクタで指定した名前を照合します。 名前が一致しない場合、送信サーバーはスパム対策チェックに合格しません。

HELO名を構成するには、送信コネクタの設定に移動し、サーバーの名前を入力します。

これらはすべて、Exchange Server 2013テンプレートからのメールサーバーの基本構成に必要な手順です。不明な点がある場合は、コメントで質問してください。