ランサムウェアはPCユーザーにとって大きな脅威であり、その活動は時間の経過とともに増加しています。 シスコの最近の半年ごとのレポートによると 、ランサムウェアはマルウェア市場を支配しており、過去の攻撃者にとって最も収益性の高いタイプのマルウェアです。 ランサムウェアについてはすでに多くのことが書かれており、ほとんどの人は自分が何であるかを理解しています。 ランサムウェアはさまざまなトリックを使用して、被害者のコンピューターまたはファイルへのアクセスをブロックし、その後、身代金を要求してそれらへのアクセスを復元します。 最近、ユーザーファイルの暗号化を専門とするランサムウェアとランサムウェアの活動が大幅に増加しています。 使用する暗号化方法を検討してください。

ランサムウェアはPCユーザーにとって大きな脅威であり、その活動は時間の経過とともに増加しています。 シスコの最近の半年ごとのレポートによると 、ランサムウェアはマルウェア市場を支配しており、過去の攻撃者にとって最も収益性の高いタイプのマルウェアです。 ランサムウェアについてはすでに多くのことが書かれており、ほとんどの人は自分が何であるかを理解しています。 ランサムウェアはさまざまなトリックを使用して、被害者のコンピューターまたはファイルへのアクセスをブロックし、その後、身代金を要求してそれらへのアクセスを復元します。 最近、ユーザーファイルの暗号化を専門とするランサムウェアとランサムウェアの活動が大幅に増加しています。 使用する暗号化方法を検討してください。

一般的な情報

そのような「ビジネス」の成功は、ユーザーファイルへのアクセスをブロックするためにどの程度成功するかによって決まるため、暗号化は暗号化の重要な要素です。 暗号化自体は、悪意のある方法や操作ではありません。 不正アクセスからデータを保護するために、一般ユーザー、企業、政府が使用する強力で合法的なツールです。

暗号作成者は、ユーザーデータを「盗む」ように設計されています。 彼らはこの目的のために暗号化を使用します。暗号化キーを知らないため、正当な所有者へのデータへのアクセスを防ぐ機会を与えます。 このキーを知っている攻撃者のみがデータにアクセスできます。

システムでの起動後、暗号化プログラムは、ファイルシステムのファイルまたは重要なサービスデータを、元の状態に復元することによってのみ読み取れるように変更し始めます。 次に、この操作では、ファイル復号化キーを使用する必要がありますが、これは攻撃者のみが知っています。 明らかに、この場合、暗号化および逆復号化操作は悪意のある目的に使用されます。

さらに、マルウェア作成者は、マルウェアとその管理C&Cサーバーとの安全な相互作用のために暗号化を使用します。これにより、データを解読するために必要なキーが格納されます。 このキーを使用して、ファイルシステムデータまたはファイル自体を元の状態に復元できます。

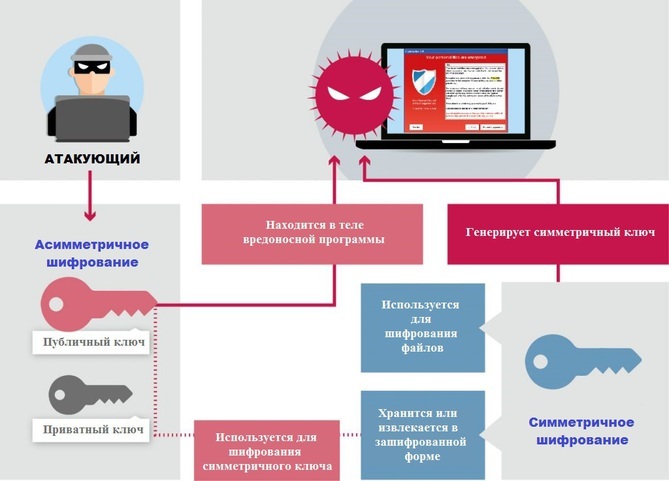

暗号化の作成者は、対称暗号化と非対称暗号化の両方のタイプの暗号化を利用します。 これにより、データを暗号化するときに最適なパフォーマンスと利便性が得られます。 対称暗号化スキームの場合、データの暗号化と復号化の両方に同じ秘密鍵が使用されます。 非対称暗号化では、プライベートとパブリックの2つのキーが使用されます。 1つ目はサイバー犯罪者にのみ知られており、データの解読に使用され、2つ目は公開されてデータの暗号化に使用されます。

対称暗号化は、利便性とパフォーマンスの点で暗号化に役立ち、悪意のあるプログラムが妥当な時間内にデータを暗号化できるようにします。 一方、非対称暗号化は対称キーの暗号化に使用されますが、これは異なる場合があります。 したがって、攻撃者は特定の感染事例ごとにキーを保存する代わりに、すべての被害者に対して1つの復号化キーをサポートできます。

図 1.暗号化で使用される対称および非対称暗号化の作業スキーム。

対称キー保護メカニズムは変更できますが、原則として、悪意のあるプログラムの本体にある公開キーが使用されるか、制御するC&Cサーバーから抽出され、暗号化に使用されます。 暗号化プロセスが完了すると、多くの場合、対称キーがサーバーに送信されるか、被害者のシステムに保存されます。

管理C&Cサーバーとの相互作用

暗号作成者は、C&Cサーバーを操作するときに暗号化を使用して、送信データの機密性を保持し、悪意のある活動を隠します。 C&Cを使用する場合、暗号作成者の以前のファミリーおよびバージョンは、機密性に特に注意を払いました。 新しいファミリと変更は、 TLSなどのプロトコルに実績のある暗号化標準を使用します 。

侵害されたシステムとサーバー間のトラフィックの暗号化は、オンラインバンキングなどの正当な操作で使用される暗号化プロトコルと区別することが難しいため、悪意のあるアクティビティを検出するタスクをより困難にします。

暗号化されたトラフィックを検査するには、ネットワークセキュリティ機能には、被害者のネットワークの追加機能が必要です。 たとえば、TLSで暗号化されたトラフィックをチェックするには、内部ネットワーク上のコンピューターとリモートサーバー間のデータ転送パスにあるIDS / IPSソリューションを使用できます。 TLSトラフィックのチェックは、使用されているウイルス対策ツールの機能に応じて、コンピューター自体のレベルでも可能です。

内部ネットワークにトラフィックを追跡する機能がない場合、マルウェアは暗号化を使用してC&Cに接続します。C&Cは、C&Cアドレスが検出され、悪意のあるIPアドレスとドメインのブラックリストに追加されるまで検出されません。 したがって、この保護方法はより反応的です。

暗号化の実装のエラー

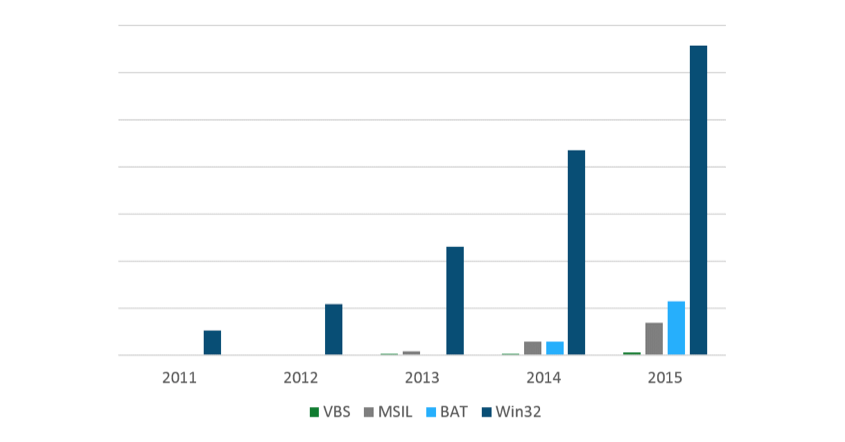

ESETの専門家は、ランサムウェアの進化に関するレポートをすでに公開しており、ランサムウェアの普及率が明らかになっています。 暗号化装置のファミリと変更の数は2011年以降大幅に増加しています。さらに、ランサムウェアが動作するように設計されているプラットフォームの数が増加しています。

図 2. 2011年から2015年までの期間における暗号化の普及

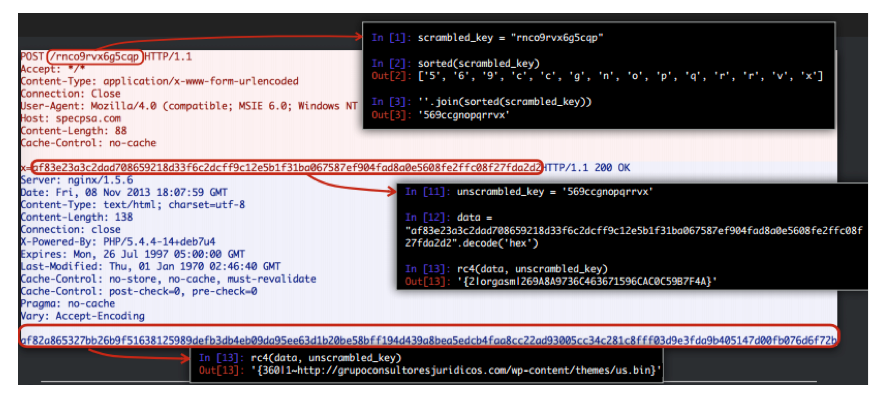

残りの分析は、進化のさまざまな段階での暗号化の4つのファミリーでの暗号化の実装方法に当てられます:CryptoDefense(2014)、TorrentLocker(2014)、および人気のあるTeslaCrypt(2015)およびPetya(2016)。

私たちの研究の目的は、暗号作成者が時間の経過とともにどのように進化したかを示し、著者の間違いを愚かなものからより複雑なものまで分析することです。

CryptoDefenseランサムウェアがサイバー犯罪者によって使用されていると最初に見られたとき、その調査はCryptoLockerに非常に類似していることを示しました。 後者は、この種の暗号化装置としては初めてのものです。 CryptoDefenseが、ファイルを暗号化するプロセスだけでなく、管理するC&Cサーバーと対話するメカニズムの実装に重大な欠陥があることは注目に値します。

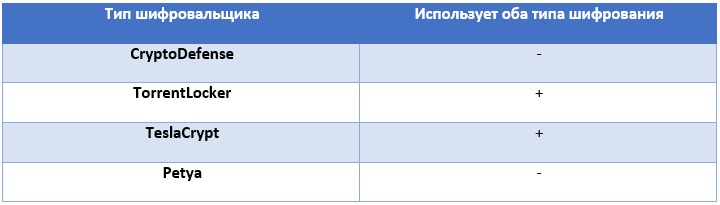

C&Cを使用するためのプロトコルは、感染したホストから悪意のあるプログラムによって送信されたHTTPプロトコルのPOST要求の使用に基づいています。 C&Cでの作業時にセキュリティを確保するために、CryptoDefenseはHTTPプロトコルのPOSTリクエストでURL難読化を使用しました。 したがって、メッセージの暗号化に使用された暗号化キーは隠されていました。 POST要求の本文には、RC4アルゴリズムとPOST URLの秘密キーを使用して暗号化されたC&Cプロトコルメッセージが含まれていました。

図 3. CryptoDefenseランサムウェアのC&Cプロトコルの解読。

暗号化されたCryptoDefenseメッセージを傍受した場合、簡単に解読できます。 POST要求自体には、暗号化キーを復元し、C&Cとの相互作用のプロトコルのメカニズムを開示するために必要なすべての情報が含まれています。 これにより、ネットワーク署名を作成して、ランサムウェアのアクティビティを検出し、その悪意のあるアクション、特にペイロードの正しい動作をブロックすることができます。

ファイル暗号化の場合、アルゴリズムの実装におけるエラーは驚くほど以前のものと類似しています。 それを理解するために、CryptoLockerランサムウェアのアクションを実行するアルゴリズムを検討してください。

- 被害者が侵害された後、ランサムウェアはこれについてC&Cサーバーに通知し、キャンペーン識別子(ID)と一意のシステムIDを示します。

- 管理C&Cサーバーは、確認のOKメッセージで応答します。

- クライアントは、キャンペーン識別子と一意のシステム識別子を指定して、サーバーに再度アクセスします。

- サーバーは、ランサムウェアにランサムリクエストメッセージと、キャンペーンIDと被害者システムIDのこの組み合わせに対して生成されたキーペアからのRSA-2048公開キーを提供します。 このペアからの秘密鍵は、C&Cサーバーから離れることはありません。

- ランサムウェアは、C&Cサーバーに対して、身代金メッセージと公開キーが正常に受け入れられたことを確認します。 また、ファイル暗号化プロセスの終了を確認します。

CryptoLockerのメカニズムの脆弱性は、ステップ3と4が存在することです。この場合、ユーザーはランサムウェアがC&Cサーバーと正常に通信する場合にのみファイルを暗号化できるためです。 これらのステップはCryptoDefenseアルゴリズムで削除され、被害者のシステム自体にキーペアが生成されます。

しかし、CryptoDefenseの作成者は、ランサムウェアがシステムからRSA秘密鍵を削除することを忘れているという、細部の見落としを失いました 。 このキーは、暗号化されたファイルを解読するために使用でき、システムで見つけることができます。 その後、Windows API関数の1つを使用して、ファイルを解読します。

したがって、CryptoDefenseの作成者はランサムウェアの1つのエラーを修正しましたが、すぐに2つ目のエラーを作成しました。

トレントロッカー

TorrentLockerの以前のバージョンにも暗号化の実装にエラーが含まれていましたが、CTRモードの非常に安全なAESファイル暗号化アルゴリズムに依存していました。 ただし、このアルゴリズムの実装方法により、一般的な暗号化スキームに脆弱性が存在することになりました。

AESアルゴリズムはブロック暗号です 。つまり、固定サイズ(16バイト)のブロックによるデータの暗号化を意味します。 CTRモードのAESは、初期化ベクトルまたは初期化ベクトル(IV)と呼ばれる初期値を入力として受け入れ、キー値(128、192、または256ビットのビット容量を持つ)を暗号化されるデータのサイズ(キーと呼ばれる)に拡張しますストリーム(キーストリーム)。 その後、元のメッセージのデータに対するXOR演算がキーストリームに適用され、ストリーム暗号の概念を模倣します。

TorrentLockerの暗号化実装の弱点を利用することは非常に簡単でした。侵害されたシステムでは、ランサムウェアは2MBのキーストリームを生成し、各ファイルの最初の2MBを暗号化します。 ファイルサイズが2MB未満の場合、この方法を使用して完全に暗号化されます。

ただし、AES-CTRを使用することは、初期化ベクトルとストリーム暗号キーを再利用することとまったく同じでした。これは、暗号学の初心者によくある間違いです。 少なくとも1つの暗号化されたファイルとその元のソースコンテンツがあるため、キーストリームを復元し、残りのファイルを解読するのは非常に簡単です。 TorrentLockerの以降のバージョンでは、作成者は、AES CTR操作モードをCBCに置き換えることでこのエラーを修正しました。これについては、TeslaCryptの次のセクションで説明します。

図 4. CTR暗号化モードスキーム。

ペティア

Petyaランサムウェアは、他のランサムウェアとは異なるアプローチを使用して、悪意のある機能を実行します。 各ファイルを個別に暗号化する代わりに、ディスクまたはファイルシステムのデータ構造を侵害しようとします。 Petyaの目標は、OSの起動に使用される被害者のマスターブートレコード(MBR)セクターです。

Petyaの著者は、新しいストリーム暗号であるeSTREAMを識別するプロジェクトに属するSalsa20暗号化アルゴリズムを選択しました。 このイニシアチブは、従来のRC4タイプを置き換える新しいストリーミングフォントの開発を促進するプロジェクトです。 PetyaによるSalsa20暗号の使用は、暗号作成者の進化を意味します。暗号作成者は現在、より信頼性の高い新しい暗号を使用しています。

Petyaが実行のために起動されると、システム感染プロセスを開始します。このプロセスは2つの段階で構成されます。 MBR暗号化プロセスはかなりうまく実装されています。 MBRを変更することから開始し、BSODを呼び出して、ユーザーにシステムの再起動を強制します。 再起動後、ユーザーには有名なCHKDSKツールの偽の画面が表示され、Petyaは追加のMBR暗号化操作を実行します。 その後、彼は再びシステムを再起動し、身代金要求のテキストとともに威圧的な画像をユーザーに表示します。

図 5.身代金を要求する暗号作成者Petyaの恐ろしいユーザー画像。

恐ろしい身代金要求メッセージにもかかわらず、作者がランサムウェアコードに迷惑なエラーを犯したため、MBRを解読する方法があります。 サイバー犯罪者に頼らずにMBRを復号化できる最も重要な欠点は、暗号化プログラムがMBRを使用して回復キーを取得する方法です。

この欠点の本質を理解するために、一方で暗号化の状況を考慮します。 まず、攻撃者が被害者に提供する回復キーを使用してファイルを復号化するプロセスを調査します。 その後、キー全体を知らなくても、実装のこのバグを使用してMBRを復号化する方法を説明します。

復号化キーの文字セットのフィールドは54文字に制限されており、その長さは固定で16文字です。 ユーザーが身代金要求でメッセージフィールドにキーを入力するとすぐに、キーがチェックされます。 検証プロセス中に、入力された回復キーは、特別なアルゴリズムを使用して暗号化キーの32バイトに拡張され、シーケンス内の検証バッファーと比較されます。 エンコードされたキーが検証バッファーと一致する場合、Salsa20暗号化アルゴリズム実装関数(実際はSalsa10 )の入力に入り、その後ディスクセクターのデータが復号化されます。

キーの拡張方法は回復キーに対して実行され、サイズが2倍になりますが、拡張アルゴリズムは決定論的であるため、キーのエントロピーは追加されません。 したがって、この場合のセキュリティは54 ^ 16の異なるキーの数によって制限されます。これは、92ビットのセキュリティレベル(つまり、log2(54 ^ 16)= 92.07)に対応し、粗雑なメソッドの使用成功の範囲を超えていますたとえば、NSAには最大80ビット長のキーを反復処理する機能があります。

Petyaの作者は、暗号化プロセスで使用されるいわゆるメインテーブルから定数とキーを含む16ワードの配列を作成するメイン関数Salsa20の実装に誤りを犯しました。 暗号の作成者は、16ビットアーキテクチャをサポートするように既存のSalsa20実装を修正しましたが、重要な部分を見逃していました。 Salsa20の実装に細心の注意を払う理由は、ランサムウェアコードの実行モードです。 Petyaはブートローダーとして動作するように設計されているため、x86マイクロプロセッサの16ビットリアルモードで動作します。

上記の配列を作成するには、メインテーブルの2つのコピーを直接バイト順(リトルエンディアン)の形式で作成します。 暗号作成者の作成者は、uint32_t型の変数をuint16_tに変更して、コードを16ビットアーキテクチャに適合させました。 ただし、Salsa20のメイン機能でメインテーブルを操作する場合、新しいビット深度を適用してサイクルを実行することを怠っていました。 このエラーにより、2バイトを読み取った後、次のデータ読み取り操作のオフセットが2バイトではなく、4バイト増加します。

図 6. 16ビットアーキテクチャのSalsa20の実装エラー。

このため、実際には、Salsa20暗号化操作に関与するのはキーの半分のみです。 これにより、Petya暗号化スキーム全体のセキュリティレベルが92ビットから46ビットに低下します。 この場合、キーはブルートフォース方式を使用して、通常のコンピューターでも数秒以内に取得できます。

テスラクリプト

TeslaCryptランサムウェアが最も成功したランサムウェアファミリの1つと見なされることは偶然ではありません。 TeslaCryptの暗号化メカニズムは非常に慎重に実装されており、この目的のためのアルゴリズムの選択は、著者が暗号化の分野で何らかのトレーニングを受けていることを示しています。

TeslaCryptは、AES-256アルゴリズムを使用してファイルを暗号化します。 ただし、脆弱なバージョンのTorrentLockerとは異なり、CBCを操作の暗号モードとして使用します。 このモードでは、暗号化されたデータの各ブロック(固定サイズの暗号化されたメッセージの一部)は、次のブロックを暗号化するときにIV初期化ベクトルとして機能し、すべてのブロックは同じキーで暗号化されます。 この事実は、これがスレッド化された暗号や他の同様の暗号ではないことを示しており、この場合、TorrentLockerに対して使用されるキー検索手順は役に立たなくなります。

図 7. CBC暗号化モードスキーム。

AESキー自体は、TeslaCryptの場合、El-Gamalスキームに類似したアルゴリズムを使用して暗号化され、C&Cサーバーに送信されます。 作成者はRSAの代わりにRSAの代わりに楕円曲線暗号化(ECC)を選択しました。これは、ECCが暗号化されたテキストの量を減らし、実行にかかる時間が短いため、検出を避けるための利便性のためです。

ただし、TeslaCrypt v2.2.0(別名TeslaCrypt v8)の作成者は1つのミスを犯しました。これは、以前のミスとは対照的です。 BleepingComputerの WebサイトおよびTalosの調査で述べられているように、暗号化キーを保護するために設計された回復キー(RK)は、C&Cサーバーで指定された共有秘密キー(C2K)と使用する秘密キーを掛け合わせた結果として生成されますファイル暗号化(FK)。

RK = C2K * FK

復旧キーは侵害されたシステムに保存され、C2Kが既知の場合にFK復旧プロセスを実行できます。 ただし、TeslaCrypt v2.2.0の作成者は、RSAの基礎となる因子分解メカニズムを使用できると誤って想定していました。

数十年後でも、研究者は与えられた数の素因数を計算するための効果的なアルゴリズムを見つけることができませんでした(RSAで使用されるものと同じくらい大きい)。 ただし、これは、因数分解の問題を将来解決できないという意味ではありません。

データ回復キーの長さは、分解タスクを不可能にするほど長くはありません。 したがって、ブルートフォース攻撃は、暗号化キーを見つけてファイルを復号化するために使用できる方法です。

暗号化に対して暗号化を使用できますか?

問題は、既に暗号化されたファイルの暗号化を暗号化する専門家ではないのですか? 答えはイエスとノーの両方です。

明らかに、暗号化されたデータをもう一度暗号化できます。 実際、この事実はオニオンルーティングのアイデアの根底にあります。 つまり、オニオンルーティングは、データの機密性と、ノードまたはルーティングノードを介したデータの送信を保証するように設計されています。 ユーザーがWebサイトにアクセスしたいときに、リクエストが3回暗号化されるように、3ノードのスキームを想像してください。 初めて、ノード3で、次にノード2で、その後ノード1で、リクエストが各ノードを通過すると、現在のノードのキーで暗号化されるため、ルートを通過する前でもノード3のみが入力に元のデータを持ちます。 ノード3は、ユーザーに代わって要求を実行し、要求に適用されるのと同じ暗号化スキームを使用して応答を送り返します。

ファイル暗号化の効率と精度を確保するために、暗号化者は通常、拡張子でファイルをフィルタリングします。 たとえば、2014年のTorrentLockerファイルのリストは次のとおりでした。 ファイル拡張子がリストに含まれている場合は暗号化され、含まれていない場合は破棄されます。

一方、暗号化ツールは、多くの場合、暗号化されたファイルの名前に定義済みの拡張子を追加します。 これは興味深い事実です。ファイル暗号化ツールを対象とする暗号化プログラムの例は見ていなかったからです。 したがって、これらのツールのいずれかが、暗号化機能によって侵害されたコンピューターで使用された場合、そのデータはランサムウェアによって暗号化されません。

予防策

ランサムウェアから保護するための予防策は、すでにさまざまなソースで公開されています。 一般的に、次の推奨事項はユーザーに役立ちます。

- HIPSの予防的な保護とフィッシング保護を備えた優れたウイルス対策製品を使用する必要があります。

- 隠しファイル拡張子に注意し、未知のソースから受信したメッセージのリンクをたどらないでください。

- ファイルバックアップを使用し、できるだけ頻繁に実行します。

- バックアップファイルのあるディレクトリをコンピュータにマウントしないでください。 ランサムウェアは、リムーバブルメディア、クラウド、およびOSファイルシステムから到達可能な他の場所にあるファイルを暗号化できます。

システムが既にランサムウェアによって侵害されている場合、セキュリティ研究者が開発した復号化ツールを使用してファイルの復号化を試みることができます。 ESETには、いくつかのランサムウェアファミリとその修正を解読するためのツールがいくつかあり、これによりユーザーは身代金を支払うことなくファイルにアクセスできます。

さらに、オランダ警察の国立ハイテク犯罪ユニットとユーロポール欧州サイバー犯罪センターは、セキュリティ企業と協力して、暗号化の被害者を支援するツールも提供しています。