キーボード入力の傍受は、徐々にIBニュースのお気に入りのカテゴリになります。 私はすでにBastille Networksによる一連の 研究について書いています。これらの人々は、ワイヤレスマウスやキーボードと受信機との相互作用メカニズムを詳細に研究し、多くのメーカーにとってセキュリティがあまり良くないことを発見しました。 ビデオ分析を使用して、キーボード入力の傍受に関するさらに古いニュースを思い出すことができます。

キーボード入力の傍受は、徐々にIBニュースのお気に入りのカテゴリになります。 私はすでにBastille Networksによる一連の 研究について書いています。これらの人々は、ワイヤレスマウスやキーボードと受信機との相互作用メカニズムを詳細に研究し、多くのメーカーにとってセキュリティがあまり良くないことを発見しました。 ビデオ分析を使用して、キーボード入力の傍受に関するさらに古いニュースを思い出すことができます。

彼らは(今のところ)将来への潜在的な脅威の理論的研究であるという事実によって私を気に入っています。 実際には、パスワードはキーロガーによって盗まれ、一括で行われますが、これは別のトピックです。 アメリカと中国の科学者チームによる新しい研究( ニュースとPDF )は、Wi-Fiルーターの動作に関する低レベルのデータにアクセスしながら、キーボード入力を傍受する方法を示しています。

いいえ、まあ、クールですよね? 専門家は通常のTP-Link WR1043NDルーターを使用し、インターセプトするには、ルーターがWiFi 802.11n / ac標準で動作することが必要でした。 もちろん、ルーターへのアクセスが必要でした。これは、既知のとおり、脆弱性のため、または設定が正しくないため、非常に簡単に提供できます。 チャネル状態情報データを分析することにより、彼らはルーターのカバレッジエリア内の小さな動きでも追跡することができました。 これは、CSIにデータ伝送の品質に関するデータが含まれているためです。データ伝送は通常、複数のアンテナ(MIMO)の同時動作、他の周波数範囲への切り替え、無線信号のパワーの変更に使用されます。

カットの下でのほのめかし。 すべてのダイジェスト版はこちらです。

これは非常に単純な場合に起こることです。 人(猫、植木鉢)が部屋の中を動き回り、データ転送の品質に影響します。 ルーターは、このデータを標準に従って分析し、必要な速度を維持するために伝送パラメーターを変更します。 人がコンピューターの前に座ってタイピングしている場合、チャンネル状態情報パラメーターの最小の変動により、特定のキーが押されていることを識別できることがわかりました。 全体として、それだけです。 さらに、理論は厳しい現実に分かれていますが、完全ではありません。 まず、ルーターをハックする必要があります。 次に、システムを調整する必要があります-研究者は、たとえばユーザーとのチャットを使用してこれを行うことをお勧めします:反対側で入力された文字が判明し、ルーターからのデータとそれらを比較することが可能になります。

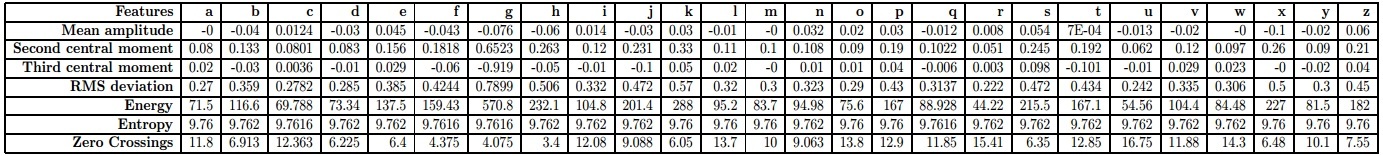

キーボードでどの文字が押されているかに応じて、ターゲットのパラメーター値。

第三に、どんなものでも、隣人でさえ、通り過ぎる車でさえ、微調整を落とす可能性があります。 したがって、この研究では、制御された条件下で成功した実験が行われたことを控えています(最小限の外部要因)。 ただし、精度は驚異的です。インターセプトが成功する確率は97.5%です。 実際の状況では、この研究の著者が示唆しているように、確率は77.5%に低下しますが、これも非常に多くなります。 特に、長期間データを分析する能力があり、そのようなシナリオにある場合。

そのような「発見」がますます多くなり、いつか(間もなく)悲しいことに、そのようなホラーストーリーが実践され始めるように思われます。 コンピュータシステムの複雑さは増しており、あらゆる場所で大量に使用されており、これが実際にどのように機能するかを知っている人の数は増えていません。 一般に、理由はありません。「コンピューターを使用する」と「プログラミング」がほぼ同じことを意味するとき、時間が経ちました。 さらに、人間の行動を識別するための情報が増えています。 一見完全なカオスから意味の粒子をキャッチできる新しいシステムが登場しています。 すでに「WiFi経由でキーボードを傍受する」ことは奇妙に見えますが、それでも変わりません。 研究と面白いから。

悪意のあるRIPPERソフトウェアは、準備されたEMVチップを使用してATMを奪います

ニュース

昨年、米国は、増大する金融関連のサイバー詐欺から保護するために、チップを搭載したカード(EMV)への切り替えのトピックについて広く議論しました。 ロシアやヨーロッパとは異なり、州はいまだに磁気ストライプカードを使用しており、これは現代の標準では完全に安全ではありません。クローンを作成しやすく、情報を盗むのが一般的です。 EMVは依然として信頼できる技術と見なされています。 このニュース...いいえ、このニュースはEMVがハッキングされているということではありません。 この方向に小さな一歩があった可能性があります。

最近、タイのATMへのかなり大規模な攻撃が報告されました。そのおかげで、40万ドル弱が盗まれました。 FireEyeの研究者は、攻撃がRIPPERとして知られるマルウェアに関連している可能性があることを示唆しています。 攻撃を行うには、まずATMに感染する必要がありました。 しかし、マルウェアが動作するきっかけは、カードに特別に用意されたチップでした。 つまり、カードを挿入すると、マルウェアはそれを私たちのものとして認識し、聖杯を開きます。 聖杯はいくぶんきついものであることが判明し、一度に40以上の法案を出さなかった-犯罪者は走らなければならなかった。 EMVは、この攻撃と2009年以降に知られている同様の攻撃の主な違いです。たとえば、 Skimerについて読むことができます。

この金融サイバー攻撃の例は、EMVテクノロジーがユーザー側で信頼できることを確認します。 しかし、小売ネットワークまたは銀行の側では、ニュアンスが可能です。 現代の決済システムのインフラストラクチャは常に攻撃にさらされており、実際のお金について話しているため、ATMや端末から銀行自体へのデータ移動の途中で定期的に弱点があります。 そしてもう1つ:チップを使用するという事実は、反対側でこの技術の弱点を積極的にチェックしていることを示唆しています。

DDoS攻撃に使用される数十万の脆弱なIoTデバイスのボットネット

ニュース 。 学習レベル3

ウェブカメラやデジタルセットトップボックスなどの家庭の自律型デバイスが大規模にハッキングされ、ボットネットが積極的に構築されているという事実は、残念ながらニュースではありません。 そのようなデバイスをモノのインターネットの概念として分類できるかどうかはまだ議論されていますが、実際にはなぜですか? 私にとって、これは未来のIoTがより小型でより多くのデバイスで構成され、異なるプラットフォーム上でどのように構成されるかということです。一方、ネットワークウェブカメラはほとんどが本格的なコンピューターであり、ほとんどがほぼ本格的なLinuxで実行されます。 それ以外の場合、基準は満たされます。これらのデバイスの所有者は、それらをブラックボックスと見なします。ブラックボックスは、電源を入れて忘れるのに十分であり、デバイスの保護についても考えません。

それにもかかわらず、レベル3の研究は発見されたボットネットファミリの範囲で顕著です。攻撃のオーガナイザーが何十万ものデバイスを制御していると主張されています。 特に将来のマルチスタンダードIoTデバイスの必然的な動物園の観点から、いくつかの技術的な詳細も興味深いものです。 ソフトウェアとハードウェアの違いにより、クラッカーの作業が複雑になるはずです。 しかし、ありません。 まず、この研究ではハッキング方法に注意を払っていません-ハッキングもそこでは発生しません。 Telnetの外に見えるデフォルトのパスワードがすべてです(ただし、マルウェアも使用されます)。 次に、「ペイロード」をロードして開始するメカニズムの例を示します。 ボットネットビルダーはまったく気にしません。 いずれかのプラットフォームが開始されるまで、異なるプラットフォームのコードアセンブリを新しいデバイスに交互にダウンロードし始めます。

確かに、安全なIoTを構築するための最初のステップは、「誰でも何でもできる」戦略を放棄することです。つまり、ローカルネットワークのやかんが自分と同じくらいの権利を持っている場合です。

他に何が起こった

エアギャップシステムからデータを抽出するもう1つの方法ですが、クーラー回転よりもさらに混乱します。

2012年に6,800万のパスワードが Dropboxから漏洩し、現在ではネットワークに漏洩しています。 パスワード変更ルールは、少なくとも2年に1回は再度確認されます。

そしてOperaのパスワードが漏洩した可能性があります。

古物:

データ犯罪ファミリー

非居住の非常に危険なウイルス。 感染したファイルが起動されると、使用可能なすべてのディスクのすべての現在のディレクトリで、標準で複数の.COMまたは.EXEファイルが感染することはありません。 タイマーとその内部カウンターに応じて、テキストが表示されます。

「Datacrime-1168、-1280」-「DATACRIME VIRUSリリース1989年3月1日」

「Datacrime-1480、-1514」-「DATACRIME II VIRUS」

その後、ハードドライブの複数のトラックをフォーマットしようとします。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 28ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。