- 300万個のIPアドレス

- 4万台のルーター

- 215千台のインフラストラクチャデバイス

- 12万人のユーザー

- 27万5,000ノード、そのうち13万5000のラップトップとデスクトップ、および68千はiOS、Android、BlackBerry、Windowsなどのプラットフォーム上のモバイルデバイスです。

- 170か国のオフィス

- 26,000のホームオフィス

- 1350の研究所

- インフラストラクチャ(物流、生産、開発、テストなど)にアクセスできる300のビジネスパートナー

- 日常業務で使用する700を超えるクラウドサービスプロバイダー。

このような大規模で分散型のネットワークには、あいまいな境界がある場合でも、適切な保護とアクセス制御が必要であることは明らかです。 1つのインターネットアクセスポイント、外部接続の欠如、企業および専有のモバイルデバイス(BYOD)の禁止、外部のWi-Fiポイントへの偶発的または意図的な接続の欠如、または3G / 4Gモデムの使用の保証があれば、集中できます境界防衛で、そして幸せに生きます。 しかし、悲しいかな...シスコは、境界アプローチから遠ざかり、従業員にモバイルデバイスを提供し、ラップトップで作業するためにそれらを転送し、「ホームオフィス」を提供するだけでなく、倉庫を埋めるビジネスパートナーにインフラストラクチャへのアクセスを提供することで境界を曖昧にしました完成品の入手、ソリューションの個々のコンポーネントの開発、生産の確保など。 しかし、それだけではありません。 会社のリソースとITサービスを最適化するために、クラウドに参入し、ニュースグループ、CRM、ファイルストレージ、企業ソーシャルネットワーク、HRおよび経理、BIなどの幅広いサービスを提供する700を超えるさまざまなクラウドプロバイダーと契約を締結しました。 n。 最後に、プリンタ、IP電話、TelePresenceパーソナルシステムなどの周辺機器や、サーモスタット、照明、火災警報、物理的アクセス制御システムなど、さまざまなインターネット「モノ」を忘れないでください。 これはすべてCisco NETWORKであり 、アクセスを制御する必要があります。

「ノードAがノードBへのアクセスを許可する」という原則に基づいて各インフラストラクチャデバイス(アクセスポイント、スイッチ、またはルーター)のルールを書き留めることにより、このような多様なインフラストラクチャの額を制御する問題を解決しようとすることができますが、すでに10番目のデバイスで興奮していることがわかります(上記のシスコネットワーク上のデバイスの数で)。 これにより、アクセス制御リストの登録と確認に時間がかかるだけでなく、ACL準拠のために各着信フレームまたはパケットの確認を強制されるネットワークデバイスのパフォーマンスも低下します。 そして、企業ネットワークのさまざまな場所または外部(1日以内)にいる従業員の機動性を思い出すと、静的ルールの設定は非効率的であるだけでなく不可能です。 最終的には、すべてのルールが古典的な「すべての人がどこでも許可されます」に変わりますが、これは明らかに努力する価値のある例ではありません。

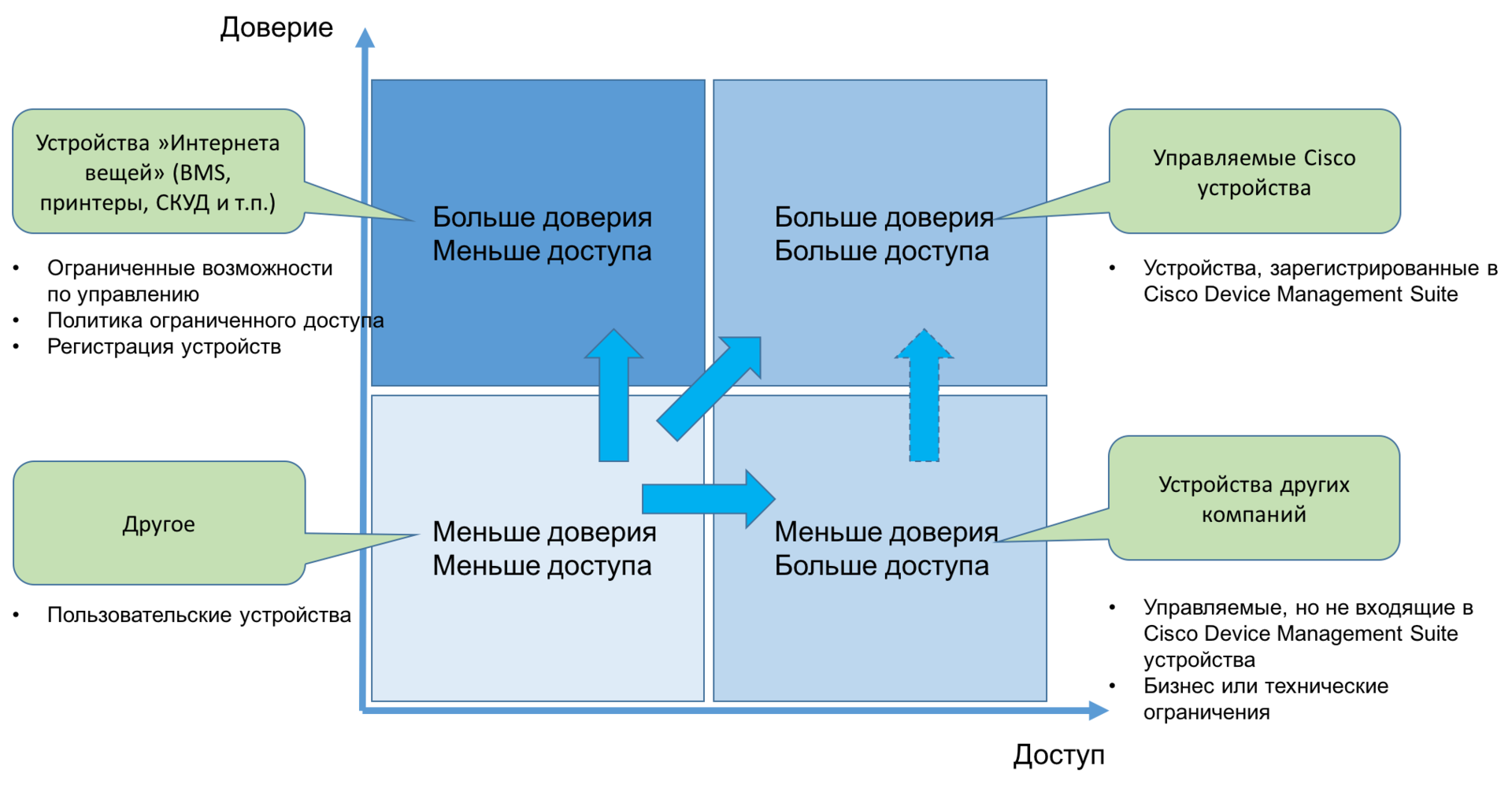

そのため、部品の問題を上から下へと解決し始めました。 最初に、「大規模」ポリシーは、信頼レベルとアクセス可能性という2つの属性のみを使用して定義されました。 その結果、高レベルのマトリックスが作成され、上記のすべての種類のデバイスとユーザーを4つの大きなブロックにグループ化することが可能になりました。 このマトリックスにより、「 誰が何をネットワークに入れるか 」という質問に対する答えを決定することができました 。

ただし、ユーザーまたはデバイスの平凡な認証に限定することはしませんでした(これは既にたくさんありますが)。 それでも、シスコの従業員と同じレベルのモビリティで、企業ネットワークから1週間または2週間離れている(そして毎月の出張がある)状況は可能です。従業員はラップトップまたはタブレットで感染をキャッチできます。 したがって、認証に加えて、デバイスのステータスも確認する必要がありました-必要な保護、ウイルス対策、最新のウイルス対策データベース、パッチの存在、スマートフォンやタブレットの場合、ジェイルブレイク、暗号化の有効化、特定の長さの確立されたPINコードなどの存在

ポリシーの属性として信頼を選択する最初の段階で、たとえば次のように判断しました。

- 内部ネットワークからの接続は外部からの接続よりも信頼されます。

- VPN接続はインターネットからよりも信頼性が高く、

- Wi-Fiアクセスは、有線接続のように確認しないでください。

- ゲストモバイルデバイスの信頼性の低い従業員のモバイルデバイス、

- など

つまり、「誰が何を接続しているのか」という質問に答えたときに、「 Ciscoネットワークへの接続はどのように行われますか? 」 という質問に対する答えもネットワークアクセスポリシーに含めました。 」

ネットワークアクセスを保護するために、これら3つの質問に対する十分な回答はありますか? 保護のために、はいは可能ですが、さまざまなシスコ部門が直面しているすべての問題を解決するためではありません。 実際、ISサービスに加えて、当社の他の構造もネットワークアクセスの制御に関心を持っています。 たとえば、従業員が最も頻繁に使用するデバイスの種類を知りたいITはどうでしょうか。 これにより、最もアクティブに使用されるソフトウェアで動作するように内部アプリケーションを最適化できます。 セキュリティサービスは、このアクセス試行が誰によって、いつ実行されたかを知り、必要に応じて制限します。 たとえば、ゲストは勤務時間外(つまり、モスクワでは9.30から18.30まで、米国では8.00から17.00まで)はオフィスにいられません。 これは、夜間にゲストワイヤレスネットワークにアクセスする必要がないことを意味します(夜間に働く従業員とは異なります)。

開発部門は、アクセスポリシーの一部として地理的属性を使用するための要件を設定しています。 シスコがすべてのオフィスでソフトウェアを開発しているわけではなく、世界中のほんの数箇所に集中していることは周知の事実です。 したがって、オーストラリアのブリスベンオフィスは、インドのバンガロールにあるサーバーにアクセスする必要がほとんどなく、ソフトウェアのソースコードを保存しています。 さまざまな規制要件へのコンプライアンスを監視するコンプライアンスサービスには、ネットワークアクセスに関する独自の要件があります。 たとえば、特定の契約を履行するには、限られた数の従業員と特定の市民権を持つ従業員のみを引き付ける必要があります(はい、これが起こります)。 または、たとえば、ロシア国民の個人データのデータベースのローカリゼーションに関する国内第242法の要件を満たすため。

最後に、各ユニットには作業で使用される独自のデータセットがあり、このユニットの従業員のみがアクセスでき、他の誰もアクセスできません。 たとえば、人事部門は、従業員の個人データ、経理-給与、IT-Active Directory、セキュリティ-ビデオ監視、開発者-ソースコードのバージョン管理システム、および動的または静的分析のシステムを使用します。 つまり、会社の組織構造におけるアクセスの対象の役割は、政治において考慮されるべきです。

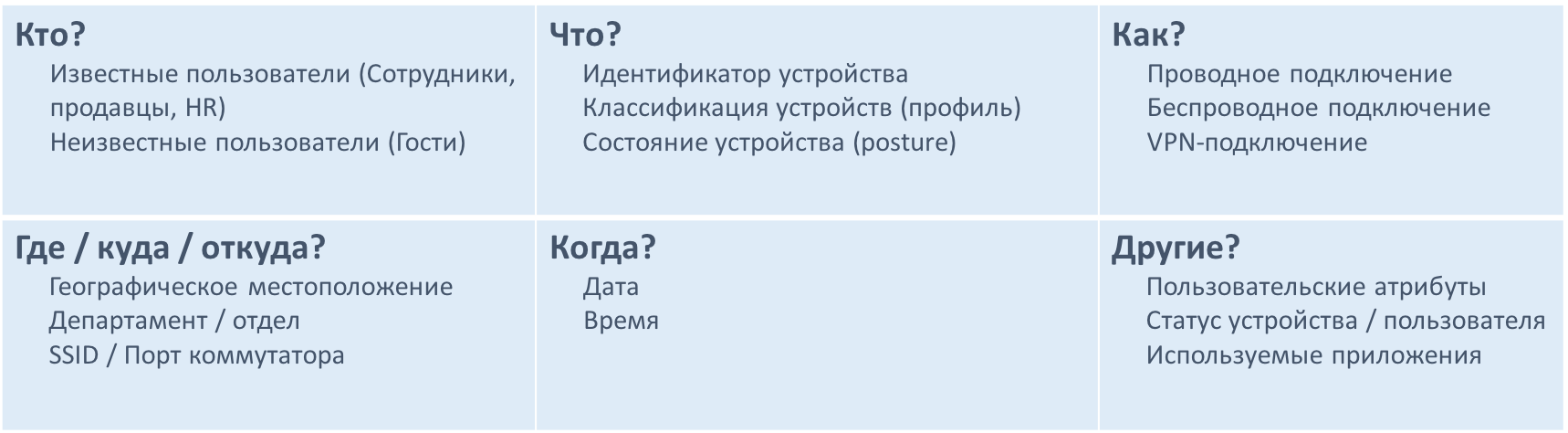

つまり、Ciscoのネットワークアクセスポリシーは1つの属性(誰/何)に依存しませんが、次の質問に答える多くの要因を考慮します。

- WHOは接続していますか?

- 接続されているもの

- 接続はどのように行われますか?

- 接続されたデバイスまたはユーザーはどこにありますか?

- アクセスはどこで許可されますか?

- アクセスはいつ行われますか?

- アクセスを提供するには、 どのような条件を満たしている必要がありますか?

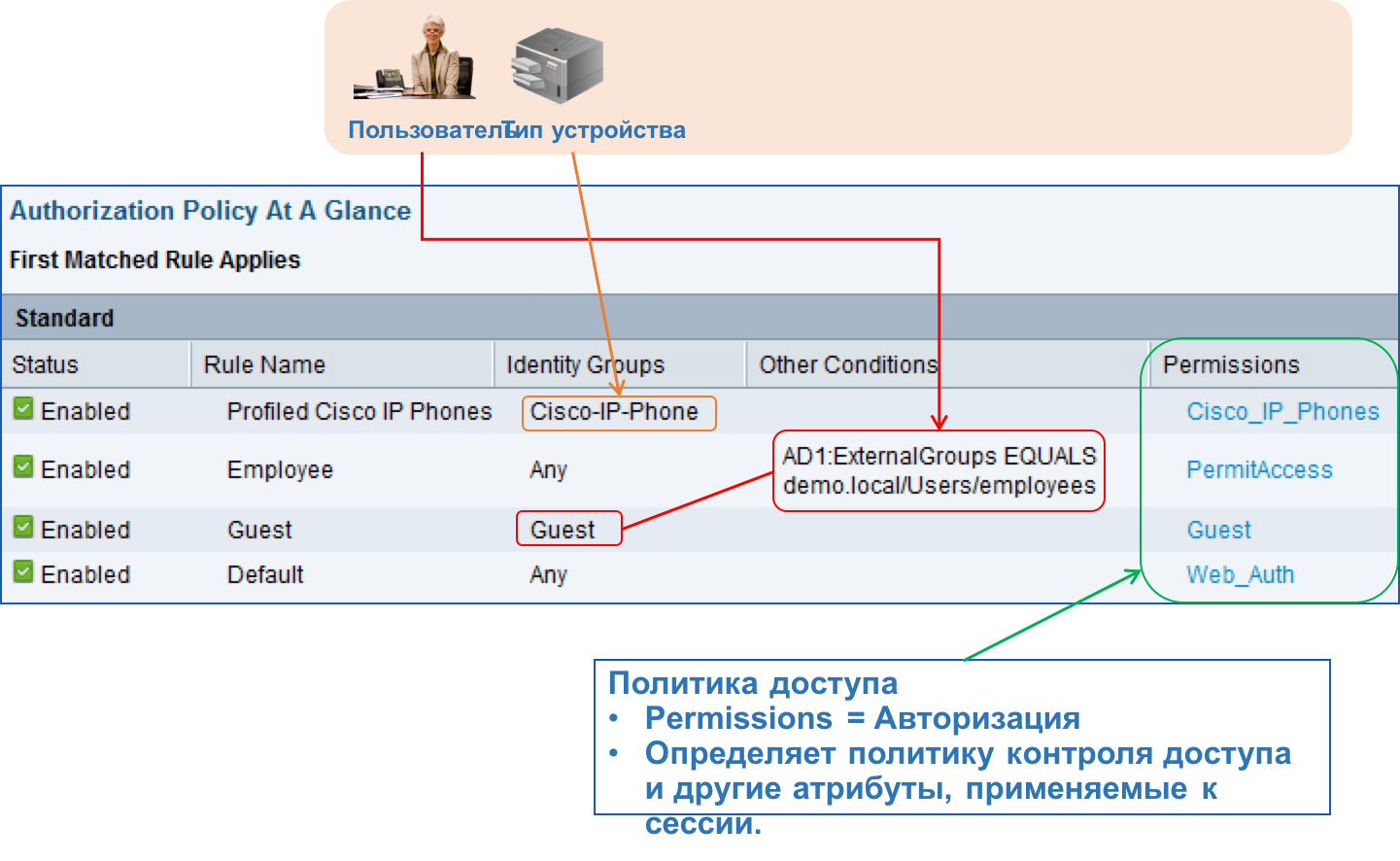

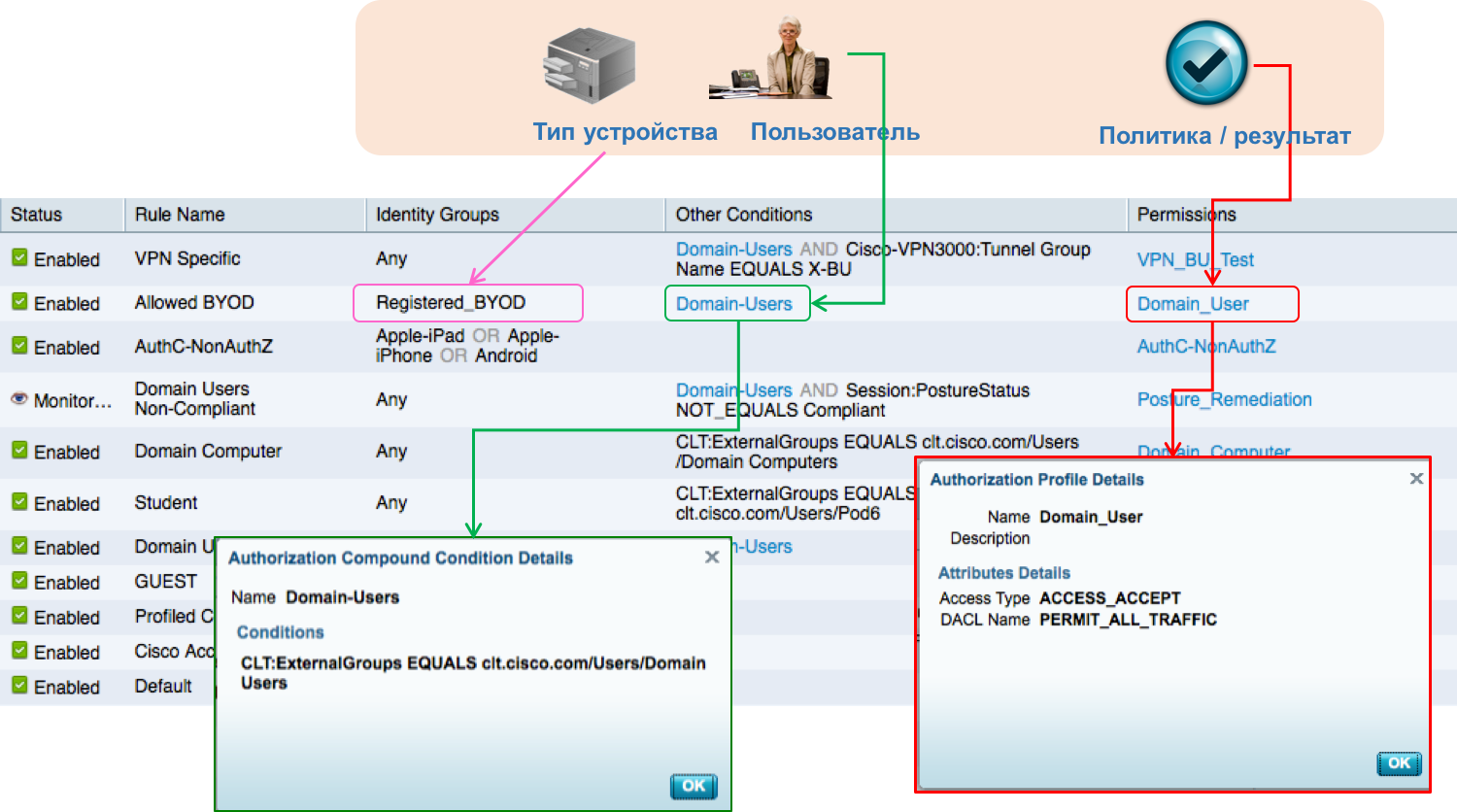

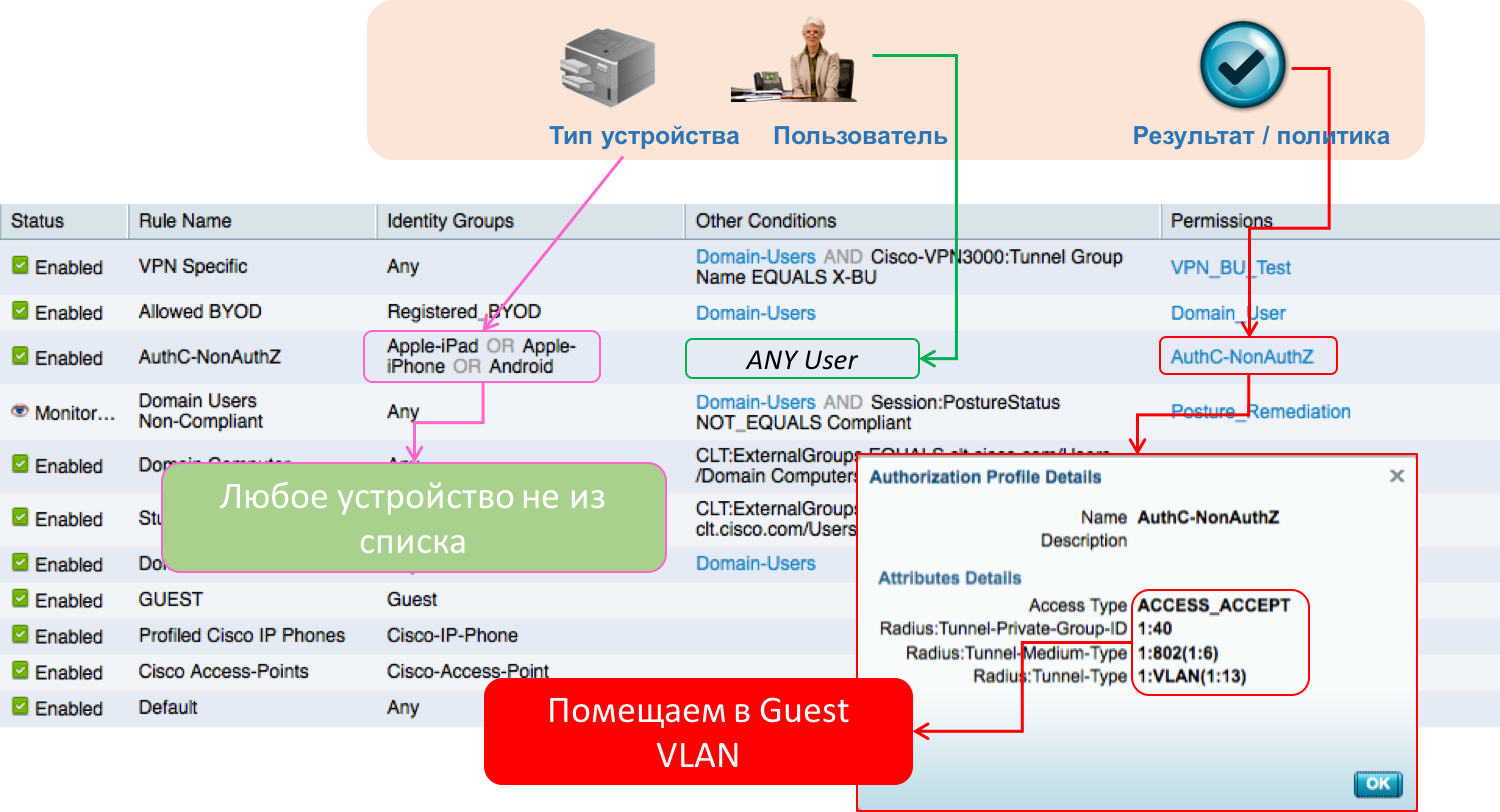

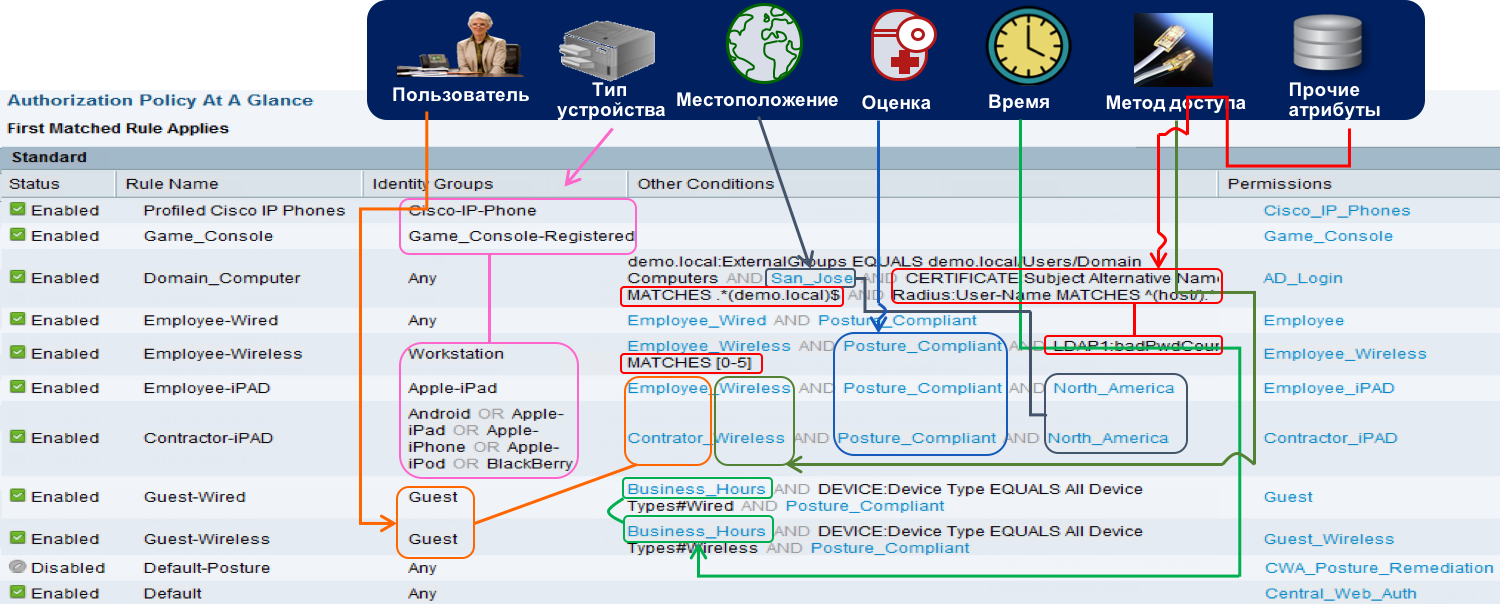

すぐにそのようなポリシーを実装しなかったと言わなければなりません。 それを言うのはcだろう。 私たちは彼女まで長い間歩きました。 重要な成功要因は、さまざまな属性の組み合わせに応じて(WHO + WHERE + WHENだけでなく)柔軟なアクセスシナリオを実装する必要性を理解することではなく、上記の各質問に答える能力です。 これがなければ、シスコのネットワークアクセスポリシーを実装することは不可能です。 ここで、私は役割とリソースのリストを編集し、特定の従業員と比較し、ITサービスをHRサービスにリンクし、他の多くの愛されていない「ペーパーセキュリティ」アクションと呼ばれるアクションを実行しました。 そしてもちろん、Ciscoネットワークインフラストラクチャでネットワークアクセスポリシーを作成、実装、および監視するプロセスを自動化するのに役立ったCisco ISE(Identity Service Engine)システムは非常に役立ちました。 それがなければ(数年前に彼についてHabréで書いた)、人々やデバイスがリソースに動的かつ柔軟にアクセスできるようにするという私たちの善意はすべて、それが描かれたボードを超えない美しいアイデアのままでした。 ISEは、すべてを実現するのに役立ちました。

現在、「アジャイル」という用語を使用することが流行になっています。 したがって、ネットワークアクセスをアジャイルスタイルで実装できたと言えます。 アクセス条件が絶えず変化する動的環境-これは、アクセスを許可するさまざまなサービスの従業員を常に関与させることなく、アクセスを迅速に(そして大量の紙やアプリケーションなしで)自動的に提供するシスコネットワークです。 これは、1人のスイッチ、1人の管理者、10人の従業員のネットワークで機能します。 制御されたサブジェクトとアクセスオブジェクトの数が数十万単位で測定される場合、アジャイルのみ、つまりネットワークアクセスの動的制御が問題の解決に役立ちます。 そして、シスコではこれを実現しました。

脅威。 はい、シスコのネットワークがどの機器に構築されているのかという疑問を予想して、私は答えます-シスコの機器について(奇妙なことに:-)しかし、説明されている原則はネットワークの中心にあるものに依存しません-それらは普遍的です。 ただし、これらの原則に基づいてポリシーを実装するソリューションは、すでにベンダーに依存しています。 Cisco ISEの場合、Cisco、HP、Ruckus、Aruba、Motorola、Brocadeのネットワーク機器で動作します。 よくわかりませんが、同じ802.1xおよび標準の管理メカニズム(SSH、Telnet、SNMP)をサポートしている場合、このスキームは他のベンダー(中国など)で機能するはずです。