時間が止まらず、バージョンからバージョンへの愛されているDockerには新しい機能があります。 新しいバージョンのChangelogを読むと、そこにあることがわかり、現在よりも優れた機能を実行できることがわかります。

私の場合はそうでした。 シンプルに保つという原則に従って、私がしなければならない多くのタスクをしていることに注意したい。 つまり、ほとんどの場合、簡単なツールと手順を使用して問題を解決できる場合、この方法を選択します。 単純または複雑なステップまたはツールは主観的な評価であることを理解していますが、 チームで作業している場合、ツールを選択する際にこれらの基準が適切な場合があります。

- このツールはインフラストラクチャで使用されていますか?

- 新しいものが必要な場合、すでにあるものを使用することは可能ですか?

- サービスのサービス(更新、再起動)は他のサービスとどれくらい異なりますか?

- <...>

この記事では、Dockerのネットワーキングの側面について説明します。 すべてを順番に説明しますが、今回は「ホストネットワークを使用し、あらゆる方法でNATを使用しない」とは言いません。

Dockerがネットワークでどのように機能するかについては、 こちらをご覧ください 。 主なポイントを強調します。

- デフォルトのブリッジネットワーク。

- ホストネットワーク;

- ユーザー定義ネットワーク。

私の公開スピーチの一部で前に述べたように、コンテナのネットワークパフォーマンスを最大にする必要があります。 本番について話す場合、コンテナにはNATを使用しません。

長い間(そしてなぜ今日までそれを隠すのか)、-- net = hostパラメーターを使用してコンテナーを起動し、それによってコンテナー内で「ネイティブ」のethを取得します。 はい、この場合、1つの利点-分離-私たちはもちろん負けます...しかし、私たちの特定の場合の賛否両論を見て、私たちは意図的にこの決定に来ました、なぜなら 同じホスト内で実行中のアプリケーション間でネットワークを分離するタスクは耐えられませんでした。 Dockerアプリケーションの特定の場所-Badooについて書いていることを思い出してください。

サービスについて何を知っていますか:

- サーバーにサービスを配置するマップがあります。

- 各サービスとそのタイプ(または多数ある場合はタイプ)のポートマップがあります。

- ポートは一意でなければならないという合意があります。

上記に基づいて、以下を保証します。

- --net = hostを使用して同じマシン上で複数のサービスを実行すると、ポートの交差は発生しません。すべてが開始されて動作します。

- 1つのethインターフェースだけでは不十分な場合は、別のethインターフェースを物理的に接続し、たとえばDNSを介して、インターフェース間で負荷を分散します。

すべてが順調です、なぜ私は何かを変更しなければならなかったのですか?

それは夕方で、何もすることはありませんでした...以前は、サービスをコンテナに移し続けると言われていました。 このようなシナリオに従う場合、通常は起こりますが、最も難しいものは後で使用します。 これの理由はたくさんあるかもしれません:

- サービスは重要です。

- コンテナに対して最も透明で高速なサービスを提供するための十分な経験の欠如;

- 「あなたの好みに何か他のものを追加する」ことができます。

さて。 そのようなサービスが1つあります(現在もあります)。 今日までは問題なく動作しますが、いくつかの欠点があります。

- 1つのコアで動作します(はい、起こります)。

- 最初のギャップを埋めるには、いくつかのサービスインスタンスを実行し、 taskset /-cpuset-cpusを使用できることに注意してください。

- サービスは「大量に」ネットワークを使用し、発信接続には多数のポートが必要です。

これは、サービスが開始する前の方法です。

- サービスの引き上げが予定されているマシンでは、追加のIPアドレス(または複数)を追加する必要がありました-ip a add (ここで、このアプローチの多くの欠点をすぐに指摘できます)。

- 上記については、たとえば、異なるマシンで2つの同一のアドレスを取得しないことを忘れないでください。

- デーモンの構成では、近隣またはホストシステムのすべてのポートを「食べない」ように、動作するアドレスを指定する価値がありました。

新しいメソッドを発明するのが面倒な場合、どのように問題を解決できますか:

- すべてをそのままにしますが、コンテナに包みます。

- 同じ追加IPアドレスをすべてdockerhostに上げます。

- 特定のアドレスにアプリケーションを「バインド」します。

どのようにタスクにアプローチすることにしましたか? 最初はもちろん、それはすべて実験のように見えましたが、なぜそれを隠すのか-実験でした。 当時はDockerでExperimental(バージョン1.11.2)とマークされていたMACVLANテクノロジーはこのサービスにぴったりであるように思えましたが、バージョン1.12ではすでにすべての機能がメイン機能で利用可能です。

MACVLANは基本的に、MACとVLANの静的な一致に基づいたLinuxスイッチです。 無差別モードではなく、ユニキャストフィルタリングを使用します。 MACVLANは、プライベート、VEPA、ブリッジ、パススルーモードで動作できます。 MACVLANは、LinuxのリバースVLANです。 このテクノロジーにより、1つの実際のインターフェースを取得し、それに基づいて異なるMACアドレスを持つ複数の仮想インターフェースを作成できます。

また、IPVLANテクノロジーが最近登場しました( https://www.kernel.org/doc/Documentation/networking/ipvlan.txt )。 MACVLANとの主な違いは、IPVLANがL3モードで動作できることです。 この記事では、MACVLAN(ブリッジモード)の使用を検討します。理由は次のとおりです。

- アクティブなネットワーク機器の1つのリンクから1つのMACアドレスの制限はありません。

- ホスト上のコンテナの数はそれほど多くないため、Macの容量が過剰になる可能性があります。 時間の経過とともに、私たちのこの瞬間はもちろん変わります。

- L3はこの段階では必要ありません。

MACVLANとIPVLANの詳細については、 http: //hicu.be/macvlan-vs-ipvlanを参照してください 。

ここでは、Dockerで理論とその仕組みを読むことができます: https : //github.com/docker/docker/blob/master/experimental/vlan-networks.md

理論は素晴らしいですが、そこでもオーバーヘッドが存在する場所であることがわかります。 インターネットでのMACVLAN帯域幅の比較テスト(たとえば、 http: //comp.photo777.org/docker-network-performance/およびhttp://delaat.net/rp/2014-2015/p92/reportを参照して ください 。 pdf )だけでなく、実験の不可欠な部分は、実験室条件でのテストです。 一言で言うのは良いことですが、「手で触って」自分で結論を出すことは興味深く必要です。

さあ、行こう!

MACVLANがDockerで機能するかどうかを確認するには、後者に実験的なサポートを含める必要があります。

アセンブリ中にこの機能が含まれていない場合、ログで次のエラーメッセージを確認できます。

# docker network create -d macvlan --subnet=1.1.1.0/24 --gateway=1.1.1.1 -o parent=eth0 cppbig_vlan Error response from daemon: plugin not found

そして、プロセスログには次のものがあります:

docker[2012]: time="2016-08-04T11:44:44.095241242Z" level=warning msg="Unable to locate plugin: macvlan, retrying in 1s" docker[2012]: time="2016-08-04T11:44:45.095489283Z" level=warning msg="Unable to locate plugin: macvlan, retrying in 2s" docker[2012]: time="2016-08-04T11:44:47.095750785Z" level=warning msg="Unable to locate plugin: macvlan, retrying in 4s" docker[2012]: time="2016-08-04T11:44:51.095970433Z" level=warning msg="Unable to locate plugin: macvlan, retrying in 8s" docker[2012]: time="2016-08-04T11:44:59.096197565Z" level=error msg="Handler for POST /v1.23/networks/create returned error: plugin not found"

このようなメッセージが表示される場合、DockerでMACVLANサポートが有効になっていないことを意味します。

テストはiperfを使用してシンボリックでした 。 各オプションについて、最初に1つのクライアントを起動し、次に8つのクライアントを並行して起動しました。 2つのオプションがありました。

- --net =ホスト ;

- --net = macvlan

テストの詳細を表示する

サーバーを起動します。

クライアントを開始します。

サーバー上で結果を取得します。

クライアントで:

8つのクライアントを並行して起動します。

サーバー上で結果を取得します。

クライアントで:

2.サーバーはMACVLANの使用を開始します。

クライアントを開始します。

サーバー上で結果を取得します。

クライアントで:

8つのクライアントを並行して起動します。

サーバー上で結果を取得します。

クライアントで:

# docker run -it --net=host --name=iperf_w_host_net --entrypoint=/bin/bash dockerio.badoo.com/itops/sle_12_base:latest # iperf3 -s -p 12345 ----------------------------------------------------------- Server listening on 12345 -----------------------------------------------------------

クライアントを開始します。

# iperf3 -c 1.1.1.2 -p 12345 -t 30

サーバー上で結果を取得します。

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-30.04 sec 0.00 Bytes 0.00 bits/sec sender

[ 5] 0.00-30.04 sec 2.45 GBytes 702 Mbits/sec receiver

クライアントで:

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth Retr

[ 4] 0.00-30.00 sec 2.46 GBytes 703 Mbits/sec 0 sender

[ 4] 0.00-30.00 sec 2.45 GBytes 703 Mbits/sec receiver

8つのクライアントを並行して起動します。

# iperf3 -c 1.1.1.2 -p 12345 -t 30 -P 8

サーバー上で結果を取得します。

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 5] 0.00-30.03 sec 314 MBytes 87.7 Mbits/sec receiver

[ 7] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 7] 0.00-30.03 sec 328 MBytes 91.5 Mbits/sec receiver

[ 9] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 9] 0.00-30.03 sec 305 MBytes 85.2 Mbits/sec receiver

[ 11] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 11] 0.00-30.03 sec 312 MBytes 87.3 Mbits/sec receiver

[ 13] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 13] 0.00-30.03 sec 316 MBytes 88.3 Mbits/sec receiver

[ 15] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 15] 0.00-30.03 sec 310 MBytes 86.7 Mbits/sec receiver

[ 17] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 17] 0.00-30.03 sec 313 MBytes 87.5 Mbits/sec receiver

[ 19] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 19] 0.00-30.03 sec 321 MBytes 89.7 Mbits/sec receiver

[SUM] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[SUM] 0.00-30.03 sec 2.46 GBytes 704 Mbits/sec receiver

クライアントで:

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth Retr

[ 4] 0.00-30.00 sec 315 MBytes 88.1 Mbits/sec 0 sender

[ 4] 0.00-30.00 sec 314 MBytes 87.8 Mbits/sec receiver

[ 6] 0.00-30.00 sec 330 MBytes 92.3 Mbits/sec 0 sender

[ 6] 0.00-30.00 sec 328 MBytes 91.6 Mbits/sec receiver

[ 8] 0.00-30.00 sec 306 MBytes 85.6 Mbits/sec 0 sender

[ 8] 0.00-30.00 sec 305 MBytes 85.3 Mbits/sec receiver

[ 10] 0.00-30.00 sec 313 MBytes 87.5 Mbits/sec 0 sender

[ 10] 0.00-30.00 sec 312 MBytes 87.4 Mbits/sec receiver

[ 12] 0.00-30.00 sec 317 MBytes 88.8 Mbits/sec 0 sender

[ 12] 0.00-30.00 sec 316 MBytes 88.4 Mbits/sec receiver

[ 14] 0.00-30.00 sec 312 MBytes 87.1 Mbits/sec 0 sender

[ 14] 0.00-30.00 sec 310 MBytes 86.8 Mbits/sec receiver

[ 16] 0.00-30.00 sec 314 MBytes 87.9 Mbits/sec 0 sender

[ 16] 0.00-30.00 sec 313 MBytes 87.6 Mbits/sec receiver

[ 18] 0.00-30.00 sec 322 MBytes 90.2 Mbits/sec 0 sender

[ 18] 0.00-30.00 sec 321 MBytes 89.8 Mbits/sec receiver

[SUM] 0.00-30.00 sec 2.47 GBytes 707 Mbits/sec 0 sender

[SUM] 0.00-30.00 sec 2.46 GBytes 705 Mbits/sec receiver

2.サーバーはMACVLANの使用を開始します。

# docker run -it --net=cppbig_vlan --name=iperf_w_macvlan_net --ip=1.1.1.202 --entrypoint=/bin/bash dockerio.badoo.com/itops/sle_12_base:latest # iperf3 -s -p 12345 ----------------------------------------------------------- Server listening on 12345 -----------------------------------------------------------

クライアントを開始します。

# iperf3 -c 1.1.1.202 -p 12345 -t 30

サーバー上で結果を取得します。

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-30.04 sec 0.00 Bytes 0.00 bits/sec sender

[ 5] 0.00-30.04 sec 2.45 GBytes 701 Mbits/sec receiver

クライアントで:

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth Retr

[ 4] 0.00-30.00 sec 2.46 GBytes 703 Mbits/sec 0 sender

[ 4] 0.00-30.00 sec 2.45 GBytes 702 Mbits/sec receiver

8つのクライアントを並行して起動します。

# iperf3 -c 1.1.1.202 -p 12345 -t 30 -P 8

サーバー上で結果を取得します。

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 5] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 5] 0.00-30.03 sec 306 MBytes 85.4 Mbits/sec receiver

[ 7] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 7] 0.00-30.03 sec 319 MBytes 89.1 Mbits/sec receiver

[ 9] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 9] 0.00-30.03 sec 307 MBytes 85.8 Mbits/sec receiver

[ 11] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 11] 0.00-30.03 sec 311 MBytes 87.0 Mbits/sec receiver

[ 13] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 13] 0.00-30.03 sec 317 MBytes 88.6 Mbits/sec receiver

[ 15] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 15] 0.00-30.03 sec 322 MBytes 90.1 Mbits/sec receiver

[ 17] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 17] 0.00-30.03 sec 313 MBytes 87.5 Mbits/sec receiver

[ 19] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[ 19] 0.00-30.03 sec 310 MBytes 86.7 Mbits/sec receiver

[SUM] 0.00-30.03 sec 0.00 Bytes 0.00 bits/sec sender

[SUM] 0.00-30.03 sec 2.45 GBytes 700 Mbits/sec receiver

クライアントで:

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth Retr

[ 4] 0.00-30.00 sec 307 MBytes 85.8 Mbits/sec 0 sender

[ 4] 0.00-30.00 sec 306 MBytes 85.5 Mbits/sec receiver

[ 6] 0.00-30.00 sec 320 MBytes 89.6 Mbits/sec 0 sender

[ 6] 0.00-30.00 sec 319 MBytes 89.2 Mbits/sec receiver

[ 8] 0.00-30.00 sec 308 MBytes 86.2 Mbits/sec 0 sender

[ 8] 0.00-30.00 sec 307 MBytes 85.9 Mbits/sec receiver

[ 10] 0.00-30.00 sec 313 MBytes 87.5 Mbits/sec 0 sender

[ 10] 0.00-30.00 sec 311 MBytes 87.1 Mbits/sec receiver

[ 12] 0.00-30.00 sec 318 MBytes 89.0 Mbits/sec 0 sender

[ 12] 0.00-30.00 sec 317 MBytes 88.6 Mbits/sec receiver

[ 14] 0.00-30.00 sec 324 MBytes 90.5 Mbits/sec 0 sender

[ 14] 0.00-30.00 sec 322 MBytes 90.2 Mbits/sec receiver

[ 16] 0.00-30.00 sec 314 MBytes 87.9 Mbits/sec 0 sender

[ 16] 0.00-30.00 sec 313 MBytes 87.6 Mbits/sec receiver

[ 18] 0.00-30.00 sec 311 MBytes 87.1 Mbits/sec 0 sender

[ 18] 0.00-30.00 sec 310 MBytes 86.8 Mbits/sec receiver

[SUM] 0.00-30.00 sec 2.46 GBytes 704 Mbits/sec 0 sender

[SUM] 0.00-30.00 sec 2.45 GBytes 701 Mbits/sec receiver

結果からわかるように、オーバーヘッドがありますが、この場合、重要ではないと見なすことができます。

設計による技術の制限:ホストからのコンテナーの可用性およびコンテナーからのホストの可用性はありません。 そのような機能が必要な理由は次のとおりです。

- サービスの可用性チェックの一部は、サービスが実行されているホストで実行されるZabbixヘルパーによってチェックされます。

- ホストシステムにあるキャッシュDNSを使用する必要があります。 私たちの場合、これはUnboundです。

- ホストシステムで実行されている他のサービスへのアクセスを使用する必要があります。

- これは、「ホスト<==>コンテナ」にアクセスする必要がある理由の一部にすぎません。 そのようなノードのアーキテクチャを一晩で取得して再構築することは不可能です。

この制限を克服するためのオプション:

- マシンで2つ以上の物理リンクを使用します。 これにより、隣接するインターフェイスを介した対話が可能になります。 たとえば、eth1をMACVLAN専用に指定し、ホストシステムでeth0を引き続き使用します。 もちろん、このオプションは悪くありませんが、これには、このようなサービスを開始する予定のすべてのマシンで同じ数のリンクを維持する必要があります。 これを実装するのは費用がかかり、高速ではなく、常に可能ではありません。

- ホストシステムで別の追加IPアドレスを使用し、仮想MACVLANインターフェイスでハングアップします。これはホストシステムで発生させる必要があります。 前の文が今回と同じように、サポートの面でも(「忘れないでください」/「忘れないで」)難しいです。 そして、私たちのサービス自体がそのようなサービスを開始するために最終的に追加のアドレスを必要とすることを以前に言ったので、私たちは必要です:

- ホストシステムのメインインターフェースのアドレス(1);

- サービスのアドレス(2);

- サービスとやり取りする仮想インターフェイスのアドレス(3)。

この場合、必要なIPアドレスが多すぎることがわかります。これは、通常、少し使用されます。 過剰なIPアドレスに加えて、この仮想インターフェイスを介してコンテナへの静的ルートを維持する必要があることも忘れてはなりません。 これは克服できない複雑さではありませんが、システム全体の複雑さは事実です。

気配りのある読者は、「メインインターフェイスのアドレスを仮想インターフェイスに提供できるのに、なぜメインインターフェイスとMACVLANインターフェイスのアドレスなのか?」という質問をします。この場合、システムを実際のインターフェイスのアドレスなしのままにしますが、まだそのような一歩を踏み出す準備はできていません。

前の2つのバージョンでは、すべてのインターフェイスのアドレスが同じネットワークに属していると想定されていました。 このようなサブネットに100台のサーバーがある場合でも、3つのアドレスで起動した場合、 / 24に入らないと想像するのは簡単です。

- サービスIP。 このアイデアの本質は、サービス用に個別のサブネットを作成することです。 それはどのように見えますか:

- 「タグ付き」トラフィックをサーバーに送信し始めます。

- ネイティブVLANをdockerhost(eth0)のメインネットワークとして残します。

- ホストシステムのIPアドレスなしで、802qを使用して仮想インターフェイスを上げます。

- サービスにはサービスネットワークのIPアドレスを使用します。

すでに明らかになっているように、3つを指摘します。 すべてが機能するようにするには、いくつかのことを行う必要があります。

- 「タグ付き」トラフィックをインターフェイスに配信するには、誰が必要ですか? そうです、ネットワーク担当者! アクセスポートを2つのVLANにフィードするポートに切り替えるように依頼します。

- ホストで追加のインターフェースを上げます:

# cat /etc/sysconfig/network/ifcfg-vlan8 BOOTPROTO='static' STARTMODE='auto' VLAN='yes' ETHERDEVICE='eth0' # ip -d link show vlan8 31: vlan8@eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT group default qlen 1000 link/ether e4:11:5b:ea:b6:30 brd ff:ff:ff:ff:ff:ff promiscuity 1 vlan protocol 802.1Q id 8 <REORDER_HDR>

- DockerでMACVLANネットワークを取得する

# docker network create -d macvlan --subnet=1.1.2.0/24 --gateway=1.1.2.1 -o parent=vlan8 c_services

- Dockerのネットワークが表示されることを確認します。

# docker network ls | grep c_services a791089219e0 c_services macvlan

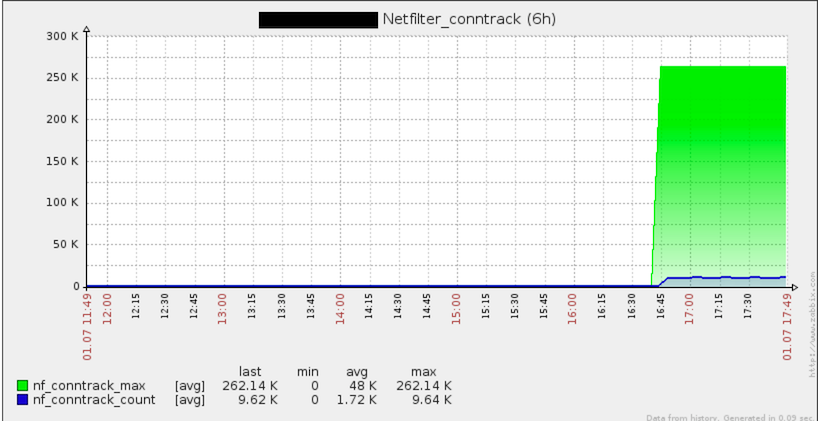

私はすべてをしました、すべては大丈夫です。 それから、ホストの一般的なグラフィックスを見ることにしました(または、より正確に言うと、同僚がこれに注目しました)。 ここに私たちが見た写真があります:

はい、ここでホストでのconntrackの使用を確認できます。

どうして? まあ、MACVLANのconntrackは必要ありませんか?! すでに夕方だったので、私は最も驚くべき理論でさえテストすることにしました。 理論的な知識を確認するために、接続追跡は実際には必要ありませんでした。 それがなければ、すべてが機能し続けました。 何らかの理由でconntrackに関連付けられているモジュールのアンロードは、コンテナーの起動時にのみ不可能でした。 アイデアは私を残し、私は家に帰り、夕方の朝は賢明だと決めました。

翌日、私は再びこの声明の正確さを確信しました。 そこで、Dockerがnf_conntrackをロードできないように、「不器用な」メソッドを作成することにしました。 最初は、単に名前を変更し(modprobeを介してモジュールをロードするときにブラックリストが無視されるため)、その後、コンテナーを再度起動しました。 コンテナは予想どおり上昇し、素晴らしい気分になりましたが、ログには4つのルールをiptablesに追加できないというメッセージが表示されました。 conntrackが必要であることがわかりましたか? 追加したくないルールは次のとおりです。

-t nat -A OUTPUT -d 127.0.0.11 -p udp --dport 53 -j DNAT --to-destination 127.0.0.11:35373 -t nat -A POSTROUTING -s 127.0.0.11 -p udp --sport 35373 -j SNAT --to-source :53 -t nat -A OUTPUT -d 127.0.0.11 -p tcp --dport 53 -j DNAT --to-destination 127.0.0.11:41214 -t nat -A POSTROUTING -s 127.0.0.11 -p tcp --sport 41214 -j SNAT --to-source :53

ポート53? リゾルバーに関連する作業があります。 そして、驚いたことに、組み込みDNSサーバーについて学びました。 ビルトインではありますが、オプションを使用して何らかの形でオフにできますか? いいえ、それは不可能です:)

次に、モジュールを返し、サービスを開始し、iptablesからルールを修正し、モジュールをアンロードしようとしました...しかし、それはありませんでした。 modinfoを選択することにより、どのモジュールがどのモジュールに依存しており、どのモジュールが誰かを引っ張っているのかがわかりました。 ネットワークを作成するとき、Dockerは強制的にmodprobe xt_natを作成します。これは、 nf_conntrackに依存します 。確認は次のとおりです。

# modinfo xt_nat filename: /lib/modules/4.4.0-3.1-default/kernel/net/netfilter/xt_nat.ko alias: ip6t_DNAT alias: ip6t_SNAT alias: ipt_DNAT alias: ipt_SNAT author: Patrick McHardy <kaber@trash.net> license: GPL srcversion: 9982FF46CE7467C8F2361B5 depends: x_tables,nf_nat intree: Y vermagic: 4.4.0-3.1-default SMP preempt mod_unload modversions

私が言ったように、すべてはこれらのモジュールなしで機能します。 したがって、私たちの場合、それらは必要ないと結論付けることができます。 問題は残っています。それにもかかわらず、なぜ必要なのでしょうか? 私はあまりにも怠zyではなかったし、2つの場所を見ました:

- Dockerの問題;

- ソースコードに。

そして、私はそこで何を見つけましたか? True:ユーザー定義ネットワークの場合、Dockerはmodprobeを実行します。 コードを見て、興味のある2つのポイントを確認します。

if out, err := exec.Command("modprobe", "-va", "nf_nat").CombinedOutput(); err != nil { logrus.Warnf("Running modprobe nf_nat failed with message: `%s`, error: %v", strings.TrimSpace(string(out)), err) } if out, err := exec.Command("modprobe", "-va", "xt_conntrack").CombinedOutput(); err != nil { logrus.Warnf("Running modprobe xt_conntrack failed with message: `%s`, error: %v", strings.TrimSpace(string(out)), err) }

そして、もう一つあります:

if err := r.setupIPTable(); err != nil { return fmt.Errorf("setting up IP table rules failed: %v", err) }

パッチを作成するか、不要なものをすべて捨てます:)新しいDockerアセンブリを作成します。

見ます。 すべてが正常で、すべてが機能します。

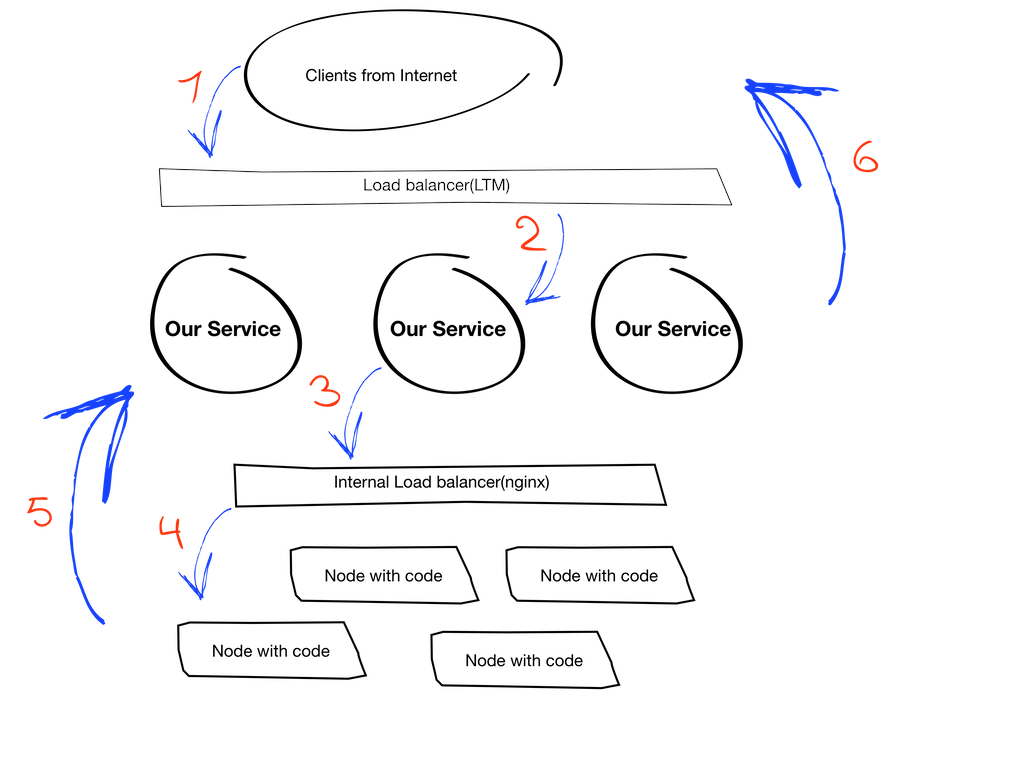

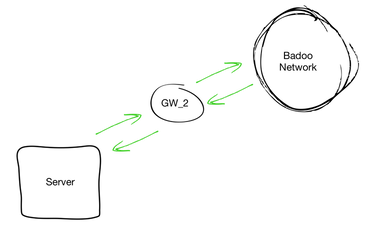

この段階では、回路全体が実験室の状態で動作していると想定できますが、最小のことを行うだけです-それをサービスにアタッチします。 さて、サービスに戻って、その一般的なアーキテクチャを見てください。

仕組みの説明:

- (1および6)モバイルクライアントが特定のURLとの接続を確立し、その背後にバランサーが立つ;

- (2)バランサーがサービスの目的のインスタンスを選択し、クライアントとサービスの接続を確立できるようにします。

- (3および4)次に、サービスはコードを使用してクライアントからクラスターにリクエストをプロキシしますが、nginxの形式のバランサーも介します。 ここで、nginxがサービスと同じマシン上になければならないという要件に戻りました。 現時点では、コンテナ内ではなくホスト上にある必要があるという制限もあります(これにより、問題はすぐに解決されます)。 この記事では、この要件の理由については説明しませんが、条件として受け入れます。

- (5)サービスの各インスタンスには特定のIDがあり、コードはどの特定のインスタンスを介してクライアントに応答するかを理解する必要があります。

最初の近似では、サービスを使用してイメージを収集し、既にコンテナー内でそれを起動することを妨げるものはありませんが、1つあります。 たまたま、外部バランサーとの相互作用を必要とするサービスには、次のような特定の静的ルートがあります。

# ip r default via 1.1.2.254 dev eth0 10.0.0.0/8 via 1.1.2.1 dev eth0 1.1.2.0/24 dev eth0 proto kernel scope link src 1.1.2.14 192.168.0.0/16 via 1.1.2.1 dev eth0

つまり 内部ネットワークに出入りするすべてのものは.1を通り、残りは.254を通ります。

私たちの場合、なぜこれが問題なのですか? ルートでコンテナを起動すると、次のように表示されるためです。

# ip r default via 1.1.2.1 dev eth0 1.1.2.0/24 dev eth0 proto kernel scope link src 1.1.2.14

コンテナ内のルートを変更しようとしても何も起こりません。 私たちには特権がありません( --priveleged )。 ホストからコンテナを起動した後、手動でルートを変更することは残っています(大きな誤解がありますが、それについては後で詳しく説明します)。 次の2つのオプションがあります。

- コンテナの名前空間を使用して手動で実行します。

- パイプワークhttps://github.com/jpetazzo/pipeworkを取り、同じことを行いますが、それを使用します。

私はすぐにあなたがそれと一緒に暮らすことができると言いますが、学生のように危険があります:「あなたは忘れる、得点する、飲むことができる」:)

理想を目指して、このサービスネットワークのデフォルトgwを介してすべてのルートを作成し、ルーティングの複雑さをすべてネットワーク部門に転送しました。 それだけです もっと正確に言えば、私はすべてが...

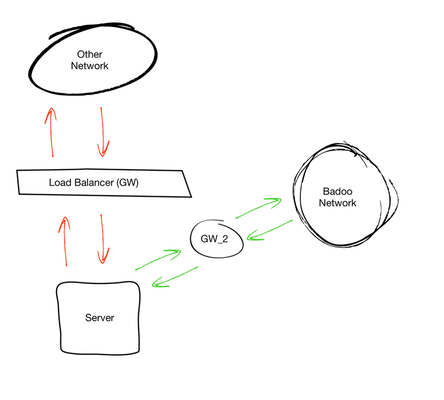

そのとき私には思えた-解決策は素晴らしい。 すべてが期待どおりに機能した場合、それはそうなりますが、それで終わりではありませんでした。 少し後に、このスキームを使用して、LTMを経由するルートを持つネットワークの非対称ルーティングを取得することが明らかになりました。 わかりやすくするために、どのサブネットを使用できるかを示します。

- デフォルトgwが1つのみで、外部バランサーが存在しないネットワーク。

- 複数のGWを持つネットワーク:たとえば、外部要求バランサー。 難点は、内部トラフィックを通過させないことです。

ネットワーク担当者と話し合った後、次の結論を出しました。

- ルーティングを行うすべてのネットワークを監視し、責任を負う準備ができていません。

- 私たちの側では、サーバー上のすべてのそのようなネットワークの静的ルートをサポートする準備ができていません

簡単なことをしたい場合、問題を突然解決し、起こりうる困難をすぐに考えなければ、これはかなり悲しい結果につながる可能性がありました。

私はいつも、以前に思いついたが拒否されたアイデアを忘れてはならないと言っています。 コンテナ内で静的ルートを使用するという考えに戻りました。

したがって、コンテナでのサービスの動作を保証する条件は次のとおりです。

- サービス自体;

- サービスの専用IP。

- すべてのサブネットからのサービスの可用性とアドレス。

- コンテナの起動時にルートを使用および変更する機能(最も重要なのは、これはまさに忘れることができるものだからです)。

コンテナを特権モード( --privileged )で起動したくない、または起動したくない。 最初は、コンテナの起動時に追加および削除できるLinux機能については考えませんでした。 それらの詳細については、 こちらをご覧ください 。 このタスクでは、 NET_ADMINを追加するだけで十分です 。

これで図が完成し、自動実行へのルーティングに必要なものをすべて追加できます。

最終結果に近いDockerfileの外観を見てみましょう。

Dockerfile:

FROM dockerio.badoo.com/itops/sle_12_base:latest MAINTAINER #MAINTEINER# RUN /usr/bin/zypper -q -n in iproute2 RUN groupadd -g 1001 wwwaccess RUN mkdir -p /local/SERVICE/{var,conf} COPY get_configs.sh /local/SERVICE/ COPY config.cfg /local/SERVICE/ ADD SERVICE-CERTS/ /local/SERVICE-CERTS/ ADD SERVICE/bin/SERVICE-BINARY-${DVERSION} /local/SERVICE/bin/ ADD SERVICE/conf/ /local/SERVICE/conf/ COPY routes.sh /etc/cont-init.d/00-routes.sh COPY env.sh /etc/cont-init.d/01-env.sh COPY finish.sh /etc/cont-finish.d/00-finish.sh COPY run /etc/services.d/SERVICE/ COPY finish /etc/services.d/SERVICE/ RUN touch /tmp/fresh_container ENTRYPOINT ["/init"]

注意する価値があるもの:

- コンテナ内のスーパーバイザーとしてs6オーバーレイを使用します。

- ルートを編集できるようにiprouteパッケージを追加します。

- サービスの開始前に実行されるいくつかのスクリプトの起動(ディレクトリ/etc/cont-init.d/)を追加し、サービスが終了した後に実行されるスクリプトを追加しますが、コンテナがドロップする前に(/ etc / cont -finish.d /);

- コンテナが初めて起動するかどうかを理解するために、ファイル/ tmp / fresh_containerを追加します。 残りのスクリプトの内容を表示すると、少し明確になります。

使用されるスクリプト:

- get_configs.shは、システムに設定を保存および生成するためのサービスの設定があるかどうかを確認するスクリプトで、設定をコンテナに配信し、有効性をチェックし、すべてが正常である場合、それとともに起動します。 これについては、 Docker Meetupで詳しく説明しました。

- routes.sh-コンテナ内のルートを準備するスクリプト:

#!/usr/bin/with-contenv sh if [ ! -x /usr/sbin/ip ];then echo -e "\e[31mCan't execute /usr/sbin/ip\e[0m"; [ $(pgrep s6-svscan) ] && s6-svscanctl -t /var/run/s6/services exit 1; else LTMGW=$(/usr/sbin/ip r show | /usr/bin/grep default | /usr/bin/awk {'print $3'} | /usr/bin/awk -F \. {'print $1"."$2"."$3".254"'}) DEFGW=$(/usr/sbin/ip r show | /usr/bin/grep default | /usr/bin/awk {'print $3'} | /usr/bin/awk -F \. {'print $1"."$2"."$3".1"'}) /usr/sbin/ip r replace default via ${LTMGW} /usr/sbin/ip r add 192.168.0.0/16 via 10.10.8.1 dev eth0 /usr/sbin/ip r add 10.0.0.0/8 via 10.10.8.1 dev eth0 echo -e "\e[32mAll job with routes done:\e[0m\n$(/usr/sbin/ip r show)" fi

- env.sh-サービスの環境を準備するスクリプト。 多くの場合、コンテナの最初の起動時に1回だけ実行されます。

#!/usr/bin/with-contenv sh if [ ! -z "${ISTEST}" ];then exit 0;fi if [ ! -n "${SERVICETYPE}" ];then echo -e "\e[31mPlease set SERVICE type\e[0m"; [ $(pgrep s6-svscan) ] && s6-svscanctl -t /var/run/s6/services exit 1; fi bash /local/SERVICE/get_configs.sh || exit 1 echo -e "\e[32mSERVICE ${SERVICETYPE} is running\e[0m"

- finish.shは、サービスからpidファイルを単純に削除するスクリプトです。 特定のサービスは(Chuck Norrisのように)とてもクールなので実行しませんが、古いpidファイルを検出すると開始されません:)

- runは、アプリケーションを起動するスクリプトです。

#!/usr/bin/with-contenv bash exec /local/SERVICE/bin/SERVICE-${DVERSION} -l /local/SERVICE/var/mobile-${SERVICETYPE}.log -P /local/SERVICE/var/mobile-${SERVICETYPE}.pid -c /local/SERVICE/conf/SERVICE.conf -v ${VERBOSITY}

- finish-サービスが作業を完了した場合にコンテナを消滅させるスクリプト:

#!/bin/sh [ $(pgrep s6-svscan) ] && s6-svscanctl -t /var/run/s6/services

サービスを開始する行は次のようになります。

docker run -d --net=c_services --ip=1.1.2.17 --name=SERVICE-INSTANCE16 -h SERVICE-INSTANCE16.local --cap-add=NET_ADMIN --add-host='nginx.localhost:1.1.1.17' -e SERVICETYPE=INSTANCE16_eu1 -e HOST_IP=1.1.1.17 --volumes-from=badoo_loop dockerio.badoo.com/cteam/SERVICE:2.30.0_994

これにより、コンテナへのサービスの転送は成功したと見なすことができます。 今後は、他のサービスでMACVLAN / IPVLANを使用することに注意したいのですが、この実験は一例です。

アントンバヌチカトルコ語

Badooのサイト信頼性エンジニア