アムステルダム自由大学のサイバーセキュリティの専門家は、クラウド仮想マシンをハッキングするための新しいメカニズムを発見しました 。 このメカニズムにはいくつかの段階があります。 ハッキングには、有名なRowhammerテクノロジーが使用されます。

最初のステップは、被害者と同じホストでクラウドベースの仮想マシンまたは複数のマシンをレンタルすることです。

クラウド仮想マシンは、実行中のアプリケーション、ソフトウェア、またはWebページのテストに使用されます。 同時に、クラウドホスティングはパブリック、グループ、プライベートに分かれています。

次に、被害者の記憶領域がある「近隣の」脆弱なセルを見つける必要があります。 その後、重複排除プロセスが開始されるまで待機し、セルをRowhammer攻撃にさらします。

重複排除(重複の排除)は、重複データの重複コピーの除外を圧縮アルゴリズムとして使用して、データの配列を圧縮する特殊な方法です。 重複する要素が検出されると、一意のオカレンスへのリンクに置き換えられ(または既存のリンクがそれにリダイレクトされ)、重複によって占有されていたスペースが解放されます。 重複排除は、仮想化システムで広く使用されています。 これにより、個別のスペースで各仮想システムの繰り返しデータ要素を条件付きで強調表示できます。

サイトeurosoft-uk.comの画像

コピーのマージが発生すると、攻撃者は被害者のコンピューターの物理DDRメモリにアクセスします。 その後、彼はメモリセルの内容の読み取り、コピー、さらには変更を行うことができます。 この目的のために、Rowhammer攻撃が使用されます。

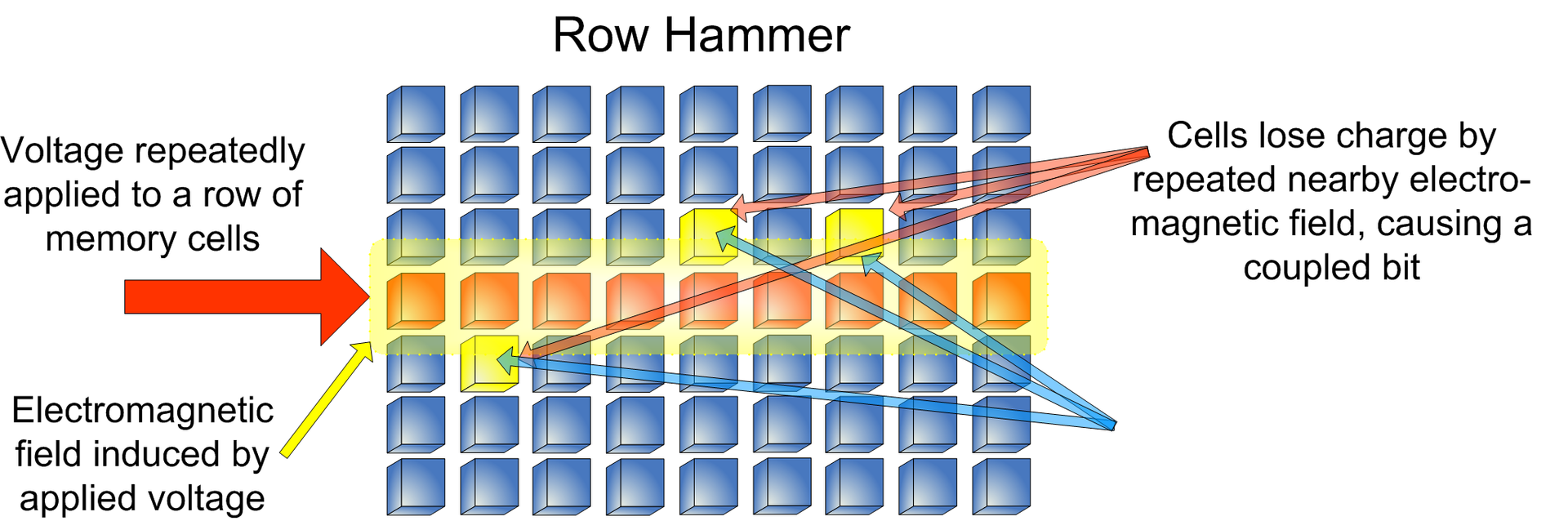

Rowhammerは2014年に開発されました。 メモリの特定の行を一瞬で数百回または数千回参照する場合(ハンマーのように「タップ」するため、ハンマーの名前)、特定の物理現象により、セルの値(ビット)を切り替えることで隣接メモリに影響を与える可能性がありますゼロから1へ、またはその逆。

メモリー領域の内容(ブロックされているものまで)に影響を与える機会があるため、攻撃者は、管理領域への特権の昇格につながる攻撃を実行できます。 そして、悪意のあるコードを起動したり、ユーザーやプログラムの動作を傍受したりすることが可能になります。 新しいタイプのハックは、Flip Feng Shui(FFS)と呼ばれます。

Amsterdam Free Universityのスタッフは、UbuntuおよびDebianオペレーティングシステムを搭載した仮想クラウドマシンでテクノロジーをテストしました。

Third I / Oの米国の研究者は、中国で開催されたSemicon ChinaカンファレンスでRowhammerおよびDDR4チップの脆弱性に関するレポートを発表しました。 以前は、DDR3およびDDR4はこの脆弱性の影響を受けないと考えられていました。

しかし、2015年3月、Project Zero Googleチームの研究者は、問題はDDR3チップのDIMMモジュールに保存されている個々のデータビットの値を変更すること(ビットフリッピング)であると述べました。

DDRの脆弱性が発見される前は、仮想クラウドマシンのハッキングはデータの表示と盗用に限定されていました。