一方、居心地の良いセキュリティダイジェストは1歳になりました。 時間はどれほど速いのでしょう! 昨年の第32週の号では、Androidの穴、Fiat Chrysler車の脆弱性、Do Not Track 2.0の概念について書いています。 何が変わった? 私はまだ、セキュリティニュースの欠如を感じていません。まったく逆です。 これらの3つの古いメッセージの例に見られるように、良い方向への変更がありますが、どこでもそうではありません。

一方、居心地の良いセキュリティダイジェストは1歳になりました。 時間はどれほど速いのでしょう! 昨年の第32週の号では、Androidの穴、Fiat Chrysler車の脆弱性、Do Not Track 2.0の概念について書いています。 何が変わった? 私はまだ、セキュリティニュースの欠如を感じていません。まったく逆です。 これらの3つの古いメッセージの例に見られるように、良い方向への変更がありますが、どこでもそうではありません。

舞台恐怖。 脆弱性の発見以来、メディア処理関連の問題がさらにいくつか特定され、最近では深刻な ホール が追加され、主にQualcommプラットフォームに基づくデバイスに影響を与えています。 特に1年以内にパッチの配布の問題が解決し始めたので、バグに関するこのような多くの作業は良い兆候です。 すべてのデバイスではなく、さまざまなベンダーでさまざまな成功を収めていますが、前向きな進展があります。

自動車の安全性は依然として困難なトピックです。 一方で、自動車のワイヤレスハッキングに関する昨年のニュースのレベルの暴露は表示されませんでしたが、一方で、大声での開示がないことはセキュリティを意味しません。 むしろ、その理由は、自動車産業が独立した研究者に閉鎖されているからです。 今週、このトピックに関する良い話がありました。バーミンガム大学の研究者は、1995年以来フォルクスワーゲン車にインストールされている標準的な盗難防止システムの脆弱性の詳細を明らかにしました。 このようなシステムのワイヤレスリモートコントロールからの信号を傍受することは非常に簡単でした。 すべてのデータが2013年にすでに研究者の手に渡っていることは重要ですが、VWは訴訟でのレポートの公開を遅らせました。 それらは理解することもできますが、間接データによって判断すると、一般の人だけが警報システムの脆弱性を知りませんでしたが、犯罪者は長い間それを使用しています。 このシナリオでは、自動車の所有者は、標準システムの潜在的な不安についてまだ知っている方が良いでしょう。

まあ、プライバシー。 プライバシーの面では、良くなることはなく、むしろ逆になりました。 既存のシステムおよび関連する暗号化アルゴリズムは、研究者によって信頼性がテストされています。さらに、政府機関および同等の組織による暗号化されたデータへのアクセスに関する議論が年間を通じて行われています。 しかし、たとえばWhatsAppやViberデータ暗号化への移行など、肯定的な側面もあります。 今日のニュースに戻りましょう。 絶対にすべてのダイジェスト版はタグで利用できます 。

サウロンプロジェクト-新しいターゲットキャンペーンでは、前任者のミスを考慮に入れています

ニュース 。 「実験室」の研究。 シマンテックの調査 。

今週の初めに、ラボの専門家とシマンテックの研究者は、独自に新しいAPT攻撃のレポートを公開しました。 私たちの同僚であるProjectSauron-Striderと呼びます。 「サウロン」は、例えば方程式のようにクールではありませんが、攻撃、データ収集、および抽出の非常に高度な方法を使用します。 おそらく、攻撃の主な機能は、被害者の下での最大の閉じ込めと検出の最大の難しさです。 悪意のあるコンポーネントはRAMにのみ保存され、被害者ごとに、データ出力用の独自のマルウェア、ドメイン、およびサーバーのセットが作成されます。 また、エクストルージョンには、強力な暗号化を使用する標準的なツールから、内部メールサーバーを操作し、巧妙にマークされたフラッシュドライブを使用してエアギャップシステムからデータを出力するまで、さまざまなツールが使用されます。 ポジティブな点は、クローバーとそのような分類と戦う方法の可用性です: 標的型攻撃から保護するためのソリューションを使用して悪意のあるアクティビティが検出されました。 PDFの詳細なラボレポートの技術的な詳細。

高度な攻撃追跡のスクリーンショットは、このような攻撃が多いことを示唆しています。

IOS 9.3.4が重大なRCE脆弱性を解決

ニュース 。 Apple に関するアドバイザリー 。

今週の指名の最短ニュースで優勝。 iOSモバイルオペレーティングシステムの次の更新で、Appleはアプリケーションがカーネル特権でコードを実行できるようにする危険な脆弱性を閉じました。 以上です! Appleはそれを買う余裕があります。システムコードは閉じられ、外部の研究者との関係も非公開で行われます。 Appleが最近開始したBug Bountyプログラムも非公開で行われます。現場から報告されたように、このプログラムに招待された研究者はわずか12人であり、いいえ、正確には誰もわかりません。 ちなみに、Appleは脆弱性情報のジェイルブレイクを専門とするハッカーのグループである中国チームTeam Panguに感謝しています。

研究者は、プログラマブルロジックコントローラーに住むワームの概念実証を明らかにします

ニュース 。 PDFで学習します。

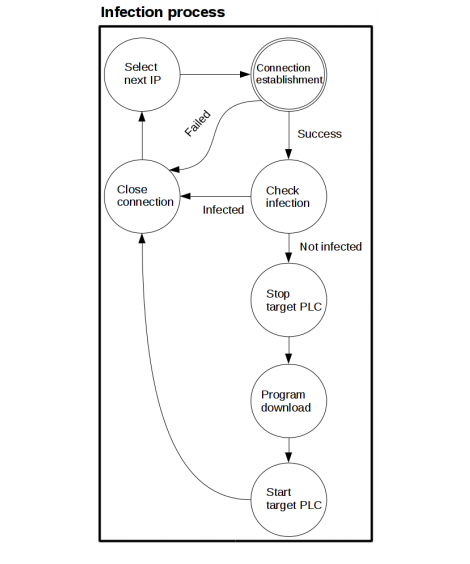

そして、 先週約束されたコンポートがここにあります -ブラックハット会議からのもう一つの興味深い研究。 OpenSource Securityの研究者Maik Bruggemannは、Siemens Programmable Logic Controller(PLC)とTIA Portal管理コンソールとの相互作用の分析にかなりの時間を費やしました。

特にコードの整合性とパスワード保護をチェックする方法にセキュリティホールを発見し、コントローラー自体がどのように感染するかを示しました。 これが重要なポイントです:産業用システムのセキュリティに関する議論が制御ソフトウェアとシステムの保護を中心に構築されていた場合、今度はコントローラー自体の侵害の可能性について話します-比較的単純であり、脅威として認識されないデバイス。 しかし、無駄に:デモは、たとえば、ワームとネットワーク外のコマンドセンターとの間の通信を確立する方法を示しています。

幸いなことに、これはまだ概念実証であり、実際のワームではありません。 鉄メーカーのシーメンスは、このデモは非常に理論的な性質のものであるとさえ主張しています。 特に、彼の考えを実現するために、研究者はセキュリティシステムをオフにしました。セキュリティシステムは、通常の状態では常にオンにする必要があります。 それにもかかわらず、この写真は美しく恐ろしいものです。現代の潜在的に脆弱なコンピューターの生産には数十個あるため、数百個になります。 ブルージュマンは結論:製造業者は安全へのアプローチを変える必要がある。 良いが、具体的ではない:この場合、PLCのコードの整合性を監視することから開始できます。できれば、ベンダーだけではありません。

他に何が起こった:

LinuxでのTCPプロトコルの実装に重大な脆弱性があり、トラフィックを傍受することができます。

Carbanakの作成者は、Oracle POSシステムへの攻撃に関与した可能性があります。

MicrosoftはSecureBootシステムに大きな問題を抱えているようです(脱獄者には休暇があります)。

古物:

古物:

「V-492」

居住者は非常に危険なウイルスです。 COMファイルが実行されると感染します。 ファイルの長さはチェックしません。 ファイルの末尾に自分自身をコピーし、最初の6バイト(JMP xx xx zz zz zz)を変更します。

アクティブ化されると、ファイルC:\ COMMAND.COMを検索して感染します。 その後、メモリに常駐します。 これを行うために、ウイルスは自身をアドレス0000:0200の割り込みベクターテーブルにコピーします。 定期的に乱数でいくつかのセクターを消去します。 int 1Chおよびint 21hを変更します。 コマンド 'PUSH 100h'が含まれているため、8086/88プロセッサを搭載したコンピューターには適用されません。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 87ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。