Cerberは比較的新しい暗号化ファミリであり、過去数か月で大きな打撃を受けました。 この記事では、被害者を感染させるために使用される手法のいくつかを見てみたいと思います。

第2章:ケルバー

このシリーズの最初の記事では 、PowerShellと呼ばれるWindowsユーティリティを使用してコンピューターに暗号化プログラムを感染させることについて説明しました。 これはさまざまな方法で実行できますが、PowerShellが呼び出された理由は次のとおりです。 最も簡単な使用方法の1つは、ファイルをダウンロードして(悪意のある!)実行することです。 もちろん、これを行う前に、PowerShellを実行する必要があります。PowerShellは、何らかのスクリプト、Officeドキュメント内のマクロ、または悪用の「ペイロード」として実行できます。 Cerberの場合、通常はエクスプロイトキットが使用されます。

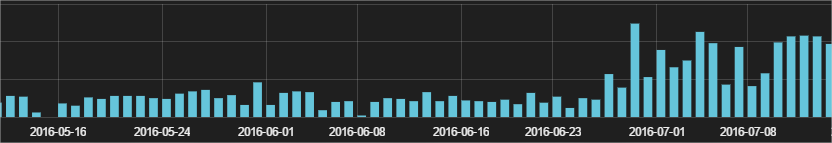

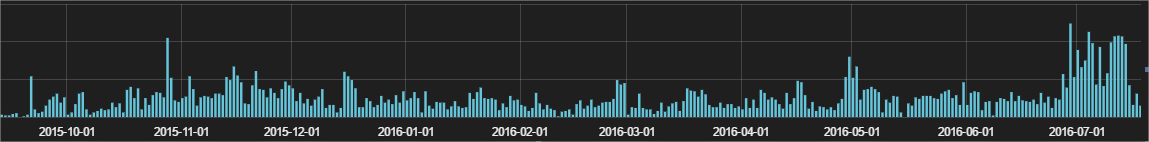

私たちが持っているすべての情報のおかげで、この種のデータを簡単にフィルタリングできます。 過去3か月間に、PowerShellを使用してマルウェア(暗号化)をダウンロードおよびダウンロードする3,000を超える感染の試みがブロックされました。

ざっと目を通すと、これはCerberであると言いたいのですが、暗号化のファミリーは異なるかもしれません(すべての感染をブロックするため、研究目的で必要でない限り、すべてのバイナリコードをチェックする必要はありません)。 これらの攻撃のほとんどは、7月の最初の週に発生しました。 昨年の10月に戻ると、実際、過去10か月でこの手法を使用した感染の最大の波であることがわかります。

ラボで「プレイ」してユーザーを保護する場合にブロックする数千のハッシュの中から、誤っていくつかのハッシュが選択されました。

Encryption_list

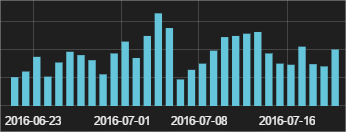

最近の別の非常に関連性の高い方法は、悪意のあるプログラムを実行して、被害者をCerberに感染させることです。これは、Windows Management Instrumentation(WMI)のコマンドラインバージョンであるWMICを介して行われます。 これまでのところ、私たちが観察したすべてのケースは、Internet Explorerを搭載したコンピューターでのエクスプロイトを通じて発生しています。 マルウェアサンプルはコンピューターにダウンロードされ、すぐに実行されるのではなく、WMICを使用して実行されます(したがって、WMICはWindowsオペレーティングシステムに属する悪意のないプログラムであるため、動作に正当な特徴を与えようとします)。 過去4週間で、同様の「トリック」を使用して3,000を超える感染試行をブロックしました。

WMICでこの手法を使用する暗号化ハッシュの別のサンプルを次に示します。これは3日間停止しました。

crypto_list_2

Ransomwhere Talesの次の章までお楽しみに。

記事の著者:Louis Corrons