この画像が表示されない場合、Windowsアカウント情報はすでに侵害されています。

はじめに

むかしむかし、コンピューターがシングルコアで256 MBのRAMで完全に動作し、Windowsネットワークが既に非常に広く使用されていたとき、Microsoftのスタッフは、コンピューターの起動時と内部リソースへのアクセスが一度だけ認証されると便利だと考えましたパスワードを入力せずに自動的に、いわゆるシングルサインオンのテクノロジーを作成します。 シングルサインオンは非常に簡単に機能します。ユーザーがNTLM認証(Windowsネットワークの標準認証方法)でリソースにアクセスしようとすると、OSはすぐに現在のユーザーのドメイン名、アカウント名、パスワードハッシュを送信します。失敗しました。ユーザー名とパスワードを入力するダイアログが表示されます。 年が経つと、シングルサインオンテクノロジの実装に伴うセキュリティの問題が感じられ、その一部は正常に修正され、他の修正はあまり成功せず、何らかの理由で完全に忘れられました。 彼らは、シングルサインオンの資格情報をインターネット経由でSMBリソース(ネットワークリソース:ファイルとフォルダー、プリンターなど)に転送する問題を忘れていました。これは、すべての最新の更新プログラムが適用されたWindows 10を含むすべての最新のOSで使用できます。 認証スタックのこの機能は、 Blackhat US 2015で最後に話した1〜2年ごとに記憶されていますが、Microsoftは急いで何も変更しません。どのように機能しますか?

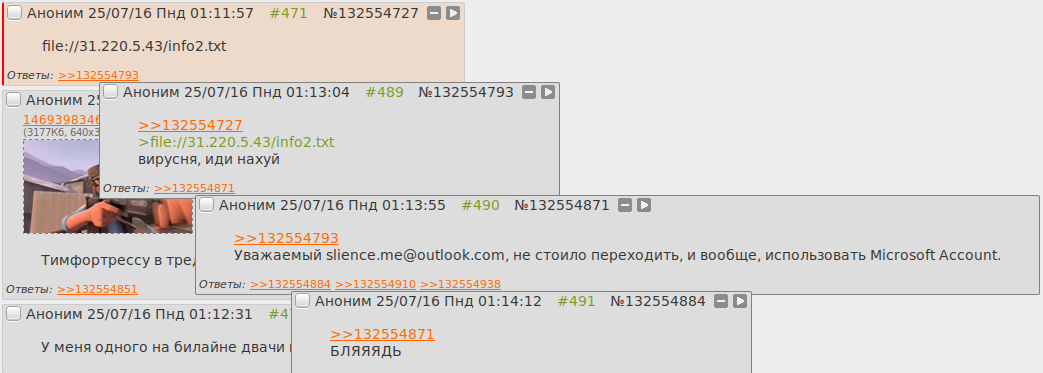

標準ブラウザ(Internet Explorer、Edge)または標準Windows API呼び出しを介して実行されるアプリケーション、またはHTML(Outlook、Windows Explorer)を表示するエンジンとしてInternet Explorerを使用するアプリケーションでSMBリソースへのリンクを開こうとするとすぐに、SMBリソースログインとパスワードのダイアログが表示される前に、アカウントの詳細を取得します。 攻撃者にとっては、たとえば、SMBサーバーからサイトのページへの画像へのリンクを追加するか、簡単に開くことができるメールを送信するだけで十分です。 -アカウント情報は攻撃者の手にあります。 最近まで、誰かがあなたのアカウント名と自宅のコンピューターのパスワードのハッシュを見つけることはそれほど悪くないと信じられていました(これが標的型攻撃でない場合)。 ナンセンスは名前に書かれていることが多く、パスワードは設定されていないことが多く、設定されている場合はほとんど役に立たないことがあります。ドメインに入力された企業コンピューターの場合、状況は根本的に変わります。 ドメイン名から、通常、アカウントが属する組織を理解しやすくなり、パスワードが成功した場合、インターネットからアクセス可能な企業リソース(メール、VPN)で認証を試みることができます。

ただし、選択するためにパスワードが常に必要なわけではありません。 NTLM認証を使用してログインできるリソースを事前に知っている場合、クライアントがSMBサーバーに接続するとすぐに、クライアントからリモートサーバーへ、およびサーバーからクライアントへリクエストをリアルタイムでプロキシできます。それで認証してください! 幸運で、ドメイン管理者と同じネットワークセグメントにいて、IPドメインコントローラーを知っている場合、 Intercepterが2年前に示したように、簡単に制御できます。

Windows 8およびMicrosoftアカウント

最新のMicrosoftオペレーティングシステムはインターネットと緊密に統合されており、実際にはログイン用のローカルアカウントではなく、Microsoftアカウントを作成する必要があります。 MSアカウントがないと、たとえば、アプリケーションストア、OneDrive、Cortanaを使用できません。他のソフトウェアは、自分で登録した場合、ファイル、設定、メールを同期することがどれほど良いかを常に教えてくれます。議論された機能の初期の真剣な研究はすべてWindows 8より前に行われ、Blackhatでのプレゼンテーションでも、Microsoftアカウントはパスでのみ言及され、無駄です-Windows 8、8.1および10を実行しているコンピューターでMicrosoftアカウントを使用すると、OSは攻撃者をSMBサーバーに転送しますインターネットでは、データはほとんど何もできないローカルアカウントではありませんが、Microsoftアカウントを直接侵害するため、より楽しいことができます。 このように、長年にわたって企業部門のみに脅威を与えていた古い攻撃は、現在ではホームユーザーにも適用できます。

新しい詳細

さまざまなバージョンのWindowsで資格情報の転送をテストすると、比較的以前にインストールされた3台のWindows 10マシンが単純化されたSMB実装( Responder 、 Impacket )と正常に通信し、OSが新しくインストールされたコンピューターが接続後すぐに切断されることがわかりましたログイン情報を転送する時間はありませんが、完全なSambaで正常に機能します。 数日間のデバッグにより、Windowsアカウントスタックの興味深い機能が明らかになりました。SMBサーバーのNetBIOS名とワークステーション名が一致する場合、Windowsは現在のアカウント(ローカルまたはMicrosoft)を使用してリソースにログインしますが、名前が一致せず、VPNに接続している場合MSCHAPv2による認証では、OSはこのVPN接続のログインとパスワードハッシュを送信します! この機能は一般的にMSCHAPv2認証に固有のものであると想定しましたが、Wi-Fi WPA-Enterprise(PEAP / MSCHAPv2)ではこのトリックは機能しません。使い方は?

, , , - SMB- - Windows, , Microsoft, VPN. ?— SMB- , . , .. IPv4- . Windows-, . , , . , , - , MS- , - . Responder, , , , NetBIOS- (

CaptureMultipleCredentials = On

).

— . , Internet Explorer, , Outlook. - file:// ( file:// \\), , (, -, ). , .. IP- Windows, .

Chrome file:// , , Firefox ( , , \\, file://). - SMB . Chrome Firefox Internet Explorer, .

. VPN- , VPN-. IP- . Microsoft Account, , — OneDrive, Outlook, Skype, Microsoft-, .

, SMB Relay .

?

, , Internet Explorer file://. , - SMB- Windows API, , URLDownloadToFile(). , , .SMB- , Windows 445, 137 139 TCP- , :

- 192.168.0.0/16

- 169.254.0.0/16

- 172.16.0.0/12

- 10.0.0.0/8

- fd00::/8

- fe80::/10

, , , .

UPD: navion dartraiden :

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0] "RestrictReceivingNTLMTraffic"=dword:00000002 "RestrictSendingNTLMTraffic"=dword:00000002

, , WITCH?. Internet Explorer Edge, , WITCH? , , . VPN, WITCH? VPN-. , :)

VPN-, SMB- VPN, .

, — Hashcat (-legacy) John The Ripper (OpenCL-) — NTLMv2-. , . oclHashcat Hashcat 3.0, , . , - …

UPD 11.04.2018: Windows 10 SMB-, Microsoft. IPsec .