「どの値も、それを破壊できる人によってのみ制御されます」

-デューン、フランク・ハーバート

大学の2年目に、クラスメートはアシスタント管理者としての仕事に就きました。 1か月後、食堂で彼(私と他の3人のクラスメート)は、企業アカウントを介してインターネットからファイルをダウンロードできるソフトウェアを書いたことを自慢しました(当時のダイヤルアップでは1時間に1 mp3がダウンロードされたことを思い出します)。 醸造所の後の別の同級生は、彼の友人の会社ですでにこれを言っており、彼の知識のない人は昼寝をすることに決めました。 電話番号、住所、交通警察などを含むデータベースは、長い町を歩いています。 呼び出し:

-ユージン、こんにちは。連邦情報サービス犯罪捜査局のイワノフ軍曹です。 あなたが私たちに証言するために来ることができるとき、あなたはあなたの公式の地位の違法な使用をしますか?

その男は約1週間大学に姿を見せなかったため、ハードディスク、ディスク、RAMをパン粉に砕きました。

確かに、これらの行を読む人は誰でも、ハードドライブに到達した場合に、どのように、そして何でハードドライブを砕くのか疑問に思いました(とらえどころのないジョーの効果)。 一部の人にとっては、これは精神的な計画の形のままでしたが、他の人にとっては、技術的な手段で武器に手を伸ばしました(たとえば、ハードドライブ、ディスクを事前にシステムユニットから引き出し、お気に入りのブルガリア人が近くにいました)。

不正アクセスに対する保護はソフトウェアだけでなく、ハードコアでもあります。 あらゆる種類の状況があり、情報はその命を犠牲にして保護されなければなりません。 「だから、誰もつかまえないで!」または「ウルティマ比のレグム」(王の最後の議論)。

今日-情報の運用上の破壊に関する研究室からの報告。 (アクセス権について、 Detector Systemsのセキュリティ専門家Oleg Pozdnyakovに感謝します。)

ギルフォイルは、ロシアの重要な情報を保護する方法と比較して、男子生徒です。

私はすでに、HDD( キラーハードドライブ。強制ヘッドショット )の磁場を塗りつぶす方法について書きました。 しかし、SSDはより多くの装甲を備えています。 SSDは粘り強いです。 ここでは、 SSDにペタバイトが供給されましたが 、彼は窒息しませんでしたが、ヨーロッパやアメリカでそうであったように、彼自身もシュレッダーを供給できます。 私たちのエンジニアは、よりエレガントなソリューションを思いつきました。 しかし、すぐではありません。 最初にアジャイルアジャイルがあり、破壊技術をテストするためのいくつかの反復がありました。 理想的なSSD破壊オプションを選択する前に、炎と爆発がありました。

のこぎりがドアをノックすると、すべてをゼロで叩いたり、ディスクをケースから外して電子レンジに押し込んだりする時間がありません。 デスクトップのドリルは役立ちますが。

複数の写真とビデオ、駆逐艦のテストバージョン、および情報を不正アクセスから保護するための標準。

理論

ガイダンス文書「情報への不正アクセスに対する保護」。 用語と定義 。

アメリカ国家標準DoD 5220.22-M

情報の保証された破壊のための最も古いアルゴリズムの1つに基づいています。 DoD 5220.22-Mは、1995年に米軍で使用するために採用されました。 ところで、略語DoDが標準の名前である国防総省(国防省)から来たのはここからです。

DoD 5220.22-M規格は、削除された情報の上に3回の記録パスと1回の検証サイクルを完了することを規定しています。 最初のものでは、ランダムに選択された文字が各セクターの各バイトに保存されます。 2番目のパスは、反転データの記録です。 つまり、すべてゼロの代わりに1が書き込まれ、その逆も同様です。 最後に、3番目のサイクルは、文字のランダムシーケンスの別のレコードです。

このアプローチは、特別なツールを持っていない人々に対する優れた保護です。 それにもかかわらず、多くの場合、その使用は明らかに不十分です。 これは米国陸軍にも認められており、米軍の本部はDoD 5220.22-Mを使用して最高機密に分類された情報を削除することを禁止しています。

pcsupport.about.com/od/termsd/g/dod-5220-22-M.htm

DoD 5220.22-M規格は、削除された情報の上に3回の記録パスと1回の検証サイクルを完了することを規定しています。 最初のものでは、ランダムに選択された文字が各セクターの各バイトに保存されます。 2番目のパスは、反転データの記録です。 つまり、すべてゼロの代わりに1が書き込まれ、その逆も同様です。 最後に、3番目のサイクルは、文字のランダムシーケンスの別のレコードです。

このアプローチは、特別なツールを持っていない人々に対する優れた保護です。 それにもかかわらず、多くの場合、その使用は明らかに不十分です。 これは米国陸軍にも認められており、米軍の本部はDoD 5220.22-Mを使用して最高機密に分類された情報を削除することを禁止しています。

pcsupport.about.com/od/termsd/g/dod-5220-22-M.htm

ドイツ国家標準VSITR

この標準は、ドイツの旧FAPSIの責任の多くを遂行するInformation-stechnikのBundesamt fuer Sicherheitによって1999年に開発されました。 米国国防総省5220.22-Mと比較して、より信頼性があります。 これは、破壊される情報に加えて7つの記録サイクルを実装することにより実現されます。 確かに、独創性はありません。 最初のサイクルはすべての論理ゼロ(0x00)、2番目のユニット(0xFF)の記録です。 次の4つのパスは、最初の2つを繰り返します。 そして、最後の7回目の「ラップ」で、値0xAAが記録されます。

当然のことながら、情報の保証された破壊のためのそのようなアルゴリズムは、アメリカのDoD 5220.22-Mよりも時間がかかります。 また、信頼性は向上していますが、データリカバリの絶対的な不可能性を保証するものではありません。

当然のことながら、情報の保証された破壊のためのそのようなアルゴリズムは、アメリカのDoD 5220.22-Mよりも時間がかかります。 また、信頼性は向上していますが、データリカバリの絶対的な不可能性を保証するものではありません。

ロシア国家標準GOST R50739-95

この標準は、その名前が示すとおり、1995年に開発されました。 これは、最も「ソフト」なアルゴリズムに基づいています。これは、従来のプログラムを使用したデータリカバリから保護しますが、特別なツールに対する保護はまったくありません。 この規格には、データ破壊のための2つのオプションが用意されています。 それらの1つは、保護の第6から第4クラスまでのコンピューターシステム用です。 各セクターの各バイトに論理ゼロを記録します。 2番目のオプションは、3番目から1番目の保護クラスのコンピューターシステムに使用されます。 この場合、ゼロではなくランダムな文字が書き込まれます。

GOST P 50739-95コンピューター設備。 情報への不正アクセスに対する保護。 一般的な技術要件

GOST P 50739-95コンピューター設備。 情報への不正アクセスに対する保護。 一般的な技術要件

ハードウェアデータの破損

米国防総省によると、ソフトウェアは完全に信頼できるデータ削除を保証しません。 したがって、 NTSC-TG-025の規定により、シークレットまたはトップシークレットカテゴリ情報を削除する場合、強力なデバイスを使用してハードドライブを消磁し、700°Cを超える温度に加熱する必要があると判断されます。

NSA

NSA / CSSストレージデバイス機密解除マニュアル(NSA / CSS SDDM)

そして、これが彼らがヨーロッパで行っていることです。

ロシア、2016年。

情報破壊研究所。 SSD駆逐艦のテストサンプル。ホッター

最初の仮説は燃えることです。

数分で「加熱」されるオーブンと電子レンジの代わりに、シロアリは数秒で対処するという仮説が立てられました。 彼らはいくつかのテストサンプルを作成し、展示会で見せました。

自己発火SSDドライブ。 クリックすると、内部のシロアリがすべてをガラスに融合します。 しかし、すべてが実際にそれほど単純であるとは限りませんでした。

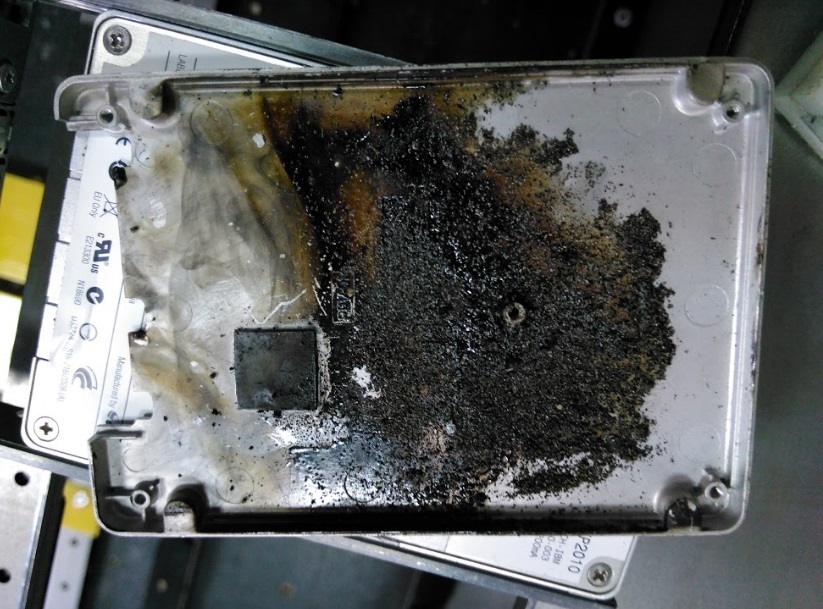

「溶融シリコンの滴。」 シロアリの燃焼温度は1300度です。

シロアリを2杯お願いします。 あなたと。

シロアリのぬいぐるみ。

シロアリによるテスト。

テストサイトで:

残っているものを掘り下げる:

シロアリのバージョンは、偶発的な操作の制御不能な結果のリスクのために拒否されました-ノイズ、光、および音響効果が多すぎます。 近隣の機器への損傷のリスクと同様。

固体炎

固体炎を使用するアイデアはまだあり、SHS研究所( 自己伝播高温合成 )へのリンクもありました。

外観は次のとおりです。 いいね

ただし、ドライブのそのような材料またはケースからボードの基礎を作る場合。 しかし、これまでのところ、これはアイデアレベルにとどまっています。

大声で

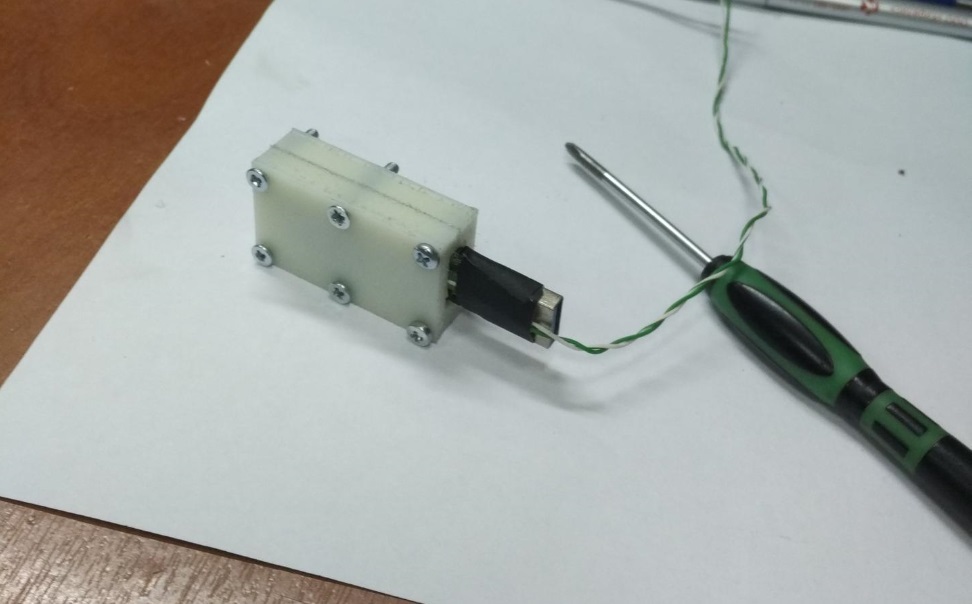

免責事項。 爆発のために、彼らは花火店で販売されている通常の新年の爆竹を使用しました。

通常のフラッシュドライブでテストし、カプロロンにしっかりとねじ込みます。

専門家は、チップへの損傷が不十分であることを発見した。 さらに、たとえば飛行機内での不正操作のリスク。

サンソケット(時代遅れの技術)

マーケティング担当者は、信頼できない機器を単純に欺く方法のアイデアを思いつきました。 ここでは、220ボルトを直接接続し、すべてをすぐに燃やすと言います。 しかし、違います。 配線は燃え尽きますが、チップはそのまま残ります。 それにもかかわらず、同様のソリューションが市場に出回っています。 (繰り返しますが、「ピール」?)

研究室では、同様のソリューションを試し、テストしましたが、まったく信頼できないことがわかりました。

しかし、電気は最も手頃な価格で、静かで無臭であるため、質的に異なる方法で使用することにしました。 したがって、現時点で最も最適なソリューションが生まれました-Impulse-SSD 。

ライトニングチェーン

以下は、 インパルス-SSD駆除器の動作のデモで、電圧は20,000ボルトです。

このデバイスは、ソリッドステートシングルボードSSDキャリアフォームファクター2.5”からの情報の緊急消去を目的としています。

外観-標準SSDドライブ用の穴がある通常の5インチスロット。

デバイスの操作の最終的なタスクは、NANDフラッシュチップに記録された情報のかけがえのない完全な消去を最小限の時間で実行することです。

消去後のディスクのパフォーマンスは回復不能なほど失われ、ディスクを交換する必要があります。

デバイスがアクティブになると(データの消去)、デバイスのカメラに特定の電界が生成され、NANDフラッシュメモリのマイクロ回路の構造が破壊されます。

最大2秒の消去時間。

副作用は、超小型回路のハウジングの許容部分亀裂です。

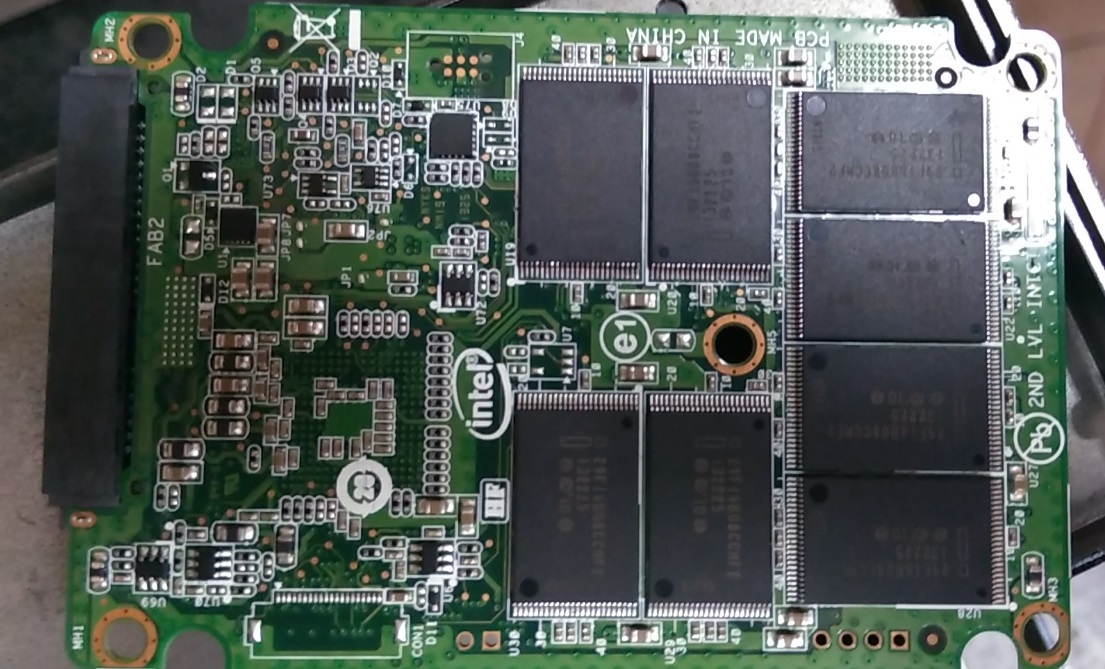

雷を遮らないように、通常のSSDをアルミニウムケースからはがす必要があります。

SSDディスクはデバイスのカメラに配置され、インターフェイスケーブル(延長ケーブル)を使用してサーバー(ディスクコントローラー)に接続されます。 ディスクインターフェイスは関係ありません。 同時に、ディスクの速度と機能は完全に保持されます。 デバイスに配置する前に、外部ケースをディスクから取り外す必要があります。つまり、保護ケースのないディスクボード自体がデバイスに配置されます。 この操作は、手順に詳しい中級レベルのIT担当者が実行できます。

情報を破壊するための「赤いボタン」の結び目。

周辺機器は、デバイスのリモート(ワイヤレスを含む)制御、コンピューターケースの周辺の保護の組織、施設を許可します。

ローカルデバイスのアクティベーション-最大300mの有線ボタン。

リモートアクティベーション-無線チャネル(範囲40、1000m)、アクティベーションおよびデバイスのステータスに関するフィードバックを受信する可能性を備えたGSMコントローラー。

短距離および中距離の無線チャネルのブロック。

境界保護-機械式、リードスイッチ、セキュリティ制御-近接キー。

デバイス内に登ることはできませんでした。「モーター」だけが表示されました。

これらのシンプルなモーターは、SSDドライブの全領域をスイープします。

愚か者と掃除婦からの保護

ボタンをクリックするだけですべてのハードドライブを破壊できる場合、「愚か者からの」保護を検討する価値があります。 私たちのエンジニアは、解決策を提案しました-一種の「クリックパターン」(ドアのトリッキーなノックなど:pam-papababampam-pam-pam)。 しかし、かつて「愚か者」が自分自身に対する防御を回避することができたので、彼は同僚と競争することを決めました。 ドライブ破壊のアクティベーションが発生しました。 最初は、デバイスの自発的な動作を非難したかったのですが、ログがあります。 丸太が上がったとき、ラジオの始動と防衛を迂回した私たちのヒーローの明確な作動が認められました。

おわりに

「当社は、固体破壊システムについてますます当社に注目しています。 明らかに安価になっているSSDメディアは、ワークステーションとサーバーの組み立てによく使用されます。 私は5年(10年)情報セキュリティ市場の専門家でしたが、この間、数十の駆逐艦を再確認し、Ipuls-SSDが既存のすべてのオプションからメディアを最大限に破壊することを大胆に宣言しました。 ワイヤー、花火、その他のはんだ付けを使用せずに、控えめに言って、情報を破壊する方法を偽造します。

-オレグ・ポズニャコフ

「窓を捨てることのできないコンピューターは絶対に信用しないでください。」

-スティーブウォズニアック

境界線の保護を確保するためのすべての手段が失敗した場合、王の最後の議論が残ります。 保証された動作(特に停電や無線の妨害が発生する状況)で、正確に注文されたとき(任意ではない)に動作することが重要です。 このことから、「トレーニングアラート」モードで破壊システムの信頼性を数回チェックする価値があり、「マーケティング保証」を信頼する必要はありません。

PS

繰り返しますが、「天才」について思い出したいと思います。

PPS

私のクラスメートが彼を固定したと言うのを忘れていたのはどういうわけか起こった。 彼は1年後に初めて知りました。 しかし、今年彼は聖人として生き、時間通りにテストに合格しました。