明らかに、サイトに脆弱性がある場合、Web攻撃を使用してハッキングされる可能性があります。 ただし、サイトが技術的な手段で保護されていて、信頼できるCMSで実行されている場合でも、侵害される可能性があります。 1C-Bitrix パートナー会議で、 Revision社の責任者であるGrigory Zemskov氏は、これがどのように起こっているのか、さまざまなハッキングオプションからサイトを保護する方法については述べています。

毎年、ハッキングとその影響を受けるサイト所有者の数は増え続けています。 過去2年間で、サイトセキュリティの問題が特に緊急になっています。攻撃の数と危険な着信トラフィックの量が何度も増加し、その結果、ハッキングされたリソースの数が増えています。 これを見ると、ウェブマスターとウェブプロジェクトの所有者は徐々に問題を認識し始め、サイトの情報セキュリティの問題、特にその保護に関心を持ち始めています。 リソースを適切に保護するために、Webリソースの所有者は、ハッキングのオプション、攻撃者の動作、最も重要な攻撃ベクトル、およびそれらを閉じる方法を理解する必要があります。

残念ながら、これらの問題に関心のある人に誤解を与える多くの記事やビデオがあります。 ここでの問題は、セキュリティの問題が一方的に対処されることです。通常、保護の技術的手段のみが考慮されます。 完全ではなく、Web攻撃をブロックするものだけです。 これは、ウェブマスターに誤ったセキュリティの感覚を与え、ウェブリソースのスムーズな操作と不正な変更に対する保護を絶対に保証しません。 ほとんどの場合、サイトの所有者はリソース、つまりお金、プロジェクトのセキュリティに時間を費やすことを望んでいないため、最適な戦略が彼の意見で選択されています。人気のある商用サイト管理システムを使用して、サイトを人気のあるホスティングに配置します。 すべてが論理的なようです。保護されたシステムは保護された環境で動作します。つまり、セキュリティと保護について考えることができなくなります。 しかし、これはサイトのセキュリティに関する一般的な誤解の1つに過ぎず、技術的な保護対策だけで十分です。

悲しいかな、これらすべての「神話」-サイトをハッキングするためにWeb攻撃のみを使用すること、CMSのセキュリティ、および技術的手段の十分性については、新しい大規模なハッキングサイトにつながります。 これを防ぐにはどうすればいいですか? サイトのセキュリティの問題に対する統合的なアプローチが必要です。 さらに、保護の技術的手段と組織的手段の両方に常に注意を払う必要がある理由を検討します。 これは、非技術的な方法を使用してWebの脆弱性を使用せずに実行されるサイトをハッキングするための多くのオプションがあるためだけに重要です。

ウェブサイトのハッキングオプション

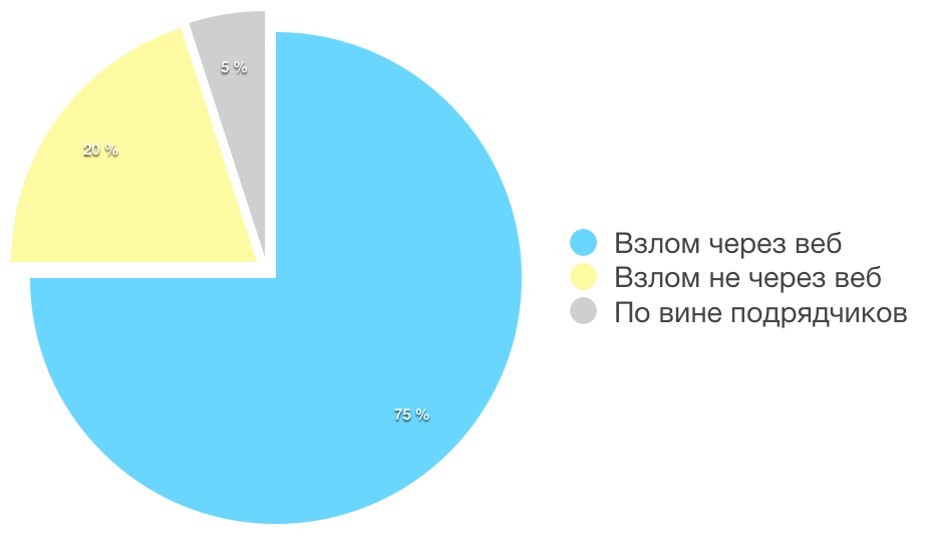

サイトをハッキングするためのすべてのオプションは、3つの大きなグループ(黄色、青、灰色で強調表示)に分けることができます。

ほとんどの人は、ウェブ攻撃によるハッキングについて発言します。 この側面は非常によくカバーされているので、この出版物ではそれについて言及するだけで、2つの不適切な忘れられたカテゴリに焦点を当てたいと思います。「人的要因」(黄色のブロック) 、つまり、サイトの維持を支援する人々。 定量的には、約75%のWebアカウントをハッキングし、このクラスに細心の注意を払っています。

他の2つに関しては、それほど人気はありませんが、それでもそれほど重要ではありません。 統計によると、請負業者と従業員によるハッキングがインシデントの約5%を占めています。 しかし、現在、多くのサイトがWebスタジオ、デジタルエージェンシー、またはフリーランサーによってサービスされているため、この数字は徐々に大きくなっています。

したがって、オプションを順番に検討してください。 最大のグループから始めましょう。ウェブ攻撃を通じてサイトをハッキングします。

- ほとんどの場合、これは脆弱性を悪用した結果として可能になります。

- CMSスクリプト、プラグインおよびモジュール 。 開発者は間違いを犯します。入力パラメーターが十分にフィルター処理されず、データベースに配置されたデータがチェックされず、情報が安全な変換なしで「そのまま」ページに表示されます。

- 改訂版 。 安全なCMSを配置できますが、同時に経験の浅い開発者に連絡してください。 彼はプラグインを追加します。このプラグインでは、複数の重大な脆弱性を追加し、それらを介してサイトをハッキングします。 Webプログラマーは安全な開発の原則に精通している必要があり、サイトの所有者は経験豊富な請負業者に連絡する必要があります。

- サイトのハッキングの2番目のバージョンは、管理パネルの総当たり攻撃 、つまりログイン/パスワードの選択のおかげで可能です。 これは、特に安全なCMSに対する非常に一般的なタイプの攻撃です。 前と同じように、ユーザーは短いパスワードまたは辞書のパスワードを設定します。これらは攻撃者が簡単に選別し、限られた時間で取得できます。 その結果、管理パネルへのアクセスはわずか数分で取得できます。 管理パネルへのアクセスは通常、2要素認証、許可されたIPアドレスのリストなどの追加手段によって制限されず、不正なログイン試行の回数は無制限であるという事実によって状況はさらに悪化します。

Web攻撃からの保護

Web攻撃を取り除くことはできませんが、それらを打ち消すことはできます。 以下は、ウェブ経由のハッキング対策のリストです。

- CMSとスクリプトを更新する必要があります。 新しいバージョンごとに、セキュリティパッチがリリースされます。脆弱性が解決され、エラーが修正されます。 これにより、Webをハッキングする可能性を100%減らすことはできませんが、残念ながら新しいアップデートに新しい「穴」が現れる可能性があるためです。

- CMSのプラグインのボリュームを最小限に抑える必要があります 。 プラグインが多いほど、脆弱性が存在する可能性が高くなります。 理想的には、「すぐに使える」ソリューションを使用し、CMSコアの既知のすべての脆弱性をカバーするパッチと重要な更新を適用します。 ただし、機能が常に十分とは限らないため、プラグインをインストールする前に、プラグインがどのように保護され、安全であるかを必ず確認する必要があります。

- サイトのセキュリティと問題の原因についてアイデアを持っている経験豊富なWeb開発者に改善を与える必要があります。つまり、入力および出力パラメーターのフィルタリング、安全な認証と承認アルゴリズム、安全なデータストレージなどの必要性を理解しています。

- トラフィックをフィルタリングする必要があります 。 トラフィックプロキシサービスの統計によると、すべてのリクエストの約50%がボットから送信され、それらのリクエストの約4分の1はWebリソースに対する攻撃です。 サイトへのリクエストをフィルタリングすると、攻撃、偽のトラフィックがブロックされ、DDOSおよびブルートフォース攻撃時の負荷が軽減されます。 外部サービス(Webアプリケーションファイアウォール/ AntiDDOS)とWebサーバーモジュール(naxsi / mod_security)の両方を使用してフィルタリングできます。 WAFのもう1つの便利な機能は、仮想パッチの脆弱性です。 スクリプトにパッチを適用する必要はありません(常に可能であるとは限りません)が、WAFは仮想パッチを実行できます。つまり、危険なリクエストを即座にブロックし、脆弱性の悪用を防ぎます。 サービスとWebサーバーモジュールに加えて、ファイアウォールをCMSに組み込むこともできます。 もちろん、外部のWAFまたはAntiDDOSサービスの本格的な代替品となることはできませんが、Web攻撃の結果としてのハッキングの可能性を部分的に低減します。

- 総当たり攻撃から保護するには、プラグインとサービスを使用する必要があります 。 たとえば、VPS Fail2banにインストールすると、認証の試行が数回失敗した後、しばらくの間クライアントがブロックされます。 これにより、パスワードの選択が難しくなり、時間がかかります。

一部のウェブマスターは、記載されている技術的手段と保護手段をすでに適用しているため、自分のサイトは脆弱ではないと考えています。 しかし、残念ながら、このサイトは依然としてハッキングされて感染する可能性があります。

CMSが不死身の場合

なぜ安全なホスティングで不死身のCMSをハッキングするのですか? その理由は、サイトを侵害または感染させる他のオプションがあるという事実にあります。スクリプトの脆弱性を介してサイトをハッキングする必要はまったくありません。 それらのいくつかをあげます。

- 私たちの慣例から、最も一般的なオプションは、アカウントの「隣人」をハッキングすることです 。 たとえば、ホスティングは共有ホスティングサイトでホストされ、そのセキュリティは次の点に注意を払っています。CMSの更新バージョンで実行され、技術的な保護手段が適用されます。 ただし、同じ共有アカウントで、脆弱なバージョンのCMSを含む20個のサイトをホストしたり、誰もが長らく忘れていた古いテストバージョンのサイトを配置したり、ファイルダウンローダーを開いたり、認証なしで管理パネルにアクセスしたりできます。 このような保護されていないサイトは、セキュリティの問題の原因です。 それらの脆弱性を通じて、サイト管理者をデータベースに埋め込み、Webシェルまたはバックドアをアップロードして、ホスティングアカウントを完全に制御できます。 なぜこれが可能ですか? 共有アカウントでは、サイトが相互に物理的に分離されていないため、すべてのデータは共通ファイルスペース内にあります(アカウントファイルにはオペレーティングシステムの共通ユーザーがいます)。つまり、1つのサイトのスクリプトは、別のサイトのスクリプト、テンプレート、およびデータベースを読み取り、変更、削除できます同じアカウントで。 これが、同じタイプの感染が仮想プラットフォームのすべてのリソースで観察される場合、アカウント上のサイトの大量ハッキングの理由です。

これは、共有ホスティングだけでなく、VPSサーバーにも適用されます。 多くの場合、技術的な実現可能性と絶対的な安さでも、1つの管理アカウント(管理ユーザー)が専用サーバー上に作成され、さまざまなCMSの数十のサイトがその中にあります。 また、アカウント全体をハックするには、これらのサイトのいずれかに1つの重大な脆弱性があれば十分です。 数秒で、数十の悪意のあるスクリプトが各サイトにダウンロードされます。処理プロセスは、穴の開いたボートから水をすくい上げることを思い起こさせます。悪意のあるコードが1つのサイトから削除され、修復されたサイトに再び「切り替え」られました。 したがって、サイトセキュリティの基本的なルールの1つは、サイトの分離配置です。 - 安全なサイトをハッキングするための次のオプションは、 SFTP / FTPアカウントまたはSSHアクセスのブルートフォースです 。 利便性と攻撃者の喜びのために、ウェブマスターは人気のあるTOP-100、TOP-1000に分類され、数時間で選択される弱い辞書パスワードを設定します。

- 3番目のオプションは、phpMyAdmin (およびWeb開発者と管理者が使用する他のツール) を介したハッキングです。 PhpMyAdminはデータベース管理ツールです。 オープンソースライセンスで配布され、便利でシンプル、手頃な価格で、人気のあるパネルを実行するすべてのホスティングサーバーと専用サーバーにインストールされます。 最も興味深いのは、彼の住所がほぼ常に固定されていることです。 つまり、 site_name / myadminまたは/ phpmyadminと入力すると、phpmyadminログインフォームが開きます。 パスワードを入力し、さまざまな方法で学習できるデータベースからログインすると、データベースにアクセスできます。 そして、SQLクエリを使用して、悪意のあるコードをテンプレートに埋め込み、ディスク上のファイルを読み取りまたは作成できます。 これはすでにバックドアであり、任意のファイルをダウンロードして任意のコードを実行できます。 多くのハッカーは、ファイルシステムに痕跡を残さずに、データベースにコードを直接挿入します。 つまり、サイトの所有者またはウェブマスターは、ページのコードにウイルスがどのように表示されるかを単に理解していません。

実際、彼は時々phpMyAdminの存在、公開されていること、およびそれを介してサイトをハッキングする可能性についても知らないことがあります。

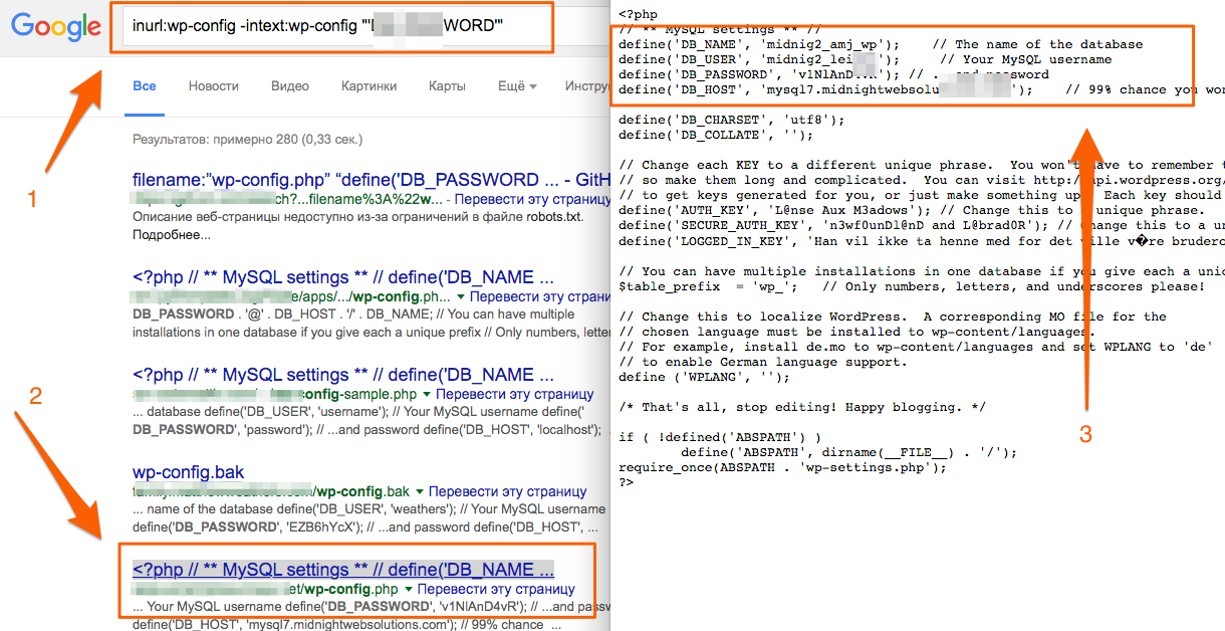

読者は次のように尋ねることができます。CMS構成ファイルにアクセスする必要があるため、攻撃者はデータベースからのログインとパスワードをどのように知るのですか? 実際、データベースに接続するデータを取得するのは、思ったよりもはるかに簡単です。 Google検索エンジンへのリクエストにより、さまざまな「機密」情報を含む多くのインデックス付きファイルを見つけることができる場合があります。 たとえば、設定ファイルを使用したサイトのバックアップ、または誤ってインデックス付けされた構成ファイル。 例として、Google Hacking Databaseから古いクエリを1つ取得できます。GoogleHacking Databaseは、Googleへのクエリを含むハッカーデータベースで、インデックス付きの脆弱なスクリプトと機密ファイルを検索します。

検索バーに入力し、開いているユーザー名、パスワード、ホストを含む約288個のファイルを取得します。 そこからそれらを取得し、/ myadminページ(または特定のホスティング向けの同様のページ)にアクセスし、ログインしてデータベースの操作を行うだけです。

データベースからパスワードを取得する2番目のオプションは、バックアップを検索することです。 攻撃者は、サイトのルートディレクトリ(backup.zip、backup.tar.gなどと呼ばれることが多い)にある場合、またはバックアップディレクトリが開いているときにWebサーバーが安全に構成されていない場合、サイトバックアップへの不正アクセスを取得できます。直接リンクを介して読み取ります(検索エンジンによってインデックスが付けられることもあります)。 つまり、いくつかの固定パス(Wordpressではwp-content / uploads / / backups)の攻撃者は、さまざまなファイル名を反復処理し、サイトのバックアップをアップロードできます。 このアーカイブには、データベースへの必要なアクセスを保存する構成ファイルが含まれています。 - Webサイト感染の別のオプションは、Webマスターが感染コンポーネントを自発的にインストールする場合です 。 たとえば、サイトのプラグインまたはテンプレートを購入する代わりに、「warez」サイトまたはトピックのカタログから同じアーカイブをダウンロードします。 また、このプラグインでは、バックドアまたは悪意のあるコードがすでに「縫い付け」られています。 当然、しばらくするとそのようなサイトはハッキングされます。

- そして、大規模なホスティング事業者ではめったに見られないが、専用サーバーの所有者の間で時々発生する最後のオプションは、サーバーを「ルート化」することです (サーバーをハッキングして管理権限を取得します)。 これは、ソフトウェア、オペレーティングシステムのコンポーネント、およびサービスに脆弱性または構成エラーが含まれている場合に可能です。 VPSサーバーが専門家によって管理されていない場合、既知の脆弱性を介してすぐにハッキングされ、その結果、その上にあるすべてのサイトもハッキングされます。

要約すると、ハッキング方法はWeb経由ではありません。

- アクセスの傍受または盗難、つまり、サイトへのアクセスの侵害。

- サービスに対するブルートフォース攻撃:SFTP、FTP、SSH、またはホスティング管理パネル。

- 「隣人」によるサイトのハッキング。

- ホスティングサーバーのセキュリティ侵害、つまり、脆弱性または構成エラーによる不正アクセスの取得。

ハッキング保護

これから身を守るには?

- 適切なホストを選択し、使用されている技術ツールとサービス、アカウント内のサイトの分離の存在に注意を払う必要があります。 これにより、ハッキングの可能性が大幅に減少します。

- 隔離されたサイトをホストします。 セキュリティを節約せず、サイト用に個別のアカウントを作成するのを怠らないでください。 理想的には、各サイトを個別のアカウントに配置する必要があります。 これがサーバーの場合は、サイトごとに個別のユーザーアカウントも作成します。 これで、共有アカウント内でサイトが分離して配置されているホスティング会社を見つけることもできます。 多くはありませんが、そうです。

- FTPおよびSSHを使用する場合、コントロールパネルに入るときはIP制限または2要素認証を使用します。 追加の保護を確立する必要があります。つまり、信頼できる人々のサークルにのみアクセスを制限します。

- パスワードを定期的に変更してください。 ユニットが従う明白なアドバイス。 これにより、多くの場合、アクセスが危険にさらされた場合でも保護されます。 攻撃者がそれらを使用できなかった場合、パスワードの定期的な変更により、サイトへのアクセスを維持できます。 事実は、妥協の事実があったかどうかわからず、悲観的なシナリオから進める必要があるということです。 そのため、予防策として、定期的に新しいパスワードを設定する必要があります。

さらに、パスワードを変更するだけでなく、パスワードを変更する手順を頻度と強度の観点から定義するセキュリティポリシーを開発することが重要です。 これは、計画されサポートされているプロセスである必要があります。 - FTP /管理パネルでサイトを操作するときは、VPNを使用して、アクセス、機密データ、および機密データの傍受を防ぎます。

- 安全ではないため、FTPを忘れてホスティングでブロックしてください。 アカウントにこのような機会がある場合は、SFTPを有効にします。これは、ファイルを操作するためのSSHプロトコルのアドオンです。 現時点では、ほとんどすべてのホスティングサイトでサポートされています。 ファイルの操作の観点からは、FTPとの違いに気付かないでしょうが、セキュリティの観点からは-差は非常に大きいです。

- コントロールパネルでいくつかの機能を頻繁に使用する場合は、機能が制限された別のアカウントを作成し、これらの一般的な機能をこのアカウントに転送します。 ハッキングすると、サイト管理へのアクセスが制限されます。

請負業者または従業員が責任を負う場合

Webサイトがハッキングされて感染する「脆弱性」は、人自身である場合があります。 特に、サイトにサービスを提供する従業員と請負業者:コンテンツマネージャー、SEOスペシャリスト、Web開発者。 この場合、サイト所有者にはどのようなセキュリティ上の問題が待ち受けていますか?

- 悪徳請負業者 。 常に良心的ではないフリーランサーにサイトが与えられる状況がしばしばあります。 例えば、協力の結果として、彼は何かが好きではなく、彼は少しお金に見え、批判に腹を立て、アクセスでサイトの所有者を脅迫し始める可能性があります。 または、管理者権限を使用してサイトを損傷するだけです。 請負業者はサイトを完全に制御できるため、悪意のあるコードをページに挿入したり、Sape.ru / Trustlink / exchangeなどからリンクの販売を開始したり、不正な広告を掲載したりできます。 また、サイトの所有者またはプロジェクトマネージャーは、元のウェブマスターがWebリソースを「寄生」して、「ブックマーク」を残していることに気付かないことがあります。

- 請負業者が脆弱性またはバックドアを含むプラグインをインストールすることが起こります 。 たとえば、サイトの所有者はサイトの美しいギャラリープラグインを見つけ、フリーランサーにこのモジュールの購入と設定を依頼します。 フリーランサーは、「warez」サイトで同じプラグインを見つけ、顧客から購入するためにお金を取りますが、実際には無料でダウンロードします。 「null」バージョンでは、バックドアまたは「ブラック」seoリンクの形式の「ペイロード」があります。 サイトの所有者は、フリーランサーが何をインストールしたかをチェックしないため、ほとんどの場合これを知ることはありません。

- 多くの場合、請負業者はクライアントアクセスとサイトのセキュリティについて考えず、不注意にそれらを破棄するため、 アクセスの漏洩も非常に深刻なポイントです。 たとえば、大規模なデジタル代理店は通常、クライアントアクセスの転送先であるパートナー(下請業者)とさまざまなタスクに取り組んでおり、パートナーがそれをどのように使用しているかは誰にもわかりません。 これらのアクセスは、メッセンジャーを通じて安全でないネットワーク接続を介してオープンに転送され、テキストファイルに保存され、さまざまな安全でないCRMに保存されます。 その結果、これらのアクセスを開示する可能性は多く、侵害の理由を見つけることは困難です。

最も鮮明な例は、大規模なデジタル代理店のそのようなパートナーがカフェに座ってFTP経由でサイトを更新し、彼の近くのどこかに同じWIFIネットワーク上のトラフィックを傍受するハッカーがいる場合です。 または、コワーキングカフェの専門家が働くルーターがトロイの木馬に感染しています。 悪意のあるソフトウェアがこれらのアクセスをすべて収集し、攻撃者に転送します。 現在では、これは珍しくなく、オープンネットワークのトラフィックを傍受します-操作は非常に簡単で効果的です。 したがって、アクティブなVPNのない公共の場所で作業することはほとんど犯罪です。 - そして最後のオプションはソーシャルエンジニアリングの使用です 。 請負業者にフィッシングメールが添付されているとします:「あなたのサイトはハッキングされました! パスワードを早急に変更してください!」そしてリンク。 おびえたパフォーマーは混乱してリンクをクリックし、使い慣れたCMS認証フォームを開きますが、攻撃者の不正サイトからページがロードされたことに気付きません。 パスワードを入力すると、後者が安全にハッカーに送信されます。

どうする 自分を守る方法は?

このような事故や問題から保護するために、サイトの所有者は、技術的な手段とともに、組織のセキュリティ対策を実施する必要があります。

- アクセスを管理します 。 所有者は、いつ、どのように変更するのか、誰が所有するのか、誰に転送するのか、どの程度まで変更するのかを知っていなければなりません。 これにより、多くの問題から保護されます。

- 請負業者が作業を完了した後、 セキュリティ監査を実施します。 サイトのファイル、データベース、およびページは、整合性監視用の利用可能なスキャナーまたはツールを使用して個別にチェックできます。または、適切なセキュリティ専門家に連絡することができます。

- 請負業者に指示します。 従業員と請負業者のためにサイトで安全に作業するためのガイドを作成し、それについて指示してください。 多くの専門家がタスクを完全に実行できますが、サイトのセキュリティについては考えません。

- 信頼できる企業と契約して仕事をします。 フリーランサーとのコラボレーションは、多くの場合、サイトにセキュリティ上の問題をもたらします。

結論として

安全性は継続的なプロセスであり、細心の注意が必要です。 技術的手段と組織的手段の必須の使用を含むセキュリティへの統合アプローチの場合のみ、サイトは安全に保護されます。