免責事項: 脅威の種類を理解し、それらに対抗する場合、ほとんど何も新しいことを学習しないため、テープをさらに安全に裏返すことができます。 しかし、略語MITM、XSS、またはXFRSがあなたにとって何の意味もなく、サイトに1つ以上のウィジェットがある場合、今日多くのことを学ぶことができます。

ウィジェットのセキュリティ

多くの場合、サイトの所有者は、インターネット上の自分のWebサイトのページが何かに感染していることに気付かないことさえあります。 もちろん、最近、ホスティング事業者はこの問題の解決に成功し、クライアントのファイルに悪意のあるコードがないか常にチェックしていますが、これは万能薬ではありません。

クライアント側を保護するために、RedHelperウィジェットはiframeを介してロードされます。 この技術がどのように機能するかを知っている人は、その本質をすでに理解しています。 しかし、まだアナロジーを与えます。 iframeは大使館と比較できます。 大使館のフェンスの後ろでどんなにひどいことが起こっても、旗が入り口の上で発展している州の法律は内部にあります。 同様に、RedHelper iframeウィジェットの場合、サイトに存在する脅威やセキュリティホールは問題になりません。すべてのデータは保護された入力フィールドに入力され、そのセキュリティはサーバーパーツによって保証されます。

サーバー側のセキュリティ

最も高いカテゴリのRedHelperを、利用可能なすべての脅威から保護しようとしました。 ただし、リラックスしないために、よく知られているインターネットセキュリティ企業にシステムの監査を定期的に依頼しています。 私たちの功績として、結果は常に高レベルであり、発見されたすべての脆弱性を迅速に排除します。

より具体的には、オンラインコンサルタントとコールバックのウィジェットは、5種類のインターネットの脅威にさらされます。 以下に、RedHelperがどのように彼らに立ち向かうかを説明します。

MITM-中間者-中間者

このタイプの脆弱性の最もわかりやすい例えは、盗聴です。 しかし、だれかがオペレーターとクライアントからのメッセージを読んだり削除したりできるという事実は、問題の半分に過ぎません。 さらに、オペレーターもクライアントも、チャネル内の「3番目の追加」の存在を認識しません。

この脅威から身を守るために、SSL暗号化が必須の安全なhttpsプロトコルを使用します。 また、攻撃者が何らかの方法でサイトのファイルにアクセスし、スクリプトの接続をhttpsからhttpに変更したとしても、何も悪いことは起こりません。 RedHelperはComodoのSSL証明書を使用します。 この会社はネットワークセキュリティの世界的リーダーの1つであり、その証明書は常に優れたセキュリティによって区別されています。

これがどのように機能するかを明確にするために、類推の魔法に戻りましょう。 あなたがロシアの郵便であなたのクライアントに小包を送る必要があるとします。 あなたはあなたのオフィスに行き、荷物を梱包して送ります。 しかし、郵便屋のペチキンが不当なプレーをしているのではないかと疑って、最初に敷地内に城を掛けます。 キーはあなたに残ります。 彼の自然な好奇心にもかかわらず、ペチキンは内容を知らずに小包を受取人に届けるしかありません。

ただし、宛先はパッケージを開くこともできません。 キーがありません。 したがって、クライアントはパーセルに独自のロックをかけ、それを送り返します。 再びキーなし。 ペチキンは、小包にすでに2つの水門があることを見て悲しみますが、小包を元に戻します。 両方のロックが所定の位置にあり、ハッキングの兆候がないことを確認したら、ロックを解除して、パッケージを3回送信します。 今回は、クライアントは自分のキーでそれを開くことができます。

もちろん、ペチキンは走らなければなりませんでしたが、パッケージの内容は彼にとって謎のままでした。

SQLインジェクション-SQLインジェクション。

危険なSQLコードの実装は、サイト上で最も危険な脆弱なサイトの1つです。 SQLインジェクションが成功した場合、サイト上の攻撃者の「寄生」が成功する可能性は99%を超えます。

これは、データベース(データベース)で動作するプログラムやサイトをハッキングするかなり一般的な方法であり、要求にSQLコードを追加することに基づいています。

SQLコードを注入することにより、攻撃者はFTP(ファイルの損失または変更を伴う脅威)、電子メールサービス(ドメインからの手紙の送信機能)、サイトの管理パネル(サイトの情報の変更)、またはその他のコンポーネントにかかわらず、サイトのあらゆる部分にフルアクセスできます。 データベースに保存されているすべての情報が盗まれる可能性があるという事実は言うまでもありません。

RedHelperはこの脅威から簡単に、しかし非常に効果的に保護されます-攻撃者が転送しようとする実行可能コードは、実行される可能性なしにプレーンテキストに変換されます。

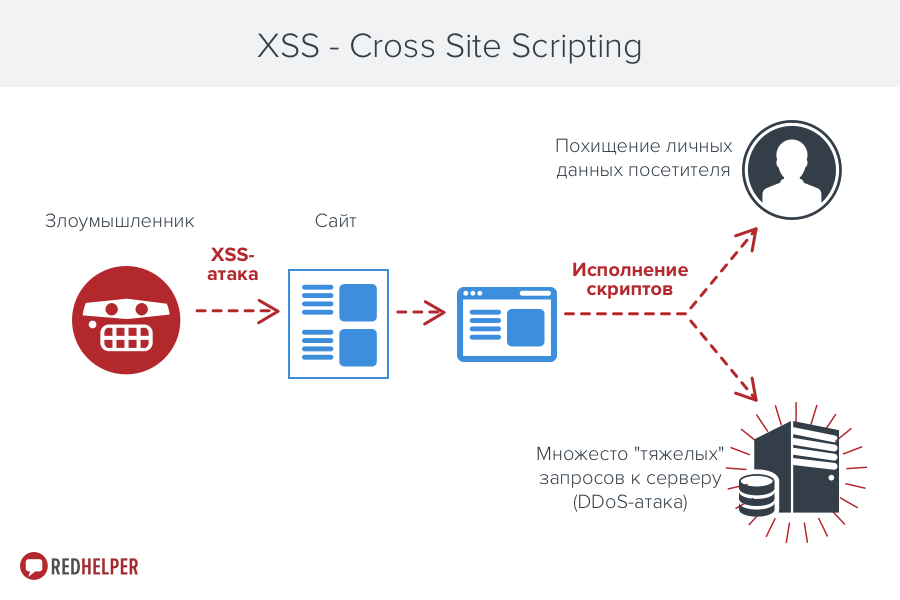

XSS-クロスサイトスクリプティング-クロスサイトスクリプティング

逆の状況は、悪意のあるコードが訪問者に発行されたWebページに埋め込まれている場合です。 このページを開くと、クライアントのコンピューターでコードが実行され、攻撃者のWebサーバーとの対話が開始されます。

これも非常に危険な脆弱性です。 攻撃者はその助けを借りて、Cookie(および場合によってはこのサイトの訪問者の個人アカウントからユーザー名とパスワードも)を盗むだけでなく、サイトに対する実際のDDoS攻撃を仕掛けることができます。 これは、トラフィックの多いサイトでは特に危険です。新しい訪問者は、攻撃者の意志により、遅かれ早かれサーバーを「置く」リクエストを大量に作成します。

この場合の保護は、SQLインジェクションの場合とまったく同じです。アプリケーション、ウィジェット、およびサーバー部分の送信に必要なすべてのデータは、コマンドを実行する可能性なしにテキスト形式で送信されます。

XSRF-クロスサイトリクエストフォージェリ-クロスサイトリクエストフォージェリ

危険な攻撃。これは、他の登録済み訪問者に代わって、攻撃者が準備されていないサイトでさまざまなアクションを実行できるという事実につながります。

メッセージの送信、アカウント間での送金、パスワードの変更など、これらのアクションはサイトに依存しますが、いずれにしても良いことを期待しないでください。

サイト訪問者に対するこの攻撃は、HTTPプロトコルの欠陥を悪用します。 オンラインコンサルタントのアカウントの所有者が感染サイトにログインすると、リクエストが彼に代わって密かに別のサーバー(この例では弊社のサーバー)に送信され、悪意のある操作が実行されます。 たとえば、パスワードの変更またはアカウントの削除。

ただし、このアクションを実装するには、多くの要素が必要です。

- 被害者はサーバーで認証される必要があります

- リクエストには、ユーザーからの確認は必要ありません。

- 確認は、攻撃スクリプトによって無視または偽造することができます

したがって、望ましくない結果につながる可能性のあるアクションは、ユーザーによる確認が必要であり、要求を検証するための秘密鍵で暗号化され、攻撃の可能性を排除します。

結論として

製品のセキュリティと顧客の個人データに非常にjeしているため、顧客のウェブサイト、サーバー、オペレーターのアプリケーションなど、あらゆる面で信頼性を確保しようとしています。 インターネットセキュリティ監査に特化した企業にサービスの確認を何度も依頼し、これらのテストに敬意を表して合格するたびに、最短時間で修正した重要でないコメントの小さなリストのみを取得しました。

このため、私たちは多大な努力を払っています。 当社の専門家は、セキュリティを改善するために、タイムリーに必要な対策を常に講じています。定期的にソフトウェアとセキュリティ証明書を更新し、システムをハッキングするためのすべての可能なオプションを監視し、新しい保護を導入します そのおかげで、現時点では、 RedHelperのオンラインコンサルタントとRedConnectコールバックは最も安全な顧客フィードバックシステムの1つであると誇らしく言えます 。