侵入テストは、常にインフラストラクチャに関する情報の収集から始まります。 開かれたポートと脆弱なサービス、有効な資格情報、およびシステムを「進め」て侵害することを可能にするその他の情報を備えたアクセス可能なノードは、そもそも興味深いものです。 ブラックボックス方式でテストするとき、「ログインを取得する場所」という質問がしばしば発生します。 記事では、情報を収集する段階でログインを取得できる他の場所を伝えたいと思います。 猫へようこそ。

侵入テストは、常にインフラストラクチャに関する情報の収集から始まります。 開かれたポートと脆弱なサービス、有効な資格情報、およびシステムを「進め」て侵害することを可能にするその他の情報を備えたアクセス可能なノードは、そもそも興味深いものです。 ブラックボックス方式でテストするとき、「ログインを取得する場所」という質問がしばしば発生します。 記事では、情報を収集する段階でログインを取得できる他の場所を伝えたいと思います。 猫へようこそ。

ブラックボックス方式を使用して監査を実施する場合、インフラストラクチャについてはまったく何も知りません。 今回は、追加情報なしで、会社のネットワークの内部セグメントへのアクセスのみが提供されます。 ネットワークをスキャンしたところ、ログイン資格情報の入力が必要な場所で利用可能なホストが多数見つかりました。 しかし、それらはありません-これは初期段階では論理的です。 さらにパスワードを選択するためのログインはどこで入手できますか? それぞれが味わういくつかの方法。 たとえば、既製の辞書を使用したり、公開されているソースで情報を検索したりできます。会社のWebサイトでは、ほとんどの場合、従業員の住所が投稿されています。 それらに基づいて、ログインの辞書をコンパイルできます。 または、それにもかかわらず、電話の企業ディレクトリを調べますか?

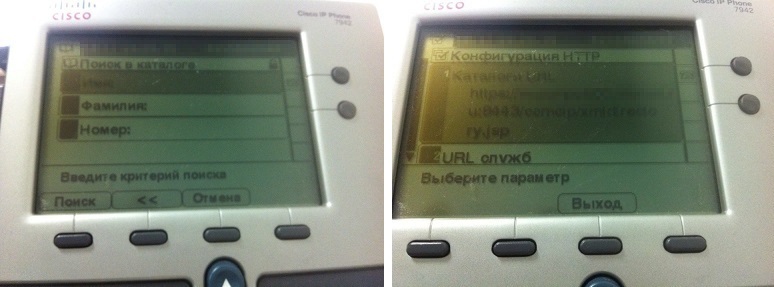

パブリックドメインの秘書のレセプションには、有名なシスコの会社が設定した電話がありました。 デバイスのメニューを一目見ただけで、手頃な価格の企業電話カタログが見つかりました。 「名」、「姓」、「番号」のフィールドを空のままにして、カタログを検索し、電話は加入者に関する情報を素直に発行しました。 レセプションに立っているときに電話から情報を取得することはよくありません。そのため、次のメニュータブから、電話のディレクトリが取得されるCUCMサーバーのURLを見つけました。

ラップトップに戻り、URLをクリックします

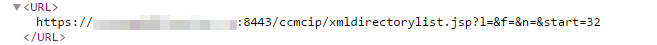

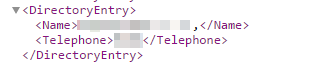

https:// XXXXXXXXXXXXX:8443 / ccmcip / xmldirectorylist.jsp発信者名とその内部電話番号が記載されたXMLドキュメントを受け取りました。

使用可能なパラメーターは、「l」(姓)、「f」(名)、および「n」(数字)です。 「開始」パラメータを使用すると、ディレクトリ内を移動できます。 1つのクエリで、30個の値を取得できます。

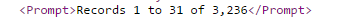

必要な情報は「プロンプト」、「名前」、および「電話」にありました。 レコード数(表示および合計):

姓、名、および加入者番号:

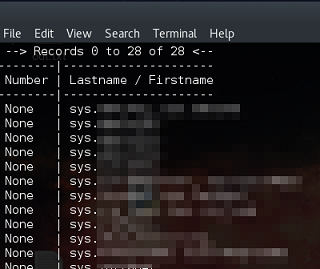

残っている唯一のものは、カタログからこれらすべてを取得することです。 このために、指定されたパラメーターに従ってXML文書を解析する小さなPythonスクリプトが準備されました。

スクリプトの結果、姓とユーザー名を学習しました。これにより、ログインの正確な辞書を作成できました。 電話番号を使用してパスワードを生成できます。

Cherry on the cake:姓とユーザー名に加えて、別の(2番目の)CUCMサーバーに何らかの形で表示されたサービスアカウントの名前も受け取りました。これはすでにはるかに興味深いものです。

まとめとして

公的にアクセス可能な企業の電話帳は、攻撃者に適切な入力データのセットを提供し、標的システムを侵害する可能性があります。

スクリプト