©Kivshenko Alexey、1880

この記事では、インターネットから企業ネットワークサービスへのアクセスを整理する問題を解決するための5つのオプションの概要を説明します。 このレビューは、安全性と実現可能性のオプションの分析を提供します。これは、問題の本質を理解し、初心者の専門家と経験豊富な専門家の両方に知識を更新および体系化するのに役立ちます。 記事の資料を使用して、設計上の決定を正当化できます。

オプションを検討するときは、例として公開するネットワークを取り上げます。

- 企業メールサーバー(Webメール)。

- エンタープライズターミナルサーバー(RDP)。

- 請負業者向けのエクストラネットサービス(Web-API)。

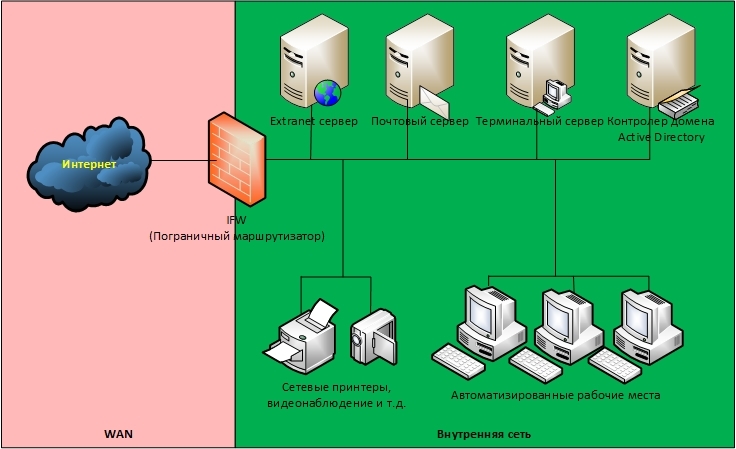

オプション1.フラットネットワーク

このオプションでは、企業ネットワークのすべてのノードは、すべてに共通の1つのネットワーク(「内部ネットワーク」)に含まれ、ノード間の通信は制限されません。 ネットワークは、エッジルーター/ファイアウォール(以下-IFW )を介してインターネットに接続されています。

インターネットへのホストアクセスはNATを介して行われ、インターネットからのサービスへのアクセスはポート転送を介して行われます。

オプションのプラス :

- IFW機能の最小要件(ほとんどすべてのホームルーターでも実行できます)。

- オプションを実装する専門家の知識に関する最小要件。

オプションの短所 :

- セキュリティの最小レベル。 侵入者がインターネット上で公開されているサーバーの1つを制御するハックが発生した場合、企業ネットワークの他のすべてのノードと通信チャネルは、侵入者がさらなる攻撃に利用できるようになります。

実生活の類推

同様のネットワークを、スタッフと顧客が同じ共通の部屋(オープンスペース)にいる会社と比較できます。

©hrmaximum.ru

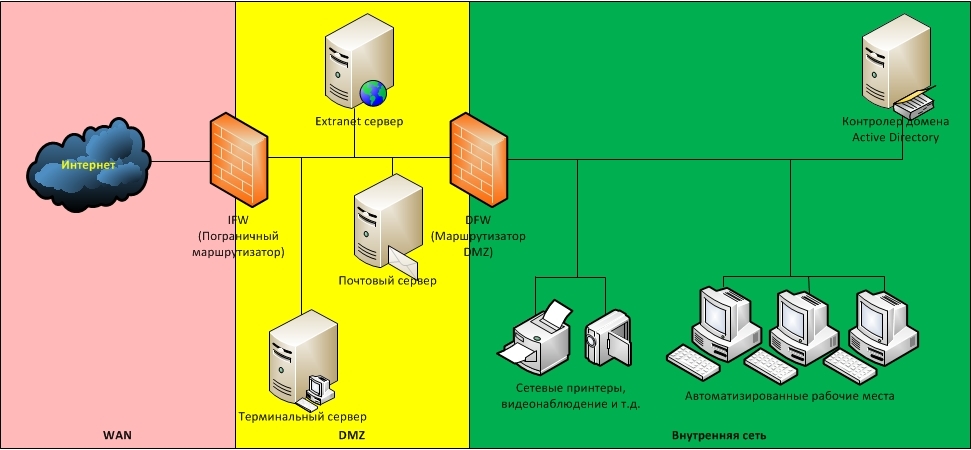

オプション2. DMZ

前述の欠点を解消するために、インターネットからアクセス可能なネットワークノードは、特別に割り当てられたセグメント(非武装地帯(DMZ))に配置されます。 DMZは、インターネット( IFW )および内部ネットワーク( DFW )から分離するファイアウォールを使用して編成されます。

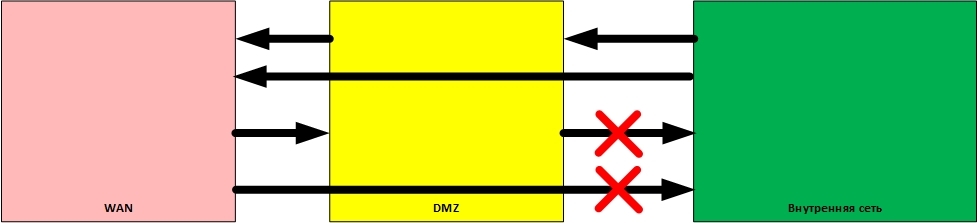

この場合、ファイアウォールをフィルタリングするためのルールは次のとおりです。

- 内部ネットワークから、DMZおよびWAN(ワイドエリアネットワーク)で接続を開始できます。

- DMZから、WANで接続を開始できます。

- WANから、DMZで接続を開始できます。

- WANおよびDMZから内部ネットワークへの接続の開始は禁止されています。

オプションのプラス:

- 個々のサービスのハッキングに対するネットワークセキュリティの強化。 サーバーの1つがハッキングされた場合でも、侵入者は内部ネットワークにあるリソース(ネットワークプリンター、ビデオ監視システムなど)にアクセスできません。

オプションの短所:

- DMZ内のサーバーを単に削除しても、セキュリティは向上しません。

- DMZを内部ネットワークから分離するには、追加のMEが必要です。

実生活の類推

このバージョンのネットワークアーキテクチャは、顧客がクライアントエリアにしかいられず、スタッフがクライアントエリアとワークエリアの両方にいることができる会社のワーキングエリアとクライアントエリアの組織に似ています。 DMZセグメントは、まさにクライアント領域に類似しています。

©autobam.ru

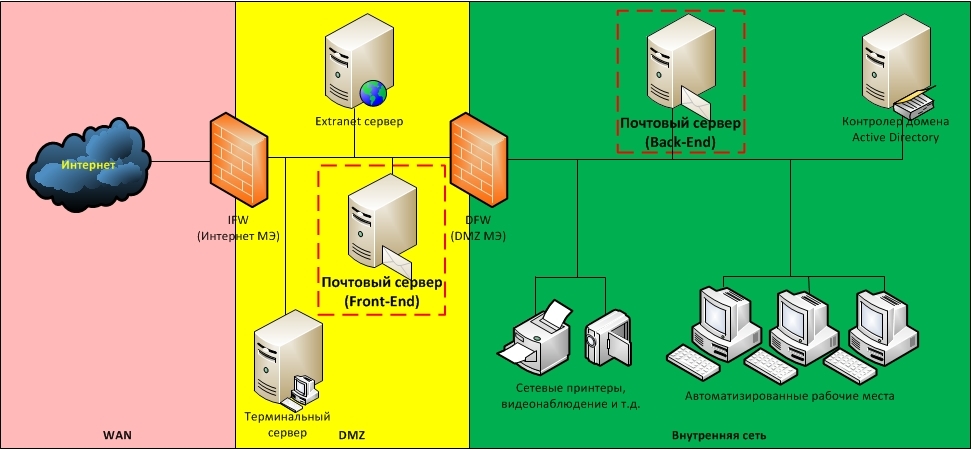

オプション3.フロントエンドとバックエンドでのサービスの分離

前述のように、DMZでサーバーをホストしても、サービス自体のセキュリティはまったく向上しません。 状況を改善する方法の1つは、サービス機能を2つの部分、 フロントエンドとバックエンドに分割することです。 さらに、各部分は別々のサーバーに配置され、それらの間でネットワークの相互作用が編成されます。 インターネット上にあるクライアントと対話する機能を実装するフロントエンドサーバーはDMZに配置され、残りの機能を実装するバックエンドサーバーは内部ネットワークに残されます。 それらの間で相互作用するために、フロントエンドからバックエンドへの接続の開始を許可するルールがDFW上に作成されます。

例として、ネットワーク内とインターネットの両方からクライアントにサービスを提供する企業のメールサービスを考えます。 クライアントは内部でPOP3 / SMTPを使用し、インターネットからのクライアントはWebインターフェイスを介して機能します。 通常、実装段階では、企業はサービスを展開する最も簡単な方法を選択し、そのすべてのコンポーネントを1つのサーバーに配置します。 次に、情報セキュリティの必要性が認識されると、サービスの機能が部分に分割され、インターネット(フロントエンド)からクライアントへのサービスを担当する部分が、残りの機能を実装するサーバーとネットワーク上でやり取りする別のサーバーに転送されます(戻る-終了)。 この場合、フロントエンドはDMZに配置され、バックエンドは内部セグメントに残ります。 DFWのフロントエンドとバックエンド間の接続の場合、フロントエンドからバックエンドへの接続の開始を許可するルールが作成されます。

オプションのプラス:

- 一般的なケースでは、保護されたサービスに対する攻撃はフロントエンドで「つまずく」可能性があり、潜在的な損害を中和または大幅に削減します。 たとえば、 TCP SYNフラッドやサービスを目的とした遅いhttp読み取りなどの攻撃により、フロントエンドサーバーは使用できなくなりますが、バックエンドは引き続き正常に機能し、ユーザーにサービスを提供します。

- 一般的に、バックエンドサーバーはインターネットにアクセスできない可能性があり、ハッキングされた場合(たとえば、悪意のあるローカルで起動されたコードによって)、インターネットからリモートで制御することが困難になります。

- フロントエンドは、アプリケーションレベルのファイアウォール(Webアプリケーションファイアウォールなど)または侵入防止システム(IPS、Snortなど)のホストに適しています。

オプションの短所:

- DFWのフロントエンドとバックエンドの間で通信するために、DMZから内部ネットワークへの接続を開始できるルールが作成されます。これにより、DMZの他のノードによるこのルールの使用に関連する脅威が作成されます(たとえば、IPスプーフィング、ARP攻撃を実装することにより)中毒など)

- すべてのサービスをフロントエンドとバックエンドに分割できるわけではありません。

- 会社は、ファイアウォールルールを更新するためのビジネスプロセスを実装する必要があります。

- 会社は、DMZ内のサーバーにアクセスした違反者による攻撃に対する保護メカニズムを実装する必要があります。

注釈

- 実際には、サーバーをフロントエンドとバックエンドに分割しなくても、DMZからのサーバーは内部ネットワークにあるサーバーにアクセスする必要があることが非常に多いため、このオプションの上記の欠点は前のオプションにも当てはまります。

- サーバーがフロントエンドとバックエンドの機能の分離をサポートしていない場合でも、Webインターフェースを介して実行するアプリケーションの保護を検討する場合、フロントエンドとしてhttpリバースプロキシサーバー(nginxなど)を使用すると、攻撃に伴うリスクを最小限に抑えることができますサービス拒否。 たとえば、SYNフラッドなどの攻撃により、HTTPリバースプロキシにアクセスできなくなりますが、バックエンドは引き続き機能します。

実生活の類推

このオプションは、労働者の組織に本質的に似ています。この組織では、アシスタント-秘書が負荷の高い従業員に使用されます。 その場合、バックエンドは忙しい従業員の類似物になり、フロントエンドは秘書の類似物になります。

©mln.kz

オプション4.保護されたDMZ

DMZは、インターネットからアクセス可能なネットワークの一部であり、その結果、ノードが侵害されるリスクが最大になります。 DMZの設計とそれに使用されるアプローチは、侵入者がDMZ内のノードの1つに対する制御を獲得したときの条件で最大の生存性を確保する必要があります。 考えられる攻撃として、デフォルト設定で動作するほとんどすべての情報システムに影響を与える攻撃を検討してください。

- カムテーブルのオーバーフロー

- ARPポイズニング

- 不正なDHCPサーバー

- DHCPの枯渇

- VLANホッピング

- MACフラッド

- UDPフラッド

- TCP SYNフラッド

- TCPセッションハイジャック

- TCPリセット

- Webアプリケーションへの攻撃

- 正当なユーザーに代わって認証ツールと承認をバイパスする攻撃(パスワードの推測、PSKなど)

- ネットワークサービスの脆弱性に対する攻撃、たとえば:

これらの攻撃の大部分(少なくとも1〜10)は、ネットワークパケット内のMACおよびIPアドレスを偽造する侵入者の能力を含む、最新のイーサネット/ IPネットワークのアーキテクチャの脆弱性に基づいています。 これらの脆弱性の悪用は、時には別の種類の攻撃に分離されます。

- MACスプーフィング ;

- IPスプーフィング 。

したがって、IPおよびMACスプーフィングから保護する方法を検討することにより、DMZ保護システムの構築を開始します。

ご注意

これらの攻撃に対する次の保護方法は、唯一可能な方法ではありません。 他の方法があります。

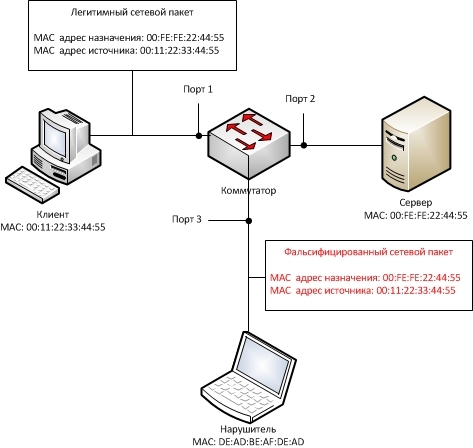

MACスプーフィング保護

概略的に、MACアドレススプーフィングに関連する攻撃は次のように説明できます。

この攻撃は、スイッチポートでMACアドレスをフィルタリングすることで無効化できます。 たとえば、ポート3のトラフィックは、送信元アドレスまたは宛先アドレスにMACアドレスDE:AD:BE:AF:DE:ADまたはブロードキャストアドレス(場合によって)が含まれている場合にのみ通過する必要があります。

IPスプーフィング保護

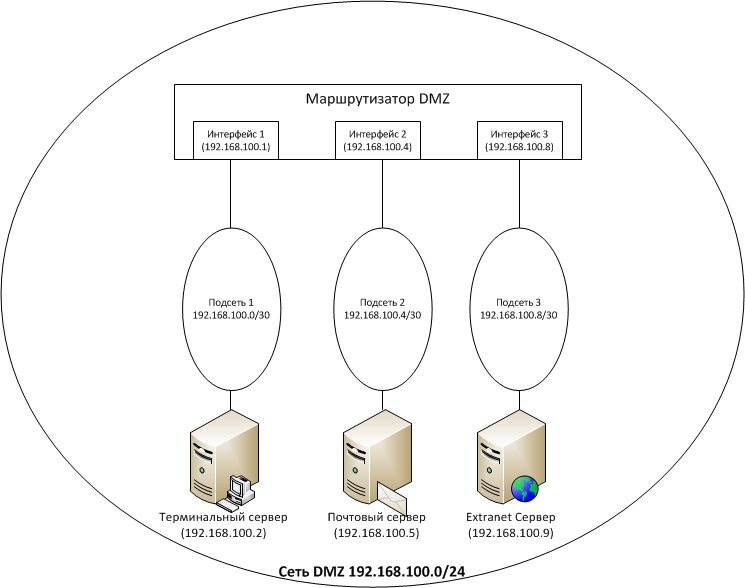

IPスプーフィング攻撃スキームは、侵入者がMACではなくIPアドレスを偽造することを除いて、前のスキームと似ています。 IPスプーフィング保護を実装するには、DMZ IPネットワークをより小さなIPサブネットに分割し、先に検討したMACフィルタリングと同様に、ルーターインターフェイス上のトラフィックをさらにフィルタリングします。 以下は、この原則を実装するDMZ設計の例です。

DMZには3つのノードがあります。

- ターミナルサーバー(192.168.100.2)

- メールサーバー(192.168.100.5)

- エクストラネットサーバー(192.168.100.9)

IPネットワーク192.168.100.0/24がDMZに割り当てられ、3つのIPサブネットがこのネットワークに割り当てられます(サーバーの数に応じて)。

サブネット1-ターミナルサーバーの192.168.100.0/30(192.168.100.2)

サブネット2-メールサーバーの192.168.100.4/30(192.168.100.5)

サブネット3-メールサーバー用の192.168.100.8/30(192.168.100.9)

実際には、このようなサブネットへのネットワーク分離は、VLANテクノロジーを使用して実装されます。 ただし、その適用にはリスクがあり、これから保護を検討します。

VLANホッピング保護

この攻撃から保護するために 、スイッチは自動的にポートタイプ( trunk / access )をネゴシエートする機能を無効にし、管理者が手動でタイプを割り当てます。 さらに、組織的な対策により、いわゆるネイティブVLANの使用が禁止されています 。

DHCP攻撃に対する保護

DHCPはワークステーションのIPアドレスの構成を自動化するように設計されているという事実にもかかわらず、一部の企業ではサーバーのIPアドレスがDHCPを介して発行される場合がありますが、これはかなり悪い習慣です。 したがって、 不正なDHCPサーバー 、 DHCPの枯渇から保護するには、DMZでDHCPを完全に拒否することをお勧めします。

MACフラッド攻撃保護

MACフラッドから保護するために、ブロードキャストトラフィックの最大強度を制限するようにスイッチポートで構成されます(ブロードキャスト攻撃は通常これらの攻撃中に生成されるため)。 特定の(ユニキャスト)ネットワークアドレスの使用を伴う攻撃は、前に検討したMACフィルタリングによってブロックされます。

UDPフラッド保護

このタイプの攻撃に対する保護は、フィルタリングがIP(L3)レベルで実行されることを除いて、MACフラッドからの保護に似ています。

TCP SYNフラッド攻撃保護

この攻撃から保護するために、次のオプションが可能です。

- TCP SYN Cookieテクノロジーを使用したホスト保護。

- TCP SYN要求を含むトラフィックの強度を制限することにより、ファイアウォールレベルでの保護(DMZがサブネットに分割されていると仮定)。

ネットワークサービスおよびWebアプリケーションへの攻撃に対する保護

この問題に対する普遍的な解決策はありませんが、確立されたプラクティスは、ソフトウェアの脆弱性管理プロセス(たとえば、 このようなパッチの識別、インストールなど)を実装し、侵入検知および防止システム(IDS / IPS)を使用することです。

認証バイパス攻撃保護

前のケースに関しては、この問題に対する普遍的な解決策はありません。

通常、多数の失敗した認証試行の場合、認証データの選択(パスワードなど)を回避するためにアカウントがブロックされます。 しかし、そのようなアプローチは非常に議論の余地があり、その理由は次のとおりです。

まず、侵入者はアカウントのブロックにつながらない強度の認証情報を選択できます(パスワードが数ヶ月間選択され、試行間隔が数十分になる場合があります)。

第二に、この機能はサービス拒否攻撃に使用できます。この攻撃では、侵入者がアカウントをブロックするために多数の許可試行を故意に実行します。

このクラスの攻撃の最も効果的なオプションは、IDS / IPSシステムの使用です。これは、パスワードを解読しようとすると、アカウントではなく、この選択が発生するソースをブロックします(たとえば、侵入者のIPアドレスをブロックします)。

このオプションの保護対策の最終リスト:

- DMZは、各ノードの個別のサブネットに基づいてIPサブネットに分割されます。

- IPアドレスは、管理者が手動で割り当てます。 DHCPは使用されません。

- DMZノードが接続されているネットワークインターフェイスでは、MACおよびIPフィルタリングがアクティブになり、ブロードキャストトラフィックおよびTCP SYN要求を含むトラフィックの強度が制限されます。

- スイッチでは、自動ポートタイプネゴシエーションが無効になっており、ネイティブVLANは禁止されています。

- DMZノードおよびこれらのノードが接続されている内部ネットワークサーバーで、TCP SYN Cookieが構成されます。

- DMZノード(およびできればネットワークの残りの部分)に対して、ソフトウェア脆弱性管理が実装されます。

- IDS / IPS侵入検知および防止システムがDMZセグメントに導入されています。

オプションのプラス:

- 高いセキュリティ。

オプションの短所:

- 機器の機能に対する要件の増加。

- 実装とサポートの人件費。

実生活の類推

以前にソファとオットマンを備えたクライアントエリアとDMZを比較した場合、保護されたDMZは装甲キャッシュデスクのようになります。

©valmax.com.ua

オプション5.バックコネクト

前のバージョンで説明したセキュリティ対策は、ネットワーク内にそれらを実装できるデバイス(スイッチ/ルーター/ファイアウォール)があったという事実に基づいていました。 しかし、実際には、たとえば、仮想インフラストラクチャを使用する場合(仮想スイッチの機能は非常に限られていることが多い)、そのようなデバイスは存在しない場合があります。

これらの条件下では、以前に考慮された攻撃の多くが侵入者に利用可能になりますが、最も危険なものは次のとおりです。

- トラフィックを傍受および変更できる攻撃(ARPポイズニング、CAMテーブルオーバーフロー+ TCPセッションハイジャックなど);

- DMZからの接続を開始できる内部ネットワークサーバーの脆弱性の悪用に関連する攻撃(IPおよびMACスプーフィングによるDFWフィルタリングルールを回避することにより可能)。

これまで検討したことのない次の重要な機能は、これからそれほど重要ではなくなることはありませんが、ユーザーの自動ワークステーション(AWP)は、サーバーへの有害な影響のソース(たとえば、ウイルスやトロイの木馬に感染した場合)にもなり得ることです。

したがって、DMZと内部ネットワークの両方からの侵入者攻撃から内部ネットワークサーバーを保護するという課題に直面しています(トロイの木馬感染は、内部ネットワークからの侵入者のアクションとして解釈される可能性があります)。

以下に提案するアプローチは、侵入者がサーバーを攻撃できるチャネルの数を減らすことを目的としており、このようなチャネルが少なくとも2つあります。 1つ目は、DMZから内部ネットワークサーバーへのアクセスを許可するDFWのルールです(IPアドレスの制限はありますが)、2つ目は、接続要求が予想されるサーバーで開いているネットワークポートです。

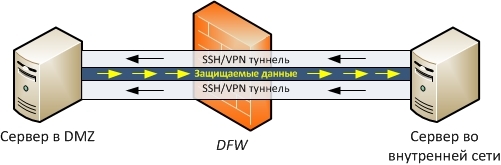

内部ネットワークサーバーがDMZ自体でサーバーへの接続を構築し、暗号化された安全なネットワークプロトコルを使用してこれを行う場合、これらのチャネルを閉じることができます。 その後、オープンポートもDFWのルールもなくなります。

しかし問題は、通常のサーバーサービスがこの方法で動作する方法を知らないことであり、このアプローチを実装するには、たとえばSSHまたはVPNを使用して実装されたネットワークトンネリングを使用し、DMZ内のサーバーからトンネル内の内部ネットワーク上のサーバーへのトンネルを既に許可する必要があります。

このオプションの一般的なスキームは次のとおりです。

- SSH / VPNサーバーはDMZ内のサーバーにインストールされ、SSH / VPNクライアントは内部ネットワーク上のサーバーにインストールされます。

- 内部ネットワークサーバーは、DMZ内のサーバーへのネットワークトンネルの構築を開始します。 トンネルは、クライアントとサーバーの相互認証で構築されます。

- 構築されたトンネルのフレームワーク内のDMZからのサーバーは、内部ネットワーク内のサーバーへの接続を開始し、それを通じて保護されたデータが送信されます。

- 内部ファイアウォールでローカルファイアウォールが構成され、トンネルを通過するトラフィックがフィルタリングされます。

このオプションを実際に使用すると、 OpenVPNを使用してネットワークトンネルを構築するのが便利であることが示されました。これは、次の重要なプロパティがあるためです。

- クロスプラットフォーム。 異なるオペレーティングシステムのサーバーで通信を整理できます。

- クライアントとサーバーの相互認証を使用してトンネルを構築する機能。

- 証明された暗号を使用する機能。

一見すると、このスキームは不必要に複雑で、内部ネットワークサーバーにローカルファイアウォールをインストールする必要があるため、通常どおりDMZからサーバーを内部ネットワークサーバーに接続する方が簡単ですが、暗号化された接続。 実際、このオプションは多くの問題を解決しますが、主なものを提供することはできません-IPおよびMACスプーフィングを使用してファイアウォールをバイパスすることによって行われる内部ネットワークサーバーの脆弱性に対する攻撃に対する保護。

オプションのプラス:

- 内部ネットワークの保護されたサーバーに対する攻撃ベクトルの数のアーキテクチャ上の削減。

- ネットワークトラフィックのフィルタリングがない場合のセキュリティの確保。

- ネットワーク経由で送信されたデータを不正な閲覧や改ざんから保護します。

- サービスのセキュリティレベルを選択的に高める機能。

- 二重回路保護システムを実装する可能性。最初の回路はファイアウォールを使用して提供され、2番目の回路はこのオプションに基づいて編成されます。

オプションの短所:

- この保護オプションの実装と保守には、追加の人件費が必要です。

- 侵入の検出および防止のネットワークシステムとの非互換性(IDS / IPS)。

- サーバーの追加のコンピューティング負荷。

実生活の類推

このオプションの主な点は、受託者が信頼できないとの関係を確立することです。これは、ローンを発行するときに、銀行自身がデータを検証するために潜在的な借り手にコールバックする状況に似ています。

©comfoson.890m.com

おわりに

そこで、インターネットから企業ネットワークサービスへのアクセスを整理するために宣言された5つのオプションすべてを検討しました。 最終的には、保護する必要がある情報と企業が保護するために持っているリソースに依存しているため、どちらが優れているか、悪いかを言うのは困難です。 リソースや知識がない場合、最初のオプションが最適です。 情報が非常に価値がある場合、4番目と5番目のオプションを組み合わせることにより、他に類を見ないレベルのセキュリティが提供されます。