従来、ブラウザにはWebサイトから発行された証明書を検証するためのユーティリティが含まれていたため、信頼性を検証できます。

理想的には、セキュリティソリューションは完全に透過的である必要があります。ユーザー接続を分析するために、任意の種類の証明書をインストールしたり、傍受技術(TLSプロキシ経由の中間者など)を使用したりしないでください。 これにより、関連するさまざまな脆弱性に関連するインシデントを回避し、デバイスの接続パフォーマンスへの影響を最小限に抑えることができます。

しかし、すべてのウイルス対策システムが見た目とは限らず、それらの多くは、コンコルディア大学 (カナダ、モントリオール)の最近の調査で述べられているように、ユーザーのサイバーセキュリティに役立つよりも危険であることがよくあります。 その著者は、今日多くのアンチウイルスがインターネットブラウザのセキュリティしきい値を下げるという結論に達しました。

SSL / TLSプロトコルで保護されたトラフィックをフィルタリングするために、一部のウイルス対策ソフトウェアとペアレンタルコントロールアプリケーションは、クライアント通信ノード間にTLSプロキシを配置します。

この研究では、これらのプロキシの動作を次のように調べました。 他のより成熟したTLSトラフィック処理エンジン(ブラウザーや一般的なTLSライブラリなど)には既知の問題があります。 標準のプロキシと比較して、クライアントTLSプロキシは独自の固有の制限を導入するため、追加の攻撃領域について分析する必要があります。特に、プロキシは外部コンテンツに対する独自のルート証明書を信頼し、信頼できる認証局の独自のストアを使用できます(オペレーティングシステムのストレージをバイパスし、ブラウザ)。

研究者は、既存および新規の攻撃領域を対象として、このようなクライアントTLSプロキシを分析するための包括的なシステムを作成しました。 このシステムを使用して、調査の著者は、TLSプロキシの機能を実行するWindows用の8つのウイルス対策プログラムと4つのペアレンタルコントロールアプリケーションと、ルート証明書のみをインポートする2つの追加製品の徹底的な分析を行いました。

システム分析により、テストされた製品の一部がTLS接続の保護に悪影響を及ぼすことが明らかになりました。 特に、4つの製品が中間者(MITM)攻撃の一部としてメッセージの傍受とキースプーフィングの攻撃に対して脆弱であり、TLSフィルタリングが有効な場合はさらに2つの製品が脆弱であることがわかりました。 これらの製品の中には、 ブラウザをだまして、TLS接続が実際より安全であると考えさせるものもあります。たとえば、クライアントサーバー上のTLSのバージョンを人為的に更新する場合です。

この調査は、数百万人のユーザーが使用する可能性のあるTLSインターセプトツールによって追加された新しいリスクを特定するために実施されました。

図1. TLSをインターセプトするコンテンツコントロールアプリケーションに対するMITM攻撃の図。その結果、外部証明書の発行者の疑いのあるネイティブルート証明書が許可されます。 さらに、TLS設定はブラウザに対して透過的ではないため、プロキシを望ましくないレベルに減らすことができます。 MITMがTLS 1.2をサポートしていることを考えると、示されているすべてのSSL / TLSバージョンはホスト間で使用できる最高のものです。

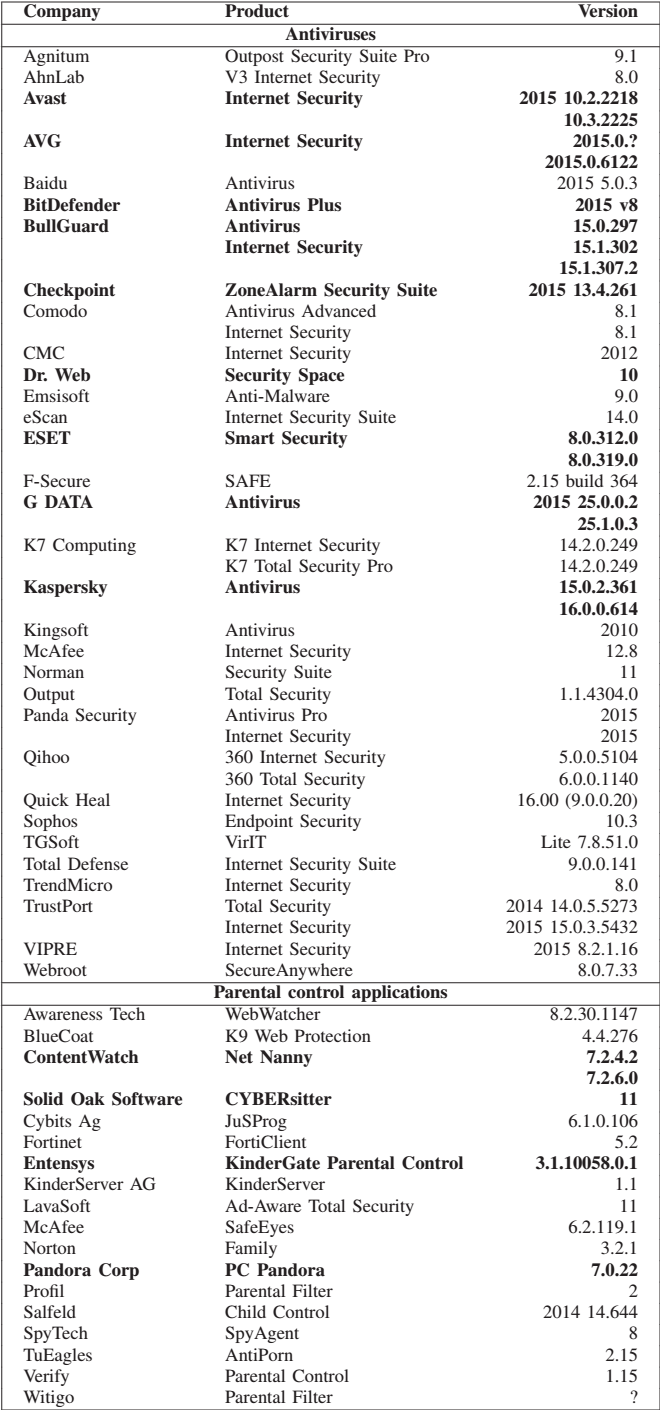

次の表は、調査の一環としてテストされた製品のリストを示しています。 太字の項目は、 TLS接続用のルート証明書とプロキシをインストールできる製品です。 研究者によって分析されたのはこれらの製品です。

その結果、調査で脆弱性があるとマークされたウイルス対策システムは、たとえ証明書を信頼するべきではない場合でも、証明書を信頼するブラウザを欺く可能性があります。

コンコルディア大学の専門家が実施した研究の方法論と結果の詳細については、 こちらをご覧ください 。